Les pirates russes diffusent le rançongiciel VegaLocker avec des campagnes de malvertising de masse

VegaLocker est connu comme une menace de ransomware qui a été remarquée pour la première fois le 11 février 2019, lorsqu'il a frappé le Web et a fait ses premières cyber-victimes. À l'époque, personne n'aurait pu prédire qu'il s'agirait d'une menace aussi persistante. L'infection malveillante a non seulement survécu, mais a prospéré car elle a donné naissance à un éventail de variations de code. À cause de VegaLocker, jusqu'à présent, les utilisateurs Web ont été frappés par les menaces de ransomware Jumper (Jamper), Buran et Zeppelin. Ces infections sont dues au code de VegaLocker.

Les cybercriminels à l'origine de la menace d'origine ont continué de la modifier, d'apporter des améliorations, de lui donner des noms différents, afin qu'elle puisse continuer de tourmenter les utilisateurs d'Internet. En raison de ces modifications, le ransomware VegaLocker s'avère difficile à gérer pour les experts en sécurité. Dès qu'ils trouvent une méthode pour lutter contre l'infection terrible, il obtient des mises à jour et "évolue" et continue à infecter système après système. VegaLocker est en constante évolution et améliore son code. Il modifie continuellement ses performances. Et, chaque fois qu'un expert en malware se rapproche trop de la menace, les pirates informatiques se mettent à jour et s'améliorent. Et, si le besoin se fait sentir, changez de marque. Après tout, c'est ainsi que Jumper (Jamper), Buran et Zeppelin ont vu le jour .

Table of Contents

Une analyse de VegaLocker

Les hackers derrière le ransomware l'ont programmé dans le langage Delphi. En soi, cela constitue un obstacle à la lutte contre la menace VegaLocker - il est difficile de rétroconcevoir ce langage.

L'infection est une fusion de différents virus. Il contient des éléments d'un éventail de menaces diverses. Par exemple, dans le code VegaLocker, un code résiduel de la famille de rançongiciels Scarab a été trouvé. Le code source a été partagé avec des infections notoires, comme Amnesia et Gloverabe2. Cette découverte peut signifier l'une des deux choses: soit les mêmes personnes qui ont créé ces menaces ont créé VegaLocker en utilisant le même code comme base et envisagent de l'utiliser pour elles-mêmes, soit elles ont conçu le ransomware VegaLocker comme une commande personnalisée pour différents pirates.

Comment VegaLocker s'est-il glissé dans votre système?

Les chercheurs en sécurité ont effectué une analyse de la menace et ont découvert qu'elle commence par un module de contournement de sécurité. Ce module veille à analyser le système local pour détecter tout signe de programmes et de moteurs de sécurité, tout ce qui peut bloquer l'exécution normale de VegaLocker.

Il recherche les signatures des moteurs suivants:

| Habbo, Rebhip, The Qt Company Ltd, Microsoft Corporation, Delphi Libraries, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ Libraries, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions et StockSharp LLC . |

S'il trouve quelque chose qu'il juge gênant, il le désactive ou le supprime. Une fois qu'il a terminé cette première étape, il procède aux modifications des options de démarrage. VegaLocker reconfigure les fichiers de configuration du système d'exploitation et les rend, de sorte que le fichier de virus démarre dès que la machine est sous tension. Pour solidifier son emprise sur les options de démarrage, il désactive l'accès aux options et menus de démarrage de récupération. Cela entrave les tentatives de l'utilisateur de guides de récupération manuelle.

VegaLocker ne s'arrête pas à la simple désactivation de l'accès. Il supprime également les données cruciales de votre système. Il cible les données utilisées par le système d'exploitation - sauvegardes, points de restauration système, clichés instantanés de volumes. VegaLocker est assez minutieux pour supprimer tout ce qu'il juge comme un obstacle à son attaque.

L'infection notoire échappe à la détection à tout prix - parfois même au prix de l'auto-suppression. Le ransomware suit la programmation pour échapper aux hôtes des machines virtuelles. Comment? Il surveille régulièrement les processus en cours d'exécution de la machine, à la recherche d'un signe de chaînes liées aux hyperviseurs ou aux ajouts d'invités. S'il en trouve, il s'arrête ou même se supprime de la machine.

VegaLocker peut non seulement crypter vos données mais aussi les extraire! Il peut acquérir des informations personnelles et financières, puis les utiliser à des fins néfastes - vol d'identité, abus financier, chantage. Le ransomware se mêle également d'une variété de paramètres système. Il modifie votre registre Windows et crée des entrées pour lui-même ou modifie celles déjà existantes. Cette ingérence conduit à la détérioration des performances de votre système. Vous souffrez de retards, d'erreurs, d'avertissements et de fenêtres contextuelles d'alerte. Le MO habituel du ransomware est à l'origine de graves problèmes avec les performances de votre système. De cette façon, votre machine devient presque inutilisable tant que l'infection reste à bord.

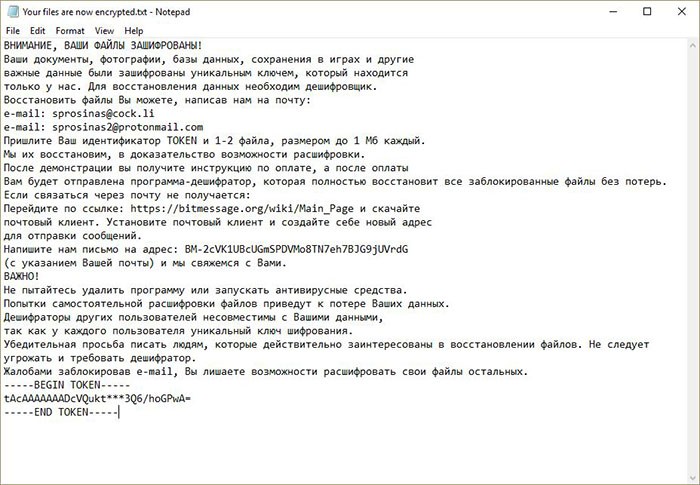

Image du fichier texte de note de rançon VegaLocker Ransomware

L'intervention de VegaLocker sur les systèmes infectés est assez vaste. Le moteur de rançongiciel recherche un service de configuration de bureau à distance actif. Si un tel fichier a déjà été créé, le ransomware y accède et le modifie. Il ajoute des informations d'identification, que les pirates peuvent ensuite utiliser. Ce n'est pas une étape que prennent toutes les menaces de ransomware. Seuls les plus avancés, comme VegaLocker, sont connus pour le faire et ensuite l'exploiter. Ils peuvent installer des menaces plus malveillantes sur votre ordinateur, comme les chevaux de Troie. Ou, ils peuvent même autoriser un mineur de crypto-monnaie sur votre machine, et non seulement vous extorquer de l'argent mais aussi gagner de l'argent avec les ressources de votre ordinateur. Le mineur peut se présenter sous une multitude de formes, comme du code attaché à d'autres fichiers ou une application autonome. Dès que vous l'exécuterez ou la promulguerez, vous ressentirez les conséquences de son séjour. Cela prend un péage sur des composants comme la mémoire, le processeur ou le GPU et l'espace sur le disque dur.

Les experts en sécurité ont déduit que la principale technique de distribution de VegaLocker implique l'utilisation de campagnes de publicité malveillante. C'est le moyen le plus simple pour la distribution de masse avec un effort minimal . Les pirates informatiques à l'origine de l'infection déclenchent une myriade de courriers indésirables malveillants contenant un lien sur lequel vous êtes invité à cliquer, ou une pièce jointe que vous êtes invité à télécharger. Si vous tombez pour ces tactiques, vous vous retrouvez avec la méchante cyber-menace à bord.

Naturellement, le ransomware peut utiliser plus d'une méthode d'invasion. Il peut également se faufiler via des programmes d'installation d'applications infectés. Les cybercriminels choisissent un logiciel populaire qui génère de nombreux téléchargements par les utilisateurs. Ensuite, ils intègrent les scripts d'installation dans les fichiers de configuration dudit logiciel. Ils gèrent cette supercherie en récupérant les fichiers originaux des éditeurs de logiciels et en effectuant ensuite leur ajout malveillant.

Une autre option viable d'infiltration consiste à utiliser des documents infectés - feuilles de calcul, présentations, bases de données, etc. Le code d'installation du ransomware fait partie des macros qui y sont insérées. Ensuite, une fois qu'un document est ouvert, un message apparaît qui demande qu'il soit activé. Si vous le faites, vous avez le rançongiciel VegaLocker entre vos mains.

VegaLocker peut également se frayer un chemin via de faux profils d'utilisateurs. Avec l'utilisation sans cesse croissante des médias sociaux, cela s'avère une méthode invasive assez efficace. Les messages sur les forums communautaires, les messages directs envoyés à une masse de personnes et les profils utilisés peuvent être des faux ou des vrais qui ont été piratés. Méfiez-vous toujours lorsque vous voyez sur votre écran un lien avec le message «cliquez dessus». La vigilance est votre amie.

Que se passe-t-il une fois que VegaLocker envahit?

Dès que le ransomware pénètre dans votre système, il se déclenche. Il réalise son attaque à l'aide d'algorithmes de chiffrement puissants. Il possède une liste cible d'extensions à verrouiller.

- Sauvegardes

- Les archives

- Bases de données

- Images

- La musique

- Vidéos

Liste des extensions de type de fichier cibles VegaLocker

Si vous pensez que vous aurez des fichiers importants qui parviendront à éviter le chiffrement, vous vous trompez. La liste des cibles du ransomware est longue.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, .ini qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Les fichiers ciblés par le ransomware VegaLocker dans son attaque

Une fois que l'infection verrouille vos données, elle demande des rançons. VegaLocker laisse une note de rançon sur votre bureau et dans chaque dossier affecté. Il s'agit d'un fichier texte, intitulé "À PROPOS DE VOS FICHIERS.TXT" ou "Vos fichiers sont désormais cryptés.txt".

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

Note de rançon de VegaLocker, source: sensorstechforum.com.

Le texte de la note de rançon est le suivant:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, фотографии, базы данных, сохранения в играх и другие важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * e-mail: sup24@keemail.me, sup24@rape.lol * e-mail резервный: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN et 1-2 файла, размером до 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. После демонстрации вы получите инструкцию по оплате, а после оплаты Вам будет отправлена программа-дешифратор, которая полностью восстановит все заблокированные файлы без потерь. Если связаться через почту не получается: * Перейдите по ссылке: hxxps: //bitmessage.org/wiki/Main_Page и скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. ВАЖНО! * Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов. * Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Не пытайтесь удалить программу или запускать антивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Не следует угрожать и требовать дешифратор. Жалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои файлы остальных. ----- DÉBUT JETON ----- - ----- FIN JETON ----- |

Comme vous pouvez le voir, la note est en russe. Cela laisse supposer que les créateurs de ransomwares pourraient être d'origine russe ou tout au moins que les pays russophones sont leur cible principale.

La traduction anglaise est la suivante:

| ATTENTION, VOS FICHIERS SONT CRYPTÉS! Vos documents, photos, bases de données, sauvegardes de jeu et autres données importantes ont été cryptés avec une clé unique que nous avons. Pour restaurer les données, vous avez besoin d'un décrypteur. Vous pouvez restaurer des fichiers en nous écrivant par e-mail: e-mail: sprosinas@cock.li e-mail: sprosinas2@protonmail.com Envoyez-nous votre jeton d'identification et 1-2 fichiers, la taille ne doit pas dépasser 1 Mo. Nous les restaurerons pour prouver que le déchiffrement est disponible. Après la démonstration, vous recevrez des instructions de paiement et après le paiement, vous recevrez un programme de déchiffrement qui restaurera vos fichiers complètement sans problème. SI vous ne pouvez pas nous joindre par e-mail: Accédez au site: https://bitmessage.org/wiki/Main_Page et téléchargez le client de messagerie. Exécutez le client de messagerie et créez une adresse. Envoyez-nous un e-mail à: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (y compris votre adresse) et nous vous contacterons. |

Source de traduction: www.enigmasoftware.com.

Les cyber extorsionnistes déclarent que la seule façon de se débarrasser du cryptage est d'utiliser une clé unique. Une clé, différente pour chaque victime, et stockée sur un serveur distant. Par conséquent, la seule façon de mettre la main dessus est de vous y conformer, de payer la rançon et d'espérer que ces gens tiendront leur parole et vous l'enverront. Mais vous n'avez aucune garantie qu'ils le feront. Après tout, ce sont des ravisseurs de données malveillants qui vous extorquent de l'argent. Pourquoi se soucieraient-ils de vous après avoir reçu votre argent?

Le montant exact de la rançon exigé par VegaLocker est encore inconnu. Pour le savoir, vous devez contacter les pirates par e-mail, et ils vous en renverront un avec des instructions plus détaillées sur ce que vous êtes censé faire. On vous donne même un délai pour augmenter la pression sur votre prise de décision. Les cybercriminels menacent de supprimer votre clé de décryptage unique si vous ne communiquez pas avec vous dans les 72 premières heures de cryptage. Les experts en sécurité déconseillent cela. Ne tendez pas la main, ne vous conformez pas et ne payez pas la rançon. Ne suivez pas leurs instructions, car les chances que vous repreniez le contrôle de vos données sont minces, tandis que celles de gaspiller votre argent, votre temps et votre énergie à les traiter sont substantielles.