Az orosz hackerek a VegaLocker Ransomware-t terjesztik a tömeges rendellenességekkel foglalkozó kampányokkal

A VegaLocker ransomware fenyegetésként ismert, amelyet először 2019. február 11-én vettek észre, amikor elérte az internetet, és kijelentette első számítógépes áldozatait. Abban az időben senki sem tudta megjósolni, hogy ilyen tartós fenyegetésnek bizonyul. A rosszindulatú fertőzés nemcsak túlélte, hanem virágzott is, mivel számos változatváltozást hozott létre. A VegaLocker miatt eddig a webes felhasználókat sújtotta a Jumper (Jamper), a Buran és a Zeppelin ransomware fenyegetése. Ezeket a fertőzéseket a VegaLocker kódja okozta.

Az eredeti fenyegetés mögött álló bűnözők folyamatosan módosították, javították, különböző neveket adtak neki, így folytathatják az Internet-felhasználók pestisét. Ezeknek a módosításoknak köszönhetően a VegaLocker ransomware nehéz kezelni a biztonsági szakértők számára. Amint kidolgoznak egy módszert a rettegő fertőzés leküzdésére, frissítéseket kap és "fejlődik", és a rendszer utáni megfertőzi a rendszert. A VegaLocker állandóan változik és továbbfejleszti kódját. Folyamatosan módosítja teljesítményét. És minden alkalommal, amikor egy rosszindulatú program-szakértő túl közel áll a veszély elhárításához, a mögött lévő hackerek frissülnek és javulnak. És ha szükség van rá, jelölje meg újra. Végül is így jött létre Jumper (Jamper), Buran és Zeppelin .

Table of Contents

A VegaLocker elemzése

A hamisítók a ransomware mögött a delphi nyelven programozták. Ez önmagában akadályt jelent a VegaLocker fenyegetésének kezelésében - nehéz ezt a nyelvet megtervezni.

A fertőzés különböző vírusok fúziója. Elemeket tartalmaz egy sor különféle fenyegetésből. Például a VegaLocker kódban található maradványkód a Scarab ransomware családból. A forráskódot olyan hírhedt fertőzésekkel osztották meg, mint például az Amnesia és a Gloverabe2. Ez a felfedezés két dolog egyikét jelentheti: vagy ugyanazok az emberek, akik ezeket a fenyegetéseket hozták létre, a VegaLockert ugyanazzal a kóddal használják, mint egy alapot, és azt tervezik, hogy maguknak használják, vagy különféle hackerek számára egyedi megrendelésként készítették a VegaLocker ransomware szoftvert.

Hogyan csúszott be a VegaLocker a rendszerébe?

A biztonsági kutatók elemzést végeztek a fenyegetésről, és úgy találták, hogy ez egy biztonsági bypass modullal kezdődik. Ez a modul biztosan ellenőrzi a helyi rendszert a biztonsági programok és motorok jeleit illetően, bármi akadályozhatja a VegaLocker normál végrehajtását.

A következő motorok aláírását keresi:

| Habbo, Rebhip, a Qt Company Ltd, Microsoft Corporation, Delphi könyvtárak, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ könyvtárak, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions és StockSharp LLC . |

Ha olyan dolgot talál, amelyet nehéznek tart, letiltja vagy eltávolítja. Az első lépés befejezése után folytatja a rendszerindítási beállítások módosításainak kezelését. A VegaLocker újrakonfigurálja és elkészíti az operációs rendszer konfigurációs fájljait, így a vírusfájl a gép tápellátása után azonnal elindul. Hogy megszilárdítsa a kezdetét a rendszerindítási lehetőségek felett, letiltja a helyreállítási rendszerindítási lehetőségek és a menük elérését. Ez akadályozza a felhasználót a kézi helyreállítási útmutatók készítésében.

A VegaLocker nem ér véget csak a hozzáférés letiltásával. Emellett eltávolítja a kritikus adatokat a rendszeréből. Célja az operációs rendszer által használt adatok - Biztonsági másolat, Rendszer-visszaállítási pontok, Árnyék kötet-másolatok. A VegaLocker meglehetősen alaposan eltávolítja azokat, amelyeket szerinte akadálynak bizonyíthat a támadásban.

A hírhedt fertőzés bármilyen áron elkerüli a kimutatást - néha még az ön-törlés árán is. A ransomware követi a programozást, hogy elkerülje a virtuális gépek gazdagépeit. Hogyan? Rendszeresen figyeli a gép futó folyamatait, keresve a hipervizorokkal vagy vendég-kiegészítésekkel kapcsolatos vonóságok jeleit. Ha talál, leáll, vagy akár törli magát a gépről.

A VegaLocker nemcsak titkosítja az Ön adatait, hanem kibonthatja azt is! Személyes és pénzügyi információkat szerezhet, majd gonosz célokra használhatja fel - személyazonosság-lopás, pénzügyi visszaélés, zsarolás. A ransomware számos különféle rendszerbeállítással közreműködik. Megváltoztatja a Windows rendszerleíró adatbázisát, és maga hoz létre bejegyzéseket, vagy módosítja a már meglévőket. Ez a beavatkozás a rendszer teljesítményének romlásához vezet. Késedelmet, hibákat, figyelmeztetéseket és riasztási pop-upokat szenved. A ransomware szokásos MO-ja súlyos problémákat okoz a rendszer teljesítményében. Ilyen módon a gépe használhatatlanná válik mindaddig, amíg a fertőzés a fedélzeten marad.

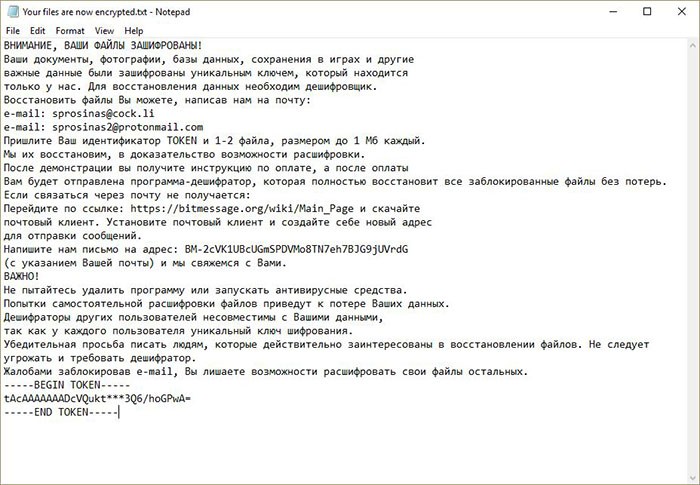

Kép a VegaLocker Ransomware váltságdíjas szövegfájlból

A VegaLocker a fertőzött rendszerekre gyakorolt hatása meglehetősen óriási. A ransomware motor aktív távoli asztali konfigurációs szolgáltatást keres. Ha egy ilyen fájlt már készítettek, akkor a ransomware hozzáfér hozzá és szerkeszti. Hozzáad hitelesítő adatokat, amelyeket a hackerek akkor használhatnak. Ez nem egy lépés, amelyet az összes ransomware fenyegetés tesz. Csak a fejlettebbekről, mint például a VegaLockerről, tudják, hogy csinálják, majd kihasználják. Több rosszindulatú fenyegetést telepíthetnek a számítógépére, például a trójaiak. Vagy megengedhetik, hogy a kripto pénznem bányász is működjön a számítógépen, és nemcsak pénzt zsarolnak, hanem pénzt keresnek a számítógép forrásaiból is. A bányász számtalan formában állhat elő, például más fájlokhoz csatolt kódokkal vagy önálló alkalmazásokkal. Amint végrehajtja vagy végrehajtja, meg fogja érezni a maradásának következményeit. Az összetevők, például a memória, a CPU vagy a GPU, valamint a merevlemez-terület díjköteles.

A biztonsági szakértők arra a következtetésre jutottak, hogy a VegaLocker elsődleges disztribúciós technikája magában foglalja a rosszindulatú kampányok alkalmazását. Ez a legegyszerűbb módszer a tömeges elosztáshoz minimális erőfeszítéssel . A fertőzés mögött lévő hackerek rengeteg rosszindulatú e-mailt bocsátanak ki, amelyek tartalmaznak egy linket, amelyre kattintásra kértek, vagy egy mellékletet, amelyet letöltésre meghívtak. Ha elmulasztja ezeket a taktikákat, akkor a fedélzeten lévő csúnya számítógépes fenyegetés merül fel.

Természetesen többféle inváziós módszer létezik, amelyet a ransomware igénybe vehet. Bejuthat a fertőzött alkalmazások telepítőin is. A számítógépes bűnözők olyan népszerű szoftvert választanak, amely a felhasználók számára sok letöltést generál. Ezután beágyazzák a telepítő szkripteket az említett szoftver telepítő fájljaibe. A csalást úgy kezelik, hogy az eredeti fájlokat a szoftver gyártóitól veszik át, majd rosszindulatú kiegészítéssel készítik őket.

Egy másik életképes lehetőség a beszivárgáshoz a fertőzött dokumentumokon keresztül - táblázatok, prezentációk, adatbázisok stb. A ransomware telepítőkódja beillesztett makrók részévé válik. Ezután, amikor egy dokumentum megnyílik, megjelenik egy üzenet, amely kéri annak engedélyezését. Ha igen, akkor magának a kezébe kerül a VegaLocker ransomware.

A VegaLocker hamis felhasználói profilokon keresztül is bejuthat az útjába. A közösségi média egyre növekvő használatával ez nagyon hatékony invazív módszert bizonyít. Közösségi fórumokon megjelenő hozzászólások, sok embernek küldött közvetlen üzenetek és az ehhez használt profilok hamisak vagy valódi, amelyek feltörtek. Mindig vigyázz, amikor a képernyőn lát egy linket az üzenettel, "kattintson rá". Az éberség a barátod.

Mi történik, ha a VegaLocker betör?

Amint a ransomware belép a rendszerbe, az megüti. Erős titkosítási algoritmusokkal hajtja végre a támadást. Beépített célzárakkal rendelkezik a lezárható bővítményekről.

- mentések

- Levéltár

- adatbázisok

- képek

- Zene

- Videók

A VegaLocker célzott fájltípus-kiterjesztések listája

Ha úgy gondolja, hogy olyan fontos fájlokkal rendelkezik, amelyek sikerül elkerülni a titkosítást, tévedsz. A ransomware céllistája széles.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .sgg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

A VegaLocker fájlokat hajt végre a támadás során

Amint a fertőzés rögzíti az adatokat, megteszi a váltságdíjat. A VegaLocker váltságdíjat hagy az asztalon és az összes érintett mappában. Ez egy szöveges fájl, melynek neve "A FÁJLOK.TXT" vagy "A fájlok most titkosítva.txt."

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

A VegaLocker váltságdíja, forrás: sensorstechforum.com.

A váltságdíj szövege a következő:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, фотографии, базы данных, сохранения в играх és другие важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * e-mail: sup24@keemail.me, sup24@rape.lol * резервный e-mail: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN és 1-2 kép, 1. rész, Малка каждый. Мы их восстановим, в доказательство возможности расшифровки. После демонстрации вы получите инструкцию по оплате, а после оплаты Вам будет отправлена программа-дешифратор, которая полностью восстановит все заблокированные файлы без потерь. Если связаться через почту не получается * Például: hxxps: //bitmessage.org/wiki/Main_Page és скачайте почтовый клиент. Установите почтовый клиент és создайте себе новый адрес для отправки сообщений. * Új termék: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. ВАЖНО! * Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов. * Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Не пытайтесь удалить программу или запускать антивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Не следует угрожать и требовать дешифратор. Жалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои файлы остальных. ----- kezdődik TOKEN ----- - ----- VÉDETT VÉGE ----- |

Mint láthatja, a jegyzet oroszul készült. Ez arra utal, hogy a ransomware alkotói esetleg orosz származásúak vagy legalábbis az, hogy az orosz nyelvű országok képezik elsődleges célpontjukat.

Az angol fordítás a következő:

| FIGYELEM, A fájljai titkosítva vannak! Dokumentumai, fényképei, adatbázisai, játékmentései és egyéb fontos adatai egy egyedi kulcsmal vannak titkosítva. Az adatok helyreállításához dekódolóra van szüksége. Fájlokat visszaállíthat, ha e-mailen ír nekünk: e-mail: sprosinas@cock.li e-mail: sprosinas2@protonmail.com Küldje el nekünk az azonosító tokent és az 1-2 fájlt, a méret nem haladhatja meg az 1 MB-ot. Visszaállítjuk őket annak bizonyítása érdekében, hogy rendelkezésre áll dekódolás. A demonstráció után fizetési utasításokat kap, és a fizetés után dekódoló programot kap, amely a fájlokat probléma nélkül teljesen helyreállítja. HA nem tud elérni minket e-mailben: Lépjen a következő oldalra: https://bitmessage.org/wiki/Main_Page, és töltse le az e-mail klienst. Futtassa az e-mail klienst, és hozzon létre egy címet. Küldjön nekünk egy e-mailt a következő címre: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (az Ön címét is beleértve), és kapcsolatba lépünk Önnel. |

Forrás a fordításhoz: www.enigmasoftware.com.

A kiberkísérlők kijelentik, hogy a titkosítás megszabadulásának egyetlen módja az egyedi kulcs. Kulcs, amely minden áldozat számára különbözik, és egy távoli szerveren tárolódik. Ezért az egyetlen módja annak, hogy megkapja a kezét, az, hogy eleget tesz, megfizeti a váltságdíjat, és reméli, hogy ezek az emberek megtartják a szavaikat, és elküldik neked. De nincs garancia arra, hogy meg fogják tenni. Végül is ártalmas emberrablók, és pénzért zsarolnak téged. Miért törődnek veled, miután megszerezték a pénzt?

A VegaLocker által igényelt pontos váltságdíj még nem ismert. Ennek megismerése érdekében e-mailen keresztül kell felvennie a kapcsolatot a hackerekkel, és küld nekik egy részletesebb útmutatást, amit elvár. Még egy határidőt is kapsz a döntéshozatalra nehezedő nyomás növelésére. A számítógépes bűnözők azzal fenyegetnek, hogy törli az Ön egyedi dekódolási kulcsát, ha a titkosítás első 72 órájában nem érik el. A biztonsági szakértők ezt nem tanácsolják. Ne nyújtsa ki, ne tartsa be és ne fizessen a váltságdíjat. Ne kövesse az utasításokat, mivel az esélye, hogy visszanyerje az adatok feletti ellenőrzést, ugyanakkor esélye van pénzük, idő és energia pazarlására.