Gli hacker russi diffondono VegaLocker Ransomware con campagne di Malvertising di massa

VegaLocker è noto come una minaccia ransomware che è stata notata per la prima volta l'11 febbraio 2019, quando ha colpito il web e ha rivendicato le sue prime vittime informatiche. A quel tempo, nessuno avrebbe potuto prevedere che si sarebbe rivelata una minaccia così persistente. L'infezione dannosa non solo è sopravvissuta ma è prosperata poiché ha dato vita a una serie di variazioni di codice. A causa di VegaLocker, finora, gli utenti Web sono stati colpiti dalle minacce ransomware Jumper (Jamper), Buran e Zeppelin. Queste infezioni sono state causate dal codice di VegaLocker.

I criminali informatici dietro la minaccia originale continuavano a modificarla, apportando miglioramenti, dandogli nomi diversi, in modo che potesse continuare a tormentare gli utenti di Internet. A causa di queste modifiche, il ransomware VegaLocker si sta rivelando difficile da gestire per gli esperti di sicurezza. Non appena escogitano un metodo per combattere la terribile infezione, ottiene aggiornamenti e si "evolve" e continua a infettare il sistema dopo il sistema. VegaLocker è in continua evoluzione e migliora il suo codice. Modifica continuamente le sue prestazioni. E ogni volta che un esperto di malware si avvicina troppo alla lotta contro la minaccia, gli hacker dietro di essa si aggiornano e migliorano. E, se necessario, rinominare. Dopo tutto, è così che sono nati Jumper (Jamper), Buran e Zeppelin .

Table of Contents

Un'analisi di VegaLocker

Gli hacker dietro il ransomware lo hanno programmato nel linguaggio Delphi. Ciò di per sé costituisce un ostacolo per affrontare la minaccia VegaLocker: è difficile decodificare quel linguaggio.

L'infezione è una fusione di diversi virus. Contiene elementi di una serie di varie minacce. Ad esempio, nel codice VegaLocker è stato trovato il codice residuo della famiglia di ransomware Scarab. Il codice sorgente è stato condiviso con famigerate infezioni, come Amnesia e Gloverabe2. Questa scoperta può significare una delle due cose: o le stesse persone che hanno creato quelle minacce hanno creato VegaLocker utilizzando lo stesso codice di base e pianificano di usarlo da soli, oppure hanno creato il ransomware VegaLocker come un ordine personalizzato per diversi hacker.

In che modo VegaLocker è entrato nel tuo sistema?

I ricercatori della sicurezza hanno eseguito analisi sulla minaccia e hanno scoperto che inizia con un modulo di bypass di sicurezza. Quel modulo si assicura di scansionare il sistema locale alla ricerca di qualsiasi segno di programmi e motori di sicurezza, qualunque cosa possa bloccare la normale esecuzione di VegaLocker.

Cerca le firme dei seguenti motori:

| Habbo, Rebhip, The Qt Company Ltd, Microsoft Corporation, Delphi Libraries, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ Libraries, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions e StockSharp LLC . |

Se trova qualcosa che ritiene problematico, lo disabilita o lo rimuove. Una volta completato quel primo passo, procede a gestire le modifiche alle opzioni di avvio. VegaLocker riconfigura i file di configurazione del sistema operativo e li rende, quindi il file dei virus si avvia non appena la macchina viene alimentata. Per consolidare il controllo sulle opzioni di avvio, disabilita l'accesso alle opzioni e ai menu di avvio di ripristino. Ciò ostacola i tentativi dell'utente di guide di recupero manuali.

VegaLocker non si ferma semplicemente disabilitando l'accesso. Rimuove anche i dati cruciali dal tuo sistema. Prende di mira i dati utilizzati dal sistema operativo: backup, punti di ripristino del sistema, copie del volume shadow. VegaLocker è abbastanza completo nella rimozione di tutto ciò che ritiene possa rivelarsi un ostacolo nel suo attacco.

La famigerata infezione sfugge al rilevamento ad ogni costo, a volte anche al prezzo di autoeliminazione. Il ransomware segue la programmazione per eludere gli host di macchine virtuali. Come? Monitora regolarmente i processi in esecuzione della macchina, cercando un segno di stringhe relative a hypervisor o aggiunte guest. Se ne trova, si arresta o addirittura si elimina dalla macchina.

VegaLocker non solo può crittografare i tuoi dati, ma anche estrarli! Può acquisire informazioni personali e finanziarie e quindi utilizzarle per scopi nefasti: furto di identità, abuso finanziario, ricatto. Il ransomware si intromette anche con una varietà di impostazioni di sistema. Modifica il registro di Windows e crea voci per se stesso o modifica quelle già esistenti. Tale intromissione porta al deterioramento delle prestazioni del sistema. Si verificano ritardi, errori, avvisi e popup di avviso. Il solito MO del ransomware è causare seri problemi con le prestazioni del sistema. In questo modo, la macchina diventa quasi inutilizzabile finché l'infezione rimane a bordo.

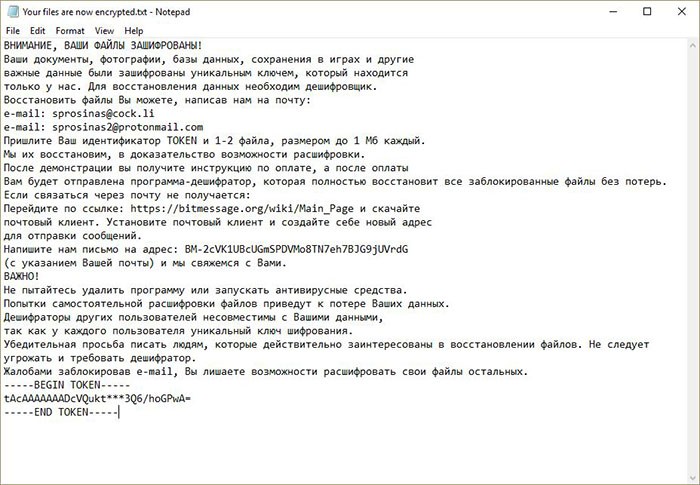

Immagine del file di testo della nota di riscatto di VegaLocker Ransomware

L'ingerenza di VegaLocker nei sistemi infetti è piuttosto vasta. Il motore ransomware cerca un servizio di configurazione desktop remoto attivo. Se uno di questi file è già stato creato, il ransomware vi accede e lo modifica. Aggiunge credenziali, che gli hacker possono quindi utilizzare. Non è un passo che prendono tutte le minacce ransomware. Solo quelli avanzati, come VegaLocker, sono noti per farlo e poi sfruttarlo. Possono installare più minacce dannose sul tuo computer, come i Trojan. Oppure, possono anche consentire a un minatore di criptovaluta sul tuo computer e non solo estorcere denaro, ma anche guadagnare con le risorse del tuo computer. Il minatore può venire in una miriade di forme, come il codice allegato ad altri file o un'applicazione autonoma. Non appena lo esegui o lo esegui, sentirai le conseguenze del suo soggiorno. Richiede un pedaggio su componenti come memoria, CPU o GPU e spazio sul disco rigido.

Gli esperti di sicurezza hanno dedotto che la tecnica di distribuzione primaria di VegaLocker prevede l'uso di campagne di malvertising. Questo è il modo più semplice per la distribuzione di massa con il minimo sforzo . Gli hacker dietro l'infezione scatenano una miriade di e-mail di spam dannose che contengono un collegamento che ti viene chiesto di fare clic o un allegato che sei invitato a scaricare. Se ti innamori di queste tattiche, finisci con la brutta minaccia informatica a bordo.

Naturalmente, c'è più di un metodo di invasione a cui il ransomware può ricorrere. Può anche intrufolarsi attraverso i programmi di installazione di applicazioni infette. I criminali informatici scelgono un software popolare che genera molti download da parte degli utenti. Quindi, incorporano gli script di installazione nei file di installazione di detto software. Gestiscono questo trucco prendendo i file originali dai fornitori di software e quindi apportando la loro aggiunta dannosa.

Un'altra opzione praticabile per l'infiltrazione è attraverso documenti infetti: fogli di calcolo, presentazioni, database e così via. Il codice di installazione del ransomware diventa parte delle macro che sono inserite in esse. Quindi, una volta aperto un documento, viene visualizzato un messaggio che chiede che sia abilitato. Se lo fai, hai te stesso il ransomware VegaLocker tra le mani.

VegaLocker può anche farsi strada attraverso falsi profili utente. Con l'uso sempre crescente dei social media, questo si rivela un metodo invasivo abbastanza efficace. I post sui forum della community, i messaggi diretti inviati a una massa di persone e i profili utilizzati possono essere falsi o reali che sono stati violati. Fai sempre attenzione quando vedi sullo schermo un collegamento con il messaggio "fai clic". La vigilanza è tua amica.

Cosa succede quando invade VegaLocker?

Non appena il ransomware entra nel tuo sistema, colpisce. Esegue il suo attacco utilizzando algoritmi di crittografia avanzata. Ha un elenco di estensioni incorporato da bloccare.

- I backup

- archivio

- Banche dati

- immagini

- Musica

- video

Elenco delle estensioni dei tipi di file Target VegaLocker

Se pensi di avere file importanti che riusciranno a evitare la crittografia, ti sbagli. L'elenco target del ransomware è ampio.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptx. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

I file VegaLocker ransomware bersaglia nel suo attacco

Una volta che l'infezione blocca i tuoi dati, ne richiede il riscatto. VegaLocker lascia una nota di riscatto sul desktop e in ogni cartella interessata. È un file di testo, chiamato "INFORMAZIONI SUI TUOI FILES.TXT" o "I tuoi file sono ora crittografati.txt".

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

Nota di riscatto di VegaLocker, fonte: sensorstechforum.com.

Il testo della nota di riscatto è il seguente:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, фотографии, базы данных, сохранения in una persona важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * e-mail: sup24@keemail.me, sup24@rape.lol * резервный e-mail: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN è 1-2 файла, размером до 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. После демонстрации вы получите инструкцию по оплате, а после оплаты Вам будет отправлена программа-дешифратор, которая полностью восстановит все заблокированные файлы без потерь. Если связаться через почту не получается: * Перейдите по ссылке: hxxps: //bitmessage.org/wiki/Main_Page и скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. ВАЖНО! * Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов. * Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Не пытайтесь удалить программу или запускать антивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы в соссатоно Не следует угрожать è требовать дешифратор. Жалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои файлы остальных. ----- INIZIA TOKEN ----- - ----- FINE TOKEN ----- |

Come puoi vedere, la nota è in russo. Ciò suggerisce ai creatori di ransomware una possibile discesa russa o il minimo che i paesi di lingua russa sono il loro obiettivo principale.

La traduzione inglese è la seguente:

| ATTENZIONE, I TUOI FILE SONO CRIPTATI! I tuoi documenti, foto, database, salvataggi di giochi e altri dati importanti sono stati crittografati con una chiave unica che abbiamo. Per ripristinare i dati, è necessario un decryptor. Puoi ripristinare i file scrivendoci via e-mail: e-mail: sprosinas@cock.li e-mail: sprosinas2@protonmail.com Inviaci il tuo token ID e 1-2 file, la dimensione non deve superare 1 MB. Li ripristineremo per provare la disponibilità della decrittazione. Dopo la dimostrazione, riceverai le istruzioni di pagamento e dopo il pagamento riceverai un programma decryptor che ripristinerà i tuoi file completamente senza problemi. SE non puoi raggiungerci via e-mail: Vai al sito: https://bitmessage.org/wiki/Main_Page e scarica il client di posta elettronica. Esegui il client di posta elettronica e crea un indirizzo. Inviaci una e-mail a: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (incluso il tuo indirizzo) e ti contatteremo. |

Fonte per la traduzione: www.enigmasoftware.com.

I cyber estorsori affermano che l'unico modo per sbarazzarsi della crittografia è con una chiave univoca. Una chiave, diversa per ogni vittima, e memorizzata su un server remoto. Pertanto, l'unico modo per metterti le mani su è rispettare, pagare il riscatto e sperare che queste persone mantengano la loro parola e te la inviino. Ma non hai garanzie che lo faranno. Dopotutto, sono rapitori di dati dannosi, che ti estorcono per soldi. Perché dovrebbero preoccuparsi di te dopo aver ricevuto i tuoi soldi?

L'esatto importo del riscatto richiesto da VegaLocker è ancora sconosciuto. Per saperlo, devi contattare gli hacker via e-mail e ti rispediranno uno con istruzioni più dettagliate su ciò che dovresti fare. Ti viene anche data una scadenza per aumentare la pressione sul tuo processo decisionale. I criminali informatici minacciano di eliminare la chiave di decodifica univoca se non raggiungi le prime 72 ore di crittografia. Gli esperti di sicurezza sconsigliano. Non contattare, non rispettare e non pagare il riscatto. Non seguire le loro istruzioni, perché le possibilità che tu riacquisti il controllo sui tuoi dati sono scarse, mentre quelle di sprecare denaro, tempo ed energia per gestirli sono considerevoli.