Οι ρωσικοί χάκερ χρησιμοποιούν το VegaLocker Ransomware με μαζικές καμπάνιες Malvertising

Το VegaLocker είναι γνωστό ως απειλή ransomware που παρατηρήθηκε για πρώτη φορά στις 11 Φεβρουαρίου του 2019, όταν έπληξε τον ιστό και ισχυρίστηκε τα πρώτα του θύματα του κυβερνοχώρου. Τότε, κανείς δεν μπορούσε να προβλέψει ότι θα αποδειχθεί μια τέτοια επίμονη απειλή. Η κακόηθες λοίμωξη όχι μόνο επιβίωσε, αλλά ευημερούσε καθώς γέννησε μια σειρά παραλλαγών κώδικα. Λόγω του VegaLocker, μέχρι στιγμής, οι χρήστες του διαδικτύου έχουν πληγεί με τις απειλές ransomware Jumper (Jamper), Buran και Zeppelin. Αυτές οι μολύνσεις οφείλονται στον κώδικα του VegaLocker.

Οι εγκληματίες του κυβερνοχώρου πίσω από την αρχική απειλή συνέχισαν να την τροποποιούν, κάνοντας βελτιώσεις, δίνοντάς της διαφορετικά ονόματα, ώστε να μπορεί να συνεχίσει να μαστίζει τους χρήστες του Διαδικτύου. Λόγω αυτών των τροποποιήσεων, το ransomware VegaLocker αποδεικνύεται δύσκολο να αντιμετωπιστεί για τους ειδικούς ασφαλείας. Μόλις καταλήξουν σε μια μέθοδο για την καταπολέμηση της τρομακτικής μόλυνσης, παίρνει ενημερώσεις και "εξελίσσεται" και συνεχίζει να μολύνει το σύστημα μετά από το σύστημα. Το VegaLocker αλλάζει συνεχώς και βελτιώνει τον κώδικα του. Αλλάζει συνεχώς την απόδοσή του. Και, κάθε φορά που ένας εμπειρογνώμονας κακόβουλου λογισμικού είναι πολύ κοντά στην αντιμετώπιση της απειλής, οι χάκερ πίσω του ενημερώνονται και βελτιώνονται. Και, αν η ανάγκη έρθει να είναι, rebrand. Μετά από όλα, έτσι έγινε ο Jumper (Jamper), ο Buran και ο Zeppelin .

Table of Contents

Μια ανάλυση του VegaLocker

Οι χάκερ πίσω από το ransomware το έχουν προγραμματίσει στη γλώσσα των Δελφών. Αυτό από μόνο του αποτελεί εμπόδιο για την αντιμετώπιση της απειλής VegaLocker - είναι δύσκολο να αντιστραφεί η μηχανική αυτή.

Η λοίμωξη είναι μια σύντηξη διαφορετικών ιών. Περιέχει στοιχεία από μια σειρά από διάφορες απειλές. Για παράδειγμα, στον κώδικα VegaLocker βρέθηκε υπολειμματικός κώδικας από την οικογένεια ρανσωμάτων Scarab. Ο πηγαίος κώδικας μοιράστηκε με περιβόητες λοιμώξεις, όπως η Amnesia και η Gloverabe2. Αυτή η ανακάλυψη μπορεί να σημαίνει ένα από τα δύο πράγματα: είτε οι ίδιοι άνθρωποι που δημιούργησαν αυτές τις απειλές δημιούργησαν το VegaLocker χρησιμοποιώντας τον ίδιο κώδικα ως βάση και σχεδιάζουν να το χρησιμοποιήσουν για τον εαυτό τους, είτε δημιούργησαν το VegasLocker ransomware ως προσαρμοσμένη παραγγελία για διαφορετικούς χάκερς.

Πώς βγήκε το VegaLocker στο σύστημά σας;

Οι ερευνητές της ασφάλειας πραγματοποίησαν ανάλυση σχετικά με την απειλή και διαπίστωσαν ότι ξεκινάει με μια υπομονάδα παράκαμψης ασφαλείας. Αυτή η ενότητα φροντίζει να σαρώσετε το τοπικό σύστημα για οποιαδήποτε σημάδια προγραμμάτων και μηχανών ασφαλείας, οτιδήποτε μπορεί να εμποδίσει την κανονική εκτέλεση του VegaLocker.

Ψάχνει για υπογραφές των ακόλουθων κινητήρων:

| Habbo, Rebhip, η εταιρεία Qt Company Ltd, η Microsoft Corporation, οι βιβλιοθήκες Delphi, οι SMART INSTALL MAKER, οι InnoSetup, οι James Jackson-South, οι βιβλιοθήκες Microsoft Visual C / C ++, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions και StockSharp LLC . |

Αν βρει κάτι που θεωρεί ενοχλητικό, απενεργοποιεί ή καταργεί. Μόλις ολοκληρώσει αυτό το πρώτο βήμα, προχωράει στην αντιμετώπιση των τροποποιήσεων των επιλογών εκκίνησης. Το VegaLocker επαναπροσδιορίζει τα αρχεία ρυθμίσεων του λειτουργικού συστήματος και το κάνει, έτσι ώστε το αρχείο ιού να ξεκινά μόλις τροφοδοτηθεί το μηχάνημα. Για να σταθεροποιήσει τη λαβή του πάνω στις επιλογές εκκίνησης, απενεργοποιεί την πρόσβαση στις επιλογές και τα μενού εκκίνησης ανάκτησης. Αυτό εμποδίζει τις προσπάθειες του χρήστη στους οδηγούς χειρωνακτικής ανάκτησης.

Το VegaLocker δεν σταματά απλά με την απενεργοποίηση της πρόσβασης. Αφαιρεί επίσης σημαντικά δεδομένα από το σύστημά σας. Στοχεύει δεδομένα που χρησιμοποιούνται από το λειτουργικό σύστημα - Δημιουργία αντιγράφων ασφαλείας, Σημεία επαναφοράς συστήματος, Αντίγραφα τόμου σκιών. Το VegaLocker είναι αρκετά διεξοδικό να αφαιρέσει οτιδήποτε θεωρεί ότι μπορεί να αποδειχθεί εμπόδιο στην επίθεσή του.

Η διαβόητη λοίμωξη αποφεύγει την ανίχνευση με οποιοδήποτε κόστος - μερικές φορές ακόμη και με την τιμή της αυτο-διαγραφής. Το ransomware ακολουθεί προγραμματισμό για να αποφύγει τους οικοδεσπότες εικονικών μηχανών. Πως? Παρακολουθεί τακτικά τις τρέχουσες διαδικασίες του μηχανήματος, αναζητώντας ένα σημάδι των συμβολοσειρών που σχετίζονται με τους hypervisors ή τις φιλοξενούμενες προσθήκες. Αν βρει κάτι τέτοιο, σταματά ή και διαγράφεται από το μηχάνημα.

Το VegaLocker όχι μόνο μπορεί να κρυπτογραφήσει τα δεδομένα σας, αλλά και να το εξάγει! Μπορεί να αποκτήσει προσωπικές και οικονομικές πληροφορίες και στη συνέχεια να το χρησιμοποιήσει για φαύλους σκοπούς - κλοπή ταυτότητας, οικονομική κακοποίηση, εκβιασμό. Το ransomware παρεμβαίνει επίσης με διάφορες ρυθμίσεις συστήματος. Τροποποιεί το μητρώο των Windows και δημιουργεί καταχωρήσεις για τον εαυτό του ή τροποποιεί τα ήδη υπάρχοντα. Αυτή η ανακατασκευή οδηγεί στην επιδείνωση της απόδοσης του συστήματός σας. Υποφέρετε καθυστέρηση, σφάλματα, προειδοποιήσεις και αναδυόμενα παράθυρα συναγερμού. Το συνηθισμένο MO του ransomware είναι να προκαλέσει σοβαρά προβλήματα με την απόδοση του συστήματός σας. Με αυτόν τον τρόπο, το μηχάνημά σας είναι σχεδόν αχρησιμοποίητο για όσο χρονικό διάστημα η μόλυνση παραμένει επί του σκάφους.

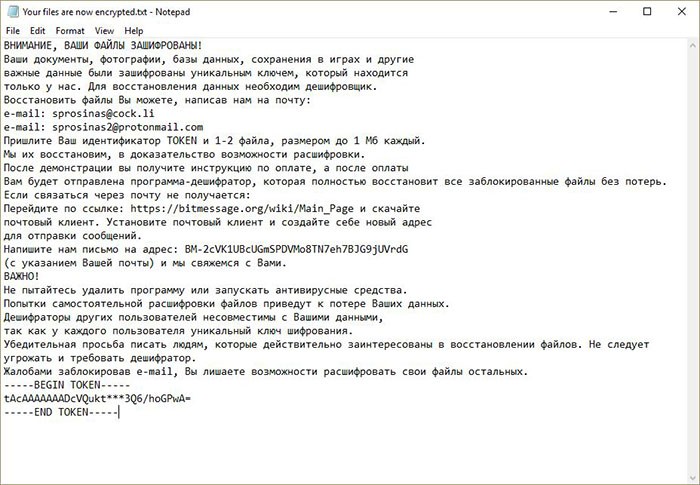

Εικόνα του αρχείου κειμένου σημειώματος λύσης VegaLocker Ransomware

Η εμπλοκή του VegaLocker σε μολυσμένα συστήματα είναι μάλλον τεράστια. Ο μηχανισμός ransomware αναζητά μια ενεργή υπηρεσία παραμέτρων απομακρυσμένης επιφάνειας εργασίας. Αν ένα τέτοιο αρχείο έχει ήδη γίνει, το ransomware αποκτά πρόσβαση και το επεξεργάζεται. Προσθέτει διαπιστευτήρια, τα οποία μπορούν στη συνέχεια να χρησιμοποιήσουν οι χάκερ. Αυτό δεν είναι ένα βήμα που λαμβάνουν όλες οι απειλές ransomware. Μόνο προηγμένες, όπως το VegaLocker, είναι γνωστό ότι το κάνουν και στη συνέχεια την εκμεταλλεύονται. Μπορούν να εγκαταστήσουν περισσότερες κακόβουλες απειλές στον υπολογιστή σας, όπως οι δούρειοι ίπποι. Ή, μπορούν να επιτρέψουν ακόμη και έναν ανθρακωρύχο κρυπτογράφησης στο μηχάνημά σας, και όχι μόνο να σας εξωθήσουν για χρήματα, αλλά και να κερδίσουν χρήματα από τους πόρους του υπολογιστή σας. Ο ανθρακωρύχος μπορεί να έρθει σε μια μυριάδα μορφών, όπως κώδικας που συνδέεται με άλλα αρχεία, ή μια αυτόνομη εφαρμογή. Μόλις το εκτελέσετε ή την εκτελέσετε, θα αισθανθείτε τις συνέπειες της παραμονής του. Παίρνει διόδια σε στοιχεία όπως η μνήμη, η CPU ή η GPU και ο χώρος στο σκληρό δίσκο.

Οι ειδικοί ασφαλείας έχουν συμπεράνει ότι η κύρια τεχνική διανομής της VegaLocker περιλαμβάνει τη χρήση εκστρατειών κακοποίησης. Αυτός είναι ο ευκολότερος τρόπος για μαζική διανομή με ελάχιστη προσπάθεια . Οι χάκερ πίσω από τη μόλυνση εξαπολύουν μια μυριάδα κακόβουλων ηλεκτρονικών μηνυμάτων ανεπιθύμητης αλληλογραφίας που περιέχουν έναν σύνδεσμο που σας ζητείται να κάνετε κλικ ή ένα συνημμένο που σας καλείται να κατεβάσετε. Εάν πέσετε για αυτές τις τακτικές, καταλήγετε με την απειλητική απειλή στον κυβερνοχώρο.

Φυσικά, υπάρχουν περισσότερες από μία μέθοδοι εισβολής στις οποίες μπορεί να καταφύγει το ransomware. Μπορεί επίσης να γλιστρήσει μέσα από τους εγκαταστάτες μολυσμένων εφαρμογών. Οι κυβερνοεγκληματίες επιλέγουν το δημοφιλές λογισμικό που δημιουργεί πολλές λήψεις από τους χρήστες. Στη συνέχεια, ενσωματώνουν τα σενάρια εγκατάστασης στα αρχεία εγκατάστασης του εν λόγω λογισμικού. Διαχειρίζονται αυτή την περιπλοκή, λαμβάνοντας τα αρχικά αρχεία από τους προμηθευτές λογισμικού και στη συνέχεια να κάνουν κακόβουλη προσθήκη τους.

Μια άλλη βιώσιμη επιλογή για διείσδυση είναι μέσω μολυσμένων εγγράφων - υπολογιστικών φύλλων, παρουσιάσεων, βάσεων δεδομένων κ.ο.κ. Ο κώδικας εγκατάστασης του ransomware γίνεται μέρος των μακροεντολών που έχουν εισαχθεί σε αυτά. Στη συνέχεια, μόλις ένα έγγραφο ανοίξει, εμφανίζεται ένα μήνυμα που ζητά να ενεργοποιηθεί. Εάν το κάνετε, έχετε ο ίδιος το ransomware VegaLocker στα χέρια σας.

Το VegaLocker μπορεί επίσης να ξεγελάσει το δρόμο του μέσα από ψεύτικα προφίλ χρηστών. Με τη συνεχώς αυξανόμενη χρήση των κοινωνικών μέσων ενημέρωσης, αυτό αποδεικνύει μια αρκετά αποτελεσματική επεμβατική μέθοδο. Τα μηνύματα στα φόρουμ της κοινότητας, τα άμεσα μηνύματα που αποστέλλονται σε μια μάζα ανθρώπων και τα προφίλ που χρησιμοποιούνται για αυτό μπορούν είτε να είναι ψεύτικα είτε να είναι πραγματικά ψευδή. Πάντα να είστε προσεκτικοί όταν βλέπετε στην οθόνη σας ένα σύνδεσμο με το μήνυμα "κλικ". Η επαγρύπνηση είναι ο φίλος σου.

Τι συμβαίνει μόλις εισβάλει το VegaLocker;

Μόλις το ransomware εισέλθει στο σύστημά σας, χτυπά. Πραγματοποιεί την επίθεση χρησιμοποιώντας ισχυρούς αλγόριθμους κρυπτογράφησης. Έχει μια ενσωματωμένη λίστα προορισμών των επεκτάσεων για να κλειδώσει.

- Δημιουργία αντιγράφων ασφαλείας

- Αρχεία

- Βάσεις δεδομένων

- Εικόνες

- ΜΟΥΣΙΚΗ

- Βίντεο

Λίστα αρχείων επεκτάσεων τύπου VegaLocker

Αν νομίζετε ότι θα έχετε αρχεία μεγάλης σημασίας που θα καταφέρουν να αποφύγουν την κρυπτογράφηση, κάνετε λάθος. Ο κατάλογος στόχων του ransomware είναι εκτεταμένος.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel ,. .pd, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd ,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Τα αρχεία VegaLocker ransomware στοχεύουν στην επίθεση του

Μόλις η μόλυνση κλειδώσει τα δεδομένα σας, κάνει τα αιτήματα λύτρας. Το VegaLocker αφήνει μια σημείωση λύσης στην επιφάνεια εργασίας σας και σε κάθε φάκελο που έχει επηρεαστεί. Πρόκειται για ένα αρχείο κειμένου που ονομάζεται "ΣΧΕΤΙΚΑ ΜΕ ΤΑ ΑΡΧΕΙΑ ΣΑΣ" ή "Τα αρχεία σας είναι τώρα κρυπτογραφημένα.txt".

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

Σημείωμα λύτρα VegaLocker, πηγή: sensorstechforum.com.

Το κείμενο της σημείωσης λύτρας έχει ως εξής:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Τα έγγραφά σας, φωτογραφίες, βασικές πληροφορίες, πληροφορίες σε παιχνίδια και άλλα важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Βρείτε το αρχείο Μπορείτε, να γράψετε το δικό σας: * e-mail: sup24@keemail.me, sup24@rape.lol * επιστροφή στο e-mail: sup24@protonmail.ch, voprosi24@protonmail.ch Προσθέστε τον αναγνωριστικό TOKEN και 1-2 αρχεία, μεγέθους έως 1 MB. Мы их восстановим, в доказательство возможности расшифровки. Μετά από τις εμφανίσεις σας, πήρατε οδηγίες για την πληρωμή και, στη συνέχεια, τις πληρωμές Вам будет отправна программа-дешифратор, которая полностью восстановит все заблокированные файлы без потерь. Если связаться через почту не получаттся: * Перейдите по ссылке: hxxps: //bitmessage.org/wiki/Main_Page και το άλμα почтовый клиент. Установите почтовый клиент и установите себе си нова адрес для отправки сообщений. * Επισκεφθείτε την ηλεκτρονική διεύθυνση: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. ВАЖНО! * Расшифровка гарантируется, если Вы свяйтесь с нами в течении 72 ώρες. * Η επιλογή ή η περεδογούρικη συμπίεση μπορεί να επιστραφεί από το αρχείο σας. * Δεν επιτρέπεται η χρήση προγραμμάτων ή αντιβιοτικών μέσων. * Τα προσωπικά αρχεία που δημιουργήθηκαν για το αρχείο σας έχουν καταχωρηθεί στο λογαριασμό σας. * Οι παραγωγοί άλλων χρηστών δεν συμφωνούν με τις πληροφορίες σας, έτσι ώστε να μπορείτε να χρησιμοποιήσετε το κλειδί κρυπτογράφησης. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Не следует угрожать и требовать дешифратор. Жаблими заблокировав ηλεκτρονικό ταχυδρομείο, Вы лишаете возможности расшифровать свои файлы остальных. ----- ΑΡΧΕΙΟ TOKEN ----- - ----- END TOKEN ----- |

Όπως μπορείτε να δείτε, η σημείωση είναι στα ρωσικά. Αυτό υποδηλώνει στους δημιουργούς ransomware πιθανή ρωσική κάθοδο ή τουλάχιστον ότι οι ρωσόφωνες χώρες είναι ο πρωταρχικός τους στόχος.

Η αγγλική μετάφραση έχει ως εξής:

| ΠΡΟΣΟΧΗ, ΤΑ ΑΡΧΕΙΑ ΣΑΣ ΑΚΡΙΖΟΝΤΑΙ! Τα έγγραφα, οι φωτογραφίες, οι βάσεις δεδομένων, τα αποθηκευτικά παιχνίδια και άλλα σημαντικά δεδομένα κρυπτογραφήθηκαν με ένα μοναδικό κλειδί που έχουμε. Για να επαναφέρετε δεδομένα, χρειάζεστε έναν αποκρυπτογράφο. Μπορείτε να επαναφέρετε αρχεία γράφοντάς μας στο ηλεκτρονικό ταχυδρομείο: e-mail: sprosinas@cock.li e-mail: sprosinas2@protonmail.com Στείλτε μας το διακριτικό σας ID και 1-2 αρχεία, το μέγεθος δεν πρέπει να υπερβαίνει το 1 MB. Θα τους επαναφέρουμε για να αποδείξουμε ότι είναι διαθέσιμη η αποκρυπτογράφηση. Μετά την επίδειξη, θα λάβετε οδηγίες πληρωμής και μετά από πληρωμή θα λάβετε ένα πρόγραμμα decryptor που θα αποκαταστήσει πλήρως τα αρχεία σας χωρίς προβλήματα. ΕΑΝ δεν μπορείτε να επικοινωνήσετε μαζί μας μέσω ηλεκτρονικού ταχυδρομείου: Μεταβείτε στην τοποθεσία: https://bitmessage.org/wiki/Main_Page και κάντε λήψη του προγράμματος-πελάτη ηλεκτρονικού ταχυδρομείου. Εκτελέστε το πρόγραμμα-πελάτη ηλεκτρονικού ταχυδρομείου και δημιουργήστε μια διεύθυνση. Στείλτε μας ένα e-mail στη διεύθυνση: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (συμπεριλαμβανομένης της διεύθυνσης σας) και θα επικοινωνήσουμε μαζί σας. |

Πηγή μετάφρασης: www.enigmasoftware.com.

Οι εξτρεμιστές του κυβερνοχώρου δηλώνουν ότι ο μόνος τρόπος να απαλλαγείτε από την κρυπτογράφηση είναι με ένα μοναδικό κλειδί. Ένα κλειδί, το οποίο είναι διαφορετικό για κάθε θύμα, και αποθηκεύεται σε έναν απομακρυσμένο διακομιστή. Ως εκ τούτου, ο μόνος τρόπος να αποκτήσετε τα χέρια σας είναι να συμμορφωθείτε, να πληρώσετε τα λύτρα και να ελπίζετε ότι αυτοί οι άνθρωποι θα κρατήσουν το λόγο τους και θα σας το στείλουν. Αλλά δεν έχετε καμία εγγύηση ότι θα το κάνουν. Άλλωστε, είναι κακοποιοί απαγωγείς δεδομένων, που σας εξαναγκάζουν για χρήματα. Γιατί θα νοιαζόταν για εσάς μετά από να πάρει τα χρήματά σας;

Το ακριβές ποσό λύτρα που απαιτεί η VegaLocker είναι ακόμα άγνωστο. Για να το ξέρετε, πρέπει να επικοινωνήσετε με τους χάκερ μέσω ηλεκτρονικού ταχυδρομείου και θα σας στείλουν ένα πίσω με πιο λεπτομερείς οδηγίες σχετικά με το τι αναμένετε να κάνετε. Σας δίνεται ακόμη μια προθεσμία για να αυξήσετε την πίεση στη λήψη αποφάσεων. Οι εγκληματίες του κυβερνοχώρου απειλούν να διαγράψουν το μοναδικό κλειδί αποκρυπτογράφησης αν δεν φτάσετε μέσα στις πρώτες 72 ώρες κρυπτογράφησης. Οι ειδικοί ασφαλείας συμβουλεύουν αυτό. Μην φτάνετε έξω, δεν συμμορφώνεστε και δεν πληρώνετε τα λύτρα. Μην ακολουθήσετε τις οδηγίες τους, επειδή οι πιθανότητες επανάκτησης του ελέγχου των δεδομένων σας είναι περιορισμένες, ενώ οι απώλειες των χρημάτων, του χρόνου και της ενέργειας που ασχολούνται με αυτά είναι σημαντικές.