ロシアのハッカーが大規模なマルバタイジングキャンペーンでVegaLockerランサムウェアを拡散

VegaLockerはランサムウェアの脅威として知られており、2019年2月11日にWebにヒットし、最初のサイバー被害者を主張したときに最初に発見されました。当時、それがこのような永続的な脅威であると証明するだろうと誰も予測できませんでした。悪意のある感染は、生き残っただけでなく、さまざまなコードバリエーションを生み出したため繁栄しました。 VegaLockerのなので、これまでのところ、Webユーザは、ランサムウェアの脅威ジャンパー(Jamper)、に見舞われているブラン 、そしてツェッペリン。これらの感染は、VegaLockerのコードが原因となっています。

元の脅威の背後にいるサイバー犯罪者は、インターネットユーザーを苦しめ続けることができるように、改ざんを続け、改良を加え、異なる名前を付けました。これらの変更により、VegaLockerランサムウェアはセキュリティの専門家にとって対処が困難であることが判明しています。彼らが恐ろしい感染と戦う方法を思いつくとすぐに、それは更新を取得して「進化」し、システムを次々に感染し続けます。 VegaLockerは、コードを絶えず変更および改善しています。パフォーマンスを継続的に変更しています。また、マルウェアの専門家が脅威への取り組みに近づきすぎるたびに、その背後にいるハッカーが更新および改善します。そして、必要になったら、ブランドを変更します。結局のところ、 それがジャンパー(ジャンパー)、ブラン、およびツェッペリンの登場です。

Table of Contents

VegaLockerの分析

ランサムウェアの背後にあるハッカーは、ランサムウェアをDelphi言語でプログラミングしています。それ自体がVegaLockerの脅威に取り組むための障害となります。その言語をリバースエンジニアリングするのは困難です。

感染はさまざまなウイルスの融合です。さまざまな脅威の要素が含まれています。たとえば、VegaLockerコードでは、Scarabランサムウェアファミリの残留コードが見つかりました。ソースコードは、AmnesiaやGloverabe2などの悪名高い感染と共有されていました。この発見は、これらの脅威を作成した同じ人々がベースと同じコードを使用してVegaLockerを作成し、それを自分で使用することを計画するか、異なるハッカーのカスタムオーダーとしてVegaLockerランサムウェアを作成したかのいずれかを意味します。

VegaLockerはどのようにシステムに侵入しましたか?

セキュリティ研究者はこの脅威について分析を行い、セキュリティバイパスモジュールから始まることを発見しました。このモジュールは、通常のVegaLockerの実行をブロックする可能性のあるセキュリティプログラムやエンジンの兆候がないか、ローカルシステムをスキャンします。

次のエンジンの署名を探します。

| Habbo、Rebhip、The Qt Company Ltd、Microsoft Corporation、Delphi Libraries、SMART INSTALL MAKER、InnoSetup、James Jackson-South、Microsoft Visual C / C ++ Libraries、libczmq3、Adobe Systems Incorporated、Mercury Interactive、NSIS、Splinterware Software SolutionsおよびStockSharp LLC 。 |

面倒だと思われるものを見つけると、それを無効にするか削除します。その最初のステップが完了すると、ブートオプションの変更に対処します。 VegaLockerはオペレーティングシステムの構成ファイルを再構成して作成するため、マシンの電源が投入されるとすぐにウイルスファイルが開始されます。ブートオプションに対する把握を強化するために、リカバリブートオプションおよびメニューへのアクセスを無効にします。これは、ユーザーによる手動復旧ガイドの試行を妨げます。

VegaLockerは、アクセスを無効にするだけで停止しません。また、システムから重要なデータを削除します。オペレーティングシステムで使用されるデータ(バックアップ、システム復元ポイント、シャドウボリュームコピー)を対象としています。 VegaLockerは、攻撃の障害となる可能性があると思われるものをすべて削除することを徹底しています。

悪名高い感染は、任意のコストで、場合によっては自己削除の代価でさえ、検出を回避します。ランサムウェアは、プログラミングに従って仮想マシンホストを回避します。どうやって?マシンの実行プロセスを定期的に監視し、ハイパーバイザーまたはゲストの追加に関連する文字列の兆候を探します。見つかった場合は、停止するか、マシンから自分自身を削除します。

VegaLockerはデータを暗号化するだけでなく、抽出することもできます!個人情報や金融情報を取得し、個人情報の盗難、金融乱用、恐mailなどの悪意のある目的に使用できます。ランサムウェアはまた、さまざまなシステム設定に干渉します。 Windowsレジストリを変更し、それ自体のエントリを作成するか、既存のエントリを変更します。干渉すると、システムのパフォーマンスが低下します。遅延、エラー、警告、および警告ポップアップが発生します。ランサムウェアの通常のMOは、システムのパフォーマンスに重大な問題を引き起こすことです。そうすることで、感染が機内に残っている限り、マシンは使用不可能に近くなります。

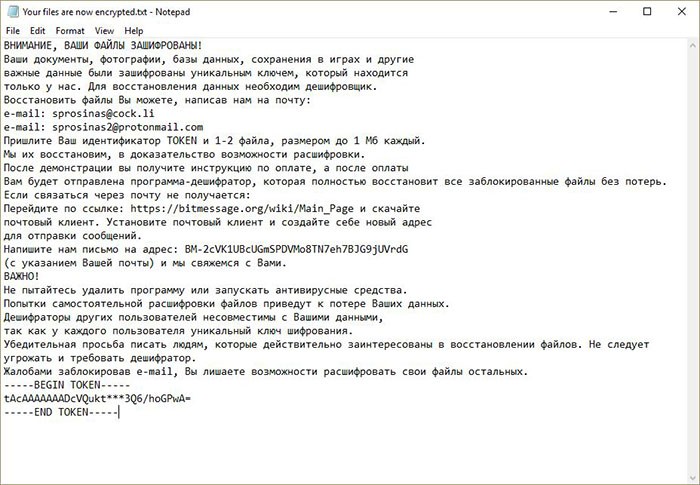

VegaLocker Ransomware身代金メモテキストファイルの画像

VegaLockerの感染したシステムへの干渉はかなり広大です。ランサムウェアエンジンは、アクティブなリモートデスクトップ構成サービスを検索します。そのようなファイルが既に作成されている場合、ランサムウェアはそのファイルにアクセスして編集します。それは、ハッカーが使用できる資格情報を追加します。それはすべてのランサムウェアの脅威がとるステップではありません。 VegaLockerのような高度なもののみが、それを実行してから悪用することが知られています。彼らは、トロイの木馬のようなより多くの悪意のある脅威をコンピューターにインストールできます。または、彼らはあなたのマシンで暗号通貨マイナーを許可することさえできます、そしてあなたにお金を強要するだけでなく、あなたのコンピュータの資源からお金をもうけます。マイナーは、他のファイルに添付されたコードやスタンドアロンアプリケーションなど、無数の形式で提供されます。実行または制定するとすぐに、その滞在の結果が感じられます。メモリ、CPU、GPU、ハードディスクスペースなどのコンポーネントに負担がかかります。

セキュリティの専門家は、VegaLockerの主な配布手法にはマルバタイジングキャンペーンの使用が含まれると推測しています。これは、最小限の労力で大量に配布する最も簡単な方法です 。感染の背後にあるハッカーは、クリックするように求められたリンクや、ダウンロードに招待された添付ファイルを含む無数の悪意のあるスパムメールを解き放ちます。これらの戦術に陥ると、厄介なサイバー脅威が機内に出てきます。

当然、ランサムウェアが利用できる侵入方法は複数あります。また、感染したアプリケーションのインストーラーを介して侵入する可能性があります。サイバー犯罪者は、ユーザーによる多くのダウンロードを生成する人気のあるソフトウェアを選択します。次に、インストールソフトウェアを上記ソフトウェアのセットアップファイルに埋め込みます。ソフトウェアベンダーから元のファイルを取得し、悪意のあるファイルを追加することにより、この策略を管理します。

浸透のもう1つの実行可能なオプションは、感染したドキュメント(スプレッドシート、プレゼンテーション、データベースなど)を使用することです。ランサムウェアのインストールコードは、ランサムウェアに挿入されるマクロの一部になります。次に、ドキュメントが開かれると、メッセージをポップアップ表示して、ドキュメントを有効にするように求めます。その場合、VegaLockerランサムウェアが手元にあります。

VegaLockerは、偽のユーザープロファイルを介して、イタズラすることもできます。ソーシャルメディアの使用が増え続けていることから、これは非常に効果的な侵襲的な方法であることが証明されています。コミュニティフォーラムへの投稿、多数の人々に送信されるダイレクトメッセージ、およびそのために使用されるプロファイルは、偽物またはハッキングされた本物のプロファイルです。画面に「クリックしてください」というメッセージのリンクが表示されている場合は、常に注意してください。警戒はあなたの友人です。

VegaLockerが侵入するとどうなりますか?

ランサムウェアがシステムに入るとすぐに攻撃されます。強力な暗号化アルゴリズムを使用して攻撃を実行します。ロックする拡張機能の組み込みターゲットリストがあります。

- バックアップ

- アーカイブ

- データベース

- 画像

- 音楽

- 動画

VegaLockerターゲットのファイルタイプ拡張子のリスト

暗号化を避けることができる重要なファイルがあると思うなら、あなたは間違っています。ランサムウェアの標的リストは広範です。

| .jpg、.jpeg、.raw、.tif、.gif、.png、.bmp、.3dm、.max、.accdb、.db、.dbf、.mdb、.pdb、.sql、.dwg、.dxf 、.cpp、.cs、.h、.php、.asp、.rb、.java、.jar、.class、.py、.js、.aaf、.aep、.aepx、.plb、.prel 、. prproj、.aet、.ppj、.psd、.indd、.indl、.indt、.indb、.inx、.idml、.pmd、.xqx、.xqx、.ai、.eps、.ps、.svg、 .swf、.fla、.as3、.as、.txt、.doc、.dot、.docx、.docm、.dotx、.dotm、.docb、.rtf、.wpd、.wps、.msg、.pdf 、.xls、.xlt、.xlm、.xlsx、.xlsm、.xltx、.xltm、.xlsb、.xla、.xlam、.xll、.xlw、.ppt、.pot、.pps、.pptx 、. pptm、.potx、.potm、.ppam、.ppsx、.ppsm、.sldx、.sldm、.wav、.mp3、.aif、.iff、.m3u、.m4u、.mid、.mpa、.wma、 .ra、.avi、.mov、.mp4、.3gp、.mpeg、.3g2、.asf、.asx、.flv、.mpg、.wmv、.vob、.m3u8、.dat、.csv、.efx 、.sdf、.vcf、.xml、.ses、.qbw、.qbb、.qbm、.qbi、.qbr、.cnt、.des、.v30、.qbo、.ini、.lgb、.qwc 、. qbp、.aif、.qba、.tlg、.qbx、.qby、.1pa、.qpd、.txt、.set、.iif、.nd、.rtp、.tlg、.wav、.qsm、.qss、 .qst、.fx0、.fx1、.mx0、.fpx、.fxr、.fim、.ptb、.ai、.pfb、.cgn、.vsd 、. cdr、.cmx、.cpt、.csl、.cur、.des、.dsf、.ds4 、、。drw、.eps、.ps、.prn、.gif、.pcd、.pct、.pcx、.plt 、.rif、.svg、.swf、.tga、.tiff、.psp、.ttf、.wpd、.wpg、.wi、.raw、.wmf、.txt、.cal、.cpx、.shw 、. clk、.cdx、.cdt、.fpx、.fmv、.img、.gem、.xcf、.pic、.mac、.met、.pp4、.pp5、.ppf、.nap、.pat、.ps、 .prn、.sct、.vsd、.wk3、.wk4、.xpm、.zip、.rar。 |

VegaLockerランサムウェアが攻撃対象とするファイル

感染によりデータがロックされると、身代金要求が発生します。 VegaLockerは、デスクトップおよび影響を受けるすべてのフォルダーに身代金メモを残します。 「ABOUT YOUR FILES.TXT」または「Your files are encrypted.txt」というテキストファイルです。

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

VegaLockerの身代金メモ、出典:sensorstechforum.com。

身代金メモのテキストは次のとおりです。

| ВНИМАНИЕ、ВАШИФАЙЛЫЗАШИФРОВАНЫ! Вашидокументы、фотографии、базыданных、сохранениявиграхидругие важныеданныебылизашифрованыуникальнымключем、которыйнаходится толькоунас。 Длявосстановленияданныхнеобходимдешифровщик。 ВосстановитьфайлыВыможете、написавнамнапочту: *電子メール:sup24 @ keemail.me、sup24 @ rape.lol *резервныйの電子メール:sup24 @ protonmail.ch、voprosi24 @ protonmail.ch ПришлитеВашидентификаторトークンи1-2файла、размеромдо1Мбкаждый。 Мыихвосстановим、вдоказательствовозможностирасшифровки。 Последемонстрациивыполучитеинструкциюпооплате、апослеоплаты Вамбудетотправленапрограмма-дешифратор、котораяполностьювосстановит заблокированныефайлыбезпотерь。 Еслисвязатьсячерезпочтунеполучается: *Перейдитепоссылке:hxxps://bitmessage.org/wiki/Main_Pageискачайте почтовыйклиент。 Установитепочтовыйклиентисоздайтесебеновыйадрес дляотправкисообщений。 *Напишитенамписьмонаадрес:BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (суказаниемВашейпочты)имысвяжемсясВами。 ВАЖНО! *Расшифровкагарантируется、еслиВысвяжетесьснамивтечении72часов。 *ВыключениеилиперезагрузкакомпьютераможетпривестикпотереВашихфайлов。 *Непытайтесьудалитьпрограммуилизапускатьантивирусныесредства。 *ПопыткисамостоятельнойрасшифровкифайловприведуткпотереВашихданныых。 *ДешифраторыдругихпользователейнесовместимысВашимиданными、 таккакукаждогопользователяуникальныйключшифрования。 Убедительнаяпросьбаписатьлюдям、которыедействительнозаинтересованы ввосстановлениифайлов。 Неследуетугрожатьитребоватьдешифратор。 Жалобамизаблокировав電子メール、Вылишаетевозможностирасшифроватьсвои файлыостальных。 -----トークンを開始----- - -----トークンの終了----- |

ご覧のとおり、メモはロシア語です。これは、ランサムウェアの作成者がロシア系の可能性を示唆しているか、少なくともロシア語圏の国が彼らの主要な標的であることを示唆しています。

英語の翻訳は次のとおりです。

| 注意、あなたのファイルは暗号化されています! ドキュメント、写真、データベース、ゲームの保存、その他の重要なデータは、当社独自のキーで暗号化されています。データを復元するには、デクリプターが必要です。 メールを送信してファイルを復元できます: 電子メール:sprosinas@cock.li 電子メール:sprosinas2@protonmail.com IDトークンと1-2ファイルをお送りください。サイズは1 MB以下にしてください。 それらを復元して、復号化が利用可能であることを証明します。 デモンストレーションの後、支払い指示を受け取り、支払い後に問題なくファイルを完全に復元する復号化プログラムを受け取ります。 電子メールで連絡できない場合: サイト(https://bitmessage.org/wiki/Main_Page)にアクセスして、電子メールクライアントをダウンロードします。電子メールクライアントを実行し、アドレスを作成します。 BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG(あなたの住所を含む)に電子メールをお送りください。ご連絡いたします。 |

翻訳のソース:www.enigmasoftware.com。

サイバー恐ex者は、暗号化を取り除く唯一の方法は一意のキーを使用することだと述べています。キー。被害者ごとに異なり、リモートサーバーに保存されます。したがって、あなたの手にそれを手に入れる唯一の方法は、遵守し、身代金を支払い、これらの人々が彼らの言葉を守り、それをあなたに送ることを願うことです。しかし、あなたは彼らがするという保証はありません。結局のところ、彼らは悪意のあるデータの誘n者であり、あなたを金で脅迫しています。彼らはあなたのお金を手に入れた後、なぜあなたのことを気にしますか?

VegaLockerが要求する正確な身代金はまだ不明です。それを知るには、ハッカーに電子メールで連絡する必要があります。ハッカーは、あなたが何をするかについてのより詳細な指示とともにあなたに送り返します。意思決定への圧力を高める期限さえ与えられています。サイバー犯罪者は、暗号化の最初の72時間以内に連絡しないと、一意の復号化キーを削除すると脅迫します。セキュリティの専門家はそれに対して助言します。手を差し伸べたり、服従したり、身代金を支払ったりしないでください。データの制御を取り戻す可能性はわずかですが、それらに対処するためのお金、時間、エネルギーを浪費する可能性はかなりあるので、彼らの指示に従わないでください。