Buran Ransomware продолжает разрушительное наследие своего предшественника VegaLocker

Buran Ransomware впервые начал развиваться в мае 2019 года. Заражение вредоносным ПО представляет угрозу Ransomware-as-a-Service, или RaaS. Использование угроз RaaS - довольно распространенный способ заработать деньги киберпреступникам. Самый простой способ объяснить такой процесс - это понять, что атака RaaS является частью модели на основе подписки, которая позволяет даже самому неквалифицированному злоумышленнику запускать в сети угрозу вымогателей. Это тоже не новая, перспективная схема. Он был доступен онлайн уже довольно давно. Вы даже можете встретить на рынке множество пакетов RaaS, которые полностью исключают необходимость кодирования вредоносных программ.

Вот почему это идеальный сервис для людей, которые хотят запустить вредоносную инфекцию и нанести ущерб онлайн, но не имеют технических знаний, чтобы сделать это. Модель позволяет любому стать «партнером» пакета RaaS. Процесс включает в себя филиалы, распространяющие вымогателей среди ничего не подозревающих жертв, и создатели вымогателей получают долю прибыли от вымогательства, которое следует. Другие известные RaaS-угрозы включают в себя такие популярные имена, как REVil, GandCrab, Phobos. Список таких угроз довольно обширный, включая предшественника Бурана, известного как VegaLocker Ransomware.

Вся партнерская система RaaS работает на основе сотрудничества. Это система доверия между автором вредоносного кода и человеком, использующим указанный код, чтобы раскрыть его не подозревающим жертвам. Человек, создавший вредоносный код, получает комиссию с доходов, полученных от атак вымогателей . Большинство угроз RaaS взимается от 30% до 40%. Буран требует только 25%, что вполне оправдывает цены его конкурентов. Более того, создатели Бурана открыты для переговоров. Существует возможность снизить размер комиссии еще ниже, что делает идею использования Buran еще более привлекательной для киберпреступников.

Buran Ransomware даже есть реклама! Они объявляют, что каждый потенциальный партнер может заключить индивидуальную сделку с создателем вредоносного кода. Вымогатель был объявлен на популярном российском форуме в попытке привлечь дополнительное внимание. Сообщение выглядит следующим образом:

| Buran - стабильный автономный криптоклокер с гибкой функциональностью и поддержкой 24/7. Функциональность: Надежный криптографический алгоритм с использованием глобальных и сессионных ключей + случайных файловых ключей; Сканирование всех локальных дисков и всех доступных сетевых путей; Высокая скорость: отдельный поток работает для каждого диска и сетевого пути; Пропуск системных каталогов Windows и каталогов браузера; Генерация расшифровщика на основе зашифрованного файла; Корректная работа на всех ОС от Windows XP, Server 2003 до последней; Локер не имеет зависимостей, не использует сторонние библиотеки, только математику и винапи; Завершение некоторых процессов для освобождения открытых файлов (необязательно, согласовано); Возможность шифрования файлов без изменения расширений (опционально); Удаление точек восстановления + очистка логов на выделенном сервере (опционально); Стандартные опции: постукивание, запуск, самоудаление (опционально); Установлена защита от запуска в сегменте СНГ. условия: Они обсуждаются индивидуально для каждого объявления в зависимости от объема и материала. Начни зарабатывать с нами! |

Как сказано выше, в объявлении утверждается, что «Буран» «установил защиту от запуска в сегменте СНГ». Если вы незнакомы, СНГ - это Содружество Независимых Государств, по сути, конфедерация стран, которые когда-то были частью Советский Союз. В состав конфедерации входят Армения, Беларусь, Казахстан, Кыргызстан, Молдова, Россия, Таджикистан, Туркменистан, Украина и Узбекистан. Исключение из потенциальной атаки Бурана также может быть подсказкой, что его создатели принадлежат к одной из перечисленных стран.

Исследователи провели тщательные проверки, чтобы проверить заявление об исключении для десяти стран конфедерации. Только трое подтвердили, что они действительно защищены от когтей Бурана. Как только вымогатель проскальзывает в вашу систему, он запускает проверку - он пытается выяснить, где зарегистрирована ваша машина. И, если выяснится, что он зарегистрирован в Беларуси, России или Украине, «Буран» выходит и не имеет никакого видимого эффекта.

Преувеличением со стороны Бурана является его утверждение: «Правильная работа на всех ОС от Windows XP, Server 2003 до новейшей версии». Несмотря на эти заявления об «инклюзивности», исследователи доказали, что это обман. Тем не менее, Windows XP кажется невосприимчивым к атакам Buran.

Table of Contents

Эволюция Buran Ransomware

Вы не можете говорить о Buran Ransomware без упоминания об угрозе Jumper (Jamper) и угрозе VegaLocker. Buran Ransomware - это эволюция двух предыдущих. Вирус-вымогатель VegaLocker был впервые обнаружен в феврале 2019 года, а Jumper - в марте 2019 года. Как уже говорилось, вымогатель Buran появился в мае 2019 года. Эти три заражения являются частью так называемого «семейства вредоносных программ». Одним из них является оригинал, который уступил место двум другим, которые будут преследовать пользователей сети.

VegaLocker, Jumper и Buran Ransomware связаны между собой многими сходствами. Известно, что все три угрозы изменяют реестр - они создают несколько разделов реестра, пытаясь закрепиться на вашем компьютере и затрудняют удаление. Эти угрозы также создают и хранят файлы во временных папках. Они используют один и тот же базовый код, который изменяется с каждым развитием угрозы. Авторы вредоносных программ модифицируют свой код вредоносного ПО, чтобы улучшить его работу (вторгаясь в вашу систему и нанося ущерб как можно более эффективно). Они пытаются развернуться вокруг антивирусных программ и избежать обнаружения со стороны исследователей безопасности. Это наиболее вероятная причина, по которой VegaLocker имеет столько же ревизий, сколько было. Буран является только последним повторением кода.

Buran Ransomware может сканировать локальные диски и сетевые пути. Он может шифровать файлы без изменения расширений , а также удалять точки восстановления, очищать журналы и удалять каталог резервных копий. Буран также может удалить себя, если ему когда-либо понадобится скрыться, чтобы избежать обнаружения.

Исследователи вредоносного ПО обнаружили две версии Buran Ransomware, плавающие в сети, которые активно влияют на пользователей компьютеров Оба написаны на Delphi, что делает обратный инжиниринг довольно сложным процессом. Они остаются очень похожими, но имеют несколько ключевых отличий. Например, в обновленном Buran есть две новые функции. Его создатели представили два новых процесса - процесс удаления теневых копий; и резервное копирование каталога. Buran Ransomware, кажется, терпит улучшения от своих создателей каждые несколько месяцев. Справедливо сказать, что новые варианты вымогателей, также похожие на вымогателей VegaLocker, не могут быть исключены в качестве опции. Помимо обновлений, Buran может даже пережить еще одну смену бренда, если на него слишком большое давление оказывают эксперты по безопасности.

Стратегия вторжения Buran Ransomware - как она заканчивается в вашей системе

Buran Ransomware доставляется на ваш компьютер с помощью Rig Exploit Kit. Он использует уязвимость Microsoft Internet Explorer VBScript Engine Engine RCE (CVE-2018-8174) для использования машин для развертывания. Как только эксплойт успешен, он запускает серию команд, которые загружают Buran в вашу систему.

Когда комплект эксплойтов Rig удаляет исполняемый файл Buran на вашем компьютере, следует немедленное выполнение. Затем вымогатель обязательно копирует себя в путь к файлу% APPDATA% \ microsoft \ windows \ ctfmon.exe и запускается. Он работает с шифрованием, но не нацелен на каждый файл на вашем компьютере. Скорее, это исключает некоторые расширения из шифрования. Они следующие: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Это также исключает определенные папки и файлы.

Исключенные папки:

| \ Windows Media Player \ \ яблочный компьютер \ сафари \ \ Windows Photo Viewer \ \ портативные устройства windows \ \ безопасность окон \ \ встроенный менеджер блокировки \ \ справочные сборки \ : \ Windows.old \ : \ Inetpub \ журналы \ : \ $ recycle.bin \ :. \ $ окна ~ BT \ \Данные приложений\ \Гугл Хром\ \ Mozilla Firefox \ \ опера софт \ \ tor browser \ \общие файлы\ \ Internet Explorer \ \Защитник Windows\ \ почта Windows \ \ windows nt \ \ WindowsPowerShell \ \ журнал окон \ \ боковая панель windows \ \ кеш пакета \ \ справка microsoft \ : \ утилизатор : \ Windows \ C: \ Windows \ : \ Intel \ : \ NVIDIA \ \все пользователи\ \данные приложения\ \ загрузки \ \ Google \ \ Mozilla \ \ опера \ \ MSBuild \ \ Microsoft \ |

Исключенные файлы:

| !!! Ваши файлы зашифрованы !!!. TXT boot.ini BOOTFONT.BIN bootsect.bak defender.exe desktop.ini IconCache.db ntdetect.com Ntuser.dat.log unlocker.exe master.exe master.dat NTLDR ntuser.dat ntuser.ini temp.txt thumbs.db Unlock.exe |

Rig Exploit Kit - не единственный метод вторжения, используемый Бураном. Есть также обычные трюки - бесплатные программы, рассылки спама, испорченные ссылки, сайты или торренты. Буран также был обнаружен с помощью метода прикрепления файлов IQY. При открытии эти вложения Microsoft Excel Web Query выполняют удаленную команду. Эта команда приступает к установке вымогателей на машину. Если вы не уверены, что такое файлы IQY, это документы Excel Web Query. Когда вы открываете такой документ, он пытается импортировать данные в лист с использованием внешних источников. Всегда будьте осторожны и осторожны в этом. Diligence предотвращает невольное заражение вашего компьютера. В конце концов, использование осторожности может сэкономить массу неприятностей и усугубить необходимость восстановления системы из-за потери данных.

Немецкие компании стали жертвами атак Buran Ransomware

В октябре 2019 года появились сообщения о том, что множество немецких организаций стали объектами кампании по распространению в Буране. Они стали жертвами спам-кампании, в которой использовалась приманка eFax в дополнение к вредоносному документу Word. Записка выкупа была переведена на немецкий язык, чтобы приспособить местоположение.

Спам-электронное письмо, полученное этими организациями, использовавшееся для первоначального распространения вымогателей, содержало ссылки на страницу PHP. Затем эта страница обслуживала вредоносные документы Word, которые, после слов, загружали угрозу Буран. Такое использование гиперссылок вместо вложений указывает на то, что люди, запустившие вредоносную кампанию, пытались избежать обнаружения вредоносными сканерами (сканеры обычно настроены на блокировку спам-писем).

Конкретное нацеливание на немецкие компании - это только один пример, который добавляет доказательство того, что Буран не является инфекцией, распространяемой гиперзадачным образом. Он адаптирован к потребностям и желаниям партнеров за каждую кампанию. Вредонос используется таким образом, что получил название «товарное вредоносное ПО». Это означает только то, что его развитие не зависит от конкретной цели. Цели не формируют это, но Буран формирует это, чтобы соответствовать целям.

Чего ожидать от удара Buran Ransomware

После того, как Buran Ransomware начинает свою атаку на ваш компьютер, вы можете ожидать нескольких вещей. Программа-вымогатель помещает в черный список массив файлов и папок. У его действий есть цель - заражение хочет гарантировать, что оно может работать так, как ожидают его создатели, не нарушая его функциональность. До того как Buran признал ее угрозой, приоритетным является шифрование букв дисков и папок.

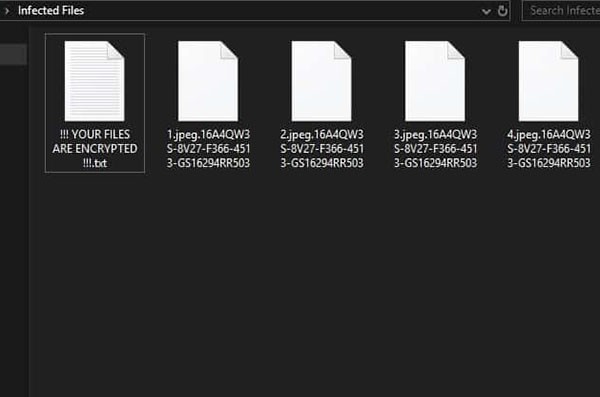

Как только Buran Ransomware проникает в вашу систему, он использует надежные алгоритмы шифрования для блокировки ваших данных. Это делает целевые файлы недоступными. Картинки, документы, архивы, видео. Ваши файлы переименованы. Программа-вымогатель прикрепляет ваш уникальный идентификатор к задней части каждого файла, и вы обнаруживаете, что к вашим файлам прикреплена куча недавно добавленных номеров. Примером может служить имя файла "sample.jpg", которое превращается в "sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722".

Пример переименованных файлов после того, как Buran Ransomware шифрует их.

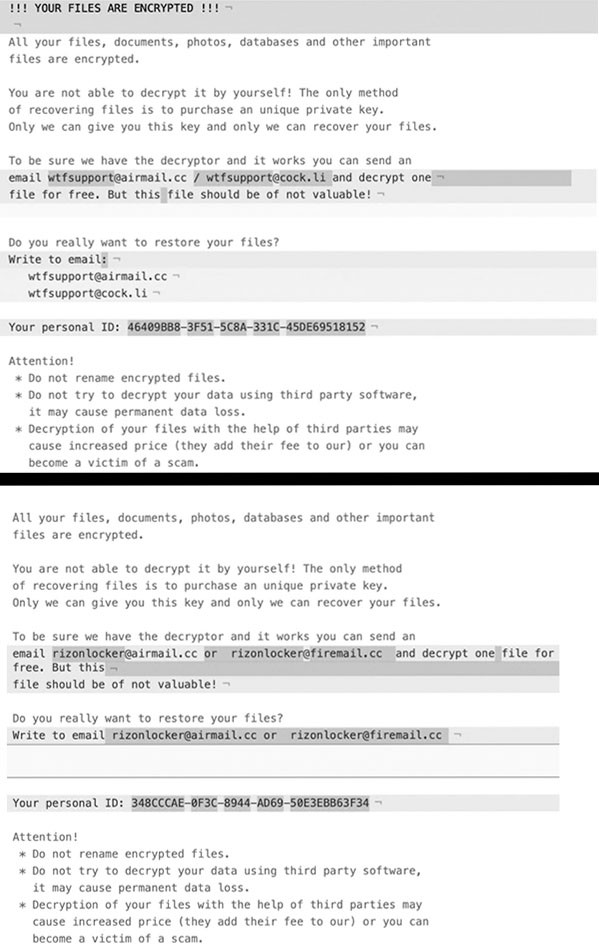

Как только он заканчивает процесс шифрования, Буран оставляет вам записку с требованием выкупа. Это файл с именем '' !!! ВСЕ Ваши файлы зашифрованы !!!. TXT. '' Вы можете найти его в каждой папке, содержащей заблокированные файлы, а также на рабочем столе. Есть несколько замечаний о выкупе, о которых сообщают жертвы нападения, и между ними есть небольшие различия.

Пример отклонений между двумя записками о выкупе Бурана.

Текстовое содержание записки о выкупе в Буране:

| !!! Ваши файлы зашифрованы !!! Все ваши файлы, документы, фотографии, базы данных и другие важные файлы зашифрованы. Вы не можете расшифровать это самостоятельно! Единственный метод Восстановление файлов заключается в покупке уникального закрытого ключа. Только мы можем дать вам этот ключ, и только мы можем восстановить ваши файлы. Чтобы убедиться, что у нас есть расшифровщик, и он работает, вы можете отправить напишите polssh1@protonmail.com и расшифруйте один файл бесплатно. Но это файл должен быть не ценным! Вы действительно хотите восстановить ваши файлы? Написать по электронной почте polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Ваш личный идентификатор: - Внимание! * Не переименовывайте зашифрованные файлы. * Не пытайтесь расшифровать ваши данные с помощью стороннего программного обеспечения, это может вызвать постоянную потерю данных. * Расшифровка ваших файлов с помощью третьих лиц может вызвать повышение цены (они добавляют свою плату к нашему), или вы можете стать жертвой мошенничества. |

В записке говорится, что если вы не заплатите, ваши файлы останутся для вас утерянными. Это потому, что Буран создает уникальный ключ дешифрования для каждой жертвы и сохраняет его на удаленных серверах, где вы, жертва, не можете получить к нему доступ. Buran делает все возможное, чтобы загнать вас в угол, оставив один вариант - соблюдение. Предположительно, заплатив выкуп, вы получите ключ, необходимый для расшифровки всего. Дело в том, что с большинством, если не со всеми, вымогатель оказывается мошенником и может никогда не отказаться от файлов . Инфекция наполняет ваши уши тем, что вы хотите услышать, и надеется, что вы влюбитесь в это. Убедитесь, что вы этого не сделаете!

Точная сумма выкупа не указана, но предполагается, что она составляет около 500 и 1500 долларов США, которые, как ожидается, будут выплачиваться в какой-либо цифровой валюте (Биткойн, Монеро, Эфириум и т. Д.). Несмотря на обещания Бурана, оплата окажется бесполезной. Вы имеете дело с мошенниками - злостными киберпреступниками, которые охотятся на вашу наивность в надежде быстро заработать. Не становитесь жертвой ловушки, которую они для вас заложили. Не обманывайтесь на оплату. Единственное убежище, которое у вас может быть, - это резервное копирование файлов и определенных ресурсов для защиты от вредоносных программ в системе, чтобы устранить угрозу, пытаясь сохранить и восстановить как можно больше доступных данных.