Rosyjscy hakerzy rozpowszechniają oprogramowanie VegaLocker Ransomware za pomocą masowych kampanii malvertisingowych

VegaLocker jest znany jako zagrożenie ransomware, które zostało zauważone po raz pierwszy 11 lutego 2019 r., Kiedy trafiło do sieci i pochłonęło pierwsze cyberataki. W tym czasie nikt nie mógł przewidzieć, że będzie to tak trwałe zagrożenie. Szkodliwa infekcja nie tylko przetrwała, ale także rozkwitła, dając początek wielu odmianom kodu. Z powodu VegaLocker do tej pory użytkownicy sieci byli narażeni na zagrożenia ransomware: Jumper (Jamper), Buran i Zeppelin. Te infekcje powstały z powodu kodu VegaLocker.

Cyberprzestępcy stojący za pierwotnym zagrożeniem ciągle go modyfikowali, wprowadzając ulepszenia, nadając mu różne nazwy, aby mógł nadal nękać użytkowników Internetu. Z powodu tych modyfikacji ransomware VegaLocker okazuje się trudne w obsłudze dla ekspertów ds. Bezpieczeństwa. Jak tylko wymyślą metodę walki z okropną infekcją, dostaje aktualizacje i „ewoluuje” i nadal infekuje system po systemie. VegaLocker ciągle się zmienia i ulepsza swój kod. Ciągle modyfikuje swoją wydajność. I za każdym razem, gdy ekspert szkodliwego oprogramowania jest zbyt blisko, aby poradzić sobie z zagrożeniem, hakerzy za nim aktualizują i ulepszają. A jeśli zajdzie taka potrzeba, zmień markę. W końcu tak powstał Jumper (Jamper), Buran i Zeppelin .

Table of Contents

Analiza VegaLocker

Hakerzy stojący za oprogramowaniem ransomware zaprogramowali go w języku Delphi. To samo w sobie stanowi przeszkodę w walce z zagrożeniem VegaLocker - ciężko jest przebudować ten język.

Infekcja jest fuzją różnych wirusów. Zawiera elementy z szeregu różnych zagrożeń. Na przykład w kodzie VegaLocker znaleziono resztkowy kod z rodziny ransomware Scarab. Kod źródłowy był współdzielony z notorycznymi infekcjami, takimi jak Amnesia i Gloverabe2. To odkrycie może oznaczać jedną z dwóch rzeczy: albo ci sami ludzie, którzy stworzyli te zagrożenia, stworzyli VegaLocker wykorzystując ten sam kod jako bazę i planują go użyć dla siebie, albo stworzyli oprogramowanie ransomware VegaLocker jako niestandardowe zamówienie dla różnych hakerów.

W jaki sposób VegaLocker wślizgnął się do twojego systemu?

Badacze bezpieczeństwa przeprowadzili analizę zagrożenia i stwierdzili, że zaczyna się on od modułu obejścia bezpieczeństwa. Moduł ten skanuje system lokalny w poszukiwaniu jakichkolwiek znaków programów zabezpieczających i silników, wszystkiego, co może blokować normalne wykonywanie VegaLocker.

Poszukuje podpisów następujących silników:

| Habbo, Rebhip, The Qt Company Ltd, Microsoft Corporation, Delphi Libraries, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ Libraries, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions and StockSharp LLC . |

Jeśli znajdzie coś, co uważa za kłopotliwe, wyłącza lub usuwa je. Po ukończeniu pierwszego kroku przechodzi do modyfikacji opcji rozruchu. VegaLocker rekonfiguruje pliki konfiguracyjne systemu operacyjnego i sprawia, że jest on uruchamiany, gdy tylko komputer zostanie włączony. Aby wzmocnić kontrolę nad opcjami rozruchu, wyłącza dostęp do opcji rozruchu i menu. Utrudnia to podejmowanie przez użytkownika prób ręcznych instrukcji odzyskiwania.

VegaLocker nie kończy się na wyłączeniu dostępu. Usuwa również ważne dane z twojego systemu. Jego celem są dane używane przez system operacyjny - kopie zapasowe, punkty przywracania systemu, kopie woluminów w tle. VegaLocker dokłada wszelkich starań, aby usunąć wszystko, co według niego może stanowić przeszkodę w ataku.

Słynna infekcja unika wykrycia za wszelką cenę - czasem nawet za cenę samodopasowania. Ransomware śledzi programowanie, aby uniknąć hostów maszyn wirtualnych. W jaki sposób? Regularnie monitoruje procesy uruchomione przez maszynę, szukając oznak ciągów związanych z hiperwizorami lub dodatkami gości. W razie znalezienia zatrzymuje się, a nawet usuwa z komputera.

VegaLocker może nie tylko szyfrować dane, ale nawet je wyodrębnić! Może pozyskiwać dane osobowe i finansowe, a następnie wykorzystywać je do niecnych celów - kradzieży tożsamości, nadużyć finansowych, szantażu. Ransomware wtrąca się także w różne ustawienia systemowe. Modyfikuje rejestr systemu Windows i tworzy wpisy dla siebie lub modyfikuje już istniejące. Wtrącanie prowadzi do pogorszenia wydajności systemu. Występują opóźnienia, błędy, ostrzeżenia i wyskakujące okienka. Zwykle MO ransomware ma powodować poważne problemy z wydajnością systemu. W ten sposób Twoja maszyna stanie się prawie bezużyteczna, dopóki infekcja pozostanie na pokładzie.

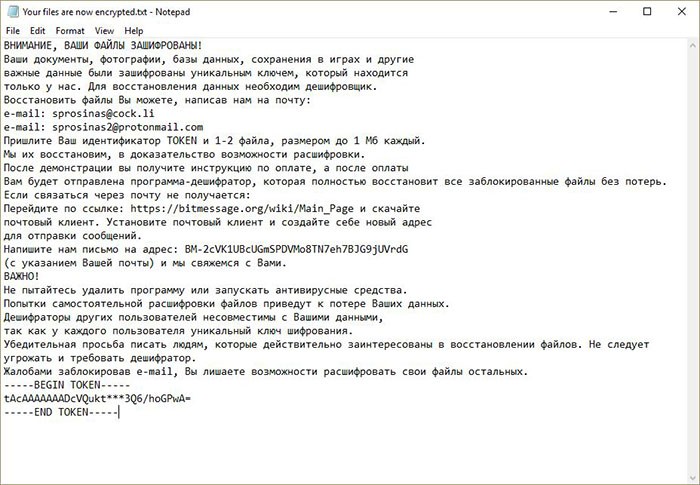

Obraz pliku tekstowego notatki okupu VegaLocker Ransomware

Wtrącanie się VegaLocker w zainfekowane systemy jest dość rozległe. Silnik ransomware szuka aktywnej usługi konfiguracji pulpitu zdalnego. Jeśli jeden taki plik został już utworzony, ransomware uzyskuje do niego dostęp i edytuje go. Dodaje poświadczenia, których hakerzy mogą następnie użyć. To nie jest krok, który robią wszystkie zagrożenia ransomware. Tylko zaawansowane, takie jak VegaLocker, są znane z tego, a następnie z niego korzystają. Mogą instalować na komputerze więcej złośliwych zagrożeń, takich jak trojany. Mogą nawet pozwolić górnikowi na kryptowaluty na twoim komputerze i nie tylko wyłudzać pieniądze, ale także zarabiać na zasobach komputera. Górnik może mieć wiele form, takich jak kod dołączany do innych plików lub samodzielna aplikacja. Jak tylko go wykonasz lub uchwalisz, poczujesz konsekwencje jego pobytu. To odbija się na komponentach, takich jak pamięć, procesor lub GPU i miejsce na dysku twardym.

Eksperci ds. Bezpieczeństwa wywnioskowali, że podstawowa technika dystrybucji VegaLocker polega na wykorzystaniu kampanii reklamowych. To najprostszy sposób na rozkład masy przy minimalnym wysiłku . Hakerzy odpowiedzialni za infekcję uwalniają niezliczoną ilość złośliwych wiadomości e-mail zawierających spam, które zawierają link, o który proszono cię kliknąć, lub załącznik, którego zaproszenie chcesz pobrać. Jeśli popadniesz w taktykę, skończysz z paskudnym zagrożeniem cybernetycznym na pokładzie.

Oczywiście istnieje więcej niż jedna metoda inwazji, do której ransomware może się zastosować. Może również wkraść się przez zainfekowane instalatory aplikacji. Cyberprzestępcy wybierają popularne oprogramowanie, które generuje wiele pobrań przez użytkowników. Następnie osadzają skrypty instalacyjne w plikach instalacyjnych wspomnianego oprogramowania. Zarządzają tą sztuczką, pobierając oryginalne pliki od dostawców oprogramowania, a następnie dokonując ich złośliwego dodania.

Inną realną opcją infiltracji są zainfekowane dokumenty - arkusze kalkulacyjne, prezentacje, bazy danych itd. Kod instalacyjny oprogramowania ransomware staje się częścią makr, które są do nich wstawiane. Następnie, gdy dokument zostanie otwarty, pojawi się komunikat z prośbą o włączenie. Jeśli tak, masz na sobie oprogramowanie ransomware VegaLocker.

VegaLocker może również wkraść się poprzez fałszywe profile użytkowników. Przy coraz większym wykorzystaniu mediów społecznościowych okazuje się to dość skuteczną metodą inwazyjną. Wpisy na forach społecznościowych, bezpośrednie wiadomości wysyłane do wielu osób, a wykorzystywane do tego profile mogą być fałszywe lub prawdziwe, które zostały zhakowane. Zawsze bądź ostrożny, gdy zobaczysz na ekranie link z komunikatem „kliknij”. Czujność jest twoim przyjacielem.

Co dzieje się po inwazji VegaLocker?

Gdy tylko oprogramowanie ransomware wejdzie do twojego systemu, uderza. Atak przeprowadza się przy użyciu silnych algorytmów szyfrujących. Ma wbudowaną listę docelowych rozszerzeń do zablokowania.

- Kopie zapasowe

- Archiwa

- Bazy danych

- Zdjęcia

- Muzyka

- Wideo

Lista rozszerzeń typów plików docelowych VegaLocker

Jeśli uważasz, że będziesz mieć ważne pliki, którym uda się uniknąć szyfrowania, jesteś w błędzie. Lista celów ransomware jest obszerna.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, ,drdr, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Pliki atakujące ransomware VegaLocker

Gdy infekcja zablokuje twoje dane, żąda okupu. VegaLocker pozostawia notatkę z okupem na pulpicie i w każdym folderze, którego dotyczy problem. Jest to plik tekstowy o nazwie „ABOUT YOUR FILES.TXT” lub „Twoje pliki są teraz szyfrowane.txt”.

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

Nota okupu VegaLocker, źródło: sensorstechforum.com.

Tekst noty o okupie jest następujący:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, zdjęcia, базы данных, сохранения в играх i другие важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * e-mail: sup24@keemail.me, sup24@rape.lol * резервный e-mail: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN i 1-2 файла, размером до 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. После демонстрации вы получите инструкцию по оплате i после оплаты Вам будет отправлена программа-дешифратор, которая полностью восстановит все заблокированные файлы без потерь. Если связаться через почту не получается: * Перейдите по ссылке: hxxps: //bitmessage.org/wiki/Main_Page и скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. ВАЖНО! * Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов. * Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Не пытайтесь удалить программу или запускать антивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Не следует угрожать и требовать дешифратор. Eалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои файлы остальных. ----- POCZĄTEK ŻETONU ----- - ----- KONIEC TOKEN ----- |

Jak widać, notatka jest w języku rosyjskim. To sugeruje twórcom oprogramowania ransomware, że możliwe jest rosyjskie pochodzenie, a przynajmniej, że kraje rosyjskojęzyczne są ich głównym celem.

Tłumaczenie na język angielski jest następujące:

| UWAGA, SWOJE PLIKI SĄ ZASZYFROWANE! Twoje dokumenty, zdjęcia, bazy danych, zapisywane gry i inne ważne dane zostały zaszyfrowane unikalnym kluczem, który posiadamy. Aby przywrócić dane, potrzebujesz deszyfratora. Możesz przywrócić pliki, pisząc do nas na adres e-mail: e-mail: sprosinas@cock.li e-mail: sprosinas2@protonmail.com Wyślij nam swój token identyfikacyjny i 1-2 pliki, rozmiar nie powinien przekraczać 1 MB. Przywrócimy je, aby udowodnić, że jest dostępne deszyfrowanie. Po demonstracji otrzymasz instrukcje dotyczące płatności, a po dokonaniu płatności otrzymasz program deszyfrujący, który przywróci pliki całkowicie bez problemów. JEŚLI nie możesz się z nami skontaktować przez e-mail: Przejdź do strony: https://bitmessage.org/wiki/Main_Page i pobierz klienta e-mail. Uruchom klienta poczty e-mail i utwórz adres. Wyślij do nas e-mail na adres: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (wraz z adresem), a my skontaktujemy się z Tobą. |

Źródło do tłumaczenia: www.enigmasoftware.com.

Cyberprzestępcy twierdzą, że jedynym sposobem na pozbycie się szyfrowania jest unikalny klucz. Klucz, który jest inny dla każdej ofiary i jest przechowywany na zdalnym serwerze. Dlatego jedynym sposobem na zdobycie go jest spełnienie, zapłacenie okupu i nadzieja, że ci ludzie dotrzymają słowa i wyślą je do ciebie. Ale nie masz żadnych gwarancji, że będą. W końcu to złośliwi porywacze danych, wymuszający cię za pieniądze. Dlaczego mieliby się tobą przejmować po tym, jak dostaną twoje pieniądze?

Dokładna kwota okupu wymagana przez VegaLocker nie jest jeszcze znana. Aby to wiedzieć, musisz skontaktować się z hakerami za pośrednictwem poczty e-mail, a oni odeślą ci jedną z bardziej szczegółowymi instrukcjami na temat tego, co masz zrobić. Masz nawet termin na zwiększenie presji na podejmowanie decyzji. Cyberprzestępcy grożą usunięciem twojego unikalnego klucza odszyfrowującego, jeśli nie skontaktujesz się w ciągu pierwszych 72 godzin szyfrowania. Specjaliści od bezpieczeństwa odradzają to. Nie wyciągaj rąk, nie podporządkowuj się i nie płać okupu. Nie postępuj zgodnie z ich instrukcjami, ponieważ szanse na odzyskanie kontroli nad danymi są niewielkie, a szanse na marnowanie pieniędzy, czasu i energii na radzenie sobie z nimi są znaczne.