Hackers russos espalham o VegaLocker Ransomware com campanhas de publicidade em massa

O VegaLocker é conhecido como uma ameaça de ransomware que foi notada pela primeira vez em 11 de fevereiro de 2019, quando atingiu a web e reivindicou suas primeiras vítimas cibernéticas. Naquele momento, ninguém poderia prever que isso provaria ser uma ameaça tão persistente. A infecção maliciosa não apenas sobreviveu, mas prosperou ao dar origem a uma variedade de variações de código. Por causa do VegaLocker, até agora, os usuários da Web foram atingidos pelas ameaças de ransomware Jumper (Jamper), Buran e Zeppelin. Essas infecções ocorreram por causa do código do VegaLocker.

Os cibercriminosos por trás da ameaça original continuavam modificando-a, fazendo melhorias, dando-lhe nomes diferentes, para que pudesse continuar atormentando os usuários da Internet. Devido a essas modificações, o ransomware VegaLocker está se mostrando difícil de lidar para especialistas em segurança. Assim que eles apresentam um método para combater a infecção terrível, ele recebe atualizações e "evolui" e continua a infectar sistema após sistema. O VegaLocker está sempre mudando e melhorando seu código. Ele está continuamente modificando seu desempenho. E, toda vez que um especialista em malware se aproxima demais da ameaça, os hackers por trás dela são atualizados e aprimorados. E, se for necessário, renomeie. Afinal, foi assim que Jumper (Jamper), Buran e Zeppelin surgiram .

Table of Contents

Uma análise do VegaLocker

Os hackers por trás do ransomware o programaram na linguagem Delphi. Isso por si só fornece um obstáculo para enfrentar a ameaça do VegaLocker - é difícil fazer engenharia reversa nesse idioma.

A infecção é uma fusão de diferentes vírus. Ele contém elementos de uma matriz de várias ameaças. Por exemplo, no código VegaLocker, foi encontrado um código residual da família de ransomware Scarab. O código-fonte foi compartilhado com infecções notórias, como Amnesia e Gloverabe2. Essa descoberta pode significar uma de duas coisas: as mesmas pessoas que criaram essas ameaças criaram o VegaLocker usando o mesmo código como base e planejam usá-lo por conta própria ou criaram o ransomware VegaLocker como um pedido personalizado para diferentes hackers.

Como o VegaLocker entrou no seu sistema?

Pesquisadores de segurança realizaram análises sobre a ameaça e descobriram que ela começa com um módulo de desvio de segurança. Esse módulo verifica a existência de sinais de programas e mecanismos de segurança no sistema local, qualquer coisa que possa bloquear a execução normal do VegaLocker.

Ele procura assinaturas dos seguintes mecanismos:

| Habbo, Rebhip, The Qt Company Ltd, Microsoft Corporation, Delphi Libraries, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ Libraries, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions e StockSharp LLC . |

Se encontrar algo que considere problemático, desativa ou remove. Depois de concluir a primeira etapa, ele passa a lidar com as modificações nas opções de inicialização. O VegaLocker reconfigura os arquivos de configuração do sistema operacional e o faz, para que o arquivo de vírus seja iniciado assim que a máquina for ligada. Para solidificar o controle sobre as opções de inicialização, desativa o acesso às opções e menus de inicialização de recuperação. Isso dificulta as tentativas do usuário em guias de recuperação manual.

O VegaLocker não para apenas com a desativação do acesso. Ele também remove dados cruciais do seu sistema. Ele direciona os dados usados pelo sistema operacional - Backups, pontos de restauração do sistema, cópias de volume de sombra. O VegaLocker é bastante completo ao remover qualquer coisa que considere ser um obstáculo ao seu ataque.

A infecção notória evita a detecção a qualquer custo - às vezes até ao preço da auto-exclusão. O ransomware segue a programação para evitar hosts de máquinas virtuais. Quão? Ele monitora regularmente os processos em execução da máquina, procurando por um sinal de cadeias relacionadas a hipervisores ou acréscimos de convidados. Caso encontre alguma, ela pára ou até se apaga da máquina.

O VegaLocker pode não apenas criptografar seus dados, mas também extraí-los! Ele pode adquirir informações pessoais e financeiras e usá-las para fins nefastos - roubo de identidade, abuso financeiro, chantagem. O ransomware também interfere com uma variedade de configurações do sistema. Ele modifica o registro do Windows e cria entradas para si ou modifica as já existentes. Essa intromissão leva à deterioração do desempenho do seu sistema. Você sofre lag, erros, avisos e pop-ups de alerta. O MO usual do ransomware é causar problemas graves no desempenho do seu sistema. Dessa forma, sua máquina fica quase inutilizável enquanto a infecção permanecer a bordo.

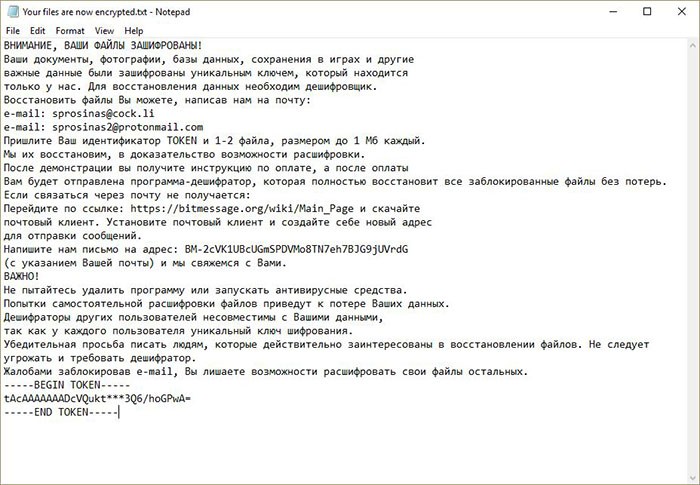

Imagem do arquivo de texto da nota de resgate do VegaLocker Ransomware

A intromissão do VegaLocker nos sistemas infectados é bastante vasta. O mecanismo de ransomware procura por um serviço ativo de configuração da área de trabalho remota. Se um desses arquivos já tiver sido criado, o ransomware acessa e edita. Ele adiciona credenciais, que os hackers podem usar. Esse não é um passo que todas as ameaças de ransomware dão. Somente os avançados, como o VegaLocker, são conhecidos por fazê-lo e depois explorá-lo. Eles podem instalar mais ameaças maliciosas no seu computador, como Trojans. Ou eles podem até permitir um minerador de criptomoeda em sua máquina e não apenas extorquir você por dinheiro, mas também ganhar dinheiro com os recursos do seu computador. O mineiro pode vir em uma infinidade de formas, como código anexado a outros arquivos ou em um aplicativo independente. Assim que você executá-lo ou executá-lo, você sentirá as consequências de sua permanência. É preciso um pedágio em componentes como memória, CPU ou GPU e espaço em disco rígido.

Os especialistas em segurança deduziram que a técnica principal de distribuição do VegaLocker envolve o uso de campanhas de publicidade mal-intencionada. Essa é a maneira mais fácil de distribuição em massa com o mínimo de esforço . Os hackers por trás da infecção liberam uma infinidade de e-mails de spam maliciosos que contêm um link no qual você é solicitado a clicar ou um anexo que você é convidado a baixar. Se você se apaixona por essas táticas, acaba com a séria ameaça cibernética a bordo.

Naturalmente, há mais de um método de invasão ao qual o ransomware pode recorrer. Ele também pode se infiltrar nos instaladores de aplicativos infectados. Os cibercriminosos escolhem softwares populares que geram muitos downloads pelos usuários. Em seguida, eles incorporam os scripts de instalação nos arquivos de instalação do referido software. Eles gerenciam essas artimanhas pegando os arquivos originais dos fornecedores de software e depois fazendo sua adição maliciosa.

Outra opção viável para a infiltração é através de documentos infectados - planilhas, apresentações, bancos de dados e assim por diante. O código de instalação do ransomware se torna parte das macros inseridas neles. Então, quando um documento é aberto, uma mensagem é exibida solicitando que ele seja ativado. Se o fizer, terá o ransomware VegaLocker em suas mãos.

O VegaLocker também pode abrir caminho através de perfis de usuário falsos. Com o uso cada vez maior das mídias sociais, isso prova um método invasivo bastante eficaz. Publicações em fóruns da comunidade, mensagens diretas enviadas a uma grande quantidade de pessoas e os perfis usados para isso podem ser falsos ou reais que foram invadidos. Sempre tenha cuidado ao ver na tela um link com a mensagem "clique nele". A vigilância é sua amiga.

O que acontece depois que o VegaLocker invade?

Assim que o ransomware entra no seu sistema, ele ataca. Ele realiza seu ataque usando algoritmos de criptografia fortes. Ele possui uma lista de destino interna de extensões a serem bloqueadas.

- Backups

- Arquivos

- Bases de dados

- Imagens

- Música

- Vídeos

Lista de extensões de tipo de arquivo destinos do VegaLocker

Se você acha que terá arquivos importantes que conseguirão evitar a criptografia, está enganado. A lista de alvos do ransomware é extensa.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Os arquivos que o VegaLocker ransomware tem como alvo em seu ataque

Uma vez que a infecção bloqueia seus dados, ela exige seu resgate. O VegaLocker deixa uma nota de resgate na área de trabalho e em todas as pastas afetadas. É um arquivo de texto chamado "SOBRE OS SEUS ARQUIVOS.TXT" ou "Seus arquivos agora estão criptografados.txt".

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

Nota de resgate do VegaLocker, fonte: sensorstechforum.com.

O texto da nota de resgate é o seguinte:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, фотографии, базы данных, сохранения в играх и другие важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * e-mail: sup24@keemail.me, sup24@rape.lol * e-mail enviado: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN 1-2 1-2 файла, размером de 1 Мб каждый. Мы их восстановим, доказательство возможности расшифровки. После демонстрации во получите инструкцию по оплате, после оплаты Вам будет отправлена программа-дешифратор, которая полностью восстановит все заблокированные файлы без потерь. Если связаться через почту не получается: * Informações adicionais: hxxps: //bitmessage.org/wiki/Main_Page e скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * Informações adicionais sobre o arquivo: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (com exceção de Вашей почты) e мы свяжемся e Вами. ВАЖНО! * Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов. * Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Е пытайтесь программу или запускать антивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы восстановлении файлов. Е следует угрожать и требовать дешифратор. E-mail, Вы лишаете возможности расшифровать свои алобами заблокировав файлы остальных. ----- COMEÇAR A TOKEN ----- - ----- FIM DO TOKEN ----- |

Como você pode ver, a nota está em russo. Isso indica aos criadores de ransomware a possível descendência russa ou, no mínimo, que os países de língua russa são seu principal alvo.

A tradução para o inglês é a seguinte:

| ATENÇÃO, SEUS ARQUIVOS SÃO CRIPTOGRAFADOS! Seus documentos, fotos, bancos de dados, jogos salvos e outros dados importantes foram criptografados com uma chave única que possuímos. Para restaurar dados, você precisa de um decodificador. Você pode restaurar arquivos, escrevendo-nos para o e-mail: e-mail: sprosinas@cock.li e-mail: sprosinas2@protonmail.com Envie-nos o seu token de identificação e arquivos 1-2, o tamanho não deve ser superior a 1 MB. Vamos restaurá-los para provar que há descriptografia disponível. Após a demonstração, você receberá instruções de pagamento e, após o pagamento, receberá um programa de descriptografia que restaurará seus arquivos completamente sem problemas. Se você não puder entrar em contato conosco por e-mail: Acesse o site: https://bitmessage.org/wiki/Main_Page e faça o download do cliente de email. Execute o cliente de email e crie um endereço. Envie-nos um e-mail para: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (incluindo seu endereço) e entraremos em contato. |

Fonte para tradução: www.enigmasoftware.com.

Os cibercriminosos afirmam que a única maneira de se livrar da criptografia é com uma chave única. Uma chave, diferente para cada vítima, e armazenada em um servidor remoto. Portanto, a única maneira de pôr as mãos nisso é obedecer, pagar o resgate e esperar que essas pessoas mantenham sua palavra e a enviem a você. Mas você não tem garantias de que eles terão. Afinal, eles são seqüestradores de dados maliciosos, extorquindo você por dinheiro. Por que eles se importam com você depois de receber seu dinheiro?

A quantidade exata de resgate exigida pelo VegaLocker ainda é desconhecida. Para conhecê-lo, você deve entrar em contato com os hackers por e-mail, e eles lhe enviarão um com instruções mais detalhadas sobre o que você deve fazer. Você ainda tem um prazo para aumentar a pressão sobre sua tomada de decisão. Os cibercriminosos ameaçam excluir sua chave de descriptografia exclusiva se você não entrar em contato nas primeiras 72 horas de criptografia. Os especialistas em segurança desaconselham isso. Não estenda a mão, não cumpra e não pague o resgate. Não siga as instruções, porque as chances de você recuperar o controle sobre seus dados são pequenas, enquanto as chances de desperdiçar seu dinheiro, tempo e energia ao lidar com eles são substanciais.