Buran Ransomware繼續其前身VegaLocker的破壞性遺產

Buran勒索軟件於2019年5月首次開始取得進展。惡意軟件感染是一種勒索軟件即服務(RaaS)威脅。利用RaaS威脅是網絡犯罪分子賺錢的一種相當普遍的方式。解釋這種過程的最簡單方法是理解RaaS攻擊是基於訂閱的模型的一部分,該模型甚至允許最不熟練的網絡攻擊者將勒索軟件威脅發佈到網絡上。這也不是一個新的,嶄露頭角的方案。它已經在線可用了很長時間。您甚至可以在市場上遇到大量RaaS軟件包,這些軟件包完全消除了編寫惡意軟件的需求。

這就是為什麼它對於想要發動惡意感染並在網上造成嚴重破壞但不具備相應技術知識的人們的理想服務。該模型使任何人都可以成為RaaS軟件包的“會員”。該過程涉及聯盟成員將勒索軟件分發給毫無戒心的受害者,勒索軟件的創建者從隨後的勒索中獲得了一定的收益。其他臭名昭著的RaaS威脅包括流行名稱,例如REVil,GandCrab,Phobos。此類威脅的範圍相當廣泛,其中包括Buran的前身VegaLocker勒索軟件。

整個會員RaaS系統都是在協作的基礎上工作的。這是惡意軟件代碼作者和使用該代碼的人將其釋放給毫無戒心的受害者之間的信任系統。編寫惡意代碼的人將從勒索軟件攻擊中獲得的收入作為佣金。大多數RaaS威脅的收費在30%到40%之間。 Buran僅要求25%,這大大降低了競爭對手的價格。更重要的是,Buran的創作者可以進行談判。有可能將佣金金額降低得更低,從而使利用Buran的想法對網絡犯罪分子更具吸引力。

Buran勒索軟件甚至都有廣告!他們宣布,每個潛在的會員都可以與惡意軟件代碼創建者進行個性化交易。勒索軟件在一個受歡迎的俄羅斯論壇上進行了廣告宣傳,試圖引起人們的更多關注。消息如下:

| Buran是一款穩定的脫機加密時鐘,功能靈活且支持24/7。 功能性: 使用全局和會話密鑰+隨機文件密鑰的可靠加密算法; 掃描所有本地驅動器和所有可用的網絡路徑; 高速:每個磁盤和網絡路徑都有單獨的流; 跳過Windows系統目錄和瀏覽器目錄; 基於加密文件的解密器生成; 從Windows XP,Server 2003到最新的所有操作系統上都可以正確工作; 儲物櫃沒有依賴關係,不使用第三方庫,僅使用數學和vinapi。 完成釋放打開文件的某些過程(可選,已協商); 無需更改擴展名即可加密文件的能力(可選); 刪除專用服務器上的恢復點+清理日誌(可選); 標準選項:點擊,啟動,自我刪除(可選); 在CIS段中安裝了防止啟動的保護措施。 條件: 根據數量和材料,為每個廣告分別協商價格。 開始與我們一起賺錢! |

如上所讀,該廣告聲稱Buran“在CIS細分市場中安裝了防止啟動的保護措施”。如果您不熟悉,CIS就是獨立國家聯合體,從根本上說是一個曾經是獨立國家聯合體的國家的聯邦前蘇聯。聯盟中包括的國家是亞美尼亞,白俄羅斯,哈薩克斯坦,吉爾吉斯斯坦,摩爾多瓦,俄羅斯,塔吉克斯坦,土庫曼斯坦,烏克蘭和烏茲別克斯坦。排除Buran的潛在攻擊也可能是其創建者屬於所列國家之一的線索。

研究人員進行了徹底的檢查,以驗證十個邦聯國家的排除聲明。僅有三名被證實是真正安全的Buran離合器。一旦勒索軟件侵入您的系統,它就會運行檢查–試圖找出您的計算機在哪裡註冊。而且,如果透露它已在白俄羅斯,俄羅斯或烏克蘭註冊,則Buran退出並且沒有明顯的作用。

Buran誇大其詞是“在Windows XP,Server 2003到最新的所有操作系統上正確工作”的說法。儘管有“包容性”的說法,但研究人員已經證明這是騙人的。但是,Windows XP似乎不受Buran的攻擊。

Table of Contents

Buran勒索軟件的演變

在談論Buran勒索軟件之前,請不要提及Jumper(Jamper)威脅和VegaLocker威脅。 Buran勒索軟件是前兩個的演變。 VegaLocker勒索軟件於2019年2月首次發現,而Jumper於2019年3月被發現。而且如上所述,Buran勒索軟件於2019年5月出現。這三種感染是所謂的“惡意軟件家族”的一部分。一個是原始版本,它被其他兩個創建者所困擾,並困擾著Web用戶。

VegaLocker,Jumper和Buran勒索軟件具有許多相似之處,並且鏈接在一起。已知所有這三種威脅都會修改註冊表–它們會創建多個註冊表項,以試圖鎖定到您的PC上並導致移除困難。威脅還以相同方式在臨時文件夾中創建和存儲文件。它們共享相同的基本代碼,隨著威脅的每次演變都對其進行修改。惡意軟件作者修改了他們的惡意軟件代碼,以使其功能更好(入侵您的系統並儘可能有效地造成破壞)。他們試圖繞過防病毒程序並避免安全研究人員進行檢測。這是VegaLocker進行盡可能多的修訂的最可能原因。 Buran只是該代碼的最新重申。

Buran勒索軟件可以掃描本地驅動器和網絡路徑。它可以在不更改擴展名的情況下加密文件 ,以及刪除恢復點,清除日誌和刪除備份目錄。如果Buran需要隱藏自己以逃避偵查,它也可以自行刪除。

惡意軟件研究人員發現,網絡上存在兩種版本的Buran勒索軟件,它們會積極影響計算機用戶。兩者都是用Delphi編寫的,這使得逆向工程變得相當棘手。它們仍然非常相似,但確實存在一些關鍵差異。首先,更新後的Buran具有兩個新功能可供使用。它的創建者引入了兩個新過程–卷影副本刪除過程;和備份目錄刪除。 Buran勒索軟件似乎每幾個月都會遭受其創建者的改進。可以公平地說,不能排除勒索軟件的新變體,也類似於VegaLocker勒索軟件。除了更新,如果來自安全專家的壓力太大,Buran甚至可以忍受另一個品牌更改。

Buran Ransomware的入侵策略-它如何最終出現在您的系統中

Buran勒索軟件通過Rig Exploit Kit傳送到您的PC中。它使用Microsoft Internet Explorer VBScript Engine Engine RCE漏洞(CVE-2018-8174)利用計算機進行部署。一旦漏洞利用成功,它將啟動一系列命令,將Buran下載到您的系統上。

當Rig攻擊工具包將Buran可執行文件拖放到PC上時,將立即執行。然後,勒索軟件確保將其自身複製到文件路徑%APPDATA%\ microsoft \ windows \ ctfmon.exe,然後啟動。它會繼續進行加密,但不會針對計算機上的每個文件。而是,它從加密中排除某些擴展。它們如下: .cmd,.com,.cpl,.dll,.msc,.msp,.pif,.scr,.sys,.log,.exe,.buran。它還排除某些文件夾和文件。

排除的文件夾:

| \Windows媒體播放器\ \蘋果電腦\野生動物園\ \ Windows照片查看器\ \ Windows便攜式設備\ \ Windows安全\ \嵌入式鎖定管理器\ \參考程序集\ :\ windows.old \ :\ inetpub \ logs \ :\ $ recycle.bin \ :\ $ windows。〜bt \ \應用數據\ \谷歌瀏覽器\ \火狐瀏覽器\ \ opera軟件\ \ tor瀏覽器\ \共同文件\ \IE瀏覽器\ \Windows Defender的\ \ windows mail \ \ Windows NT \ \ windowspowershell \ \ Windows日記\ \ Windows邊欄\ \程序包緩存\ \ Microsoft幫助\ :\回收站 :\視窗\ c:\ windows \ :\英特爾\ :\ nvidia \ \所有用戶\ \應用程序數據\ \ boot \ \谷歌\ \ mozilla \ \歌劇\ \ msbuild \ \微軟\ |

排除的文件:

| !!!您的文件已加密!!!。txt 引導程序 bootfont.bin bootsect.bak 防御者 desktop.ini iconcache.db ntdetect.com ntuser.dat.log 解鎖器 主程序 大師 ntldr ntuser.dat ntuser.ini 臨時文件 thumbs.db 解鎖文件 |

鑽機攻擊工具包並不是Buran入侵的唯一方法。也有通常的技巧–免費軟件,垃圾郵件運動,鏈接損壞,網站或種子。也使用IQY文件附件方法發現了Buran。這些Microsoft Excel Web查詢附件在打開後會執行遠程命令。該命令繼續將勒索軟件安裝到計算機上。如果您不確定什麼是IQY文件,它們就是Excel Web Query文檔。當您打開這樣的文檔時,它會嘗試使用外部源將數據導入工作表中。始終保持謹慎和謹慎的態度。勤奮可以防止您不經意地將感染感染到PC中。最後,謹慎使用可以為您節省大量麻煩,並可能因丟失數據而使您不得不恢復系統。

德國公司淪為Buran勒索軟件攻擊的受害者

2019年10月,有報導稱無數德國組織成為Buran分發活動的目標。他們成為使用eFax誘餌的垃圾郵件活動的受害者,此外還包含惡意的Word文檔。贖金記錄已翻譯成德語以適應該地點。

這些組織收到的用於最初傳播勒索軟件的垃圾郵件包含指向PHP頁面的鏈接。然後,該頁面放送了惡意的Word文檔,這些文檔將以後言的形式下載Buran威脅。這種使用超鏈接而不是附件的方式表明,發起惡意活動的人們試圖避免被惡意軟件掃描程序檢測到(掃描儀通常設置為阻止垃圾郵件)。

以德國公司為目標的具體案例只是一個例子,它證明了Buran並不是以過度針對性的方式傳播的感染。它適應了每個廣告系列背後的會員的需求。該惡意軟件的使用方式已獲得“商品惡意軟件”的名稱。這僅意味著其開發不依賴於特定目標。目標不會塑造它,而是Buran塑造它以適合目標。

從Buran勒索軟件攻擊中可以期待什麼

在Buran勒索軟件對您的PC發起攻擊之後,您可能會想到一些事情。勒索軟件將一系列文件和文件夾列入黑名單。它的行為有一個目的-感染希望確保其能夠像創建者所期望的那樣運行,而不會破壞其功能。在被識別為威脅之前,Buran優先考慮加密驅動器號和文件夾。

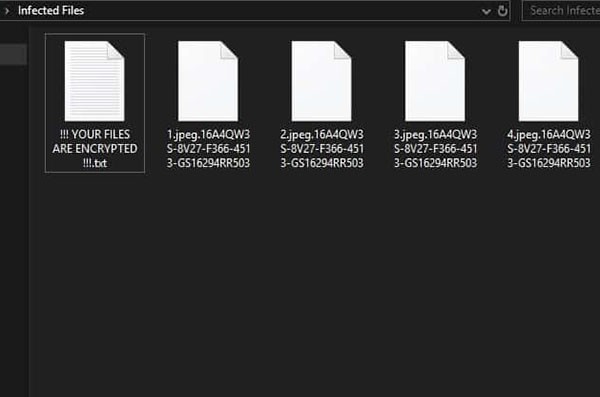

一旦Buran勒索軟件進入您的系統,它就會使用強大的加密算法來鎖定您的數據。它使目標文件不可訪問。圖片,文檔,檔案,視頻。您的文件被重命名。勒索軟件將您的唯一ID附加到每個文件的背面,您會發現文件上有一堆新添加的數字。例如,文件名“ sample.jpg”變成“ sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722”。

Buran勒索軟件加密文件後,重命名文件的示例。

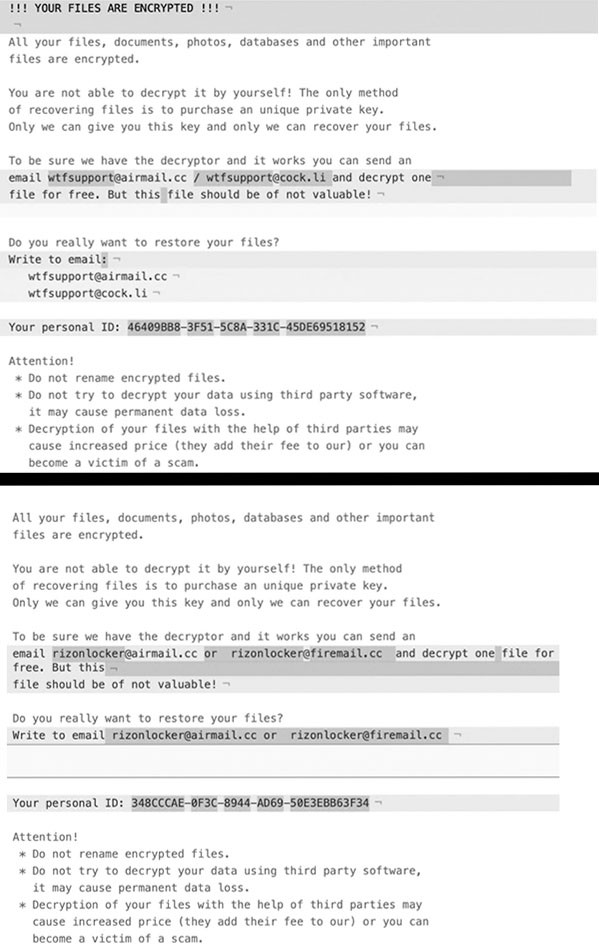

完成加密過程後,Buran會留下贖金單。這是一個名為“!”的文件!您的所有文件都被加密!.TXT。”您可以在每個包含鎖定文件的文件夾中以及您的桌面上找到它。攻擊的受害者報告了一些贖金,並且他們之間略有差異。

Buran的兩個贖金票據之間的偏差示例。

Buran贖金票據的文字內容:

| !!!您的文件已加密!!! 您所有的文件,文檔,照片,數據庫和其他重要內容 文件已加密。 您無法自行解密!唯一的方法 恢復文件的方法是購買唯一的私鑰。 只有我們才能為您提供此密鑰,只有我們才能恢復您的文件。 為確保我們擁有解密器並且它可以正常工作,您可以發送 給polssh1@protonmail.com發電子郵件,並免費解密一個文件。但是這個 文件應該沒有價值! 您真的要還原文件嗎? 寫電子郵件至polssh1@protonmail.com,polssh@protonmail.com,BhatMaker@protonmail.com,BhatMaker@tutanota.com,stopcrypt @ cock.email,decryptor @ cock.email,sofiasqhwells0gw@gmail.com,harveyjq9freemannl1@gmail.com 您的個人ID:- 注意! *不要重命名加密文件。 *請勿嘗試使用第三方軟件解密您的數據, 它可能會導致永久性數據丟失。 *可能會在第三方幫助下解密文件 導致價格上漲(他們會向我們收取費用),或者您可以 成為騙局的受害者。 |

該說明指出,除非您付款,否則文件將仍然丟失。這是因為Buran為每個受害者創建一個唯一的解密密鑰,並將其存儲在遠程服務器上,而您作為受害者無法訪問它。 Buran竭盡所能,將您帶入一個唯一的選擇-合規性。據說,一旦您支付了贖金,便會收到解密所有內容所需的密鑰。問題是,大多數(如果不是全部)勒索軟件被證明是騙局, 可能永遠不會放棄文件 。感染使您想听到的東西充滿了您的耳朵,並希望您愛上它。確保您沒有!

沒有指定確切的贖金金額,但假定約為500美元和1500美元,預計將以某種類型的數字貨幣(比特幣,門羅幣,以太坊等)支付。儘管有Buran的承諾,付款還是徒勞的。您正在與詐騙者打交道-惡意的網絡犯罪分子,他們會騙您的天真性,希望能迅速賺錢。不要成為他們為您設置的陷阱的受害者。不要被騙到付款。您可能擁有的唯一避難所是文件和特定反惡意軟件資源的系統備份,以消除威脅,從而努力保存和恢復盡可能多的可訪問數據。