„Buran Ransomware“ tęsia savo pirmtako „VegaLocker“ griaunamąjį palikimą

„Buran“ išpirkos programinė įranga pirmą kartą pradėjo judėti 2019 m. Gegužę. Kenkėjiškų programų infekcija kelia „Ransomware-as-a-Service“ grėsmę arba „RaaS“. „RaaS“ grėsmių pasitelkimas yra gana įprastas būdas elektroniniams nusikaltėliams užsidirbti pinigų. Paprasčiausias būdas paaiškinti tokį procesą yra suprasti, kad „RaaS“ ataka yra prenumeratomis grįsto modelio dalis, leidžianti net labiausiai nekvalifikuotam kibernetiniam užpuolikui paleisti žiniatinklio programinės įrangos išpirkos grėsmę. Tai taip pat nėra nauja, būsima schema. Tai buvo galima rasti internete gana ilgą laiką. Jūs netgi galite susidurti su daugybe rinkoje esančių „RaaS“ paketų, visiškai pašalinančių poreikį koduoti kenkėjiškas programas.

Štai kodėl tai yra puiki paslauga žmonėms, norintiems užkrėsti kenkėjišką infekciją ir sukliudyti internete, tačiau neturintiems techninių žinių tai padaryti. Šis modelis leidžia kiekvienam tapti „RaaS“ paketo „partneriu“. Proceso metu filialai platina išpirkos programinę įrangą neįtariančioms aukoms, o išpirkos programos kūrėjai gauna mažesnį pelną iš po to vykstančio turto prievartavimo. Kitos garsios „RaaS“ grėsmės yra tokios populiarios pavardės kaip „REVil“, „GandCrab“, „Phobos“. Tokių grėsmių sąrašas yra gana platus, įskaitant „Buran“ pirmtaką, žinomą kaip „VegaLocker“ išpirkos programinė įranga.

Visa dukterinės įmonės „RaaS“ sistema veikia bendradarbiaujant. Tai yra pasitikėjimo sistema tarp kenkėjiškų programų autorių ir asmens, naudojančio minėtą kodą, kad galėtų jį atiduoti neįtariančioms aukoms. Kenkėjišką kodą sukūręs asmuo gauna komisinį atlyginimą už pajamas, gautas už išpirkos programų išpuolius . Dauguma „RaaS“ grėsmių yra nuo 30% iki 40%. „Buran“ reikalauja tik 25 proc., O tai gana gerai sumažina konkurentų kainas. Dar daugiau - „Buran“ kūrėjai yra atviri deryboms. Yra galimybė sumažinti komisinio mokesčio sumą dar labiau, todėl idėja panaudoti „Buran“ dar patraukliau kibernetiniams nusikaltėliams.

„Buran“ ransomware netgi turi skelbimų! Jie skelbia, kad kiekvienas potencialus partneris gali susitarti su kenkėjiškų programų kūrėjais. Išpirkos programinė įranga buvo reklamuojama populiariame Rusijos forume, bandant sulaukti papildomo dėmesio. Pranešimas yra toks:

| „Buran“ yra stabilus šifravimo blokas neprisijungus, turintis lanksčią funkciją ir palaikantis visą parą. Funkcinis: Patikimas kriptografinis algoritmas naudojant globaliuosius ir sesijos klavišus + atsitiktinių failų klavišus; Nuskaitykite visus vietinius diskus ir visus galimus tinklo kelius; Didelis greitis: atskiras srautas veikia kiekvieną diską ir tinklo kelią; Praleisti „Windows“ sistemos katalogus ir naršyklių katalogus; Šifruoto failo generavimas pagal šifruotą failą; Teisingas darbas visose OS nuo „Windows XP“, „Server 2003“ iki naujausios; Spintelė neturi priklausomybių, nenaudoja trečiųjų šalių bibliotekų, tik matematiką ir vinapi; Kai kurių procesų, skirtų atverti atidarytus failus, užbaigimas (pasirenkama, deramasi); Galimybė užšifruoti failus nekeičiant plėtinių (pasirinktinai); Atkūrimo taškų pašalinimas + valymo žurnalai tam skirtame serveryje (pasirenkama); Standartinės parinktys: bakstelėjimas, paleidimas, savaiminis trynimas (pasirinktinai); Įdiegta apsauga nuo paleidimo NVS segmente. Sąlygos: Dėl kiekvieno derybų deramasi atskirai, atsižvelgiant į kiekį ir medžiagą. Pradėkite uždirbti pas mus! |

Kaip rašoma aukščiau, skelbime teigiama, kad Buranas „įdiegė apsaugą nuo paleidimo NVS segmente“. „Jei esate nepažįstamas, NVS yra Nepriklausomų valstybių sandrauga, iš esmės šalių, kurios kažkada buvo ES dalis, konfederacija. Sovietų Sąjunga. Į konfederaciją įtrauktos šalys yra Armėnija, Baltarusija, Kazachstanas, Kirgizija, Moldova, Rusija, Tadžikistanas, Turkmėnistanas, Ukraina ir Uzbekistanas. Neįtraukimas į galimą „Buran“ išpuolį taip pat gali būti užuomina, kad jo kūrėjai priklauso vienai iš išvardytų šalių.

Tyrėjai atliko išsamius patikrinimus, kad patikrintų dešimties konfederacijos šalių išimtį. Tik trys buvo patvirtinti, kad yra tikrai saugūs nuo Burano gniaužtų. Kai tik išpirkos programa patenka į jūsų sistemą, ji patikrina - bandoma išsiaiškinti, kur jūsų mašina užregistruota. Jei paaiškės, kad jis yra įregistruotas Baltarusijoje, Rusijoje ar Ukrainoje, „Buran“ išeina ir neturi akivaizdaus poveikio.

„Buran“ perdėtas yra jos teiginys „„ Teisingas darbas visose OS nuo „Windows XP“, „Server 2003“ iki naujausios. “„ Nepaisant šių teiginių apie „inkliuziją“, tyrėjai įrodė, kad tai yra apgaulinga. Tačiau atrodo, kad „Windows XP“ nėra apsaugota nuo „Buran“ atakų.

Table of Contents

„Buran Ransomware“ evoliucija

Negalite kalbėti apie „Buran“ išpirkos programinę įrangą, neužsimindami apie „Jumper“ („Jamper“) grėsmę ir „VegaLocker“ grėsmę. „Buran“ išpirkos programa yra ankstesnių dviejų evoliucija. „VegaLocker“ išpirkos programinė įranga pirmą kartą buvo aptikta 2019 m. Vasario mėn., „Jumper“ - 2019 m. Kovo mėn. Ir, kaip teigiama, „Buran“ išpirkos programa atsirado 2019 m. Gegužę. Šios trys infekcijos yra dalis to, kas vadinama „kenkėjiškų programų šeima“. Vienas iš jų yra originalas, kuris užleido vietą kitiems dviems ir interneto vartotojams.

„VegaLocker“, „Jumper“ ir „Buran“ išpirkos programos yra susietos su daugybe panašumų. Žinoma, kad visos trys grėsmės gali pakeisti registrą - jos sukuria kelis registro raktus, kad būtų galima užfiksuoti jūsų kompiuteryje ir apsunkintų pašalinimą. Grėsmės tuo pačiu būdu sukuria ir saugo failus laikinuose aplankuose. Jie turi tą patį pagrindinį kodą, kuris keičiamas atsižvelgiant į kiekvieną grėsmės raidą. Kenkėjiškų programų autoriai modifikuoja savo kenkėjiškų programų kodą, kad jis geriau atliktų savo darbą (įsiveržimas į jūsų sistemą ir kuo efektyvesnis naikinimas). Jie bando pasisukti prieš antivirusines programas ir išvengti aptikimo saugumo tyrinėtojų rankose. Tai yra labiausiai tikėtina priežastis, kodėl „VegaLocker“ peržiūrėjo tiek kartų, kiek turi. „Buran“ yra tik paskutinis kodo pakartojimas.

„Buran“ išpirkos programa gali nuskaityti vietinius diskus ir tinklo kelius. Jis gali užšifruoti failus nekeisdamas plėtinių , taip pat pašalinti atkūrimo taškus, išvalyti žurnalus ir ištrinti atsarginių kopijų katalogą. „Buran“ taip pat gali save ištrinti, jei kada nors prireiks paslėpti save, kad būtų išvengta aptikimo.

Kenkėjiškų programų tyrėjai atrado dvi žiniatinklyje plūduriuojančias „Buran“ išpirkos programų versijas, kurios aktyviai veikia kompiuterių vartotojus. Abu jie parašyti Delfyje, todėl atvirkštinė inžinerija yra gana sudėtingas procesas. Jie išlieka gana panašūs, tačiau turi keletą esminių skirtumų. Pirma, atnaujintas „Buran“ turi dvi naujas funkcijas. Jos kūrėjai pristatė du naujus procesus - šešėlinės kopijos ištrina procesą; ir atsarginio katalogo ištrynimas. Atrodo, kad „Buran“ išpirkos programinė įranga kas kelis mėnesius netobulėja. Teisinga sakyti, kad nauji išpirkos programų variantai, taip pat panašūs į „VegaLocker“ išpirkos programų, negali būti atmetami kaip galimybė. Išskyrus atnaujinimus, „Buran“ gali net iškęsti kitą prekės pavadinimo pakeitimą, jei dėl to saugumo ekspertai patirs per daug spaudimo.

„Buran Ransomware“ invazijos strategija - kaip ji baigsis jūsų sistemoje

„Buran“ išpirkos programinė įranga į kompiuterį patenka per „Rig Exploit Kit“. Jis naudoja „Microsoft Internet Explorer VBScript Engine Engine RCE“ pažeidžiamumą (CVE-2018-8174), kad išnaudotų mašinas diegimui. Kai išnaudojimas bus sėkmingas, jis paleidžia komandų seriją, kuria „Buran“ atsisiunčiama į jūsų sistemą.

Kai „Rig exploit“ rinkinys paleidžia „Buran“ vykdomąjį kompiuterį jūsų kompiuteryje, vykdoma nedelsiant. Tada išpirkos programinė įranga įsitikina, kad nukopijavo failą į kelią keliu% APPDATA% \ microsoft \ windows \ ctfmon.exe, ir paleidžia. Tai tęsiama šifruojant, bet netaikoma pagal kiekvieną jūsų kompiuterio failą. Atvirkščiai, šifravimas neįtraukia tam tikrų plėtinių. Jie yra šie: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Taip pat neįtraukiami tam tikri aplankai ir failai.

Neįtraukti aplankai:

| \ „Windows Media Player“ \ obuolių kompiuteris \ safari \ \ „Windows“ nuotraukų peržiūros priemonė \ \ „Windows“ nešiojamieji įrenginiai \ \ „Windows“ apsauga \ \ įterptasis blokavimo valdytojas \ \ atskaitos mazgai \ : \ windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ : \ $ langai. ~ bt \ \ programos duomenys \ \ google \ chrome \ \Mozilla Firefox\ \ operos programinė įranga \ \ tor naršyklė \ \ bendrieji failai \ \Internet Explorer\ \Windows Defender\ \ Windows paštas \ \ Windows nt \ \ Windowspowershell \ \ „Windows“ žurnalas \ \ „Windows“ šoninė juosta \ \ pakuotės talpykla \ \ „Microsoft“ žinynas \ : \ perdirbėjas : \ langai \ c: \ langai \ : \ intel \ : \ nvidia \ \Visi vartotojai\ \programos duomenys\ \ įkrova \ \ google \ \ mozilla \ \ opera \ \ msbuild \ \ „Microsoft“ \ |

Neįtraukti failai:

| !!! jūsų failai yra užšifruoti boot.ini bootfont.bin bootsect.bak gynėjas.exe darbalaukis.ini iconcache.db ntdetect.com ntuser.dat.log „unlocker.exe“ „master.exe“ meistras.dat ntldr ntuser.dat ntuser.ini temp.txt nykščiai.db „unlock.exe“ |

„Rig Exploit Kit“ nėra vienintelis invazijos metodas, kurį naudoja „Buran“. Taip pat yra įprasti triukai - nemokama programa, šlamšto el. Pašto kampanijos, sugadintos nuorodos, svetainės ar torrentai. Buranas taip pat buvo pastebėtas naudojant „IQY“ failų pridėjimo metodą. Atidarius šiuos „Microsoft Excel Web Query“ priedus, vykdoma nuotolinė komanda. Ši komanda tęsia diegimą išpirkos programinėje įrangoje. Jei nesate tikri dėl „IQY“ failų, jie yra „Excel Web Query“ dokumentai. Kai atidarote tokį dokumentą, jis bando importuoti duomenis į darbalapį, naudodamas išorinius šaltinius. Visada būkite atsargus ir atsargus tai darydamas. Kruopštumas neleidžia netyčia kviesti infekcijų į savo kompiuterį. Galų gale, atsargiai naudodamiesi galite sutaupyti daugybę problemų ir apsunkinti galimybę atkurti sistemą dėl prarastų duomenų.

Vokietijos kompanijos nukentėjo nuo „Buran Ransomware“ išpuolių

2019 m. Spalio mėn. Pasirodė pranešimų, kad daugybė vokiečių organizacijų tapo „Buran“ platinimo kampanijos taikiniu. Jie nukentėjo nuo šlamšto kampanijos, kurioje, be kenksmingo „Word“ dokumento, buvo naudojamas ir „eFax“ masalas. Išpirkos raštas buvo išverstas į vokiečių kalbą, kad atitiktų vietą.

Šių organizacijų gautame šlamšto laiške, kuris iš pradžių buvo naudojamas platinti išpirkos programas, buvo nuorodų į PHP puslapį. Tuomet puslapis buvo pateiktas kenksminguose „Word“ dokumentuose, kurie po žodžių atsisiuntė „Buran“ grėsmę. Šis hipersaitų, o ne priedų, naudojimas rodo, kad kenksmingą kampaniją pradėję žmonės stengėsi išvengti aptikimo kenkėjiškų programų skaitytuvais (skaitytuvai dažniausiai nustatomi blokuoti šlamšto el. Laiškus).

Konkretus Vokietijos kompanijų taikymas yra tik vienas iš pavyzdžių, patvirtinančių idėją, kad „Buran“ nėra infekcija, platinama labai tikslingai. Tai pritaikyta prie kiekvienos kampanijos filialų poreikių ir norų. Kenkėjiška programinė įranga naudojama tokiu būdu, kuris pelnė pavadinimą „prekių kenkėjiška programa“. Tai reiškia tik tai, kad jos plėtra nepriklauso nuo konkretaus tikslo. Taikiniai jo neformuoja, o „Buran“ formuoja, kad tilptų į taikinius.

Ko tikėtis iš „Buran Ransomware“ streiko

Kai „Buran“ išpirkos programa pradės ataką prieš jūsų kompiuterį, galite tikėtis kelių dalykų. „Ransomware“ juodasis sąrašas pateikia daugybę failų ir aplankų. Jos veiksmai yra skirti tikslui - infekcija nori užtikrinti, kad ji gali veikti taip, kaip jos kūrėjai tikisi, nepažeisdama jos funkcionalumo. Prieš tai pripažindamas grėsme, „Buran“ laiko prioritetu šifruoti disko raides ir aplankus.

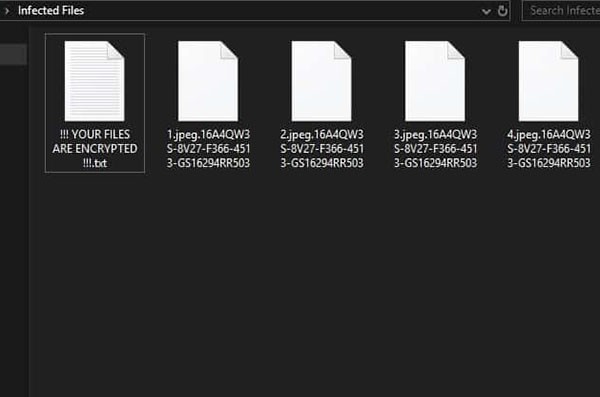

Kai tik „Buran“ išpirkos programinė įranga pateks į jūsų sistemą, ji naudoja stiprius šifravimo algoritmus, kad užrakintų jūsų duomenis. Tai daro tikslinius failus neprieinamus. Paveikslėliai, dokumentai, archyvai, vaizdo įrašai. Jūsų failai bus pervardyti. „Ransomware“ kiekvieno failo gale prideda jūsų unikalų ID, ir jūs pastebite, kad prie jūsų failų yra krūva naujai pridėtų numerių. Pavyzdys galėtų būti failo pavadinimas „pavyzdys.jpg“, paverstas „pavyzdžiu.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722“.

Pervardytų failų pavyzdys, kai „Buran“ ransomware juos užšifruoja.

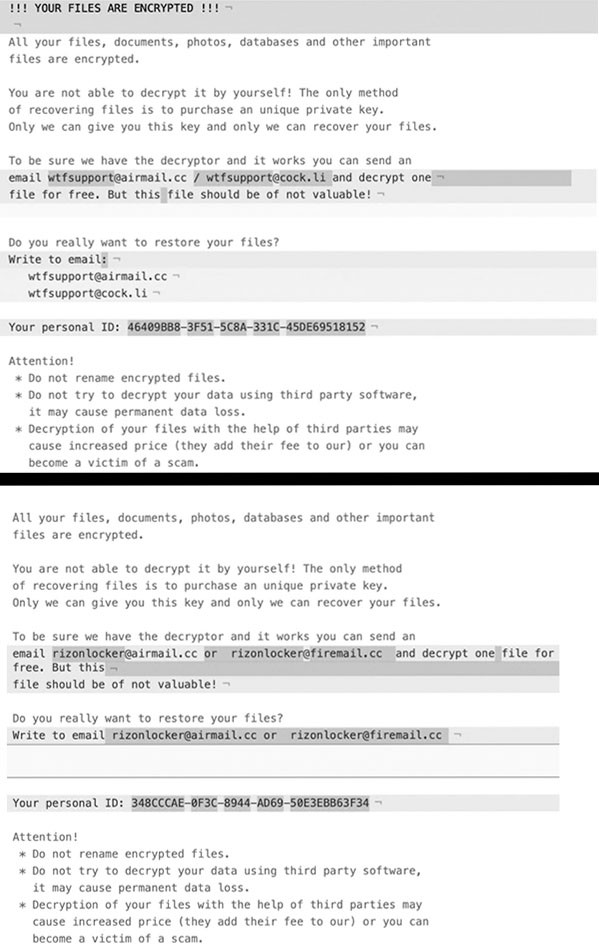

Baigęs šifravimo procesą, „Buran“ palieka jums išpirkos raštelį. Tai failas, vadinamas '' !!! VISOS JŪSŲ Failai yra užšifruoti. TXT. '' Galite juos rasti kiekviename aplanke, kuriame yra užrakinti failai, taip pat darbalaukyje. Yra keletas išpirkos užrašų, kuriuos pranešė išpuolio aukos, ir jie šiek tiek skiriasi.

Nukrypimų tarp dviejų Burano išpirkos raštų pavyzdys.

„Buran“ išpirkos rašto teksto turinys:

| !!! JŪSŲ Failai yra užšifruoti !!! Visi jūsų failai, dokumentai, nuotraukos, duomenų bazės ir kiti svarbūs dalykai failai yra užšifruoti. Jūs negalite to iššifruoti patys! Vienintelis metodas atkurti failus yra įsigyti unikalų privatų raktą. Tik mes galime suteikti jums šį raktą ir tik mes galime atkurti jūsų failus. Norėdami būti tikri, kad turime iššifruoklį ir jis veikia, galite atsiųsti paštu polssh1@protonmail.com ir nemokamai iššifruokite vieną failą. Bet tai failas neturėtų būti vertingas! Ar tikrai norite atkurti failus? Rašykite el. Paštu polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Jūsų asmens kodas: - Dėmesio! * Negalima pervardyti užšifruotų failų. * Nemėginkite iššifruoti savo duomenų naudodamiesi trečiųjų šalių programine įranga, tai gali sukelti nuolatinį duomenų praradimą. * Gali būti iššifruotas jūsų failas pasitelkiant trečiąsias šalis sukelti padidėjusią kainą (jie prideda savo mokestį prie mūsų) arba galite tapti sukčiaus auka. |

Pastaboje teigiama, kad nesumokėję jūsų failai liks jums prarasti. Taip yra todėl, kad „Buran“ sukuria unikalų dešifravimo raktą kiekvienai aukai ir saugo jį nuotoliniuose serveriuose, kur jūs, auka, negalite jo pasiekti. „Buran“ daro viską, kad sugrąžintų jus į kampą su viena likusia galimybe - atitikimu. Manoma, kad sumokėję išpirką gausite raktą, kurio reikia viskam iššifruoti. Reikalas tas, kad dauguma, jei ne visi, „ransomware“ yra priešingi dalykai ir niekada negali atsisakyti failų . Infekcija užpildo jūsų ausis tuo, ką norite išgirsti, ir tikisi, kad už tai pateksite. Nepamiršk!

Tiksli išpirkos suma nenurodoma, tačiau manoma, kad ji yra apie 500 USD ir 1500 USD, kurią tikimasi sumokėti tam tikros rūšies skaitmenine valiuta (Bitcoin, Monero, Ethereum ir pan.). Nepaisant Burano pažadų, mokėjimas bus beprasmis. Bendraujate su sukčiais - piktybiškais elektroniniais nusikaltėliais, kurie grobia jūsų naivumą tikėdamiesi greitai uždirbti pinigų. Nebūkite auka spąstų, kuriuos jie jums uždėjo. Nemokėkite sukčiauti dėl mokėjimo. Vienintelis jūsų turimas prieglobstis yra failų ir tam tikrų kovos su kenkėjiškų programų šaltiniais sistemos atsarginė kopija, kad būtų pašalinta grėsmė bandant išsaugoti ir atkurti kuo daugiau prieinamų duomenų.