Buran Ransomware继续其前身VegaLocker的破坏性遗产

Buran勒索软件最初于2019年5月开始取得进展。恶意软件感染是一种勒索即服务的威胁,即RaaS。利用RaaS威胁是网络犯罪分子赚钱的一种相当普遍的方式。解释这种过程的最简单方法是理解RaaS攻击是基于订阅的模型的一部分,该模型甚至允许最不熟练的网络攻击者将勒索软件威胁发布到网络上。这也不是一个新的,崭露头角的方案。它已经在线可用了很长时间。您甚至可以在市场上遇到大量RaaS软件包,这些软件包完全消除了编写恶意软件的需求。

这就是为什么它对于想要发动恶意感染并在网上造成严重破坏但不具备相应技术知识的人们的理想服务。该模型使任何人都可以成为RaaS软件包的“会员”。该过程涉及联盟成员将勒索软件分发给毫无戒心的受害者,勒索软件的创建者从随后的勒索中获得了一定的收益。其他臭名昭著的RaaS威胁包括流行名称,例如REVil,GandCrab,Phobos。此类威胁的范围相当广泛,其中包括Buran的前身VegaLocker勒索软件。

整个会员RaaS系统都是在协作的基础上工作的。这是恶意软件代码作者和使用该代码的人将其释放给毫无戒心的受害者之间的信任系统。编写恶意代码的人将从勒索软件攻击中获得的收入作为佣金。大多数RaaS威胁的收费在30%到40%之间。 Buran仅要求25%,这大大降低了竞争对手的价格。更重要的是,Buran的创作者可以进行谈判。有可能将佣金金额降低得更低,从而使利用Buran的想法对网络犯罪分子更具吸引力。

Buran勒索软件甚至都有广告!他们宣布,每个潜在的会员都可以与恶意软件代码创建者进行个性化交易。勒索软件在一个受欢迎的俄罗斯论坛上进行了广告宣传,试图引起人们的更多关注。消息如下:

| Buran是一款稳定的脱机加密时钟,功能灵活且支持24/7。 功能性: 使用全局和会话密钥+随机文件密钥的可靠加密算法; 扫描所有本地驱动器和所有可用的网络路径; 高速:每个磁盘和网络路径都有单独的流; 跳过Windows系统目录和浏览器目录; 基于加密文件的解密器生成; 从Windows XP,Server 2003到最新的所有操作系统上都可以正确工作; 储物柜没有依赖关系,不使用第三方库,仅使用数学和vinapi。 完成释放打开文件的某些过程(可选,已协商); 无需更改扩展名即可加密文件的能力(可选); 删除专用服务器上的恢复点+清理日志(可选); 标准选项:点击,启动,自我删除(可选); 在CIS段中安装了防止启动的保护措施。 条件: 根据数量和材料,为每个广告分别协商价格。 开始与我们一起赚钱! |

如上所读,该广告声称Buran“在CIS细分市场中安装了防止启动的保护措施”。如果您不熟悉,CIS就是独立国家联合体,从根本上说是一个曾经是独立国家联合体的国家的联邦前苏联。联盟中包括的国家是亚美尼亚,白俄罗斯,哈萨克斯坦,吉尔吉斯斯坦,摩尔多瓦,俄罗斯,塔吉克斯坦,土库曼斯坦,乌克兰和乌兹别克斯坦。排除Buran的潜在攻击也可能是其创建者属于所列国家之一的线索。

研究人员进行了彻底的检查,以验证十个邦联国家的排除声明。仅有三名被证实是真正安全的Buran离合器。一旦勒索软件侵入您的系统,它就会运行检查–试图找出您的计算机在哪里注册。而且,如果透露要在白俄罗斯,俄罗斯或乌克兰注册,则Buran退出并且没有明显的作用。

Buran夸大其词是“在Windows XP,Server 2003到最新的所有操作系统上正确工作”的说法。尽管有“包容性”的说法,但研究人员已经证明这是骗人的。但是,Windows XP似乎不受Buran的攻击。

Table of Contents

Buran勒索软件的演变

在谈论Buran勒索软件之前,请不要忘记提及Jumper(Jamper)威胁和VegaLocker威胁。 Buran勒索软件是前两个的演变。 VegaLocker勒索软件于2019年2月首次发现,而Jumper于2019年3月被发现。而且如上所述,Buran勒索软件于2019年5月出现。这三种感染是所谓的“恶意软件家族”的一部分。一个是原始版本,它被其他两个创建者所困扰,并困扰着Web用户。

VegaLocker,Jumper和Buran勒索软件具有许多相似之处,并且链接在一起。已知所有这三种威胁都会修改注册表–它们会创建多个注册表项,以试图锁定到您的PC上并导致移除困难。威胁还以相同方式在临时文件夹中创建和存储文件。它们共享相同的基本代码,随着威胁的每次演变都对其进行修改。恶意软件作者修改了他们的恶意软件代码,以使其功能更好(入侵您的系统并尽可能有效地造成破坏)。他们试图绕过防病毒程序并避免安全研究人员进行检测。这是VegaLocker进行尽可能多的修订的最可能原因。 Buran只是该代码的最新重申。

Buran勒索软件可以扫描本地驱动器和网络路径。它可以在不更改扩展名的情况下加密文件 ,以及删除恢复点,清除日志和删除备份目录。如果Buran需要隐藏自己以逃避侦查,它也可以自行删除。

恶意软件研究人员发现,有两种版本的Buran勒索软件在网络上浮动,它们会积极影响计算机用户。两者都是用Delphi编写的,这使得逆向工程变得相当棘手。它们仍然非常相似,但确实存在一些关键差异。首先,更新后的Buran具有两个新功能可供使用。它的创建者引入了两个新过程–卷影副本删除过程;和备份目录删除。 Buran勒索软件似乎每几个月都会遭受其创建者的改进。可以说,勒索软件的新变种(也类似于VegaLocker勒索软件)不能作为选择排除在外。除了更新,如果来自安全专家的压力太大,Buran甚至可以忍受另一个品牌更改。

Buran Ransomware的入侵策略-它如何最终出现在您的系统中

Buran勒索软件通过Rig Exploit Kit传送到您的PC中。它使用Microsoft Internet Explorer VBScript Engine Engine RCE漏洞(CVE-2018-8174)来利用计算机进行部署。一旦漏洞利用成功,它就会启动一系列命令,将Buran下载到您的系统上。

当Rig攻击工具包将Buran可执行文件拖放到PC上时,将立即执行。然后,勒索软件确保将其自身复制到文件路径%APPDATA%\ microsoft \ windows \ ctfmon.exe,然后启动。它会继续进行加密,但不会针对计算机上的每个文件。而是,它从加密中排除某些扩展。它们如下: .cmd,.com,.cpl,.dll,.msc,.msp,.pif,.scr,.sys,.log,.exe,.buran。它还排除某些文件夹和文件。

排除的文件夹:

| \Windows媒体播放器\ \苹果电脑\野生动物园\ \ Windows照片查看器\ \ Windows便携式设备\ \ Windows安全\ \嵌入式锁定管理器\ \参考程序集\ :\ windows.old \ :\ inetpub \ logs \ :\ $ recycle.bin \ :\ $ windows。〜bt \ \应用数据\ \谷歌浏览器\ \火狐浏览器\ \ opera软件\ \ tor浏览器\ \共同文件\ \IE浏览器\ \Windows Defender的\ \ windows mail \ \ Windows NT \ \ windowspowershell \ \ Windows日记\ \ Windows边栏\ \程序包缓存\ \ Microsoft帮助\ :\回收站 :\视窗\ c:\ windows \ :\英特尔\ :\ nvidia \ \所有用户\ \应用程序数据\ \ boot \ \谷歌\ \ mozilla \ \歌剧\ \ msbuild \ \微软\ |

排除的文件:

| !!!您的文件已加密!!!。txt 引导程序 bootfont.bin bootsect.bak 防御者 desktop.ini iconcache.db ntdetect.com ntuser.dat.log 解锁器 主程序 大师 ntldr ntuser.dat ntuser.ini 临时文件 thumbs.db 解锁文件 |

钻机攻击工具包并不是Buran入侵的唯一方法。还有通常的技巧–免费软件,垃圾邮件运动,链接损坏,网站或种子。也使用IQY文件附件方法发现了Buran。这些Microsoft Excel Web查询附件在打开后会执行远程命令。该命令继续将勒索软件安装到计算机上。如果您不确定什么是IQY文件,它们就是Excel Web Query文档。当您打开这样的文档时,它会尝试使用外部源将数据导入工作表中。始终保持谨慎和谨慎的态度。勤奋可以防止您不经意地将感染感染到PC中。最后,谨慎使用可以为您节省大量麻烦,并可能因丢失数据而使您不得不恢复系统。

德国公司沦为Buran勒索软件攻击的受害者

2019年10月,有报道称无数德国组织成为Buran分发活动的目标。他们成为使用eFax诱饵的垃圾邮件活动的受害者,此外还包含恶意的Word文档。赎金记录已翻译成德语以适应该地点。

这些组织收到的用于最初传播勒索软件的垃圾邮件包含指向PHP页面的链接。然后,该页面放送了恶意的Word文档,这些文档将以后言的形式下载Buran威胁。这种使用超链接而不是附件的方式表明,发起恶意活动的人们试图避免被恶意软件扫描程序检测到(扫描仪通常设置为阻止垃圾邮件)。

以德国公司为目标的具体案例只是一个例子,它证明了Buran并不是以过度针对性的方式传播的感染。它适应了每个广告系列背后的会员的需求。该恶意软件的使用方式已获得“商品恶意软件”的名称。这仅意味着其开发不依赖于特定目标。目标不会塑造它,而是Buran塑造它以适合目标。

从Buran勒索软件攻击中可以期待什么

在Buran勒索软件对您的PC发起攻击之后,您可能会想到一些事情。勒索软件将一系列文件和文件夹列入黑名单。它的行为有一个目的-感染希望确保其能够像其创建者所期望的那样运行而不破坏其功能。在被识别为威胁之前,Buran优先考虑加密驱动器号和文件夹。

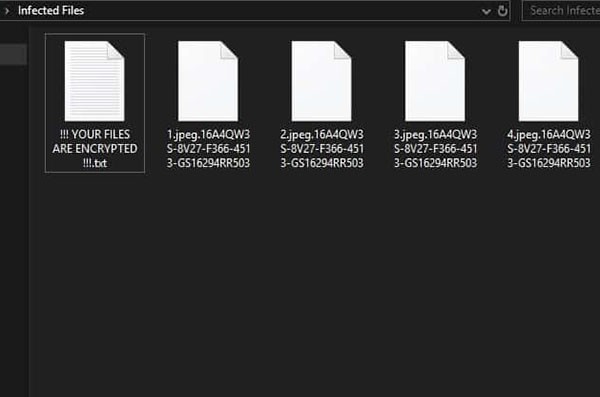

一旦Buran勒索软件进入您的系统,它就会使用强大的加密算法来锁定您的数据。它使目标文件不可访问。图片,文档,档案,视频。您的文件被重命名。勒索软件将您的唯一ID附加到每个文件的后面,您会发现文件上贴有一堆新添加的数字。例如,文件名“ sample.jpg”变成“ sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722”。

Buran勒索软件加密文件后,重命名文件的示例。

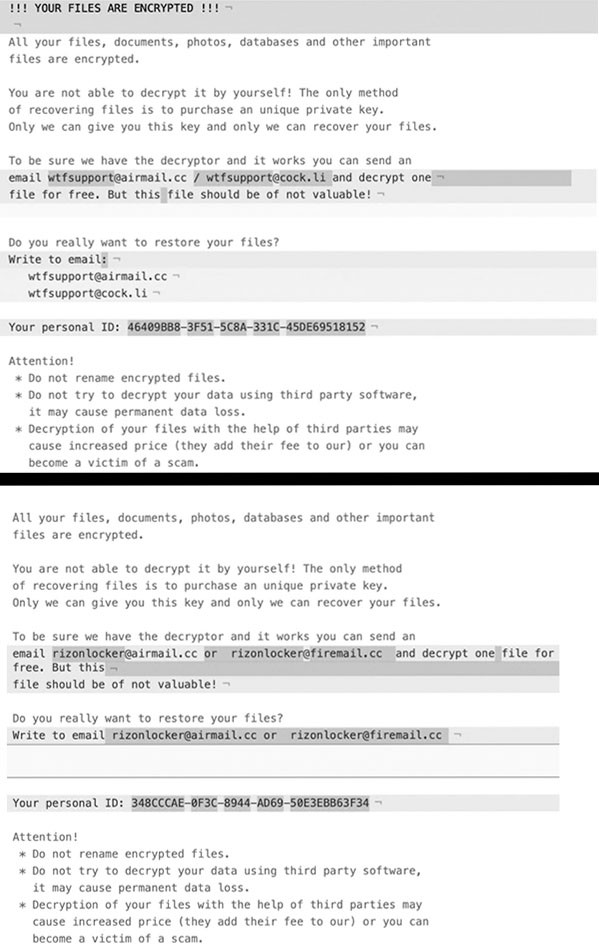

完成加密过程后,Buran会留下赎金单。这是一个名为“!”的文件!您的所有文件都被加密!.TXT。”您可以在每个包含锁定文件的文件夹中以及您的桌面上找到它。攻击的受害者报告了一些赎金,并且他们之间略有差异。

Buran的两个赎金票据之间的偏差示例。

Buran赎金票据的文字内容:

| !!!您的文件已加密!!! 您所有的文件,文档,照片,数据库和其他重要内容 文件已加密。 您无法自行解密!唯一的方法 恢复文件的方法是购买唯一的私钥。 只有我们才能为您提供此密钥,只有我们才能恢复您的文件。 为确保我们拥有解密器并且它可以正常工作,您可以发送 给polssh1@protonmail.com发电子邮件,并免费解密一个文件。但是这个 文件应该没有价值! 您真的要还原文件吗? 写电子邮件至polssh1@protonmail.com,polssh@protonmail.com,BhatMaker@protonmail.com,BhatMaker@tutanota.com,stopcrypt @ cock.email,decryptor @ cock.email,sofiasqhwells0gw@gmail.com,harveyjq9freemannl1@gmail.com 您的个人ID:- 注意! *不要重命名加密文件。 *请勿尝试使用第三方软件解密您的数据, 它可能会导致永久性数据丢失。 *可能会在第三方帮助下解密文件 导致价格上涨(他们会向我们收取费用),或者您可以 成为骗局的受害者。 |

该说明指出,除非您付款,否则文件将仍然丢失。这是因为Buran为每个受害者创建一个唯一的解密密钥,并将其存储在远程服务器上,而您作为受害者无法访问它。 Buran竭尽所能,将您带入一个唯一的选择-合规性。假设您支付了赎金,您将收到解密所有内容所需的密钥。问题是,大多数(如果不是全部)勒索软件被证明是骗局, 可能永远不会放弃文件 。感染使您想听到的东西充满了您的耳朵,并希望您爱上它。确保您没有!

没有指定确切的赎金金额,但假定约为500美元和1500美元,预计将以某种类型的数字货币(比特币,门罗币,以太坊等)支付。尽管有Buran的承诺,付款还是徒劳的。您正在与诈骗者打交道-恶意的网络犯罪分子,他们会骗您的天真性,希望能迅速赚钱。不要成为他们为您设置的陷阱的受害者。不要被骗到付款。您可能拥有的唯一避难所是文件和特定反恶意软件资源的系统备份,以消除威胁,从而尽力保存和恢复尽可能多的可访问数据。