Buran Ransomware zet de vernietigende erfenis van zijn voorganger VegaLocker voort

Buran ransomware begon voor het eerst vooruitgang te boeken in mei 2019. De malware-infectie is een Ransomware-as-a-Service-bedreiging of RaaS. Het gebruik van RaaS-bedreigingen is een vrij gebruikelijke manier voor cybercriminelen om geld te verdienen. De eenvoudigste manier om een dergelijk proces uit te leggen, is te begrijpen dat een RaaS-aanval deel uitmaakt van een op abonnementen gebaseerd model waarmee zelfs de meest ongeschoolde cyberaanvalder een ransomware-bedreiging op het web kan lanceren. Dat is ook geen nieuw, opkomend schema. Het is al geruime tijd online beschikbaar. U kunt zelfs een veelvoud van RaaS-pakketten op de markt tegenkomen, die de noodzaak om malware te coderen volledig elimineren.

Daarom is het een perfecte service voor mensen die een kwaadaardige infectie willen lanceren en online schade willen aanrichten, maar daarvoor niet over de technische kennis beschikken. Met het model kan iedereen een 'affiliate' van een RaaS-pakket worden. Het proces houdt in dat partners de ransomware verspreiden aan nietsvermoedende slachtoffers, en de makers van de ransomware krijgen een deel van de winst van de afpersing die volgt. Andere beruchte RaaS-bedreigingen zijn populaire namen zoals REVil, GandCrab, Phobos. De lijst met dergelijke bedreigingen is vrij uitgebreid, inclusief Buran's voorganger bekend als VegaLocker ransomware.

Het gehele affiliate-RaaS-systeem werkt op basis van een samenwerking. Het is een vertrouwensysteem tussen de auteur van de malwarecode en de persoon die de code gebruikt om deze op nietsvermoedende slachtoffers los te laten. De persoon die de kwaadaardige code heeft gemaakt, krijgt een commissie van de inkomsten die zijn verdiend met de ransomware-aanvallen . De meeste RaaS-bedreigingen kosten ergens tussen 30% en 40%. Buran eist slechts 25%, wat de prijzen van zijn concurrenten behoorlijk ondermijnt. Bovendien staan de makers van Buran open voor onderhandelingen. Het is mogelijk dat het commissiebedrag nog lager wordt, waardoor het idee om van Buran gebruik te maken nog aantrekkelijker wordt voor cybercriminelen.

Buran ransomware heeft zelfs advertenties! Ze kondigen aan dat elke potentiële partner een gepersonaliseerde deal krijgt met de maker van malwarecodes. De ransomware werd geadverteerd op een populair Russisch forum in een poging om extra aandacht te krijgen. Het bericht is als volgt:

| Buran is een stabiele offline cryptoclocker, met flexibele functionaliteit en ondersteuning 24/7. functioneel: Betrouwbaar cryptografisch algoritme met behulp van algemene en sessiesleutels + willekeurige bestandssleutels; Scan alle lokale schijven en alle beschikbare netwerkpaden; Hoge snelheid: een afzonderlijke stream werkt voor elke schijf en elk netwerkpad; Windows-systeemmappen en browsermappen overslaan; Decryptor genereren op basis van een gecodeerd bestand; Correct werk op alle besturingssystemen van Windows XP, Server 2003 tot de laatste; Het kluisje heeft geen afhankelijkheden, maakt geen gebruik van bibliotheken van derden, alleen wiskunde en vinapi; De voltooiing van sommige processen om open bestanden vrij te maken (optioneel, onderhandeld); De mogelijkheid om bestanden te coderen zonder de extensies te wijzigen (optioneel); Herstelpunten verwijderen + logboeken opschonen op een speciale server (optioneel); Standaardopties: tikken, opstarten, zelfverwijdering (optioneel); Geïnstalleerde bescherming tegen lancering in het CIS-segment. Voorwaarden: Ze worden afzonderlijk onderhandeld voor elke advertentie, afhankelijk van volumes en materiaal. Begin met verdienen! |

Zoals hierboven staat, beweert de advertentie dat Buran '' bescherming tegen lancering in het GOS-segment heeft geïnstalleerd. '' Voor het geval u onbekend bent, is GOS het Gemenebest van Onafhankelijke Staten, fundamenteel een confederatie van landen die ooit deel uitmaakten van Sovjet Unie. De landen die in de confederatie zijn opgenomen, zijn Armenië, Wit-Rusland, Kazachstan, Kirgizië, Moldavië, Rusland, Tadzjikistan, Turkmenistan, Oekraïne en Oezbekistan. De uitsluiting van de potentiële aanval van Buran kan net zo goed een aanwijzing zijn dat de makers ervan tot een van de genoemde landen behoren.

Onderzoekers voerden grondige controles uit om de verklaring van uitsluiting voor de tien confederatielanden te verifiëren. Er werden slechts drie bevestigd als zijnde echt veilig voor de klauwen van Buran. Zodra de ransomware in uw systeem glijdt, voert het een controle uit - het probeert te achterhalen waar uw machine is geregistreerd. En als blijkt dat het geregistreerd is in Wit-Rusland, Rusland of Oekraïne, verlaat Buran en heeft het geen duidelijk effect.

Een overdrijving van de kant van Buran is de verklaring '' Correct werk op alle besturingssystemen vanaf Windows XP, Server 2003 tot het laatst. '' Ondanks deze beweringen van 'inclusiviteit', hebben onderzoekers bewezen dat dit bedrieglijk is. Windows XP lijkt echter immuun te zijn voor aanvallen van Buran.

Table of Contents

De evolutie van Buran Ransomware

Je kunt niet over Buran ransomware praten zonder de Jumper (Jamper) -dreiging en de VegaLocker-dreiging te vermelden. Buran ransomware is een evolutie van de vorige twee. VegaLocker ransomware werd voor het eerst ontdekt in februari 2019, Jumper - in maart 2019. En, zoals gezegd, Buran ransomware kwam uit in mei 2019. Die drie infecties maken deel uit van wat bekend staat als een 'malwarefamilie'. De ene is de originele, die plaatsmaakte voor de andere twee om te creëren en webgebruikers te pesten.

VegaLocker, Jumper en Buran ransomware zijn aan elkaar gekoppeld met veel overeenkomsten. Van alle drie de bedreigingen is bekend dat ze het register wijzigen - ze maken meerdere registersleutels in een poging op uw pc te klikken en verwijdering moeilijk te maken. De bedreigingen maken en slaan ook bestanden op in tijdelijke mappen, op dezelfde manier. Ze delen dezelfde basiscode, die wordt aangepast met elke evolutie van de dreiging. Malwareschrijvers wijzigen hun malwarecode om deze beter te maken (uw systeem binnendringen en zo efficiënt mogelijk schade aanrichten). Ze proberen antivirusprogramma's te draaien en detectie door beveiligingsonderzoekers te voorkomen. Dat is de meest waarschijnlijke reden waarom VegaLocker net zoveel revisies heeft gehad als het heeft. Buran is alleen de laatste herhaling van de code.

Buran ransomware kan lokale schijven en netwerkpaden scannen. Het kan bestanden coderen zonder de extensies te wijzigen , evenals herstelpunten verwijderen, logboeken wissen en de back-upcatalogus verwijderen. Buran kan ook zelf verwijderen, als het ooit de behoefte heeft om zichzelf te verbergen om detectie te ontwijken.

Malware-onderzoekers hebben twee versies van Buran-ransomware ontdekt die rond het internet zweven en die computergebruikers actief beïnvloeden. Beide zijn geschreven in Delphi, waardoor reverse engineering een nogal lastig proces is. Ze blijven vrij gelijkaardig, maar delen een paar belangrijke verschillen. Ten eerste beschikt de bijgewerkte Buran over twee nieuwe functies die worden toegeschreven. De makers hebben twee nieuwe processen geïntroduceerd: het verwijderingsproces van schaduwkopieën; en back-upcatalogus verwijderen. De Buran-ransomware lijkt om de paar maanden verbeteringen van zijn makers te doorstaan. Het is eerlijk om te zeggen dat nieuwe varianten van de ransomware, ook vergelijkbaar met VegaLocker ransomware, niet als optie kunnen worden uitgesloten. Anders dan updates, zou Buran zelfs een nieuwe merknaamverandering kunnen ondergaan, als het te veel druk krijgt van beveiligingsexperts.

Buran Ransomware's invasiestrategie - Hoe het eindigt in uw systeem

Buran ransomware wordt op uw pc afgeleverd via de Rig Exploit Kit. Het maakt gebruik van Microsoft Internet Explorer VBScript Engine Engine RCE-kwetsbaarheid (CVE-2018-8174) om machines te exploiteren voor implementatie. Zodra de exploit een succes is, wordt een reeks opdrachten gestart waarmee Buran op uw systeem wordt gedownload.

Wanneer de Rig-exploitkit het Buran-uitvoerbaar bestand op uw pc laat vallen, volgt onmiddellijke uitvoering. De ransomware zorgt er vervolgens voor dat hij zichzelf kopieert naar het bestandspad% APPDATA% \ microsoft \ windows \ ctfmon.exe en wordt gestart. Het verloopt met codering, maar richt zich niet op elk afzonderlijk bestand op uw machine. Het sluit eerder bepaalde extensies uit van codering. Ze zijn als volgt: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Het sluit ook bepaalde mappen en bestanden uit.

Uitgesloten mappen:

| \Windows Media Speler\ \ appelcomputer \ safari \ \ windows fotoviewer \ \ windows draagbare apparaten \ \ windows beveiliging \ \ embedded lockdown manager \ \Referentie Vergaderingen\ : \ Windows.old \ : \ Inetpub \ logs \ : \ $ recycle.bin \ :. \ $ windows ~ bt \ \ applicatiegegevens \ \ Google \ chrome \ \ mozilla firefox \ \ opera software \ \ tor browser \ \gemeenschappelijke bestanden\ \ internet explorer \ \ windows defender \ \ windows mail \ \ windows nt \ \ WindowsPowerShell \ \ windows journal \ \ windows sidebar \ \ pakketcache \ \ microsoft help \ : \ recycler :\ramen\ c: \ windows \ : \ intel \ : \ nvidia \ \alle gebruikers\ \app data\ \bagageruimte\ \ Google \ \ mozilla \ \opera\ \ msbuild \ \ Microsoft \ |

Uitgesloten bestanden:

| !!! uw bestanden zijn gecodeerd !!!. txt boot.ini bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com Ntuser.dat.log unlocker.exe master.exe Master.dat ntldr ntuser.dat ntuser.ini temp.txt thumbs.db Unlock.exe |

De Rig Exploit Kit is niet de enige invasiemethode die Buran gebruikt. Er zijn ook de gebruikelijke trucs - freeware, spam-e-mailcampagnes, beschadigde links, sites of torrents. Buran is ook gespot met de methode IQY-bestandsbijlage. Wanneer geopend, voeren deze Microsoft Excel Web Query bijlagen een externe opdracht uit. Dat commando gaat door met het installeren van de ransomware op de machine. Als u niet zeker weet wat IQY-bestanden zijn, zijn dit Excel Web Query-documenten. Wanneer u een dergelijk document opent, probeert het gegevens in een werkblad te importeren met behulp van externe bronnen. Wees hier altijd op uw hoede en voorzichtig. Diligence voorkomt dat u ongewild infecties op uw pc uitnodigt. Uiteindelijk kan het gebruik van voorzichtigheid u een hoop problemen en de verergering van mogelijk uw systeem vanwege verloren gegevens besparen.

Duitse bedrijven vallen slachtoffer van Buran Ransomware-aanvallen

In oktober 2019 kwamen rapporten naar voren dat talloze Duitse organisaties het doelwit werden van een distributiecampagne voor Buran. Ze werden het slachtoffer van een spamcampagne die een eFax-lokmiddel gebruikte, naast een kwaadaardig Word-document. Het losgeldbriefje werd in het Duits vertaald om de locatie te huisvesten.

De spam-e-mail die deze organisaties ontvingen, gebruikt om aanvankelijk de ransomware te verspreiden, bevatte links naar een PHP-pagina. Die pagina diende vervolgens de kwaadaardige Word-documenten, die na de woorden de Buran-dreiging zouden downloaden. Dit gebruik van hyperlinks, in plaats van bijlagen, geeft aan dat de mensen die de kwaadaardige campagne zijn gestart probeerden detectie door malwarescanners te voorkomen (scanners zijn meestal ingesteld om spam-e-mails te blokkeren).

De specifieke targeting van Duitse bedrijven is slechts één voorbeeld dat bewijs toevoegt aan het idee dat Buran geen infectie is die op een hypergerichte manier wordt verspreid. Het is aangepast aan de behoeften en wensen van de partners achter elke campagne. De malware wordt gebruikt op een manier die de naam 'commodity malware' heeft verdiend. Dat betekent alleen dat de ontwikkeling ervan niet afhankelijk is van een bepaald doelwit. Doelen vormen het niet, maar Buran vormt het zodanig dat het past bij de doelen.

Wat te verwachten van een Buran Ransomware Strike

Nadat Buran ransomware zijn aanval op uw pc heeft geïnitieerd, zijn er een paar dingen die u kunt verwachten. De ransomware plaatst een reeks bestanden en mappen op de zwarte lijst. Zijn acties hebben een doel - de infectie wil ervoor zorgen dat hij kan presteren zoals zijn makers verwachten, zonder zijn functionaliteit te onderbreken. Voordat het als een bedreiging wordt herkend, maakt Buran het een prioriteit om de stationsletters en mappen te coderen.

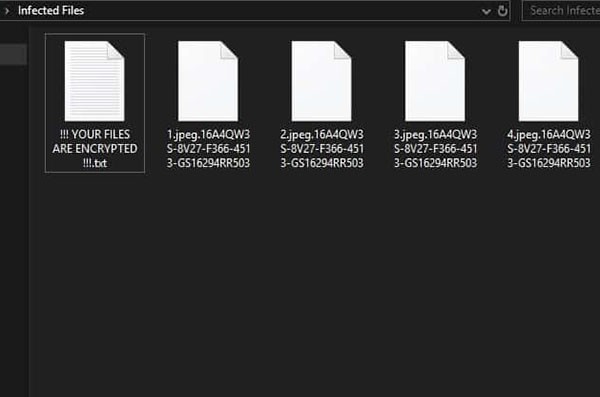

Zodra Buran ransomware zijn weg naar uw systeem binnendringt, gebruikt het sterke coderingsalgoritmen om uw gegevens te vergrendelen. Het maakt de doelbestanden ontoegankelijk. Foto's, documenten, archieven, video's. Uw bestanden worden hernoemd. De ransomware bevestigt uw unieke ID aan de achterkant van elk bestand en u vindt dat uw bestanden een aantal nieuw toegevoegde nummers bevatten. Een voorbeeld is de bestandsnaam 'sample.jpg' die verandert in 'sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722.'

Voorbeeld van hernoemde bestanden nadat Buran ransomware ze versleutelt.

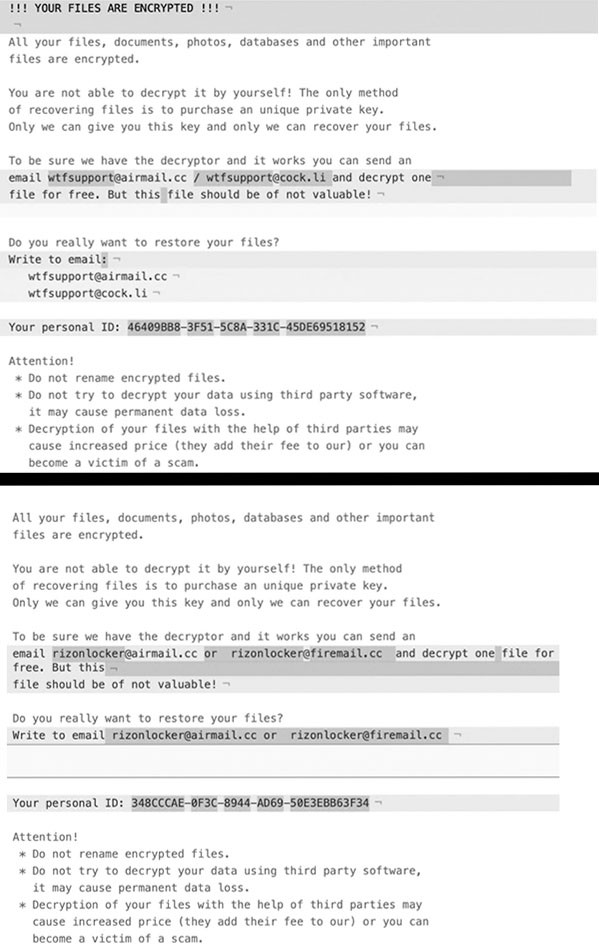

Zodra het coderingsproces is voltooid, laat Buran je het losgeldbriefje achter. Het is een bestand genaamd '' !!! AL UW BESTANDEN WORDEN VERSLEUTELD !!!. TXT. '' U kunt het ontdekken in elke map die de vergrendelde bestanden bevat, evenals op uw bureaublad. Er zijn een paar losgeld notities die slachtoffers van de aanval hebben gemeld, en ze hebben lichte variaties tussen hen.

Voorbeeld van de afwijkingen tussen de twee losgeldbriefjes van Buran.

Tekstinhoud van een Buran-losgeldbrief:

| !!! UW BESTANDEN ZIJN VERSLEUTELD !!! Al uw bestanden, documenten, foto's, databases en andere belangrijke bestanden zijn gecodeerd. U kunt het niet zelf decoderen! De enige methode van het herstellen van bestanden is het kopen van een unieke privésleutel. Alleen wij kunnen u deze sleutel geven en alleen wij kunnen uw bestanden herstellen. Om zeker te zijn dat we de decryptor hebben en het werkt, kun je een sturen email polssh1@protonmail.com en decodeer één bestand gratis. Maar dit bestand moet niet waardevol zijn! Wilt u echt uw bestanden herstellen? Schrijf naar e-mail polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Uw persoonlijke ID: - Aandacht! * Wijzig de naam van gecodeerde bestanden niet. * Probeer uw gegevens niet te decoderen met software van derden, het kan permanent gegevensverlies veroorzaken. * Decodering van uw bestanden met behulp van derden kan verhoogde prijs veroorzaken (ze voegen hun kosten toe aan onze) of u kunt slachtoffer worden van een zwendel. |

In de notitie staat dat uw bestanden verloren blijven, tenzij u betaalt. Dat komt omdat Buran een unieke decoderingssleutel voor elk slachtoffer maakt en deze op externe servers opslaat, waar u, het slachtoffer, geen toegang tot hebt. Buran doet zijn best om u in een hoek te helpen met nog één optie over: compliance. Vermoedelijk, zodra u het losgeld betaalt, ontvangt u de sleutel die u nodig hebt om alles te decoderen. Het ding is, met de meeste, zo niet alle, ransomware blijkt een oplichter te zijn en zal misschien nooit afstand doen van de bestanden . De infectie vult je oren met wat je wilt horen en hoopt dat je ervoor valt. Zorg dat je dat niet doet!

Het exacte losgeldbedrag is niet opgegeven, maar er wordt aangenomen dat het ongeveer $ 500 en $ 1500 is, wat naar verwachting zal worden betaald in een soort digitale valuta (Bitcoin, Monero, Ethereum, enzovoort). Ondanks de beloften van Buran zal de betaling zinloos zijn. U hebt te maken met oplichters - kwaadaardige cybercriminelen, die op uw naïviteit jagen in de hoop snel geld te verdienen. Word niet het slachtoffer van de val die ze voor je leggen. Word niet opgelicht voor betaling. Het enige toevluchtsoord dat u heeft, is een systeemback-up van uw bestanden en bepaalde antimalwarebronnen om de dreiging te elimineren in een poging om zoveel mogelijk toegankelijke gegevens op te slaan en te herstellen.