Buran Ransomware kontynuuje destrukcyjną spuściznę swojego poprzednika VegaLocker

Oprogramowanie ransomware Buran zaczęło się rozwijać w maju 2019 r. Infekcja złośliwym oprogramowaniem to zagrożenie Ransomware jako usługa lub RaaS. Wykorzystywanie zagrożeń RaaS jest dość powszechnym sposobem zarabiania pieniędzy przez cyberprzestępców. Najprostszym sposobem wyjaśnienia takiego procesu jest zrozumienie, że atak RaaS jest częścią modelu opartego na subskrypcji, który pozwala nawet najbardziej niewykwalifikowanemu cyberatakowi na uruchomienie zagrożenia ransomware w sieci. To też nie jest nowy, obiecujący program. Jest dostępny online od dłuższego czasu. Możesz nawet natknąć się na wiele pakietów RaaS na rynku, które całkowicie eliminują potrzebę kodowania złośliwego oprogramowania.

Dlatego jest to idealna usługa dla osób, które chcą wywołać złośliwą infekcję i siać spustoszenie w Internecie, ale nie mają wystarczającej wiedzy technicznej, aby to zrobić. Model pozwala każdemu stać się „partnerem” pakietu RaaS. Proces ten obejmuje podmioty stowarzyszone dystrybuujące oprogramowanie ransomware wśród niczego niepodejrzewających niczego ofiar, a twórcy oprogramowania ransomware uzyskują cięcia zysków z późniejszego wymuszenia. Inne znane zagrożenia RaaS to popularne nazwiska, takie jak REVil, GandCrab, Phobos. Lista takich zagrożeń jest dość obszerna, w tym poprzednika Burana znanego jako ransomware VegaLocker.

Cały system partnerski - RaaS działa na zasadzie współpracy. Jest to system zaufania między autorem kodu złośliwego oprogramowania a osobą używającą tego kodu do uwolnienia go od niczego niepodejrzewających ofiar. Osoba, która stworzyła złośliwy kod, otrzymuje prowizję od dochodów uzyskanych z ataków ransomware . Większość zagrożeń RaaS nalicza opłaty od 30% do 40%. Buran żąda tylko 25%, co dość dobrze podcina ceny konkurentów. Co więcej, twórcy Burana są otwarci na negocjacje. Istnieje możliwość obniżenia kwoty prowizji jeszcze niżej, dzięki czemu pomysł wykorzystania Burana będzie jeszcze bardziej atrakcyjny dla cyberprzestępców.

Ransomware Buran ma nawet reklamy! Ogłaszają, że każdy potencjalny partner może zawrzeć spersonalizowaną umowę z twórcą kodu złośliwego oprogramowania. Oprogramowanie ransomware było reklamowane na popularnym rosyjskim forum w celu przyciągnięcia dodatkowej uwagi. Wiadomość jest następująca:

| Buran to stabilny szyfrator offline, z elastyczną funkcjonalnością i obsługą 24/7. Funkcjonalny: Niezawodny algorytm kryptograficzny wykorzystujący klucze globalne i klucze sesji + losowe klucze plików; Przeskanuj wszystkie dyski lokalne i wszystkie dostępne ścieżki sieciowe; Wysoka prędkość: osobny strumień działa dla każdego dysku i ścieżki sieciowej; Pomijanie katalogów systemu Windows i katalogów przeglądarki; Generowanie deszyfratora na podstawie zaszyfrowanego pliku; Prawidłowa praca na wszystkich systemach operacyjnych od Windows XP, Server 2003 do najnowszych; Szafka nie ma zależności, nie korzysta z bibliotek stron trzecich, tylko matematykę i vinapi; Zakończenie niektórych procesów w celu zwolnienia otwartych plików (opcjonalnie, negocjowane); Możliwość szyfrowania plików bez zmiany rozszerzeń (opcjonalnie); Usuwanie punktów odzyskiwania + logi czyszczenia na serwerze dedykowanym (opcjonalnie); Standardowe opcje: stukanie, uruchamianie, samodzielne usuwanie (opcjonalnie); Zainstalowano ochronę przed uruchomieniem w segmencie CIS. Warunki: Są one negocjowane indywidualnie dla każdego ogłoszenia w zależności od wielkości i materiału. Zacznij zarabiać z nami! |

Jak czytamy powyżej, reklama twierdzi, że Buran „zainstalował ochronę przed uruchomieniem w segmencie WNP”. „Jeśli nie jesteś zaznajomiony, CIS jest Wspólnotą Niepodległych Państw, zasadniczo konfederacją krajów, które kiedyś były częścią Związek Radziecki. Kraje objęte konfederacją to Armenia, Białoruś, Kazachstan, Kirgistan, Mołdawia, Rosja, Tadżykistan, Turkmenistan, Ukraina i Uzbekistan. Wyłączenie z potencjalnego ataku Burana może być również wskazówką, że jego twórcy należą do jednego z wymienionych krajów.

Naukowcy przeprowadzili dokładne kontrole, aby zweryfikować oświadczenie o wykluczeniu w dziesięciu krajach konfederacji. Potwierdzono, że tylko trzy są naprawdę bezpieczne od szponów Burana. Gdy tylko oprogramowanie ransomware wślizgnie się do twojego systemu, uruchamia kontrolę - próbuje dowiedzieć się, gdzie zarejestrowana jest twoja maszyna. A jeśli okaże się, że jest zarejestrowany na Białorusi, w Rosji lub na Ukrainie, Buran wychodzi i nie ma widocznego efektu.

Przesadą ze strony Burana jest stwierdzenie: „Prawidłowa praca na wszystkich systemach operacyjnych od Windows XP, Server 2003 do najnowszego”. „Mimo tych twierdzeń o„ włączeniu ”naukowcy udowodnili, że jest to kłamliwe. Jednak Windows XP wydaje się być odporny na ataki Burana.

Table of Contents

Ewolucja oprogramowania Buran Ransomware

Nie można mówić o oprogramowaniu ransomware Buran bez wzmianki o zagrożeniu Jumper (Jamper) i zagrożeniu ze strony VegaLocker. Oprogramowanie ransomware Buran jest ewolucją dwóch poprzednich. Oprogramowanie ransomware VegaLocker zostało odkryte po raz pierwszy w lutym 2019 r., Jumper - w marcu 2019 r. I, jak wspomniano, oprogramowanie ransomware Buran pojawiło się w maju 2019 r. Te trzy infekcje są częścią tak zwanej „rodziny szkodliwego oprogramowania”. Jeden jest oryginałem, który ustąpił miejsca pozostałym dwóm, które zostały stworzone i nękały użytkowników sieci.

Oprogramowanie ransomware VegaLocker, Jumper i Buran jest powiązane z wieloma podobieństwami. Wszystkie trzy zagrożenia modyfikują Rejestr - tworzą wiele kluczy rejestru, próbując zaczepić się na twoim komputerze i utrudniają usunięcie. Zagrożenia również tworzą i przechowują pliki w folderach tymczasowych, w ten sam sposób. Dzielą ten sam kod podstawowy, który jest modyfikowany przy każdej ewolucji zagrożenia. Twórcy szkodliwego oprogramowania modyfikują kod złośliwego oprogramowania, aby poprawić jego działanie (inwazja na system i wywoływanie spustoszenia tak skutecznie, jak to możliwe). Próbują obracać się wokół programów antywirusowych i unikać wykrycia przez badaczy bezpieczeństwa. To najbardziej prawdopodobny powód, dla którego VegaLocker wprowadził tyle zmian, ile ma. Buran to tylko ostatnie powtórzenie kodu.

Oprogramowanie ransomware Buran może skanować dyski lokalne i ścieżki sieciowe. Może szyfrować pliki bez zmiany rozszerzeń , a także usuwać punkty odzyskiwania, wyczyścić dzienniki i usunąć katalog kopii zapasowych. Buran może również samodzielnie usunąć, jeśli kiedykolwiek będzie musiał ukryć się, aby uniknąć wykrycia.

Badacze złośliwego oprogramowania odkryli dwie wersje oprogramowania ransomware Buran unoszące się w Internecie, które aktywnie wpływają na użytkowników komputerów. Oba są napisane w Delphi, co sprawia, że inżynieria odwrotna jest dość trudnym procesem. Pozostają dość podobne, ale mają kilka kluczowych różnic. Po pierwsze, zaktualizowany Buran ma do dyspozycji dwie nowe funkcje. Twórcy wprowadzili dwa nowe procesy - proces usuwania kopii w tle; i usunięcie katalogu kopii zapasowej. Ransomware Buran wydaje się znosić ulepszenia od swoich twórców co kilka miesięcy. Można śmiało powiedzieć, że nowe warianty oprogramowania ransomware, również podobne do oprogramowania ransomware VegaLocker, nie mogą być wykluczone jako opcja. Poza aktualizacjami Buran może nawet znieść kolejną zmianę nazwy marki, jeśli znajdzie się pod zbyt dużą presją ze strony ekspertów ds. Bezpieczeństwa.

Strategia inwazji Buran Ransomware - jak kończy się w twoim systemie

Oprogramowanie ransomware Buran jest dostarczane na komputer za pośrednictwem zestawu Rig Exploit Kit. Wykorzystuje lukę RCE Microsoft Internet Explorer VBScript Engine Engine (CVE-2018-8174) w celu wykorzystania maszyn do wdrożenia. Gdy exploit zakończy się sukcesem, uruchamia serię poleceń, które pobierają Buran na twój system.

Gdy zestaw exploitów Rig upuszcza plik Buran na twoim komputerze, następuje natychmiastowe wykonanie. Ransomware następnie skopiuje się do ścieżki pliku% APPDATA% \ microsoft \ windows \ ctfmon.exe i uruchomi się. Kontynuuje szyfrowanie, ale nie jest ukierunkowane na każdy pojedynczy plik na komputerze. Wyklucza to raczej niektóre rozszerzenia z szyfrowania. Są to: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Nie obejmuje to również niektórych folderów i plików.

Wykluczone foldery:

| \ Windows Media Player \ \ apple komputer \ safari \ \ przeglądarka zdjęć systemu Windows \ \ urządzenia przenośne z systemem Windows \ \ bezpieczeństwo systemu Windows \ \ embedded manager blokowania \ \ zespoły referencyjne \ : \ windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ : \ $ windows. ~ bt \ \dane aplikacji\ \ google \ chrome \ \Mozilla Firefox\ \ oprogramowanie operowe \ przeglądarka \ wspólne pliki \ \ Internet Explorer \ \Windows Defender\ \ windows mail \ \ windows nt \ \ Windowspowershell \ \ dziennik systemu Windows \ \ pasek boczny systemu Windows \ \ pamięć podręczna pakietów \ \ microsoft help \ : \ recycling : \ windows \ c: \ windows \ :\Intel\ : \ nvidia \ \wszyscy użytkownicy\ \dane aplikacji\ \bagażnik\ \Google\ \ mozilla \ \opera\ \ msbuild \ \ microsoft \ |

Wykluczone pliki:

| !!! twoje pliki są szyfrowane !!!. txt boot.ini bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr ntuser.dat ntuser.ini temp. txt thumbs.db unlock.exe |

Zestaw Rig Exploit nie jest jedyną metodą inwazji, której używa Buran. Istnieją również zwykłe sztuczki - freeware, spamowe kampanie e-mail, uszkodzone linki, witryny lub torrenty. Buran został również zauważony przy użyciu metody załączania plików IQY. Po otwarciu załączniki do kwerendy internetowej Microsoft Excel wykonują polecenie zdalne. To polecenie kontynuuje instalację oprogramowania ransomware na komputerze. Jeśli nie masz pewności, jakie są pliki IQY, są to dokumenty Excel Web Query. Po otwarciu takiego dokumentu próbuje on zaimportować dane do arkusza przy użyciu źródeł zewnętrznych. Zachowaj przy tym ostrożność i ostrożność. Staranność zapobiega nieświadomemu zapraszaniu infekcji na komputer. W końcu zachowanie ostrożności może zaoszczędzić mnóstwo kłopotów i pogorszenia potencjalnej konieczności przywracania systemu z powodu utraty danych.

Niemieckie firmy padają ofiarą ataków Buran Ransomware

W październiku 2019 r. Pojawiły się doniesienia, że niezliczona liczba niemieckich organizacji stała się celem kampanii dystrybucyjnej Burana. Padli ofiarą kampanii spamowej, w której oprócz złośliwego dokumentu Word wykorzystano przynętę eFax. Nota o okupie została przetłumaczona na niemiecki w celu dostosowania do lokalizacji.

Wiadomość spamowa otrzymana przez te organizacje, początkowo rozpowszechniająca oprogramowanie ransomware, zawierała odsyłacze do strony PHP. Ta strona następnie obsłużyła złośliwe dokumenty Worda, które poskromiłyby zagrożenie Buran. Takie użycie hiperłączy zamiast załączników wskazuje, że osoby, które rozpoczęły szkodliwą kampanię, próbowały uniknąć wykrycia przez skanery złośliwego oprogramowania (skanery są zazwyczaj skonfigurowane do blokowania wiadomości e-mail ze spamem).

Konkretne ukierunkowanie na niemieckie firmy to tylko jeden przykład, który dowodzi, że Buran nie jest infekcją rozprzestrzenianą w bardzo ukierunkowany sposób. Jest dostosowany do potrzeb i pragnień partnerów powiązanych z każdą kampanią. Złośliwe oprogramowanie jest wykorzystywane w sposób, który zyskał miano „złośliwego oprogramowania towarowego”. Oznacza to tylko, że jego rozwój nie zależy od konkretnego celu. Cele go nie kształtują, ale Buran dopasowuje je do celu.

Czego można się spodziewać po strajku Buran Ransomware

Po tym, jak ransomware Buran zainicjuje atak na Twój komputer, możesz spodziewać się kilku rzeczy. Ransomware umieszcza na czarnej liście szereg plików i folderów. Jego działania mają cel - infekcja chce mieć pewność, że będzie mogła działać zgodnie z oczekiwaniami twórców, bez naruszania jej funkcjonalności. Zanim zostanie rozpoznane jako zagrożenie, Buran priorytetem staje się szyfrowanie liter dysków i folderów.

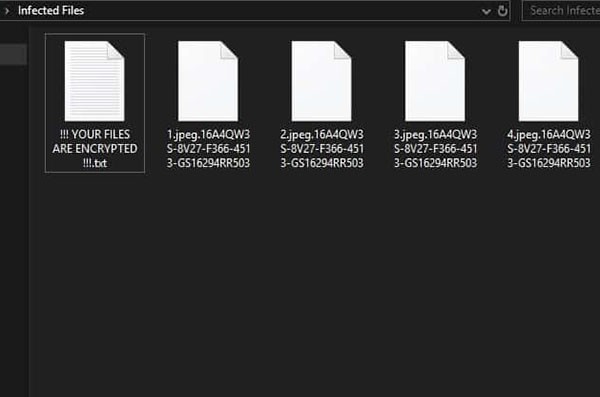

Gdy tylko ransomware Buran wślizgnie się do twojego systemu, wykorzystuje silne algorytmy szyfrujące do blokowania twoich danych. Powoduje, że pliki docelowe są niedostępne. Zdjęcia, dokumenty, archiwa, filmy. Twoje pliki zostaną zmienione. Ransomware dołącza twój unikalny identyfikator z tyłu każdego pliku, a okazuje się, że na twoich plikach jest przyczepionych kilka nowo dodanych numerów. Przykładem może być nazwa pliku „sample.jpg” zmieniająca się w „sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722.”

Przykład zmiany nazw plików po zaszyfrowaniu ich przez oprogramowanie ransomware Buran

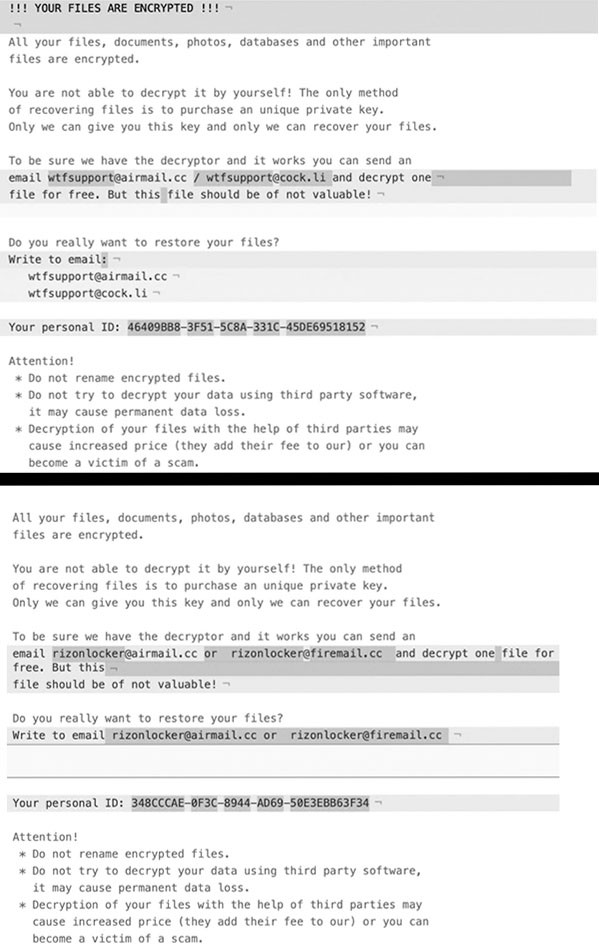

Po zakończeniu procesu szyfrowania Buran pozostawia notatkę o okupie. To plik o nazwie „” !!! WSZYSTKIE TWOJE PLIKI SĄ ZASZYFROWANE !!!. TXT. '' Możesz je znaleźć w każdym folderze zawierającym zablokowane pliki, a także na pulpicie. Istnieje kilka notatek o okupie zgłoszonych przez ofiary ataku, które różnią się między sobą.

Przykład odchyleń między dwoma banknotami okupu Burana.

Treść tekstowa noty o okupie Buran:

| !!! TWOJE PLIKI SĄ ZASZYFROWANE !!! Wszystkie twoje pliki, dokumenty, zdjęcia, bazy danych i inne ważne informacje pliki są szyfrowane. Nie jesteś w stanie samodzielnie go odszyfrować! Jedyna metoda odzyskiwania plików polega na zakupie unikalnego klucza prywatnego. Tylko my możemy dać ci ten klucz i tylko my możemy odzyskać twoje pliki. Aby mieć pewność, że mamy deszyfrator i działa, możesz wysłać napisz polssh1@protonmail.com i odszyfruj jeden plik za darmo. Ale to plik powinien być nieoceniony! Czy naprawdę chcesz przywrócić swoje pliki? Napisz na adres e-mail polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Twój osobisty identyfikator: - Uwaga! * Nie zmieniaj nazw zaszyfrowanych plików. * Nie próbuj odszyfrowywać danych przy użyciu oprogramowania innych firm, może to spowodować trwałą utratę danych. * Może odszyfrować twoje pliki przy pomocy stron trzecich spowodować wzrost ceny (dodają opłatę do naszego) lub możesz stać się ofiarą oszustwa. |

Notatka stwierdza, że jeśli nie zapłacisz, Twoje pliki pozostaną utracone. Jest tak, ponieważ Buran tworzy unikalny klucz deszyfrujący dla każdej ofiary i przechowuje go na zdalnych serwerach, na których ty, ofiara, nie masz dostępu. Buran dokłada wszelkich starań, aby cofnąć cię w kąt z jedną pozostałą opcją - zgodnością. Podobno po zapłaceniu okupu otrzymasz klucz potrzebny do odszyfrowania wszystkiego. Chodzi o to, że w przypadku większości, jeśli nie wszystkich, oprogramowanie ransomware okazuje się oszustwem i może nigdy nie zrezygnować z plików . Infekcja wypełnia twoje uszy tym, co chcesz usłyszeć i ma nadzieję, że się na to zakochasz. Upewnij się, że nie!

Dokładna kwota okupu nie jest określona, ale zakłada się, że wynosi ona około 500 USD i 1500 USD, które mają być wypłacone w jakiejś walucie cyfrowej (Bitcoin, Monero, Ethereum itp.). Pomimo obietnic Burana zapłata okaże się daremna. Masz do czynienia z oszustami - złośliwymi cyberprzestępcami, którzy żerują na twojej naiwności w nadziei na szybkie zarobienie pieniędzy. Nie padaj ofiarą pułapki, którą dla ciebie zastawili. Nie daj się oszukać. Jedyne schronienie, jakie możesz mieć, to systemowa kopia zapasowa plików i określonych zasobów antymalware, aby wyeliminować zagrożenie w celu zapisania i odzyskania jak największej liczby dostępnych danych.