Buran Ransomware fortsetter den destruktive arven fra forgjengeren VegaLocker

Buran ransomware begynte først å ta seg fram i mai 2019. malware-infeksjonen er en Ransomware-as-a-Service-trussel, eller RaaS. Utnyttelse av RaaS-trusler er en ganske vanlig måte for nettkriminelle å tjene penger på. Den enkleste måten å forklare en slik prosess er å forstå at et RaaS-angrep er en del av en abonnementsbasert modell som lar selv den mest ufaglærte cyberangriperen lansere en ransomware-trussel på nettet. Det er heller ikke noe nytt, kommende plan. Det har vært tilgjengelig på nettet ganske lenge. Du kan til og med komme over et mangfold av RaaS-pakker på markedet, de som fullstendig kutter ut behovet for å kode malware.

Derfor er det en perfekt tjeneste for folk som ønsker å starte en ondsinnet infeksjon og krenke ødeleggelser på nettet, men ikke har teknisk kunnskap til å gjøre det. Modellen lar hvem som helst bli et «tilknyttet selskap» av en RaaS-pakke. Prosessen innebærer tilknyttede selskaper som distribuerer ransomware til intetanende ofre, og ransomware-skaperne får et kutt av fortjenesten fra utpressingen som følger. Andre beryktede RaaS-trusler inkluderer populære navn som REVil, GandCrab, Phobos. Listen over slike trusler er ganske omfattende, inkludert Burans forgjenger kjent som VegaLocker ransomware.

Hele det tilknyttede RaaS-systemet fungerer på grunnlag av et samarbeid. Det er et tillitssystem mellom forfatteren av skadelig programvare, og personen som bruker denne koden for å slippe løs løsningen på intetanende ofre. Personen som laget den ondsinnede koden, får en provisjon av inntekten som er tjent på ransomware-angrepene . De fleste RaaS-trusler belaster hvor som helst mellom 30% og 40%. Buran krever bare 25%, noe som underpriser konkurrentenes priser ganske bra. Burans skapere er åpne for forhandlinger. Det er potensialet for å slippe provisjonsbeløpet enda lavere, noe som gjør ideen om å utnytte Buran enda mer attraktiv for nettkriminelle.

Buran ransomware har til og med annonser! De kunngjør at hvert potensielt tilknyttet selskap kan inngå en personlig avtale med malware-kodeskaper. Ransomware ble annonsert i et populært russisk forum i et forsøk på å få ytterligere oppmerksomhet. Meldingen er som følger:

| Buran er en stabil offline cryptoclocker, med fleksibel funksjonalitet og støtte 24/7. funksjonell: Pålitelig kryptografisk algoritme ved bruk av globale og sesjonsnøkler + tilfeldige filnøkler; Skann alle lokale stasjoner og alle tilgjengelige nettverksstier; Høy hastighet: en egen strøm fungerer for hver disk og nettverksbane; Hoppe over Windows-systemkataloger og nettleserkataloger; Dekryptergenerering basert på en kryptert fil; Riktig arbeid på alle operativsystemer fra Windows XP, Server 2003 til det siste; Skapet har ingen avhengigheter, bruker ikke tredjepartsbiblioteker, kun matematikk og vinapi; Fullføringen av noen prosesser for å frigjøre åpne filer (valgfritt, forhandlet); Muligheten til å kryptere filer uten å endre utvidelser (valgfritt); Fjerne gjenopprettingspunkter + renselogger på en dedikert server (valgfritt); Standardalternativer: tappe, oppstart, selvslette (valgfritt); Installert beskyttelse mot lansering i CIS-segmentet. betingelser: De forhandles individuelt for hver annonse avhengig av volum og materiale. Begynn å tjene med oss! |

Som det står ovenfor, hevder annonsen at Buran har installert beskyttelse mot lansering i CIS-segmentet. '' I tilfelle du ikke er kjent, er CIS Commonwealth of Independent States, en grunnleggende sammenslutning av land som en gang var en del av Sovjetunionen. Landene som er inkludert i konføderasjonen er Armenia, Hviterussland, Kasakhstan, Kirgisistan, Moldova, Russland, Tadsjikistan, Turkmenistan, Ukraina og Usbekistan. Utestengelsen fra Burans potensielle angrep kan like godt være en ledetråd om at skaperne tilhører et av de listede landene.

Forskere foretok grundige kontroller for å bekrefte uttalelsen om ekskludering for de ti konføderasjonslandene. Bare tre ble bekreftet å være virkelig trygge fra Burans koblinger. Så snart ransomware glir inn i systemet ditt, kjører det en sjekk - den prøver å finne ut hvor maskinen din er registrert. Og hvis det blir avslørt å være registrert i Hviterussland, Russland eller Ukraina, kommer Buran ut og har ingen åpenbar effekt.

En overdrivelse fra Burans side er uttalelsen 'Riktig arbeid på alle operativsystemer fra Windows XP, Server 2003 til det siste.' 'Til tross for disse påstandene om' inkludering ', har forskere bevist at dette er svikefullt. Imidlertid ser Windows XP ut til å være immun mot angrep fra Buran.

Table of Contents

Evolusjonen av Buran Ransomware

Du kan ikke snakke om Burans ransomware uten å nevne Jumper (Jamper) -trusselen og VegaLocker-trusselen. Buran ransomware er en utvikling av de to foregående. VegaLocker ransomware ble første gang oppdaget i februar 2019, Jumper - i mars 2019. Og som sagt Buran ransomware kom til å være i mai 2019. De tre infeksjonene er en del av det som er kjent som en 'malware-familie'. Den ene er originalen, som ga plass for at de to andre ble opprettet og plaget nettbrukere.

VegaLocker, Jumper og Buran ransomware er koblet sammen med mange likheter. Alle tre av truslene er kjent for å endre registeret - de lager flere registernøkler i et forsøk på å låse seg fast på PC-en din og gjøre fjerning vanskelig. Truslene lager og lagrer også filer i midlertidige mapper, på samme måte. De deler den samme basekoden, som blir endret med hver utvikling av trusselen. Malware-forfattere endrer malware-koden sin for å gjøre den bedre på jobben sin (invaderer systemet ditt og skaper ødeleggelser så effektivt som mulig). De prøver å svinge rundt antivirusprogrammer og unngå oppdagelse hos sikkerhetsforskere. Det er den mest sannsynlige grunnen til at VegaLocker har hatt så mange revisjoner som den har gjort. Buran er bare den siste gjentakelsen av koden.

Buran ransomware kan skanne lokale stasjoner og nettverksstier. Det kan kryptere filer uten å endre utvidelser , samt fjerne gjenopprettingspunkter, fjerne logger og slette sikkerhetskatalogen. Buran kan også selv slette, hvis den noen gang har behov for å skjule seg for å unngå deteksjon.

Malware-forskere har oppdaget to versjoner av Buran ransomware som flyter rundt på nettet, og som påvirker databrukere aktivt. Begge er skrevet i Delphi, noe som gjør reversering til en ganske vanskelig prosess. De forblir ganske like, men deler noen viktige forskjeller. For det første har den oppdaterte Buran to nye funksjoner som tilskrives. Skaperne har introdusert to nye prosesser - skygge kopier slette prosess; og sletting av sikkerhetskatalog. Burans ransomware ser ut til å tåle forbedringer fra skaperne sine med noen måneder. Det er rimelig å si at nye varianter av ransomware, også lik VegaLocker ransomware, ikke kan utelukkes som et alternativ. Annet enn oppdateringer, kan Buran til og med tåle en annen merkenavn, hvis det blir for mye press fra sikkerhetseksperter.

Buran Ransomwares invasjonsstrategi - hvordan det ender i systemet ditt

Buran ransomware blir levert til din PC via Rig Exploit Kit. Den bruker Microsoft Internet Explorer VBScript Engine Engine RCE sårbarhet (CVE-2018-8174) for å utnytte maskiner for distribusjon. Når utnyttelsen er en suksess, lanserer den en rekke kommandoer som laster ned Buran på systemet ditt.

Når Rig exploit-settet slipper Buran-kjørbare på PC-en, følger øyeblikkelig kjøring. Ransomware sørger deretter for å kopiere seg til filstien% APPDATA% \ microsoft \ windows \ ctfmon.exe, og starter. Det fortsetter med kryptering, men målretter ikke hver eneste fil på maskinen din. Snarere ekskluderer det visse utvidelser fra kryptering. De er som følger: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Det ekskluderer også visse mapper og filer.

Ekskluderte mapper:

| \Windows media spiller\ \ eple datamaskin \ safari \ \ windows photo viewer \ \ windows bærbare enheter \ \ windows sikkerhet \ \ innebygd lockdown manager \ \ referansemøter \ : \ Windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ .: \ $ vinduer ~ bt \ \Applikasjonsdata\ \ Google \ Chrome \ \Mozilla Firefox\ \ opera programvare \ \ tor nettleser \ \vanlige filer\ \Internet Explorer\ \ windows forsvarer \ \ windows mail \ \ windows nt \ \ Windows Powershell \ \ windows journal \ \ windows sidefelt \ \ pakke cache \ \ Microsoft hjelp \ : \ recycler : \ windows \ c: \ windows \ : \ intel \ : \ nvidia \ \alle brukere\ \ AppData \ \støvel\ \Google\ \ mozilla \ \opera\ \ MSBuild \ \ Microsoft \ |

Ekskluderte filer:

| !!! filene dine er kryptert !!!. txt boot.ini bootfont.bin bootsect.bak defender.exe Desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr NTUSER.DAT Ntuser.ini temp.txt thumbs.db Unlock.exe |

Rig Exploit Kit er ikke den eneste metoden for invasjon Buran bruker. Det er også de vanlige triksene - freeware, spam-e-postkampanjer, ødelagte koblinger, nettsteder eller torrenter. Buran har også blitt oppdaget ved hjelp av IQY-filvedleggsmetoden. Når Microsoft Excel Web Query-vedlegg åpnes, kjører en ekstern kommando. Denne kommandoen fortsetter med å installere ransomware på maskinen. Hvis du er usikker på hva IQY-filer er, er de Excel Web Query-dokumenter. Når du åpner et slikt dokument, prøver det å importere data til et regneark ved hjelp av eksterne kilder. Vær alltid på vakt og forsiktig når du gjør det. Flittighet forhindrer deg i å invitere infeksjoner uforvarende til PC-en din. Til slutt kan du bruke forsiktighet spare deg for mange problemer og forverring av å måtte gjenopprette systemet på grunn av tapte data.

Tyske selskaper faller offer for Buran Ransomware-angrep

I oktober 2019 kom det ut rapporter om at et utall tyske organisasjoner ble mål for en distribusjonskampanje for Buran. De falt offer for en spam-kampanje som brukte en eFax-lokking, i tillegg til et ondsinnet Word-dokument. Innløsningsbrevet ble oversatt til tysk for å imøtekomme beliggenheten.

Spam-e-posten disse organisasjonene mottok, brukt til å spre ransomware til å begynne med, inneholdt lenker til en PHP-side. Den siden serverte deretter ondsinnede Word-dokumenter, som etterpå ville laste ned Buran-trusselen. Denne bruken av hyperkoblinger, i stedet for vedlegg, indikerer at personene som startet den ondsinnede kampanjen prøvde å unngå gjenkjenning av malware-skannere (skannere er vanligvis satt opp for å blokkere spam-e-poster).

Den spesifikke målrettingen til tyske selskaper er bare ett eksempel som gir bevis på ideen om at Buran ikke er en infeksjon distribuert på en hypermålrettet måte. Den er tilpasset behovene og ønskene til tilknyttede selskaper bak hver kampanje. Den skadelige programvaren brukes på en måte som har tjent navnet "handelsvare." Det betyr bare at utviklingen ikke er avhengig av et bestemt mål. Mål støper den ikke, men heller Buran støper den slik at den passer til målene.

Hva du kan forvente av en Buran Ransomware Strike

Etter at Buran ransomware har startet sitt angrep på PCen din, er det noen få ting du kan forvente å skje. Ransomware svartelister en rekke filer og mapper. Det er et formål med sine handlinger - infeksjonen ønsker å sikre at den kan fungere som skaperne forventer, uten å bryte funksjonaliteten. Før det blir anerkjent som en trussel, gjør Buran det til en prioritet å kryptere stasjonsbokstavene og -mappene.

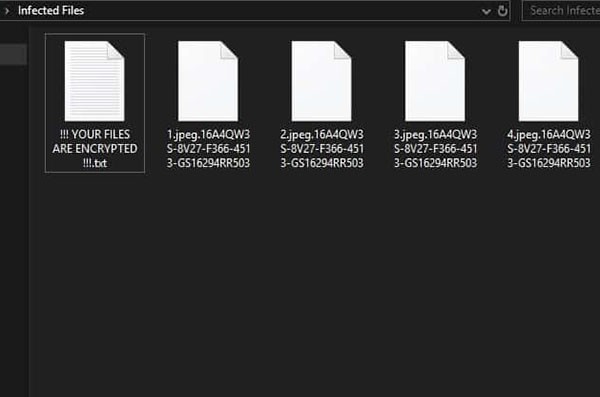

Så snart Buran ransomware glir seg inn i systemet ditt, bruker den sterke krypteringsalgoritmer for å låse dataene dine. Det gjør målrettede filer utilgjengelige. Bilder, dokumenter, arkiver, videoer. Filene dine får nytt navn. Ransomware knytter din unike ID på baksiden av hver fil, og du finner ut at filene dine har en haug med nytilknyttede tall festet til dem. Et eksempel er filnavnet 'sample.jpg' som blir til 'sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722.'

Eksempel på omdøpte filer etter Buran ransomware krypterer dem.

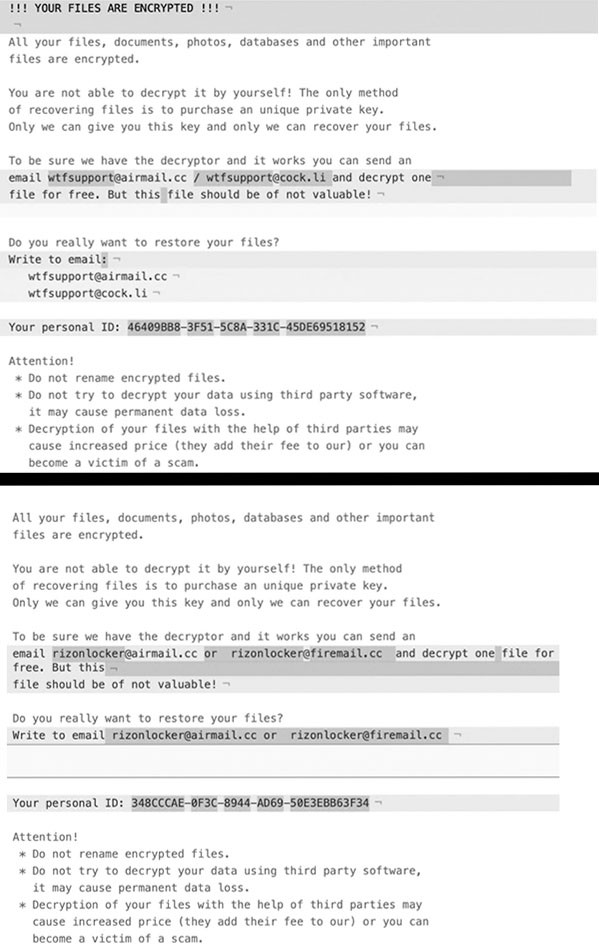

Når den er ferdig med krypteringsprosessen, overlater Buran deg løsepenger. Det er en fil som heter '' !!! ALLE DIN FILER ER BESKRIVET !!!. TXT. '' Du kan oppdage det i hver mappe som inneholder de låste filene, så vel som på skrivebordet. Det er noen få løsepenger som ofre for angrepet har rapportert, og de har små variasjoner seg imellom.

Eksempel på avvikene mellom Burans to løsepenger.

Tekstinnhold i en løsningsanmerkning fra Buran:

| !!! DIN FILER ER BESKRIVET !!! Alle dine filer, dokumenter, bilder, databaser og annet viktig filer er kryptert. Du kan ikke dekryptere det selv! Den eneste metoden av gjenopprette filer er å kjøpe en unik privat nøkkel. Bare vi kan gi deg denne nøkkelen, og bare vi kan gjenopprette filene dine. For å være sikker på at vi har dekrypteren, og den fungerer, kan du sende en send e-post til polssh1@protonmail.com og dekrypter en fil gratis. Men dette filen skal ikke være verdifull! Vil du virkelig gjenopprette filene dine? Skriv til e-post polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl.com Din personlige ID: - Merk følgende! * Ikke gi nytt navn til krypterte filer. * Ikke prøv å dekryptere dataene dine ved hjelp av programvare fra tredjepart, det kan føre til varig datatap. * Dekryptering av filene dine ved hjelp av tredjepart kan forårsake økt pris (de legger gebyret til vårt), eller du kan bli et offer for en svindel. |

Merknaden sier at med mindre du betaler opp, vil filene dine forbli tapt for deg. Det er fordi Buran oppretter en unik dekrypteringsnøkkel for hvert offer, og lagrer den på eksterne servere, der du, offeret, ikke får tilgang til den. Buran gjør sitt beste for å støtte deg inn i et hjørne med ett gjenværende alternativ - etterlevelse. Når du har betalt løsepenger, vil du antagelig motta nøkkelen du trenger for å dekryptere alt. Saken er at med de fleste, om ikke alle, viser ransomware seg å være en ulempe og vil kanskje aldri gi fra seg filene . Infeksjonen fyller ørene dine med det du vil høre og håper du faller for den. Sørg for at du ikke gjør det!

Det nøyaktige løsepengebeløpet er ikke spesifisert, men det antas at det er rundt $ 500 og $ 1500, som forventes å bli betalt i en slags digital valuta (Bitcoin, Monero, Ethereum, og så videre). Til tross for Burans løfter, vil betaling vise seg nytteløs. Du har å gjøre med svindlere - ondsinnede cyberkriminelle, som bytter på naiviteten din i håp om å få et raskt penger. Ikke bli offer for fellen de legger for deg. Ikke bli svindlet til betaling. Den eneste tilflukten du kan ha, er en system backup av filene dine og bestemte antimalware ressurser for å eliminere trusselen i et forsøk på å lagre og gjenopprette så mye tilgjengelig data som du kan.