Buran Ransomware continua o legado destrutivo de seu predecessor VegaLocker

O ransomware Buran começou a avançar em maio de 2019. A infecção por malware é uma ameaça Ransomware como serviço, ou RaaS. Aproveitar as ameaças RaaS é uma maneira bastante comum de os cibercriminosos ganharem dinheiro. A maneira mais simples de explicar esse processo é entender que um ataque RaaS faz parte de um modelo baseado em assinatura que permite que até mesmo os ciberataques menos qualificados iniciem uma ameaça de ransomware na Web. Também não é um esquema novo e promissor. Está disponível online há algum tempo. Você pode até encontrar uma variedade de pacotes RaaS no mercado, que eliminam completamente a necessidade de codificar malware.

É por isso que é um serviço perfeito para pessoas que desejam iniciar uma infecção maliciosa e causar estragos on-line, mas não têm o conhecimento técnico para fazê-lo. O modelo permite que qualquer pessoa se torne 'afiliada' de um pacote RaaS. O processo envolve afiliados que distribuem o ransomware para vítimas inocentes e, os criadores do ransomware obtêm uma parte dos lucros da extorsão a seguir. Outras ameaças RaaS notórias incluem nomes populares como REVil, GandCrab, Phobos. A lista de tais ameaças é bastante extensa, incluindo o antecessor de Buran, conhecido como VegaLocker ransomware.

Todo o sistema de afiliados-RaaS funciona com base em uma colaboração. É um sistema de confiança entre o autor do código de malware e a pessoa que usa esse código para liberá-lo para vítimas inocentes. A pessoa que criou o código malicioso recebe uma comissão da receita obtida com os ataques de ransomware . A maioria das ameaças RaaS cobra entre 30% a 40%. Buran exige apenas 25%, o que prejudica bastante os preços de seus concorrentes. Além disso, os criadores de Buran estão abertos a negociações. Existe o potencial de diminuir ainda mais o valor da comissão, tornando a idéia de alavancar Buran ainda mais atraente para os cibercriminosos.

O ransomware Buran ainda tem anúncios! Eles anunciam que cada afiliado em potencial consegue fazer um acordo personalizado com o criador do código de malware. O ransomware foi anunciado em um popular fórum russo, na tentativa de atrair atenção adicional. A mensagem é a seguinte:

| Buran é um cryptoclocker offline estável, com funcionalidade flexível e suporte 24/7. Funcional: Algoritmo criptográfico confiável usando chaves globais e de sessão + chaves de arquivo aleatórias; Examine todas as unidades locais e todos os caminhos de rede disponíveis; Alta velocidade: um fluxo separado funciona para cada disco e caminho de rede; Ignorando diretórios do sistema Windows e diretórios do navegador; Geração de decodificador com base em um arquivo criptografado; Trabalho correto em todos os sistemas operacionais do Windows XP, Server 2003 até o mais recente; O armário não tem dependências, não usa bibliotecas de terceiros, apenas matemática e vinapi; A conclusão de alguns processos para liberar arquivos abertos (opcional, negociado); A capacidade de criptografar arquivos sem alterar as extensões (opcional); Remoção de pontos de recuperação + limpeza de logs em um servidor dedicado (opcional); Opções padrão: toque, inicialização, exclusão automática (opcional); Proteção instalada contra o lançamento no segmento CIS. Condições: Eles são negociados individualmente para cada anúncio, dependendo do volume e do material. Comece a ganhar conosco! |

Como se lê acima, o anúncio afirma que Buran "instalou proteção contra o lançamento no segmento da CEI". Caso você não esteja familiarizado, a CEI é a Comunidade de Estados Independentes, fundamentalmente uma confederação de países que já fizeram parte do grupo. União Soviética. Os países incluídos na confederação são Armênia, Bielorrússia, Cazaquistão, Quirguistão, Moldávia, Rússia, Tajiquistão, Turquemenistão, Ucrânia e Uzbequistão. A exclusão do possível ataque de Buran também pode ser uma pista de que seus criadores pertencem a um dos países listados.

Os pesquisadores realizaram verificações completas para verificar a declaração de exclusão dos dez países da confederação. Apenas três foram confirmados como sendo verdadeiramente a salvo das garras de Buran. Assim que o ransomware desliza para o seu sistema, ele executa uma verificação - tenta descobrir onde sua máquina está registrada. E, se for revelado que está registrado na Bielorrússia, Rússia ou Ucrânia, Buran sai e não tem efeito aparente.

Um exagero da parte de Buran é sua afirmação: "Trabalho correto em todos os sistemas operacionais, desde o Windows XP, Server 2003 até o mais recente". Apesar dessas alegações de "inclusão", os pesquisadores provaram que isso é enganoso. No entanto, o Windows XP parece estar imune a ataques de Buran.

Table of Contents

A evolução do Buran Ransomware

Você não pode falar sobre o ransomware Buran sem mencionar a ameaça Jumper (Jamper) e a ameaça VegaLocker. O ransomware Buran é uma evolução dos dois anteriores. O ransomware VegaLocker foi descoberto em fevereiro de 2019, Jumper - em março de 2019. E, como afirmado, o ransomware Buran surgiu em maio de 2019. Essas três infecções fazem parte do que é conhecido como 'família de malware'. Um é o original, que abriu caminho para os outros dois serem criados e atormentar os usuários da web.

Os ransomwares VegaLocker, Jumper e Buran estão vinculados a muitas semelhanças. Sabe-se que todas as três ameaças modificam o Registro - elas criam várias chaves do registro na tentativa de travar no seu PC e dificultam a remoção. As ameaças também criam e armazenam arquivos em pastas temporárias, da mesma maneira. Eles compartilham o mesmo código base, que é modificado a cada evolução da ameaça. Os autores de malware modificam seu código de malware para torná-lo melhor em seu trabalho (invadindo seu sistema e causando estragos da maneira mais eficiente possível). Eles estão tentando girar em torno de programas antivírus e evitar a detecção nas mãos de pesquisadores de segurança. Essa é a razão mais provável pela qual o VegaLocker teve tantas revisões quanto ele. Buran é apenas a reiteração mais recente do código.

O ransomware Buran pode verificar unidades locais e caminhos de rede. Ele pode criptografar arquivos sem alterar as extensões , além de remover pontos de recuperação, limpar logs e excluir o catálogo de backup. Buran também pode se auto-excluir, se houver necessidade de se esconder para evitar a detecção.

Pesquisadores de malware descobriram duas versões do Buran ransomware flutuando na Web, que afetam ativamente os usuários de computador. Ambos são escritos em Delphi, o que torna a engenharia reversa um processo bastante complicado. Eles permanecem bastante semelhantes, mas compartilham algumas diferenças importantes. Por um lado, o Buran atualizado tem dois novos recursos atribuídos à sua disposição. Seus criadores introduziram dois novos processos - processo de exclusão de cópias de sombra; e exclusão do catálogo de backup. O ransomware Buran parece suportar melhorias de seus criadores a cada poucos meses. É justo dizer que novas variantes do ransomware, também semelhantes ao VegaLocker ransomware, não podem ser excluídas como uma opção. Além das atualizações, Buran pode até sofrer outra alteração de marca, se receber muita pressão de especialistas em segurança.

Estratégia de invasão do Buran Ransomware - Como ele acaba no seu sistema

O ransomware Buran é entregue no seu PC através do Rig Exploit Kit. Ele usa a vulnerabilidade RCE do Microsoft Internet Explorer VBScript Engine Engine (CVE-2018-8174) para explorar máquinas para implantação. Quando a exploração é um sucesso, ela lança uma série de comandos que baixam o Buran no seu sistema.

Quando o kit de exploração Rig descarta o executável Buran no seu PC, é executada imediatamente. O ransomware se certifica de se copiar para o caminho do arquivo% APPDATA% \ microsoft \ windows \ ctfmon.exe e é iniciado. Ele continua com a criptografia, mas não tem como alvo todos os arquivos da sua máquina. Em vez disso, exclui determinadas extensões da criptografia. Eles são os seguintes: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Também exclui determinadas pastas e arquivos.

Pastas excluídas:

| \ windows media player \ \ Apple Computer \ safari \ \ visualizador de fotos do Windows \ \ dispositivos portáteis do windows \ \ windows security \ \ gerenciador de bloqueio incorporado \ \Assembléia de referência\ : \ windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ : \ $ windows. ~ bt \ \dados de aplicativos\ \ google \ chrome \ \ mozilla firefox \ \ software de ópera \ \ no navegador \ \arquivos comuns\ \ Internet Explorer \ \proteção do Windows\ \ windows mail \ \ windows nt \ \ windowspowershell \ \ diário do Windows \ \ barra lateral do Windows \ \ cache do pacote \ \ microsoft help \ : \ recycler :\janelas\ c: \ windows \ : \ intel \ : \ nvidia \ \todos os usuários\ \dados do aplicativo\ \ boot \ \Google\ \ mozilla \ \ópera\ \ msbuild \ \ microsoft \ |

Arquivos excluídos:

| !!! seus arquivos são criptografados !!! .txt boot.ini bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr ntuser.dat ntuser.ini temp.txt thumbs.db unlock.exe |

O Rig Exploit Kit não é o único método de invasão usado por Buran. Existem também os truques comuns - freeware, campanhas de spam por email, links, sites ou torrents corrompidos. Buran também foi visto usando o método de anexo de arquivo IQY. Quando abertos, esses anexos do Microsoft Excel Web Query executam um comando remoto. Esse comando continua com a instalação do ransomware na máquina. Caso você não tenha certeza do que são os arquivos IQY, eles são documentos do Excel Web Query. Quando você abre esse documento, ele tenta importar dados para uma planilha usando fontes externas. Seja sempre cauteloso e cauteloso ao fazê-lo. A diligência impede que você invoque infecções involuntariamente no seu PC. No final, ter cuidado pode economizar uma tonelada de problemas e o agravamento da possibilidade de restaurar o sistema devido à perda de dados.

Empresas alemãs são vítimas de ataques ao Buran Ransomware

Em outubro de 2019, surgiram relatos de que inúmeras organizações alemãs se tornaram alvos de uma campanha de distribuição para Buran. Eles foram vítimas de uma campanha de spam que usava uma isca eFax, além de um documento malicioso do Word. A nota de resgate foi traduzida para alemão para acomodar o local.

O email de spam recebido por essas organizações, usado para espalhar o ransomware inicialmente, continha links para uma página PHP. Essa página, em seguida, exibia os documentos maliciosos do Word, que, depois, baixavam a ameaça Buran. Esse uso de hiperlinks, em vez de anexos, indica que as pessoas que iniciaram a campanha maliciosa tentaram evitar a detecção por verificadores de malware (os verificadores geralmente são configurados para bloquear emails de spam).

A segmentação específica das empresas alemãs é apenas um exemplo que adiciona evidências à idéia de que Buran não é uma infecção distribuída de maneira hiper segmentada. É adaptado às necessidades e desejos dos afiliados por trás de cada campanha. O malware é usado de uma maneira que ganhou o nome 'malware de commodity'. Isso significa apenas que seu desenvolvimento não depende de um alvo específico. Os alvos não o moldam, mas Buran o molda para se ajustar aos alvos.

O que esperar de um ataque ao Buran Ransomware

Depois que o Buran ransomware inicia seu ataque ao seu PC, há algumas coisas que você pode esperar que aconteça. O ransomware lista uma lista de arquivos e pastas na lista negra. Há um objetivo em suas ações - a infecção quer garantir que ele possa executar o que seus criadores esperam, sem interromper sua funcionalidade. Antes de ser reconhecido como uma ameaça, Buran prioriza a criptografia das letras e pastas da unidade.

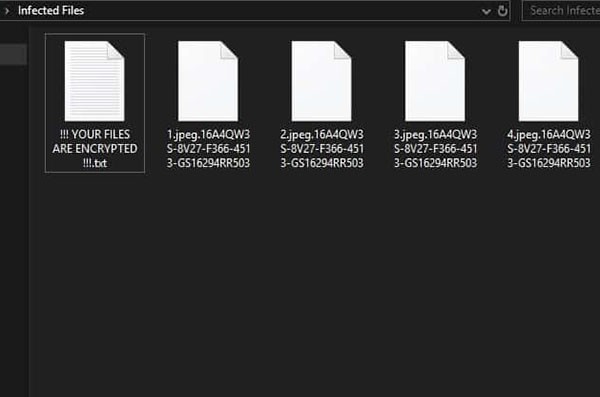

Assim que o ransomware Buran entra no seu sistema, ele usa algoritmos de criptografia fortes para bloquear seus dados. Torna os arquivos direcionados inacessíveis. Fotos, documentos, arquivos, vídeos. Seus arquivos são renomeados. O ransomware anexa seu ID exclusivo à parte de trás de cada arquivo e você descobre que seus arquivos têm vários números anexados recentemente. Um exemplo seria o nome do arquivo 'sample.jpg' se transformando em 'sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722.'

Exemplo de arquivos renomeados após o Buran ransomware os criptografar.

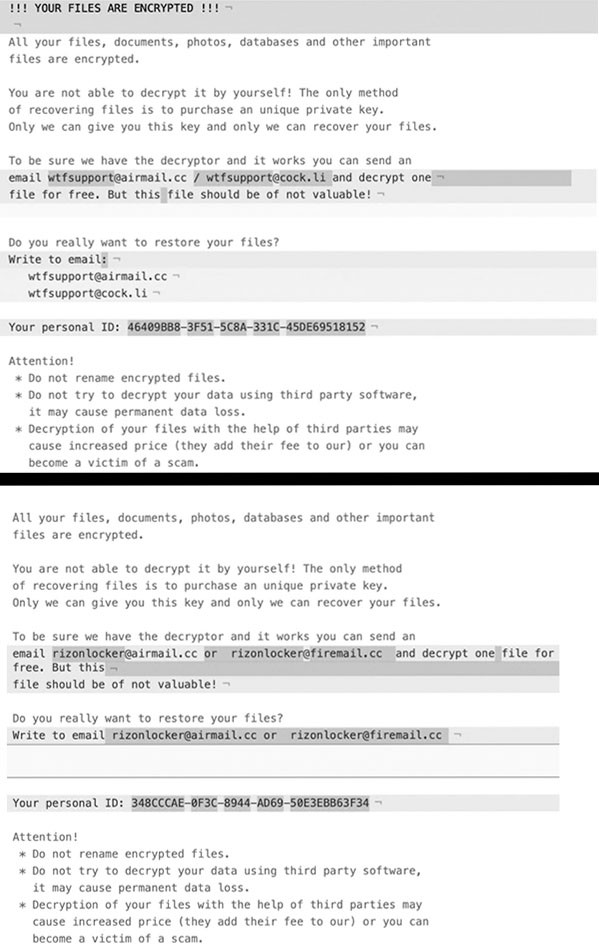

Quando termina o processo de criptografia, Buran deixa para você a nota de resgate. É um arquivo chamado '' !!! TODOS OS SEUS ARQUIVOS SÃO CRIPTRADOS !!! .TXT. '' Você pode descobri-lo em cada pasta que contém os arquivos bloqueados, bem como na área de trabalho. Existem algumas notas de resgate relatadas pelas vítimas do ataque, e elas apresentam pequenas variações entre elas.

Exemplo dos desvios entre as duas notas de resgate de Buran.

Conteúdo do texto de uma nota de resgate de Buran:

| !!! SEUS ARQUIVOS SÃO CRIPTRADOS !!! Todos os seus arquivos, documentos, fotos, bancos de dados e outros arquivos são criptografados. Você não é capaz de decifrá-lo sozinho! O único método recuperar arquivos é comprar uma chave privada exclusiva. Somente nós podemos fornecer essa chave e somente podemos recuperar seus arquivos. Para ter certeza de que temos o decodificador e funciona, você pode enviar um envie um e-mail para polssh1@protonmail.com e descriptografe um arquivo gratuitamente. Mas isso arquivo não deve ser valioso! Deseja realmente restaurar seus arquivos? Escreva para o e-mail polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Seu ID pessoal: - Atenção! * Não renomeie arquivos criptografados. * Não tente descriptografar seus dados usando software de terceiros, isso pode causar perda permanente de dados. * A descriptografia de seus arquivos com a ajuda de terceiros pode causar aumento de preço (eles adicionam sua taxa à nossa) ou você pode tornar-se vítima de uma farsa. |

A nota afirma que, a menos que você pague, seus arquivos permanecerão perdidos para você. Isso porque Buran cria uma chave de descriptografia exclusiva para cada vítima e a armazena em servidores remotos, onde você, vítima, não pode acessá-la. Buran faz o seu melhor para apoiá-lo em um canto com uma opção restante - conformidade. Supostamente, depois de pagar o resgate, você receberá a chave necessária para descriptografar tudo. O problema é que, com a maioria, se não todos, o ransomware prova ser um engodo e nunca pode abrir mão dos arquivos . A infecção enche seus ouvidos com o que você quer ouvir e espera que você se apaixone por ela. Certifique-se de que não!

O valor exato do resgate não está especificado, mas presume-se que seja em torno de US $ 500 e US $ 1500, que devem ser pagos em algum tipo de moeda digital (Bitcoin, Monero, Ethereum e assim por diante). Apesar das promessas de Buran, o pagamento será inútil. Você está lidando com golpistas - cibercriminosos maliciosos, que atacam sua ingenuidade na esperança de ganhar dinheiro rapidamente. Não seja vítima da armadilha que eles colocam para você. Não seja enganado no pagamento. O único refúgio que você pode ter é um backup de sistema de seus arquivos e recursos antimalware específicos para eliminar a ameaça, em um esforço para salvar e recuperar o máximo de dados acessíveis possível.