Buran Ransomware continua l'eredità distruttiva del suo predecessore VegaLocker

Buran ransomware ha iniziato a fare progressi nel maggio 2019. L'infezione da malware è una minaccia Ransomware-as-a-Service o RaaS. Sfruttare le minacce RaaS è un modo piuttosto comune per i criminali informatici di fare soldi. Il modo più semplice per spiegare un tale processo è capire che un attacco RaaS fa parte di un modello basato su abbonamento che consente anche al cyber aggressore più abile di lanciare una minaccia ransomware sul web. Non è nemmeno un nuovo schema emergente. È disponibile online da un po 'di tempo. Puoi persino imbatterti in una moltitudine di pacchetti RaaS sul mercato, quelli che eliminano completamente la necessità di codificare il malware.

Ecco perché è un servizio perfetto per le persone che vogliono lanciare un'infezione dannosa e provocare il caos online, ma non hanno le conoscenze tecniche per farlo. Il modello consente a chiunque di diventare un "affiliato" di un pacchetto RaaS. Il processo prevede che gli affiliati distribuiscano il ransomware a vittime ignare e, i creatori del ransomware ottengono un taglio dei profitti dall'estorsione che segue. Altre famigerate minacce RaaS includono nomi popolari come REVil, GandCrab, Phobos. L'elenco di tali minacce è piuttosto esteso, incluso il predecessore di Buran noto come ransomware VegaLocker.

L'intero sistema affiliato-RaaS funziona sulla base di una collaborazione. È un sistema di fiducia tra l'autore del codice malware e la persona che utilizza tale codice per liberarlo su vittime ignare. La persona che ha creato il codice dannoso ottiene una commissione delle entrate guadagnate dagli attacchi ransomware . La maggior parte delle minacce RaaS si carica ovunque tra il 30% e il 40%. Buran richiede solo il 25%, il che abbassa abbastanza bene i prezzi dei suoi concorrenti. Inoltre, i creatori di Buran sono aperti alle negoziazioni. Esiste la possibilità di ridurre ulteriormente l'importo della commissione, rendendo l'idea di sfruttare Buran ancora più attraente per i criminali informatici.

Buran ransomware ha anche annunci! Annunciano che ogni potenziale affiliato ottiene un accordo personalizzato con il creatore del codice malware. Il ransomware è stato pubblicizzato in un popolare forum russo nel tentativo di ottenere ulteriore attenzione. Il messaggio è il seguente:

| Buran è un cryptoclocker offline stabile, con funzionalità flessibile e supporto 24/7. Funzionale: Algoritmo crittografico affidabile che utilizza chiavi globali e di sessione + chiavi di file casuali; Scansiona tutte le unità locali e tutti i percorsi di rete disponibili; Alta velocità: un flusso separato funziona per ciascun disco e percorso di rete; Saltare le directory di sistema di Windows e le directory del browser; Generazione di decryptor basata su un file crittografato; Lavoro corretto su tutti i sistemi operativi da Windows XP, Server 2003 al più recente; L'armadietto non ha dipendenze, non usa librerie di terze parti, solo matematica e vinapi; Il completamento di alcuni processi per liberare file aperti (opzionale, negoziato); La possibilità di crittografare i file senza modificare le estensioni (opzionale); Rimozione dei punti di ripristino + pulizia dei registri su un server dedicato (opzionale); Opzioni standard: toccando, avvio, autoeliminazione (opzionale); Protezione installata contro il lancio nel segmento CIS. condizioni: Sono negoziati individualmente per ogni annuncio a seconda dei volumi e del materiale. Inizia a guadagnare con noi! |

Come si legge sopra, l'annuncio afferma che Buran ha '' installato la protezione contro il lancio nel segmento CSI ''. Nel caso in cui non si abbia familiarità, la CSI è il Commonwealth degli Stati Indipendenti, fondamentalmente una confederazione di paesi che un tempo facevano parte del Unione Sovietica. I paesi inclusi nella confederazione sono Armenia, Bielorussia, Kazakistan, Kirghizistan, Moldavia, Russia, Tagikistan, Turkmenistan, Ucraina e Uzbekistan. L'esclusione dal potenziale attacco di Buran potrebbe anche essere un indizio del fatto che i suoi creatori appartengano a uno dei paesi elencati.

I ricercatori hanno eseguito controlli approfonditi per verificare la dichiarazione di esclusione per i dieci paesi della confederazione. Solo tre sono stati confermati per essere veramente al sicuro dalle grinfie di Buran. Non appena il ransomware penetra nel tuo sistema, esegue un controllo: tenta di scoprire dove è registrata la tua macchina. E, se si rivela che è registrato in Bielorussia, Russia o Ucraina, Buran esce e non ha alcun effetto apparente.

Un'esagerazione da parte di Buran è la sua affermazione "Lavoro corretto su tutti i sistemi operativi da Windows XP, Server 2003 al più recente." "Nonostante queste affermazioni di" inclusività ", i ricercatori hanno dimostrato che questo è ingannevole. Tuttavia, Windows XP sembra essere immune agli attacchi di Buran.

Table of Contents

L'evoluzione di Buran Ransomware

Non puoi parlare di Buran ransomware senza menzionare la minaccia Jumper (Jamper) e la minaccia VegaLocker. Buran ransomware è un'evoluzione dei due precedenti. Il ransomware VegaLocker è stato scoperto per la prima volta a febbraio 2019, Jumper - a marzo 2019. E, come detto, il ransomware Buran è arrivato a maggio 2019. Queste tre infezioni fanno parte di quella che è conosciuta come una "famiglia di malware". Uno è l'originale, che ha lasciato il posto agli altri due per creare e affliggere gli utenti web.

VegaLocker, Jumper e Buran ransomware sono collegati tra loro con molte somiglianze. Tutte e tre le minacce sono note per modificare il Registro di sistema: creano più chiavi di registro nel tentativo di agganciarsi al PC e rendere difficile la rimozione. Le minacce creano e archiviano anche file su cartelle temporanee, allo stesso modo. Condividono lo stesso codice di base, che viene modificato con ogni evoluzione della minaccia. Gli autori di malware modificano il loro codice malware per renderlo migliore nel suo lavoro (invadendo il sistema e scatenando il caos nel modo più efficiente possibile). Stanno tentando di aggirare i programmi antivirus ed evitare il rilevamento da parte dei ricercatori della sicurezza. Questa è la ragione più probabile per cui VegaLocker ha avuto tutte le revisioni che ha. Buran è solo l'ultima reiterazione del codice.

Buran ransomware può eseguire la scansione di unità locali e percorsi di rete. Può crittografare i file senza modificare le estensioni , nonché rimuovere i punti di ripristino, cancellare i registri ed eliminare il catalogo di backup. Buran può anche auto-eliminarsi, se mai ha bisogno di nascondersi per eludere il rilevamento.

I ricercatori di malware hanno scoperto due versioni di Buran ransomware che fluttuano sul Web e che influenzano attivamente gli utenti di computer. Entrambi sono scritti in Delphi, il che rende il reverse engineering un processo piuttosto complicato. Rimangono abbastanza simili ma condividono alcune differenze chiave. Per uno, Buran aggiornato ha due nuove funzionalità attribuite a sua disposizione. I suoi creatori hanno introdotto due nuovi processi: il processo di eliminazione delle copie shadow; e cancellazione del catalogo di backup. Il ransomware Buran sembra subire miglioramenti dai suoi creatori ogni pochi mesi. È corretto affermare che le nuove varianti del ransomware, simili anche al ransomware VegaLocker, non possono essere escluse come opzione. Oltre agli aggiornamenti, Buran potrebbe persino subire un altro cambio di marchio, se subisce troppa pressione da parte degli esperti di sicurezza.

La strategia di invasione di Buran Ransomware: come finisce nel tuo sistema

Buran ransomware viene consegnato nel tuo PC tramite il kit Exp Exp Exp. Utilizza la vulnerabilità RCE di Microsoft Internet Explorer VBScript Engine Engine (CVE-2018-8174) per sfruttare le macchine per la distribuzione. Una volta che l'exploit ha successo, avvia una serie di comandi che scaricano Buran sul tuo sistema.

Quando il kit di exploit Rig rilascia l'eseguibile Buran sul tuo PC, ne segue l'esecuzione immediata. Il ransomware si assicura quindi di copiarsi nel percorso del file% APPDATA% \ microsoft \ windows \ ctfmon.exe e si avvia. Procede con la crittografia ma non indirizza tutti i singoli file sul computer. Piuttosto, esclude alcune estensioni dalla crittografia. Sono i seguenti: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Esclude anche determinate cartelle e file.

Cartelle escluse:

| \Windows Media Player\ \ apple computer \ safari \ \ visualizzatore di foto di windows \ \ dispositivi portatili windows \ \ sicurezza windows \ \ gestore di blocco incorporato \ \ assemblee di riferimento \ : \ Windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ : \ $ WINDOWS. ~ bt \ \ dati applicazioni \ \Google Chrome\ \Mozilla Firefox\ \ software opera \ \ tor browser \ \file comuni\ \Internet Explorer\ \ windows defender \ \ windows mail \ \ windows nt \ \ WindowsPowerShell \ \ journal di windows \ \ windows sidebar \ \ pacchetto cache \ \ aiuto microsoft \ :\riciclatore :\finestre\ c: \ windows \ : \ intel \ : \ nvidia \ \tutti gli utenti\ \ appdata \ \stivale\ \Google\ \ Mozilla \ \musica lirica\ \ msbuild \ \ Microsoft \ |

File esclusi:

| !!! i tuoi file sono criptati !!!. txt boot.ini Bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com Ntuser.dat.log unlocker.exe Master.exe MASTER.DAT ntldr ntuser.dat Ntuser.ini temp.txt thumbs.db Unlock.exe |

Il Rig Exploit Kit non è l'unico metodo di invasione utilizzato da Buran. Ci sono anche i soliti trucchi: freeware, campagne e-mail di spam, collegamenti corrotti, siti o torrent. Buran è stato individuato anche utilizzando il metodo di allegato file IQY. Se aperti, questi allegati di query Web di Microsoft Excel eseguono un comando remoto. Tale comando procede con l'installazione del ransomware sulla macchina. Nel caso in cui non si sia sicuri di quali siano i file IQY, si tratta di documenti Excel Web Query. Quando si apre un documento del genere, si tenta di importare i dati in un foglio di lavoro utilizzando fonti esterne. Siate sempre cauti e cauti nel farlo. La diligenza ti impedisce di invitare involontariamente infezioni nel tuo PC. Alla fine, usare cautela può farti risparmiare un sacco di problemi e l'aggravarsi di dover ripristinare il tuo sistema a causa della perdita di dati.

Le aziende tedesche cadono vittime di attacchi Buran Ransomware

Nell'ottobre 2019, è emerso che una miriade di organizzazioni tedesche sono diventate obiettivi di una campagna di distribuzione per Buran. Sono caduti vittima di una campagna di spam che utilizzava un'esca eFax, oltre a un documento di Word dannoso. La nota di riscatto è stata tradotta in tedesco per accogliere il luogo.

L'e-mail di spam ricevuta da queste organizzazioni, utilizzata inizialmente per diffondere il ransomware, conteneva collegamenti a una pagina PHP. Quella pagina serviva quindi i documenti di Word dannosi, che, in seguito, avrebbero scaricato la minaccia Buran. Questo uso di collegamenti ipertestuali, anziché allegati, indica che le persone che hanno avviato la campagna dannosa hanno cercato di evitare il rilevamento da parte di scanner di malware (gli scanner sono generalmente impostati per bloccare le e-mail di spam).

Il targeting specifico delle aziende tedesche è solo un esempio che aggiunge prove all'idea che Buran non è un'infezione distribuita in modo iper-mirato. È adattato alle esigenze e ai desideri degli affiliati dietro ogni campagna. Il malware viene utilizzato in un modo che ha guadagnato il nome di "malware delle materie prime". Ciò significa solo che il suo sviluppo non dipende da un determinato obiettivo. I bersagli non lo modellano, ma piuttosto Buran lo modella per adattarsi ai bersagli.

Cosa aspettarsi da un colpo di Buran Ransomware

Dopo che Buran ransomware ha iniziato l'attacco al tuo PC, ci sono alcune cose che puoi aspettarti che accada. Il ransomware inserisce nella blacklist un array di file e cartelle. C'è uno scopo nelle sue azioni: l'infezione vuole garantire che possa eseguire come i suoi creatori si aspettano, senza interrompere la sua funzionalità. Prima che venga riconosciuto come una minaccia, Buran lo rende una priorità per crittografare le lettere e le cartelle dell'unità.

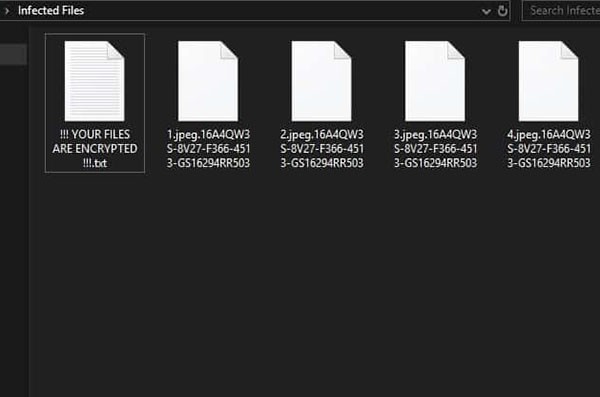

Non appena Buran ransomware si insinua nel tuo sistema, utilizza potenti algoritmi di crittografia per bloccare i tuoi dati. Rende inaccessibili i file di destinazione. Immagini, documenti, archivi, video. I tuoi file vengono rinominati. Il ransomware allega il tuo ID univoco sul retro di ogni file e scopri che i tuoi file hanno un mucchio di numeri aggiunti di recente. Un esempio potrebbe essere il nome del file 'sample.jpg' che si trasforma in 'sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722.'

Esempio di file rinominati dopo che Buran ransomware li ha crittografati.

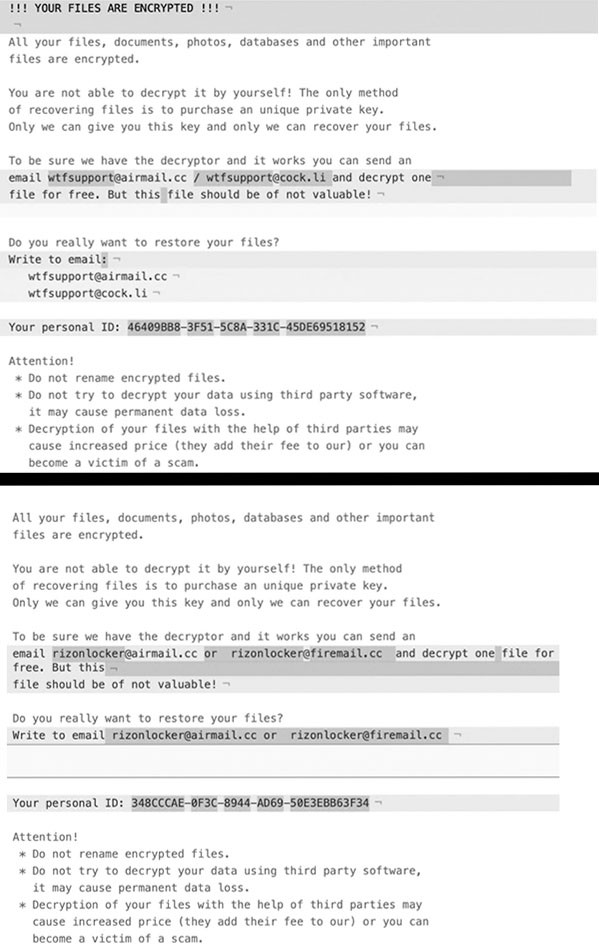

Una volta terminato il processo di crittografia, Buran ti lascia la nota di riscatto. È un file chiamato '' !!! TUTTI I TUOI FILE SONO CRIPTATI !!!. TXT. '' Puoi scoprirlo in ogni cartella che contiene i file bloccati, così come sul desktop. Ci sono alcune note di riscatto che le vittime dell'attacco hanno riferito e hanno lievi variazioni tra di loro.

Esempio delle deviazioni tra le due note di riscatto di Buran.

Contenuto del testo di una nota di riscatto di Buran:

| !!! I TUOI FILE SONO CRIPTATI !!! Tutti i tuoi file, documenti, foto, database e altri importanti i file sono crittografati. Non sei in grado di decifrarlo da solo! L'unico metodo del recupero dei file è l'acquisto di una chiave privata univoca. Solo noi possiamo darti questa chiave e solo noi possiamo recuperare i tuoi file. Per essere sicuri che abbiamo il decryptor e funziona puoi inviarne uno e-mail polssh1@protonmail.com e decrittografare un file gratuitamente. Ma questo il file non dovrebbe essere prezioso! Vuoi davvero ripristinare i tuoi file? Scrivi a e-mail polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Il tuo ID personale: - Attenzione! * Non rinominare i file crittografati. * Non tentare di decrittografare i tuoi dati utilizzando software di terze parti, può causare la perdita permanente dei dati. * Decrittazione dei tuoi file con l'aiuto di terze parti può causare un aumento del prezzo (aggiungono la loro commissione alla nostra) oppure tu puoi diventare vittima di una truffa. |

La nota afferma che se non paghi, i tuoi file rimarranno persi per te. Questo perché Buran crea una chiave di decodifica unica per ogni vittima e la memorizza su server remoti, dove tu, la vittima, non puoi accedervi. Buran fa del suo meglio per supportarti in un angolo con un'opzione rimanente: la conformità. Presumibilmente, una volta pagato il riscatto, riceverai la chiave necessaria per decrittografare tutto. Il fatto è che con la maggior parte, se non tutti, il ransomware si rivela un truffatore e potrebbe non abbandonare mai i file . L'infezione riempie le orecchie di ciò che vuoi sentire e spera che ti innamori. Assicurati di no!

L'importo esatto del riscatto non è specificato ma si presume che si aggiri intorno ai $ 500 e $ 1500, che dovrebbe essere pagato in qualche tipo di valuta digitale (Bitcoin, Monero, Ethereum e così via). Nonostante le promesse di Buran, il pagamento si rivelerà inutile. Hai a che fare con i truffatori, criminali informatici che predano la tua ingenuità nella speranza di fare soldi in fretta. Non cadere vittima della trappola che posano per te. Non essere truffato nel pagamento. L'unico rifugio che potresti avere è un backup di sistema dei tuoi file e particolari risorse antimalware per eliminare la minaccia nel tentativo di salvare e recuperare quanti più dati accessibili possibile.