Buran Ransomware fortsätter den destruktiva arvet från dess föregångare VegaLocker

Buran ransomware började först i maj 2019. Infektionen med skadlig kod är ett Ransomware-as-a-Service-hot, eller RaaS. Att utnyttja RaaS-hot är ett ganska vanligt sätt för cyberbrottslingar att tjäna pengar. Det enklaste sättet att förklara en sådan process är att förstå att en RaaS-attack är en del av en prenumerationsbaserad modell som tillåter även den mest okvalificerade cyberattackaren att lansera ett ransomware-hot på webben. Det är inte heller ett nytt, kommande system. Det har varit tillgängligt online ganska länge. Du kan till och med stöta på en mängd RaaS-paket på marknaden, sådana som helt skär ut behovet av att koda skadlig programvara.

Det är därför det är en perfekt tjänst för människor som vill starta en skadlig infektion och orsaka förödelse online men inte har teknisk kunskap för att göra det. Modellen låter vem som helst bli ett "anslutet" till ett RaaS-paket. Processen involverar dotterbolag som distribuerar ransomware till intetanande offer, och ransomware skaparna får en nedskärning av vinsterna från utpressningen som följer. Andra ökända RaaS-hot inkluderar populära namn som REVil, GandCrab, Phobos. Listan över sådana hot är ganska omfattande, inklusive Burans föregångare känd som VegaLocker ransomware.

Hela filial-RaaS-systemet fungerar på grund av ett samarbete. Det är ett system med förtroende mellan författaren av skadlig kod och den person som använder nämnda kod för att släppa loss den på intetanande offer. Personen som skapade den skadliga koden får en provision på de intäkter som tjänats in från ransomware-attackerna . De flesta RaaS-hot tar ut någonstans mellan 30% och 40%. Buran kräver endast 25%, vilket sänker konkurrenternas priser ganska bra. Dessutom är Burans skapare öppna för förhandlingar. Det finns möjligheter att sänka provisionskravet ännu lägre, vilket gör idén att utnyttja Buran ännu mer attraktiv för cyberbrottslingar.

Buran ransomware har till och med annonser! De meddelar att varje potentiellt medlemsföretag får göra ett personligt avtal med skaparen av skadlig kod. Ransomware annonserades i ett populärt ryska forum i ett försök att få ytterligare uppmärksamhet. Meddelandet är som följer:

| Buran är en stabil offline cryptoclocker, med flexibel funktionalitet och support dygnet runt. Funktionell: Pålitlig kryptografisk algoritm med globala tangenter och sessionstangenter + slumpmässiga filnycklar; Skanna alla lokala enheter och alla tillgängliga nätverksvägar; Hög hastighet: en separat ström fungerar för varje disk och nätverksväg; Hoppa över Windows-systemkataloger och webbläsarkataloger; Decryptor-generation baserad på en krypterad fil; Rätt arbete på alla operativsystem från Windows XP, Server 2003 till det senaste; Skåpet har inga beroenden, använder inte tredjepartsbibliotek, endast matematik och vinapi; Slutförandet av vissa processer för att frigöra öppna filer (valfritt, förhandlat); Möjligheten att kryptera filer utan att ändra tillägg (valfritt); Ta bort återställningspunkter + rengöringsloggar på en dedikerad server (valfritt); Standardalternativ: knackning, start, själv radering (valfritt); Installerat skydd mot lansering i CIS-segmentet. Betingelser: De förhandlas individuellt för varje annons beroende på volymer och material. Börja tjäna med oss! |

Som det står ovan hävdar annonsen att Buran har '' installerat skydd mot lansering i CIS-segmentet. '' Om du inte är bekant är CIS Commonwealth of Independent States, i grunden en sammanslutning av länder som en gång var en del av Sovjetunionen. Länderna som ingår i konfederationen är Armenien, Vitryssland, Kazakstan, Kirgizistan, Moldavien, Ryssland, Tadzjikistan, Turkmenistan, Ukraina och Uzbekistan. Uteslutningen från Burans potentiella attack kan lika gärna vara en ledtråd om att dess skapare tillhör ett av de listade länderna.

Forskare utförde grundliga kontroller för att verifiera uttalandet om uteslutning för de tio konfederationsländerna. Endast tre bekräftades vara verkligen säkra från Burans kopplingar. Så fort ransomware slider in i ditt system körs en kontroll - den försöker ta reda på var din maskin är registrerad. Och om det visar sig vara registrerat i Vitryssland, Ryssland eller Ukraina, kommer Buran ut och har ingen uppenbar effekt.

En överdrivning från Burans sida är dess uttalande '' Rätt arbete på alla operativsystem från Windows XP, Server 2003 till det senaste. '' Trots dessa påståenden om 'inkludering', har forskare visat att detta är bedrägligt. Men Windows XP verkar vara immun mot attacker från Buran.

Table of Contents

Utvecklingen av Buran Ransomware

Du kan inte prata om Burans ransomware utan att nämna hotet om Jumper (Jamper) och VegaLocker-hotet. Buran ransomware är en utveckling av de två föregående. VegaLocker ransomware upptäcktes först i februari 2019, Jumper - i mars 2019. Och som sagt kom Buran ransomware till i maj 2019. Dessa tre infektioner är en del av det som kallas en "skadlig familj." Den ena är originalet, som gav plats för de andra två att skapas och plåga webbanvändare.

VegaLocker, Jumper och Buran ransomware är kopplade tillsammans med många likheter. Alla tre hoten är kända för att modifiera registret - de skapar flera registernycklar i ett försök att spärra på din dator och försvåra borttagning. Hoten skapar och lagrar också filer i tillfälliga mappar på samma sätt. De delar samma baskod, som modifieras med varje utveckling av hotet. Malware-författare ändrar sin malware-kod för att göra det bättre på sitt jobb (invaderar ditt system och gör kaos så effektivt som möjligt). De försöker svänga runt antivirusprogram och undvika upptäckt hos säkerhetsforskare. Det är det mest troliga skälet till att VegaLocker har haft så många revisioner som den har gjort. Buran är bara den senaste upprepningen av koden.

Buran ransomware kan skanna lokala enheter och nätverksvägar. Det kan kryptera filer utan att ändra tillägg , samt ta bort återställningspunkter, rensa loggar och ta bort säkerhetskatalogen. Buran kan också ta bort själv om den någonsin behöver dölja sig för att undvika upptäckt.

Malware-forskare har upptäckt två versioner av Burans ransomware som flyter runt på nätet, som aktivt påverkar datoranvändare. Båda är skrivna i Delphi, vilket gör reverse engineering till en ganska knepig process. De förblir ganska lika men delar några viktiga skillnader. För det första har den uppdaterade Buran två nya funktioner som tillskrivs. Dess skapare har introducerat två nya processer - skugga kopior radera process; och borttagning av säkerhetskatalog. Burans ransomware verkar uthärda förbättringar från sina skapare med några månader. Det är rättvist att säga att nya varianter av ransomware, som också liknar VegaLocker ransomware, inte kan uteslutas som ett alternativ. Annat än uppdateringar kan Buran till och med tåla en ny varumärkesändring, om det får för mycket press från säkerhetsexperter.

Buran Ransomwares invasionstrategi - hur det hamnar i ditt system

Buran ransomware levereras till din PC via Rig Exploit Kit. Den använder Microsoft Internet Explorer VBScript Engine Engine RCE sårbarhet (CVE-2018-8174) för att utnyttja maskiner för distribution. När exploiten är en framgång lanserar den en serie kommandon som laddar ner Buran på ditt system.

När Rig exploit-kit tappar Buran-körbara på din PC följer omedelbar körning. Ransomware ser sedan till att kopiera sig själv till filvägen% APPDATA% \ microsoft \ windows \ ctfmon.exe och startar. Det fortsätter med kryptering men riktar sig inte till varje enskild fil på din maskin. Snarare utesluter det vissa tillägg från kryptering. De är som följer: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Det utesluter också vissa mappar och filer.

Uteslutna mappar:

| \Windows mediaspelare\ \ Apple-dator \ safari \ \ windows fotovisning \ \ Windows bärbara enheter \ \ windows säkerhet \ \ inbäddad lockdown manager \ \ referensenheter \ : \ Windows.old \ : \ Inetpub \ loggar \ : \ $ recycle.bin \ . \ $ windows ~ bt \ \ applikationsdata \ \ Google \ krom \ \ mozilla firefox \ \ operamjukvara \ \ tor webbläsare \ \vanliga filer\ \ Internet Explorer \ \ windows försvar \ \ windows mail \ \ windows nt \ \ Windows \ \ windows journal \ \ windows sidofält \ \ paketcache \ \ microsoft help \ :\Återvinnare : \ WINDOWS \ C: \ WINDOWS \ : \ intel \ : \ nvidia \ \alla användare\ \applikationsdata\ \känga\ \Google\ \ mozilla \ \opera\ \ MSBuild \ \ Microsoft \ |

Uteslutna filer:

| !!! dina filer är krypterade !!!. txt boot.ini bootfont.bin bootsect.bak defender.exe Desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr ntuser.dat ntuser.ini temp.txt Thumbs.db Unlock.exe |

Rig Exploit Kit är inte den enda metoden för invasion som Buran använder. Det finns också de vanliga knepen - freeware, e-postkampanjer med skräppost, skadade länkar, webbplatser eller torrenter. Buran har också upptäckts med hjälp av IQY-filfästningsmetoden. När Microsoft Excel Web Query-bilagor öppnas körs ett fjärrkommando. Det kommandot fortsätter med att installera ransomware på maskinen. Om du är osäker på vad IQY-filer är, är det Excel Web Query-dokument. När du öppnar ett sådant dokument försöker det importera data till ett kalkylblad med hjälp av externa källor. Var alltid försiktig och försiktig när du gör det. Diligence hindrar dig från att oavsiktligt bjuda in infektioner till din PC. I slutändan kan du använda försiktighet spara massor av problem och förvärringen av att du måste återställa ditt system på grund av förlorade data.

Tyska företag faller offer för Buran Ransomware Attacks

I oktober 2019 kom rapporter ut att ett mylder av tyska organisationer blev mål för en distributionskampanj för Buran. De blev offer för en skräppostkampanj som använde en eFax-lockelse, förutom ett skadligt Word-dokument. Lösningsmeddelandet översattes på tyska för att passa platsen.

Skräppostmeddelanden som dessa organisationer mottog, användes för att först sprida ransomware, innehöll länkar till en PHP-sida. Den sidan serverade sedan de skadliga Word-dokumenten, som efteråt skulle ladda ner Buran-hotet. Denna användning av hyperlänkar, istället för bilagor, indikerar att de personer som startade den skadliga kampanjen försökte undvika upptäckt med skadlig programvara (skannrar är vanligtvis inställda för att blockera skräppostmeddelanden).

Den specifika inriktningen på tyska företag är bara ett exempel som ger bevis på tanken att Buran inte är en infektion som distribueras på ett hypermålat sätt. Den är anpassad till behoven och önskningarna hos de medlemsförbund som ligger bakom varje kampanj. Malware används på ett sätt som har fått namnet "malware malware". Det betyder bara att dess utveckling inte är beroende av ett visst mål. Mål formar det inte utan Buran formar det för att passa målen.

Vad du kan förvänta dig av en Buran Ransomware Strike

När Buran ransomware initierar sin attack på din PC finns det några saker du kan förvänta dig att hända. Ransomware svartlistor en rad filer och mappar. Det finns ett syfte med dess handlingar - infektionen vill se till att den kan fungera som dess skapare förväntar sig, utan att bryta dess funktionalitet. Innan det erkänns som ett hot gör Buran en prioritet att kryptera enhetsbokstäverna och -mapparna.

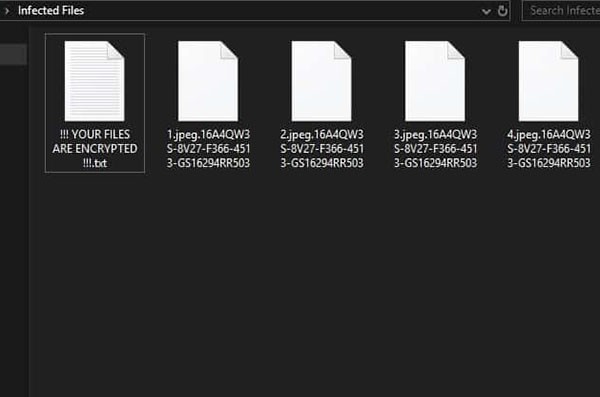

Så fort Buran ransomware slider sig in i ditt system använder den starka krypteringsalgoritmer för att låsa dina data. Det gör de riktade filerna otillgängliga. Bilder, dokument, arkiv, videor. Dina filer får namn. Ransomware fäster ditt unika ID på baksidan av varje fil, och du tycker att dina filer har ett gäng nyligen bifogade nummer fastnat på dem. Ett exempel skulle vara filnamnet "sample.jpg" som förvandlas till "sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722."

Exempel på namn på filer efter Buran ransomware har krypterat dem.

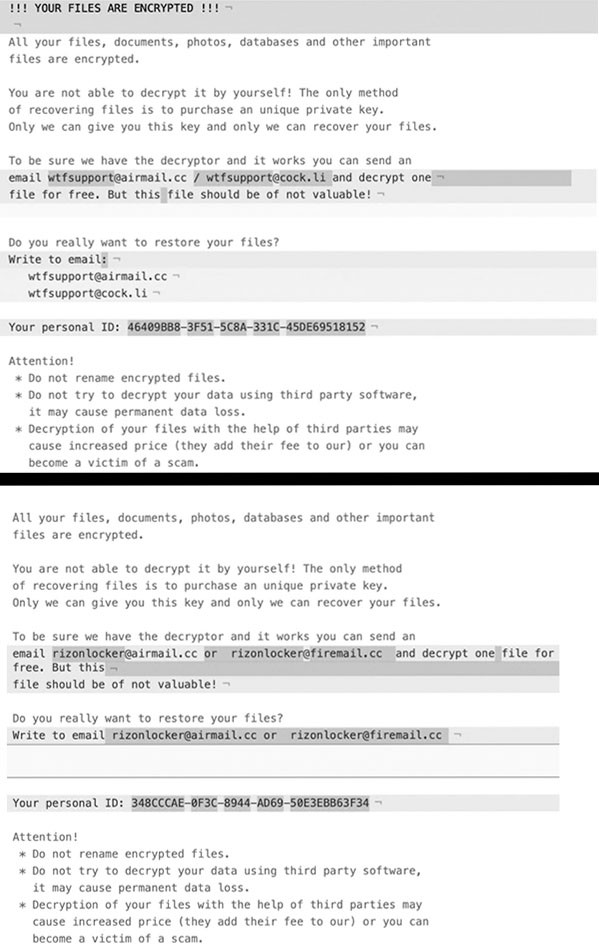

När den är klar med krypteringsprocessen lämnar Buran dig lösningsmeddelandet. Det är en fil som heter '' !!! ALLA FILER KONTROLLERAS !!!. TXT. '' Du kan upptäcka den i varje mapp som innehåller de låsta filerna, såväl som på skrivbordet. Det finns några lösningsmeddelanden som offer för attacken har rapporterat och de har små variationer mellan dem.

Exempel på avvikelser mellan Burans två lösningsmeddelanden.

Textinnehåll i en Buran-lösningsnot:

| !!! DINA FILER KONTROLLERAS !!! Alla dina filer, dokument, foton, databaser och annat viktigt filer är krypterade. Du kan inte dekryptera det själv! Den enda metoden att återställa filer är att köpa en unik privat nyckel. Endast vi kan ge dig den här nyckeln och bara vi kan återställa dina filer. För att vara säker på att vi har dekrypteraren och den fungerar kan du skicka en skicka e-post till polssh1@protonmail.com och dekryptera en fil gratis. Men det här fil bör inte vara värdefull! Vill du verkligen återställa dina filer? Skriv till e-post polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl.com Ditt personliga ID: - Uppmärksamhet! * Byt inte namn på krypterade filer. * Försök inte att dekryptera dina data med hjälp av programvara från tredje part, det kan orsaka permanent dataförlust. * Dekryptering av dina filer med hjälp av tredje part kan orsaka ökat pris (de lägger sin avgift till vår) eller så kan du bli ett offer för en bedrägeri. |

I anteckningen anges att om du inte betalar kommer dina filer att förbli förlorade för dig. Det beror på att Buran skapar en unik dekrypteringsnyckel för varje offer och lagrar den på fjärrservrar, där du, offret, inte har åtkomst till den. Buran gör sitt bästa för att backa dig in i ett hörn med ett återstående alternativ - efterlevnad. Förmodligen, när du betalar lösen kommer du att få den nyckel du behöver för att dekryptera allt. Saken är, med de flesta, om inte alla, ransomware visar sig vara en nackdel och kanske aldrig avstå från filerna . Infektionen fyller öronen med vad du vill höra och hoppas att du faller för den. Se till att du inte gör det!

Det exakta lösenbeloppet anges inte men det antas att det är cirka $ 500 och $ 1500, vilket förväntas betalas i någon typ av digital valuta (Bitcoin, Monero, Ethereum och så vidare). Trots Burans löften kommer betalningen att bli meningslös. Du har att göra med bedragare - skadliga cyberbrottslingar, som byter din naivitet i hopp om att få ett snabbt pengar. Bli inte offer för den fälla som de lägger åt dig. Bli inte lurad till betalning. Den enda tillflyktsort du kan ha är en säkerhetskopiering av dina filer och särskilda antimalware-resurser för att eliminera hotet i ett försök att spara och återställa så mycket tillgänglig information som du kan.