Buran Ransomware poursuit l'héritage destructeur de son prédécesseur VegaLocker

Le rançongiciel Buran a commencé à progresser en mai 2019. L'infection par logiciel malveillant est une menace Ransomware-as-a-Service, ou RaaS. Tirer parti des menaces RaaS est un moyen assez courant pour les cybercriminels de gagner de l'argent. La manière la plus simple d'expliquer un tel processus est de comprendre qu'une attaque RaaS fait partie d'un modèle basé sur un abonnement qui permet même aux cyberattaquants les moins qualifiés de lancer une menace de ransomware sur le Web. Ce n'est pas non plus un nouveau système prometteur. Il est disponible en ligne depuis un certain temps. Vous pouvez même rencontrer une multitude de packages RaaS sur le marché, ceux qui éliminent complètement la nécessité de coder les logiciels malveillants.

C'est pourquoi c'est un service parfait pour les personnes qui souhaitent lancer une infection malveillante et faire des ravages en ligne mais qui n'ont pas les connaissances techniques pour le faire. Le modèle permet à quiconque de devenir un «affilié» d'un package RaaS. Le processus implique que les affiliés distribuent le ransomware à des victimes sans méfiance, et les créateurs du ransomware obtiennent une réduction des bénéfices de l'extorsion qui suit. D'autres menaces RaaS notoires incluent des noms populaires comme REVil, GandCrab, Phobos. La liste de ces menaces est assez longue, y compris le prédécesseur de Buran connu sous le nom de rançongiciel VegaLocker.

L'ensemble du système d'affiliation-RaaS fonctionne sur la base d'une collaboration. Il s'agit d'un système de confiance entre l'auteur du code malveillant et la personne qui utilise ce code pour le diffuser à des victimes sans méfiance. La personne qui a créé le code malveillant reçoit une commission sur les revenus générés par les attaques de rançongiciels . La plupart des menaces RaaS facturent entre 30% et 40%. Bourane ne demande que 25%, ce qui sous-estime assez bien les prix de ses concurrents. De plus, les créateurs de Buran sont ouverts aux négociations. Il est possible de baisser encore le montant de la commission, ce qui rend l'idée de tirer parti de Bourane encore plus attrayante pour les cybercriminels.

Le rançongiciel Buran a même des publicités! Ils annoncent que chaque affilié potentiel peut conclure un accord personnalisé avec le créateur du code malveillant. Le ransomware a été annoncé dans un forum russe populaire dans le but d'attirer une attention supplémentaire. Le message est le suivant:

| Buran est un cryptoclocker hors ligne stable, avec des fonctionnalités flexibles et un support 24/7. Fonctionnel: Algorithme cryptographique fiable utilisant des clés globales et de session + des clés de fichiers aléatoires; Analysez tous les disques locaux et tous les chemins d'accès réseau disponibles; Haute vitesse: un flux distinct fonctionne pour chaque disque et chemin réseau; Ignorer les répertoires système Windows et les répertoires du navigateur; Génération du décrypteur basée sur un fichier crypté; Travail correct sur tous les systèmes d'exploitation de Windows XP, Server 2003 au dernier; Le casier n'a pas de dépendances, n'utilise pas de bibliothèques tierces, seulement des mathématiques et du vinapi; L'achèvement de certains processus pour libérer les fichiers ouverts (facultatif, négocié); La possibilité de crypter des fichiers sans changer d'extensions (facultatif); Suppression des points de récupération + nettoyage des journaux sur un serveur dédié (facultatif); Options standard: tapotement, démarrage, auto-suppression (facultatif); Protection installée contre le lancement dans le segment CIS. Conditions: Ils sont négociés individuellement pour chaque annonce en fonction des volumes et du matériel. Commencez à gagner avec nous! |

Comme il est indiqué ci-dessus, l'annonce affirme que Buran a `` installé une protection contre le lancement dans le segment de la CEI ''. Si vous n'êtes pas familier, la CEI est la Communauté d'États indépendants, fondamentalement une confédération de pays qui faisaient autrefois partie de la Union soviétique. Les pays inclus dans la confédération sont l'Arménie, la Biélorussie, le Kazakhstan, le Kirghizistan, la Moldavie, la Russie, le Tadjikistan, le Turkménistan, l'Ukraine et l'Ouzbékistan. L'exclusion de l'attaque potentielle de Buran pourrait également être un indice que ses créateurs appartiennent à l'un des pays répertoriés.

Les chercheurs ont effectué des vérifications approfondies pour vérifier la déclaration d'exclusion pour les dix pays de la confédération. Seuls trois ont été confirmés comme étant vraiment à l'abri des griffes de Buran. Dès que le ransomware s'infiltre dans votre système, il exécute une vérification - il tente de savoir où votre machine est enregistrée. Et, s'il s'avère qu'il est enregistré en Biélorussie, en Russie ou en Ukraine, Bourane sort et n'a aucun effet apparent.

Une exagération de la part de Buran est sa déclaration `` Travail correct sur tous les systèmes d'exploitation de Windows XP, Server 2003 au plus récent ''. Malgré ces affirmations d '«inclusivité», les chercheurs ont prouvé que c'était trompeur. Cependant, Windows XP semble à l'abri des attaques de Bourane.

Table of Contents

L'évolution de Buran Ransomware

Vous ne pouvez pas parler du rançongiciel Buran sans mentionner la menace Jumper (Jamper) et la menace VegaLocker. Le rançongiciel Buran est une évolution des deux précédents. Le rançongiciel VegaLocker a été découvert pour la première fois en février 2019, Jumper - en mars 2019. Et, comme indiqué, le rançongiciel Buran est apparu en mai 2019. Ces trois infections font partie de ce qu'on appelle une «famille de logiciels malveillants». L'un est l'original, qui a laissé la place aux deux autres à créer et à tourmenter les internautes.

Les ransomwares VegaLocker, Jumper et Buran sont liés avec de nombreuses similitudes. Les trois menaces sont connues pour modifier le Registre - elles créent plusieurs clés de registre dans une tentative de verrouillage sur votre PC et rendent la suppression difficile. Les menaces créent et stockent également des fichiers sur des dossiers temporaires, de la même manière. Ils partagent le même code de base, qui est modifié à chaque évolution de la menace. Les auteurs de logiciels malveillants modifient leur code malveillant pour le rendre meilleur dans son travail (envahir votre système et faire des ravages aussi efficacement que possible). Ils tentent de pivoter autour des programmes antivirus et d'éviter la détection par les chercheurs en sécurité. C'est la raison la plus probable pour laquelle VegaLocker a eu autant de révisions qu'elle l'a fait. Bourane n'est que la dernière réitération du code.

Le rançongiciel Bourane peut analyser les lecteurs locaux et les chemins d'accès au réseau. Il peut crypter des fichiers sans modifier les extensions , ainsi que supprimer des points de récupération, effacer les journaux et supprimer le catalogue de sauvegarde. Bourane peut également s'auto-supprimer s'il a jamais besoin de se cacher pour échapper à la détection.

Des chercheurs sur les logiciels malveillants ont découvert deux versions du rançongiciel Buran flottant sur le Web, qui affectent activement les utilisateurs d'ordinateurs. Les deux sont écrits en Delphi, ce qui rend la rétro-ingénierie un processus assez délicat. Ils restent assez similaires mais partagent quelques différences clés. D'une part, la mise à jour Buran a deux nouvelles fonctionnalités attribuées à sa disposition. Ses créateurs ont introduit deux nouveaux processus: le processus de suppression des clichés instantanés; et suppression du catalogue de sauvegarde. Le rançongiciel Buran semble subir des améliorations de la part de ses créateurs tous les quelques mois. Il est juste de dire que de nouvelles variantes du ransomware, également similaires au ransomware VegaLocker, ne peuvent pas être exclues en option. Outre les mises à jour, Buran pourrait même subir un autre changement de nom de marque, s'il subit trop de pression de la part d'experts en sécurité.

Stratégie d'invasion de Buran Ransomware - comment elle se retrouve dans votre système

Le rançongiciel Buran est livré sur votre PC via le Rig Exploit Kit. Il utilise la vulnérabilité RCE de Microsoft Internet Explorer VBScript Engine Engine RCE (CVE-2018-8174) pour exploiter les machines pour le déploiement. Une fois que l'exploit est un succès, il lance une série de commandes qui téléchargent Buran sur votre système.

Lorsque le kit d'exploitation Rig abandonne l'exécutable Bourane sur votre PC, une exécution immédiate suit. Le ransomware s'assure ensuite de se copier dans le chemin d'accès au fichier% APPDATA% \ microsoft \ windows \ ctfmon.exe et se lance. Il procède au chiffrement mais ne cible pas tous les fichiers de votre machine. Au contraire, il exclut certaines extensions du cryptage. Ils sont les suivants: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Il exclut également certains dossiers et fichiers.

Dossiers exclus:

| \ lecteur Windows Media \ \ ordinateur apple \ safari \ \ visionneuse de photos windows \ \ appareils portables Windows \ \ sécurité Windows \ \ gestionnaire de verrouillage intégré \ \Assemblées de référence\ : \ windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ : \ $ windows. ~ bt \ \Application Data\ \Google Chrome\ \ mozilla firefox \ \ logiciel d'opéra \ \ tor navigateur \ \fichiers communs\ \Internet Explorer\ \Windows Defender\ \ windows mail \ \ windows nt \ \ windowspowershell \ \ journal windows \ \ barre latérale Windows \ \ cache du package \ \ aide microsoft \ : \ recycleur :\les fenêtres\ c: \ windows \ : \ intel \ : \ nvidia \ \tous les utilisateurs\ \données d'application\ \démarrage\ \Google\ \ mozilla \ \opéra\ \ msbuild \ \ microsoft \ |

Fichiers exclus:

| !!! vos fichiers sont cryptés !!!. txt boot.ini bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr ntuser.dat ntuser.ini temp.txt thumbs.db unlock.exe |

Le Rig Exploit Kit n'est pas la seule méthode d'invasion utilisée par Buran. Il existe également les astuces habituelles - freeware, campagnes de courrier indésirable, liens corrompus, sites ou torrents. Bourane a également été repéré à l'aide de la méthode de pièce jointe IQY. Lorsqu'elles sont ouvertes, ces pièces jointes Microsoft Excel Web Query exécutent une commande à distance. Cette commande procède à l'installation du rançongiciel sur la machine. Si vous n'êtes pas sûr de ce que sont les fichiers IQY, ce sont des documents Excel Web Query. Lorsque vous ouvrez un tel document, il tente d'importer des données dans une feuille de calcul à l'aide de sources externes. Soyez toujours prudent et prudent. La diligence vous empêche d'inviter involontairement des infections sur votre PC. En fin de compte, faire preuve de prudence peut vous faire économiser une tonne de problèmes et l'aggravation de devoir potentiellement restaurer votre système en raison de la perte de données.

Des entreprises allemandes sont victimes des attaques de Buran Ransomware

En octobre 2019, des informations ont révélé qu'une myriade d'organisations allemandes étaient devenues la cible d'une campagne de distribution de Bourane. Ils ont été victimes d'une campagne de spam utilisant un leurre eFax, en plus d'un document Word malveillant. La note de rançon a été traduite en allemand pour tenir compte de l'emplacement.

Le courrier indésirable que ces organisations ont reçu, utilisé initialement pour diffuser le ransomware, contenait des liens vers une page PHP. Cette page a ensuite servi les documents Word malveillants, qui auraient, par la suite, téléchargé la menace Bourane. Cette utilisation d'hyperliens, au lieu de pièces jointes, indique que les personnes qui ont lancé la campagne malveillante ont tenté d'éviter la détection par des analyseurs de logiciels malveillants (les analyseurs sont généralement configurés pour bloquer les courriers indésirables).

Le ciblage spécifique des entreprises allemandes n'est qu'un exemple qui ajoute des preuves à l'idée que Bourane n'est pas une infection distribuée de manière hyper-ciblée. Il est adapté aux besoins et aux désirs des affiliés derrière chaque campagne. Le malware est utilisé d'une manière qui lui a valu le nom de «malware de base». Cela signifie seulement que son développement ne dépend pas d'un objectif particulier. Les cibles ne le moulent pas, mais plutôt Bourane le moule pour l'adapter aux cibles.

À quoi s'attendre d'une grève de Buran Ransomware

Une fois que le rançongiciel Buran a lancé son attaque sur votre PC, vous pouvez vous attendre à certaines choses. Le ransomware met sur liste noire un éventail de fichiers et de dossiers. Il y a un but à ses actions - l'infection veut s'assurer qu'elle peut fonctionner comme ses créateurs l'attendent, sans casser sa fonctionnalité. Avant qu'il ne soit reconnu comme une menace, Buran se fait une priorité de crypter les lettres de lecteur et les dossiers.

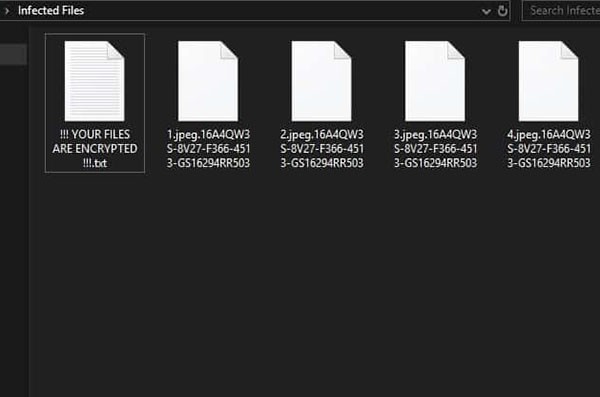

Dès que le rançongiciel Buran s'infiltre dans votre système, il utilise des algorithmes de cryptage puissants pour verrouiller vos données. Il rend les fichiers ciblés inaccessibles. Photos, documents, archives, vidéos. Vos fichiers sont renommés. Le ransomware attache votre ID unique à l'arrière de chaque fichier, et vous trouvez que vos fichiers ont un tas de numéros nouvellement ajoutés. Un exemple serait le nom de fichier «sample.jpg» se transformant en «sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722».

Exemple de fichiers renommés après que le rançongiciel Buran les a chiffrés.

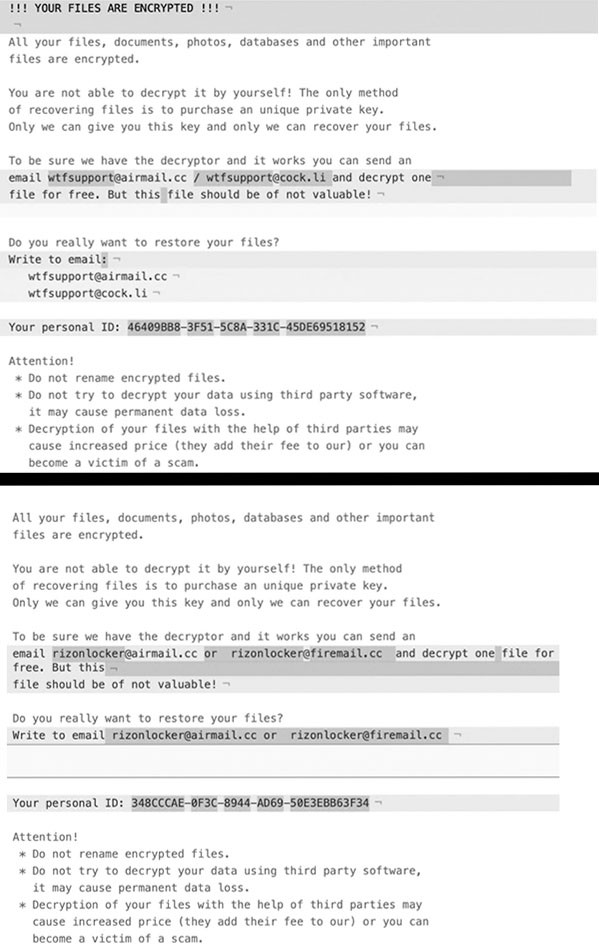

Une fois qu'il a terminé le processus de cryptage, Buran vous laisse la note de rançon. C'est un fichier appelé '' !!! TOUS VOS FICHIERS SONT CRYPTÉS !!!. TXT. '' Vous pouvez le découvrir dans chaque dossier qui contient les fichiers verrouillés, ainsi que sur votre bureau. Il y a quelques notes de rançon que les victimes de l'attaque ont signalées, et elles varient légèrement entre elles.

Exemple des écarts entre les deux notes de rançon de Buran.

Contenu textuel d'une note de rançon Buran:

| !!! VOS FICHIERS SONT CRYPTÉS !!! Tous vos fichiers, documents, photos, bases de données et autres importants les fichiers sont cryptés. Vous n'êtes pas en mesure de le décrypter vous-même! La seule méthode de récupérer des fichiers consiste à acheter une clé privée unique. Nous seuls pouvons vous donner cette clé et nous seuls pouvons récupérer vos fichiers. Pour être sûr que nous avons le décrypteur et que cela fonctionne, vous pouvez envoyer un envoyez un e-mail à polssh1@protonmail.com et déchiffrez un fichier gratuitement. Mais ça le fichier ne devrait pas avoir de valeur! Voulez-vous vraiment restaurer vos fichiers? Écrivez à email polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Votre identifiant personnel: - Attention! * Ne renommez pas les fichiers cryptés. * N'essayez pas de décrypter vos données à l'aide d'un logiciel tiers, cela peut entraîner une perte de données permanente. * Le décryptage de vos fichiers avec l'aide de tiers peut provoquer une augmentation du prix (ils ajoutent leurs frais à nos) ou vous pouvez devenir victime d'une arnaque. |

La note indique qu'à moins que vous ne payiez, vos fichiers resteront perdus pour vous. En effet, Buran crée une clé de déchiffrement unique pour chaque victime et la stocke sur des serveurs distants, où vous, la victime, ne pouvez pas y accéder. Bourane fait de son mieux pour vous reculer dans un coin avec une option restante - la conformité. Soi-disant, une fois que vous avez payé la rançon, vous recevrez la clé dont vous avez besoin pour tout décrypter. Le problème est que, avec la plupart, sinon la totalité, les ransomwares se révèlent être un con et ne peuvent jamais abandonner les fichiers . L'infection remplit vos oreilles de ce que vous voulez entendre et espère que vous en tomberez amoureux. Assurez-vous que non!

Le montant exact de la rançon n'est pas spécifié, mais il est présumé qu'il se situe autour de 500 $ et 1500 $, ce qui devrait être payé dans un certain type de monnaie numérique (Bitcoin, Monero, Ethereum, etc.). Malgré les promesses de Buran, le paiement s'avérera vain. Vous avez affaire à des escrocs - des cybercriminels malveillants, qui exploitent votre naïveté dans l'espoir de gagner rapidement de l'argent. Ne soyez pas victime du piège qu'ils vous posent. Ne vous faites pas arnaquer dans le paiement. Le seul refuge que vous pourriez avoir est une sauvegarde du système de vos fichiers et des ressources anti-programme malveillant particulières pour éliminer la menace dans un effort pour enregistrer et récupérer autant de données accessibles que possible.