A Buran Ransomware folytatja előde VegaLocker romboló örökségét

A Buran ransomware először 2019. májusában kezdett elmozdulni. A rosszindulatú programok egy Ransomware-as-a-service fenyegetést vagy RaaS-t jelentenek. A RaaS fenyegetéseinek kihasználása meglehetősen általános módszer a számítógépes bűnözők számára, hogy pénzt keressenek. Az ilyen folyamat magyarázatának legegyszerűbb módja annak megértése, hogy a RaaS támadás egy előfizetésen alapuló modell része, amely lehetővé teszi még a legképzettebb számítógépes támadó számára is, hogy ransomware fenyegetést indítson az interneten. Ez sem új, felmerülő rendszer. Már jó ideje elérhető online. Még a piacon található sok RaaS-csomaggal is találkozhat, amelyek teljesen elhárítják a rosszindulatú programok kódolásának szükségességét.

Ezért tökéletes szolgáltatás olyan emberek számára, akik rosszindulatú fertőzést akarnak elindítani és internetet pusztítanak el, de nem rendelkeznek műszaki ismeretekkel. A modell lehetővé teszi, hogy bárki legyen a RaaS csomag „kapcsolt tagja”. A folyamat során a leányvállalatok elosztják a ransomware-t gyanútlan áldozatokkal, és a ransomware alkotói a következő zsarolás eredményeként csökkentik a nyereséget. Egyéb hírhedt RaaS-fenyegetések közé tartoznak a népszerű nevek, például a REVil, a GandCrab, a Phobos. Az ilyen fenyegetések listája meglehetősen széles, ideértve a Buran elődjét, VegaLocker ransomware néven ismertté.

A teljes affiliate-RaaS rendszer együttműködés alapján működik. Ez egy olyan bizalmi rendszer, amely a rosszindulatú programok készítője és az a személy használja, aki ezt a kódot használja fel arra, hogy a gyanútlan áldozatokra engedje. A rosszindulatú kódot készítő személy jutalékot kap a ransomware támadásokból származó jövedelemre . A legtöbb RaaS fenyegetés 30% és 40% között terjed. A Buran mindössze 25% -ot igényel, ami viszonylag jóval alacsonyabbá teszi a versenytársak árait. Sőt, a Buran alkotói nyitottak a tárgyalásokra. Lehetséges, hogy a jutalékösszeg még alacsonyabb szintre csökken, így még inkább vonzóvá válik a Buran hitelképessége a számítógépes bűnözők számára.

A Buran ransomwarenek még hirdetései vannak! Bejelenti, hogy minden potenciális társult vállalkozó személyre szabott megállapodást köt a malware kód készítőjével. A ransomware-t egy népszerű orosz fórumon hirdették meg annak érdekében, hogy további figyelmet szenteljenek. Az üzenet a következő:

| A Buran egy stabil offline titkosító, rugalmas funkcionalitással és 24 órás támogatással. Funkcionális: Megbízható kriptográfiai algoritmus globális és munkamenetkulcsok + véletlen fájlkulcsok felhasználásával; Vizsgálja meg az összes helyi meghajtót és az összes elérhető hálózati útvonalat; Nagy sebesség: külön-külön adatfolyam működik minden lemezen és hálózati úton; A Windows rendszerkönyvtárak és böngészőkönyvtárak kihagyása; Titkosított fájl alapján dekódoló generáció; Helyes munka minden operációs rendszeren a Windows XP-től a Server 2003-ig a legújabb verzióig; A szekrénynek nincs függősége, nem használ harmadik fél könyvtárait, csak a matematikát és a vinapi-t; Bizonyos folyamatok befejezése a nyitott fájlok felszabadítására (választható, tárgyalásos); Fájlok titkosításának képessége kiterjesztések megváltoztatása nélkül (opcionális); Helyreállítási pontok eltávolítása + naplók tisztítása egy dedikált szerveren (opcionális); Alapbeállítások: megérintés, indítás, ön-törlés (opcionális); Telepített védelem az indítás ellen a FÁK szegmensben. Körülmények: Ezeket minden egyes hirdetéshez külön-külön megtárgyalják, a mennyiség és az anyag függvényében. Keressen velünk! |

Mint fentebb olvasható, a hirdetés azt állítja, hogy Buran „telepített védelmet indított a FÁK szegmensben”. „Ha ismeretlen, akkor a FÁK a Független Államok Nemzetközössége, alapvetõen azoknak az országoknak a szövetsége, amelyek valaha a Szovjet Únió. A konföderációba bevont országok Örményország, Fehéroroszország, Kazahsztán, Kirgizisztán, Moldova, Oroszország, Tádzsikisztán, Türkmenisztán, Ukrajna és Üzbegisztán. A Buran esetleges támadásából való kizárás szintén utalhat arra, hogy alkotói a felsorolt országok valamelyikébe tartoznak.

A kutatók alapos ellenőrzéseket végeztek a kizárásról szóló nyilatkozat ellenőrzése céljából a tíz konföderációs országban. Csak három megerősítették, hogy valóban biztonságosak Buran tengelykapcsolóitól. Amint a ransomware becsapódik a rendszerébe, ellenőrzést futtat - megpróbálja kideríteni, hol van a gép regisztrálva. És ha kiderül, hogy Fehéroroszországban, Oroszországban vagy Ukrajnában regisztrálták, akkor Buran kilép és nincs nyilvánvaló hatása.

Buran részéről eltúlzódik az a kijelentés, hogy '' Minden operációs rendszer helyes működése a Windows XP-től a Server 2003-ig és a legújabb verzióig. '' Az 'inkluzivitásra vonatkozó állítások ellenére' a kutatók bebizonyították, hogy ez megtévesztő. Úgy tűnik azonban, hogy a Windows XP mentes a Buran támadásaitól.

Table of Contents

A Buran Ransomware evolúciója

Nem beszélhetünk a Buran ransomware-ről anélkül, hogy megemlítenénk a Jumper (Jamper) fenyegetést és a VegaLocker fenyegetését. A Buran ransomware az előző kettő evolúciója. A VegaLocker ransomware-t először 2019 februárjában fedezték fel, Jumper-t - 2019 márciusában. És amint állítottuk, a Buran ransomware 2019 májusában lépett fel. Ez a három fertőzés része annak, amit úgynevezett „rosszindulatú program családnak” hívnak. Az egyik az eredeti, amely utat adott a másik kettő létrehozásához és a pestis webes felhasználók számára.

A VegaLocker, a Jumper és a Buran ransomware számos hasonlósággal kapcsolódik össze. Ismert, hogy mindhárom fenyegetés módosítja a nyilvántartást - több rendszerleíró kulcsot hoznak létre, hogy a számítógépre rögzíthessék és megnehezítsék az eltávolítást. A fenyegetések ugyanúgy hoznak létre és tárolnak fájlokat ideiglenes mappákban is. Ugyanazon alapkóddal rendelkeznek, amelyet a fenyegetés minden egyes evolúciója módosít. A rosszindulatú programok szerzői módosítják a rosszindulatú programok kódját, hogy ez jobban teljesítse a munkáját (behatol a rendszerébe, és a lehető leghatékonyabban pusztítson el pusztítást). Megpróbálnak antivírus-programok körül forogni, és elkerülik a biztonsági kutatók kezébe kerülést. Ez a legvalószínűbb oka annak, hogy a VegaLocker annyi felülvizsgálatot hajtott végre, amennyire csak rendelkezik. A Buran csak a kód legújabb ismétlése.

A Buran ransomware képes beolvasni a helyi meghajtókat és hálózati útvonalakat. Titkosíthat fájlokat a kiterjesztések megváltoztatása nélkül , eltávolíthatja a helyreállítási pontokat, törölheti a naplókat, és törölheti a biztonsági mentési katalógust. A Buran önmagát is törölheti, ha valaha is szüksége van arra, hogy elrejtse magát az észlelés elkerülése érdekében.

A rosszindulatú programok kutatói felfedezték az interneten lebegő Buran ransomware két verzióját, amelyek aktívan befolyásolják a számítógép-felhasználókat. Mindkettőt Delphi-ben írták, ami a fordított tervezést meglehetősen trükkös folyamatgé teszi. Meglehetõsen hasonlóak, de vannak néhány alapvetõ különbség. Az egyik esetében a frissített Buran két új funkcióval rendelkezik. Az alkotók két új eljárást vezettek be - az árnyékmásolatok törli a folyamatot; és a tartalék katalógus törlése. A Buran ransomware úgy tűnik, hogy néhány havonta javulást okoz az alkotóinak. Igaz azt mondani, hogy a ransomware új változatai, amelyek szintén hasonlóak a VegaLocker ransomware-hez, nem zárhatók ki opcióként. A frissítéseken kívül a Buran talán még egy márkanév-változást is elviselhet, ha túl nagy nyomást gyakorol a biztonsági szakértőkre.

Buran Ransomware inváziós stratégiája - hogyan ér véget a rendszer

A Buran ransomware a Rig Exploit Kit segítségével kerül a számítógépére. A Microsoft Internet Explorer VBScript Engine Engine RCE sebezhetőségét (CVE-2018-8174) használja a gépek kiaknázására. Miután a kizsákmányolás sikeres volt, elindít egy parancs-sorozatot, amelyek letöltik a Buran-ot a rendszerére.

Amikor a Rig exploit kit eldobja a Buran végrehajtható fájlt a számítógépen, az azonnali végrehajtás következik. A ransomware ezután gondoskodik arról, hogy átmásolja magát a (z)% APPDATA% \ microsoft \ windows \ ctfmon.exe fájl elérési útjára, és elindul. A titkosítással folytatódik, de nem célozza meg a számítógép minden egyes fájlját. Inkább kizár bizonyos titkosításokat a titkosításból. Ezek a következők: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Nem zár ki bizonyos mappákat és fájlokat.

Kizárt mappák:

| \Windows médialejátszó\ \ alma számítógép \ szafari \ \ windows fotónézegető \ \ Windows hordozható eszközök \ \ Windows biztonság \ \ beágyazott lezáráskezelő \ \ referencia szerelvények \ : \ Windows.old \ : \ Inetpub \ logs \ : \ $ recycle.bin \ : \ $ ablakok. ~ bt \ \ alkalmazási adatok \ \ Google \ Chrome \ \Mozilla Firefox\ \ operációs szoftver \ \ tor böngésző \ \ közös fájlok \ \internet böngésző\ \ Windows Defender \ \ Windows mail \ \ windows nt \ \ windowspowershell \ \ Windows napló \ \ Windows oldalsáv \ \ csomag gyorsítótár \ \ microsoft súgó \ : \ újrafeldolgozó :\ablakok\ c: \ windows \ : \ intel \ : \ nvidia \ \minden felhasználó\ \App adatok\ \csomagtartó\ \Google\ \ mozilla \ \opera\ \ MSBuild \ \ microsoft \ |

Kizárt fájlok:

| !!! a fájlok titkosítva vannak. txt boot.ini bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr Ntuser.dat ntuser.ini temp.txt Thumbs.db unlock.exe |

A Rig Exploit Kit nem az egyetlen inváziós módszer, amelyet Buran használ. Vannak még a szokásos trükkök is - freeware, spam e-mail kampányok, sérült linkek, webhelyek vagy torrentek. Buran-t az IQY fájlmelléklet módszerrel is észrevették. Megnyitáskor ezek a Microsoft Excel Web Query mellékletek távoli parancsot hajtanak végre. Ez a parancs folytatja a ransomware telepítését a gépre. Ha nem biztos benne, hogy mi az IQY fájl, akkor ezek az Excel Web Query dokumentumok. Amikor megnyit egy ilyen dokumentumot, megkísérel adatokat importálni egy munkalapba külső források felhasználásával. Mindig legyen óvatos és óvatos. A szorgalom megakadályozza, hogy akaratlanul meghívja a fertőzéseket a számítógépére. Végül, ha óvatosan jár, akkor rengeteg problémát takaríthat meg, és súlyosbodhat az a tény, hogy az adatvesztés miatt vissza kell állítania a rendszerét.

A német vállalatok áldozatul esnek a Buran Ransomware támadásainak

2019 októberében beszámoltak arról, hogy számtalan német szervezet vált a Buran terjesztési kampányának célpontjává. Egy olyan spam kampány áldozatává váltak, amely egy rosszindulatú Word-dokumentum mellett eFax csalit is használt. A váltságdíjat németül fordították, hogy a helyet figyelembe vegye.

Az ezeknek a szervezeteknek a levélszemét-e-mailekbe történő eljuttatására használt levélszemét e-mailek linkeket tartalmaztak egy PHP oldalra. Ez az oldal kiszolgálta a rosszindulatú Word-dokumentumokat, amelyek utószavakkal letöltték a Buran-fenyegetést. A hiperhivatkozások használata a mellékletek helyett azt jelzi, hogy a rosszindulatú kampányt elindító emberek megpróbálták elkerülni a rosszindulatú programok általi észlelést (a szkennereket általában a spam e-mailek blokkolására állítják be).

A német vállalatok konkrét megcélzása csak egy példa, amely bizonyítékot ad arra az elgondolásra, hogy a Buran nem egy hipercélzott módon terjedő fertőzés. Az egyes kampányok mögött álló kapcsolt vállalkozások igényeihez és kívánságaihoz igazították. A rosszindulatú programokat úgy használják, hogy megszerezték az „árucikkekkel szembeni malware” elnevezést. Ez csak azt jelenti, hogy fejlesztése nem függ egy adott céltól. A célok nem formálják, hanem a Buran formázza, hogy illeszkedjenek a célokhoz.

Mire számíthat a Buran Ransomware sztrájk

Miután a Buran ransomware támadást indított a számítógépére, van néhány dolog, amelyre számíthat. A ransomware egy sor fájlt és mappát feketelistára ad. Ennek célja van - a fertőzés azt akarja biztosítani, hogy az a működőképességét megsértése nélkül teljesítse, ahogyan az alkotói elvárják. Mielőtt veszélyt felismernének, Buran prioritássá teszi a meghajtó betűinek és mappáinak titkosítását.

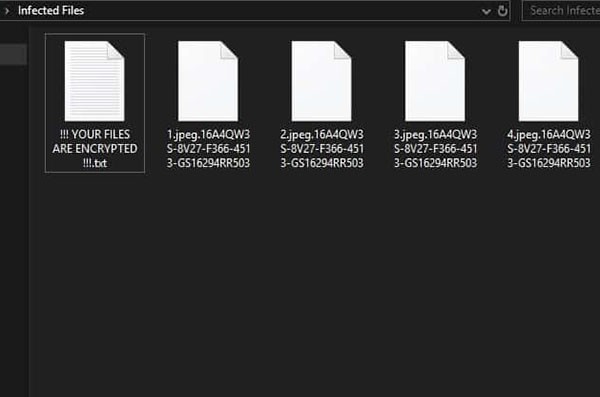

Amint a Buran ransomware eljut a rendszerébe, erős titkosítási algoritmusokat használ az adatok rögzítéséhez. Ez elérhetetlenné teszi a megcélzott fájlokat. Képek, dokumentumok, archívumok, videók. A fájljait átnevezik. A ransomware az Ön egyedi azonosítóját az egyes fájlok hátoldalához csatolja, és úgy találja, hogy a fájlokhoz egy csomó újonnan csatolt szám van ragasztva. Példa erre a „minta.jpg” fájlnév, amely „mintává.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722” lesz.

Példa az átnevezett fájlokra, miután a Buran ransomware titkosította őket.

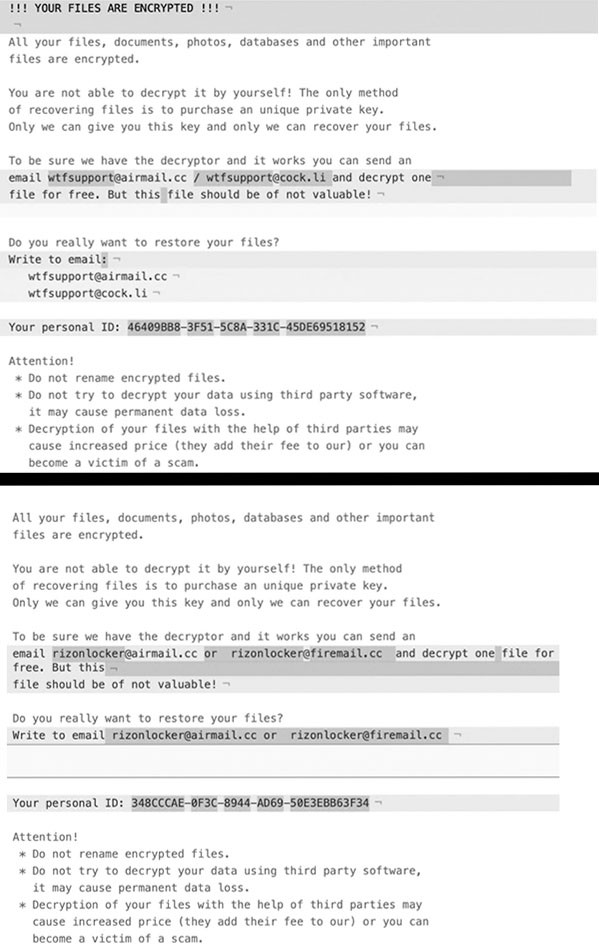

Miután befejezte a titkosítási folyamatot, Buran hagyja neked a váltságdíjat. Ez egy '' nevű fájl !!! MINDEN FÁJLAT TISZTÍTETT. TXT. '' Megtalálhatja azt minden egyes mappában, amely tartalmazza a lezárt fájlokat, valamint az asztalon. Van néhány váltságdíj-jegyzet, amelyet a támadás áldozatai jelentettek, és ezek között kissé eltérések vannak.

Példa Buran két váltságdíjjegye közötti eltérésekre.

A Buran váltságdíjjegyzetének szöveges tartalma:

| !!! A fájljait titkosították !!! Az összes fájl, dokumentum, fénykép, adatbázis és egyéb fontos információ A fájlok titkosítva vannak. Nem tudja megfejteni egyedül! Az egyetlen módszer A fájlok helyreállításának célja egy egyedi privát kulcs vásárlása. Ezt a kulcsot csak mi adhatjuk Önnek, és csak fájlokat tudunk helyreállítani. Annak érdekében, hogy megvan a dekódoló, és működik, küldhet egy e-mailben a polssh1@protonmail.com címet, és dekódoljon egy fájlt ingyen. De ez a fájl nem lehet értékes! Valóban vissza szeretné állítani a fájlokat? Írjon e-mailen: polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Személyi azonosító: - Figyelem! * Ne nevezze át a titkosított fájlokat. * Ne próbálja meg visszafejteni adatait harmadik féltől származó szoftverek segítségével, tartós adatvesztést okozhat. * A fájlok visszafejtése harmadik felek segítségével történhet megnövekedett árat okoznak (hozzáadják a díjat a miénkhez), vagy te csalás áldozatává válik. |

A jegyzet kimondja, hogy ha nem fizet, akkor a fájlok elvesznek. Ennek oka az, hogy Buran létrehoz egy egyedi dekódolási kulcsot minden áldozat számára, és távoli szerverekre tárolja, ahol Ön, az áldozat, nem fér hozzá. Buran mindent megtesz annak érdekében, hogy egy sarkon tartson téged egy fennmaradó lehetőséggel - megfelelés. Állítólag, ha kifizeti a váltságdíjat, megkapja azt a kulcsot, amellyel mindent megfejhet. A helyzet az, hogy a legtöbb, ha nem is, a ransomware hátránynak bizonyul, és soha nem feladhatja a fájlokat . A fertőzés kitölti a fülét azzal, amit hallani szeretne, és reméli, hogy bele fog esni. Ügyeljen arra, hogy ne!

A pontos váltságdíjat nem határozták meg, de feltételezhetően 500 és 1500 dollár körül mozog, amelyet várhatóan valamilyen típusú digitális valutában (Bitcoin, Monero, Ethereum és így tovább) fizetnek. Buran ígéretei ellenére a fizetés hiábavalónak bizonyul. Csalókkal - rosszindulatú számítógépes bűnözőkkel - foglalkozol, akik a naivitásodért ragadoznak abban a reményben, hogy gyors pénzt keresnek. Ne légy áldozata annak a csapdanak, amelyet nekik számítanak. Ne tévesszen be fizetésbe. Az egyetlen menedékje van a fájljainak és a különféle kártevőirtó-erőforrásoknak a rendszerről készült biztonsági másolatával, hogy kiküszöbölje a fenyegetést annak érdekében, hogy a lehető legtöbb hozzáférhető adatot mentse és helyrehozza.