Buran Ransomware continúa el legado destructivo de su predecesor VegaLocker

El ransomware Buran comenzó a avanzar en mayo de 2019. La infección de malware es una amenaza de Ransomware como servicio o RaaS. Aprovechar las amenazas RaaS es una forma bastante común para que los ciberdelincuentes ganen dinero. La forma más sencilla de explicar un proceso de este tipo es comprender que un ataque RaaS es parte de un modelo basado en suscripción que permite que incluso el atacante cibernético más inexperto lance una amenaza de ransomware en la web. Ese tampoco es un esquema nuevo y prometedor. Ha estado disponible en línea durante bastante tiempo. Incluso puede encontrar una multitud de paquetes RaaS en el mercado, que eliminan por completo la necesidad de codificar malware.

Es por eso que es un servicio perfecto para las personas que desean iniciar una infección maliciosa y causar estragos en línea, pero no tienen los conocimientos técnicos para hacerlo. El modelo permite que cualquiera se convierta en un "afiliado" de un paquete RaaS. El proceso involucra a los afiliados que distribuyen el ransomware a víctimas desprevenidas y los creadores del ransomware obtienen una parte de las ganancias de la extorsión que sigue. Otras amenazas notorias de RaaS incluyen nombres populares como REVil, GandCrab, Phobos. La lista de tales amenazas es bastante extensa, incluido el predecesor de Buran conocido como ransomware VegaLocker.

Todo el sistema afiliado-RaaS funciona sobre la base de una colaboración. Es un sistema de confianza entre el autor del código de malware y la persona que usa dicho código para liberarlo en víctimas desprevenidas. La persona que creó el código malicioso obtiene una comisión de los ingresos obtenidos de los ataques de ransomware . La mayoría de las amenazas RaaS cobran entre 30% y 40%. Buran exige solo el 25%, lo que socava bastante los precios de sus competidores. Además, los creadores de Buran están abiertos a negociaciones. Existe la posibilidad de reducir aún más el monto de la comisión, lo que hace que la idea de aprovechar Buran sea aún más atractiva para los cibercriminales.

¡El ransomware Buran incluso tiene anuncios! Anuncian que cada afiliado potencial puede hacer un trato personalizado con el creador del código de malware. El ransomware se publicitó en un popular foro ruso en un intento de atraer atención adicional. El mensaje es el siguiente:

| Buran es un criptoclocker estable fuera de línea, con funcionalidad flexible y soporte 24/7. Funcional: Algoritmo criptográfico confiable usando claves globales y de sesión + claves de archivo al azar; Escanee todas las unidades locales y todas las rutas de red disponibles; Alta velocidad: una secuencia separada funciona para cada disco y ruta de red; Omitir directorios del sistema de Windows y directorios del navegador; Generación de descifrador basada en un archivo cifrado; Corrija el trabajo en todos los sistemas operativos desde Windows XP, Server 2003 hasta la última versión; El casillero no tiene dependencias, no usa bibliotecas de terceros, solo matemáticas y vinapi; La finalización de algunos procesos para liberar archivos abiertos (opcional, negociado); La capacidad de cifrar archivos sin cambiar las extensiones (opcional); Eliminar puntos de recuperación + limpiar registros en un servidor dedicado (opcional); Opciones estándar: tapping, inicio, auto-eliminación (opcional); Protección instalada contra el lanzamiento en el segmento CIS. Condiciones: Se negocian individualmente para cada anuncio según los volúmenes y el material. ¡Comienza a ganar con nosotros! |

Como se lee anteriormente, el anuncio afirma que Buran ha "instalado protección contra el lanzamiento en el segmento de la CEI". En caso de que no esté familiarizado, la CEI es la Comunidad de Estados Independientes, fundamentalmente una confederación de países que alguna vez fueron parte del Unión Soviética. Los países incluidos en la confederación son Armenia, Bielorrusia, Kazajstán, Kirguistán, Moldavia, Rusia, Tayikistán, Turkmenistán, Ucrania y Uzbekistán. La exclusión del posible ataque de Buran también puede ser una pista de que sus creadores pertenecen a uno de los países enumerados.

Los investigadores realizaron controles exhaustivos para verificar la declaración de exclusión de los diez países de la confederación. Solo se confirmó que tres estaban realmente a salvo de las garras de Buran. Tan pronto como el ransomware se desliza en su sistema, ejecuta una comprobación: intenta averiguar dónde está registrada su máquina. Y, si se revela que está registrado en Bielorrusia, Rusia o Ucrania, Buran sale y no tiene ningún efecto aparente.

Una exageración por parte de Buran es su afirmación "El trabajo correcto en todos los sistemas operativos desde Windows XP, Server 2003 hasta el más reciente". A pesar de estas afirmaciones de "inclusión", los investigadores han demostrado que esto es engañoso. Sin embargo, Windows XP parece ser inmune a los ataques de Buran.

Table of Contents

La evolución del ransomware Buran

No se puede hablar del ransomware Buran sin mencionar la amenaza Jumper (Jamper) y la amenaza VegaLocker. El ransomware Buran es una evolución de los dos anteriores. El ransomware VegaLocker se descubrió por primera vez en febrero de 2019, Jumper, en marzo de 2019. Y, como se dijo, el ransomware Buran surgió en mayo de 2019. Estas tres infecciones son parte de lo que se conoce como una 'familia de malware'. Uno es el original, que dio paso a la creación de los otros dos y plagó a los usuarios de la web.

El ransomware VegaLocker, Jumper y Buran están vinculados entre sí con muchas similitudes. Se sabe que las tres amenazas modifican el Registro: crean múltiples claves de registro en un intento de engancharse en su PC y dificultar la eliminación. Las amenazas también crean y almacenan archivos en carpetas temporales, de la misma manera. Comparten el mismo código base, que se modifica con cada evolución de la amenaza. Los autores de malware modifican su código de malware para mejorar su trabajo (invadiendo su sistema y causando estragos lo más eficientemente posible). Están intentando pivotar en torno a programas antivirus y evitar ser detectados por investigadores de seguridad. Esa es la razón más probable por la que VegaLocker ha tenido tantas revisiones como ha tenido. Buran es solo la última reiteración del código.

El ransomware Buran puede escanear discos locales y rutas de red. Puede cifrar archivos sin cambiar las extensiones , así como eliminar puntos de recuperación, borrar registros y eliminar el catálogo de copias de seguridad. Buran también puede eliminarse automáticamente, si alguna vez tiene la necesidad de ocultarse para evadir la detección.

Investigadores de malware han descubierto dos versiones de ransomware Buran flotando en la web, que afectan activamente a los usuarios de computadoras. Ambos están escritos en Delphi, lo que hace que la ingeniería inversa sea un proceso bastante complicado. Siguen siendo bastante similares, pero comparten algunas diferencias clave. Por un lado, el Buran actualizado tiene dos nuevas características atribuidas a su disposición. Sus creadores han introducido dos nuevos procesos: el proceso de eliminación de instantáneas; y eliminación del catálogo de respaldo. El ransomware Buran parece soportar mejoras de sus creadores cada pocos meses. Es justo decir que las nuevas variantes del ransomware, también similares al ransomware VegaLocker, no pueden excluirse como una opción. Además de las actualizaciones, Buran podría incluso soportar otro cambio de marca si recibe demasiada presión de los expertos en seguridad.

La estrategia de invasión de Buran Ransomware: cómo termina en su sistema

El ransomware Buran se entrega en su PC a través del kit Rig Exploit. Utiliza la vulnerabilidad RCE de Microsoft Internet Explorer VBScript Engine Engine (CVE-2018-8174) para explotar máquinas para su implementación. Una vez que el exploit es un éxito, lanza una serie de comandos que descargan Buran en su sistema.

Cuando el kit de explotación Rig suelta el ejecutable de Buran en su PC, sigue la ejecución inmediata. El ransomware se asegura de copiarse en la ruta del archivo% APPDATA% \ microsoft \ windows \ ctfmon.exe y se inicia. Continúa con el cifrado pero no se dirige a todos los archivos de su máquina. Más bien, excluye ciertas extensiones del cifrado. Son los siguientes: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. También excluye ciertas carpetas y archivos.

Carpetas excluidas:

| \reproductor de medios de Windows\ \ computadora de la manzana \ safari \ \ visor de fotos de windows \ \ dispositivos portátiles de windows \ \ seguridad de windows \ \ administrador de bloqueo incrustado \ \Asambleas de referencia\ : \ windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ : \ $ windows. ~ bt \ \Datos de la aplicación\ \Google Chrome\ \Mozilla Firefox\ \ software de ópera \ \ tor navegador \ \archivos comunes\ \explorador de Internet\ \ windows defender \ \ windows mail \ \ windows nt \ \ windowspowershell \ \ diario de windows \ \ barra lateral de windows \ \ paquete de caché \ \ ayuda de microsoft \ : \ reciclador : \ windows \ c: \ windows \ : \ intel \ : \ nvidia \ \todos los usuarios\ \datos de aplicación\ \bota\ \ google \ \ mozilla \ \ópera\ \ msbuild \ \ microsoft \ |

Archivos excluidos

| !!! sus archivos están encriptados !!!. txt boot.ini bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr ntuser.dat ntuser.ini temp.txt thumbs.db unlock.exe |

El Rig Exploit Kit no es el único método de invasión que utiliza Buran. También existen los trucos habituales: software gratuito, campañas de correo electrónico no deseado, enlaces corruptos, sitios o torrentes. Buran también ha sido visto usando el método de archivo adjunto IQY. Cuando se abren, estos archivos adjuntos de Microsoft Excel Web Query ejecutan un comando remoto. Ese comando procede a instalar el ransomware en la máquina. En caso de que no esté seguro de qué son los archivos IQY, son documentos de Excel Web Query. Cuando abre dicho documento, intenta importar datos en una hoja de trabajo utilizando fuentes externas. Siempre sea cauteloso y cauteloso al hacerlo. La diligencia le impide invitar sin darse cuenta infecciones en su PC. Al final, usar la precaución puede ahorrarle una tonelada de problemas y la molestia de tener que restaurar su sistema debido a la pérdida de datos.

Empresas alemanas caen víctimas de ataques de ransomware Buran

En octubre de 2019, surgieron informes de que una miríada de organizaciones alemanas se convirtieron en objetivos de una campaña de distribución para Buran. Fueron víctimas de una campaña de spam que utilizaba un señuelo eFax, además de un documento malicioso de Word. La nota de rescate fue traducida al alemán para acomodar la ubicación.

El correo electrónico no deseado que recibieron estas organizaciones, utilizado para difundir inicialmente el ransomware, contenía enlaces a una página PHP. Esa página luego sirvió los documentos maliciosos de Word, que, después de todo, descargarían la amenaza Buran. Este uso de hipervínculos, en lugar de archivos adjuntos, indica que las personas que comenzaron la campaña maliciosa intentaron evitar ser detectados por escáneres de malware (los escáneres generalmente están configurados para bloquear correos electrónicos no deseados).

La focalización específica de las empresas alemanas es solo un ejemplo que agrega evidencia a la idea de que Buran no es una infección distribuida de manera hiper-focalizada. Se adapta a las necesidades y deseos de los afiliados detrás de cada campaña. El malware se usa de una manera que se ha ganado el nombre de 'malware de productos básicos'. Eso solo significa que su desarrollo no depende de un objetivo particular. Los objetivos no lo moldean, sino que Buran lo moldea para que se ajuste a los objetivos.

Qué esperar de un ataque de Buran Ransomware

Después de que el ransomware Buran inicie su ataque en su PC, hay algunas cosas que puede esperar que sucedan. El ransomware pone en la lista negra una serie de archivos y carpetas. Sus acciones tienen un propósito: la infección quiere asegurarse de que pueda funcionar como esperan sus creadores, sin romper su funcionalidad. Antes de que se reconozca como una amenaza, Buran considera prioritario cifrar las letras y las carpetas de la unidad.

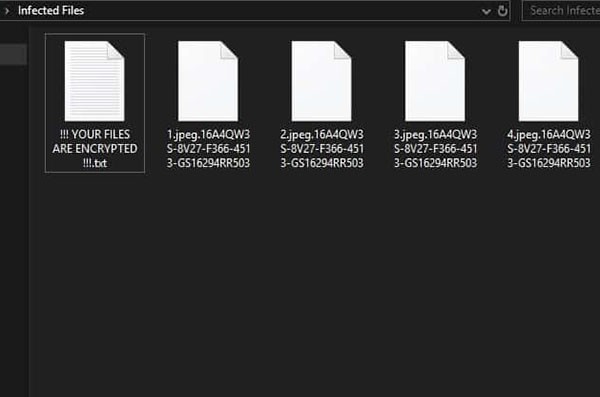

Tan pronto como el ransomware Buran se abre paso en su sistema, utiliza algoritmos de cifrado fuertes para bloquear sus datos. Hace que los archivos de destino sean inaccesibles. Fotos, documentos, archivos, videos. Tus archivos cambian de nombre. El ransomware adjunta su ID única a la parte posterior de cada archivo, y encuentra que sus archivos tienen un montón de números recién agregados pegados a ellos. Un ejemplo sería el nombre de archivo 'sample.jpg' que se convierte en 'sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722'.

Ejemplo de archivos renombrados después de que el ransomware Buran los cifra.

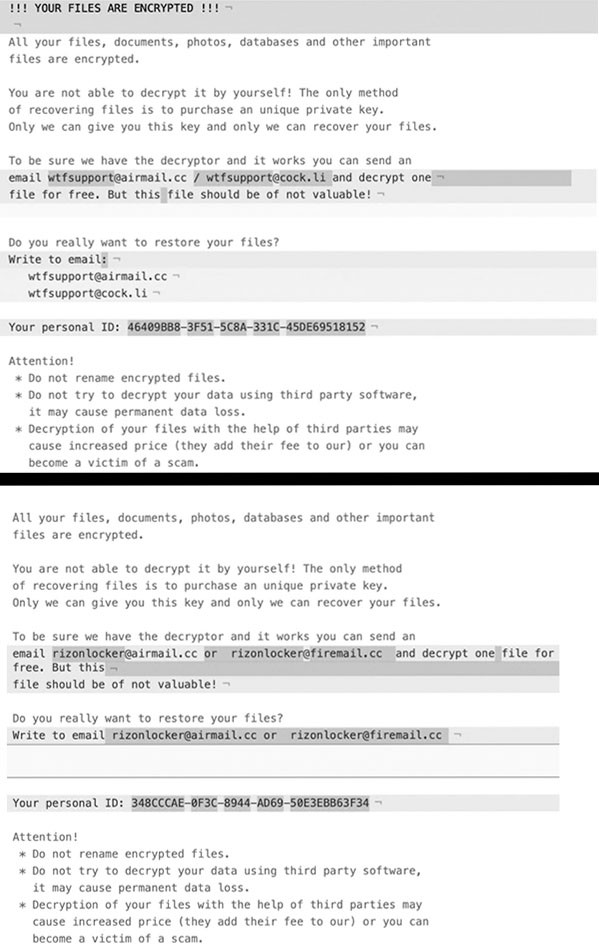

Una vez que finaliza el proceso de cifrado, Buran te deja la nota de rescate. Es un archivo llamado '' !!! TODOS SUS ARCHIVOS ESTÁN ENCRIPTADOS !!!. TXT. '' Puede descubrirlo en cada carpeta que contiene los archivos bloqueados, así como en su Escritorio. Hay algunas notas de rescate que han informado las víctimas del ataque, y tienen ligeras variaciones entre ellas.

Ejemplo de las desviaciones entre las dos notas de rescate de Buran.

Contenido del texto de una nota de rescate de Buran:

| !!! ¡TUS ARCHIVOS ESTÁN ENCRIPTADOS! Todos sus archivos, documentos, fotos, bases de datos y otros datos importantes. Los archivos están encriptados. ¡No puede descifrarlo usted mismo! El unico metodo de recuperar archivos es comprar una clave privada única. Solo nosotros podemos darle esta clave y solo nosotros podemos recuperar sus archivos. Para estar seguro de que tenemos el descifrador y funciona, puede enviar un envíe un correo electrónico a polssh1@protonmail.com y descifre un archivo de forma gratuita. Pero esto ¡El archivo no debe ser valioso! ¿Realmente quieres restaurar tus archivos? Escriba al correo electrónico polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Su identificación personal: - ¡Atención! * No cambie el nombre de los archivos cifrados. * No intente descifrar sus datos con software de terceros, puede causar pérdida permanente de datos. * El descifrado de sus archivos con la ayuda de terceros puede causar un aumento en el precio (agregan su tarifa a nuestra) o puede convertirse en una víctima de una estafa. |

La nota indica que a menos que pague, sus archivos permanecerán perdidos para usted. Esto se debe a que Buran crea una clave de descifrado única para cada víctima y la almacena en servidores remotos, donde usted, la víctima, no puede acceder a ella. Buran hace todo lo posible para respaldarte en una esquina con una opción restante: el cumplimiento. Supuestamente, una vez que pague el rescate, recibirá la clave que necesita para descifrar todo. La cuestión es que, con la mayoría, si no todos, el ransomware demuestra ser una estafa y es posible que nunca renuncie a los archivos . La infección llena tus oídos con lo que quieres escuchar y espera que te enamores de ella. ¡Asegúrate de no hacerlo!

No se especifica el monto exacto del rescate, pero se presume que es de alrededor de $ 500 y $ 1500, que se espera pagar en algún tipo de moneda digital (Bitcoin, Monero, Ethereum, etc.). A pesar de las promesas de Buran, el pago será inútil. Estás tratando con estafadores, cibercriminales maliciosos, que se aprovechan de tu ingenuidad con la esperanza de ganar dinero rápido. No seas víctima de la trampa que te ponen. No se deje engañar por el pago. El único refugio que puede tener es una copia de seguridad del sistema de sus archivos y recursos antimalware particulares para eliminar la amenaza en un esfuerzo por guardar y recuperar la mayor cantidad de datos accesibles que pueda.