Το Buran Ransomware συνεχίζει την καταστροφική κληρονομιά του προέδρου του VegaLocker

Το Buran ransomware ξεκίνησε για πρώτη φορά το Μάιο του 2019. Η λοίμωξη malware είναι μια απειλή Ransomware-as-a-Service ή RaaS. Η αξιοποίηση των απειλών του RaaS είναι ένας μάλλον κοινός τρόπος για να κερδίσουν χρήματα οι εγκληματίες του κυβερνοχώρου. Ο πιο απλός τρόπος για να εξηγήσετε μια τέτοια διαδικασία είναι να καταλάβετε ότι μια επίθεση RaaS αποτελεί μέρος ενός μοντέλου που βασίζεται στη συνδρομή και επιτρέπει ακόμη και στον πιο ανειδίκευτο επιτιθέμενο στον κυβερνοχώρο να ξεκινήσει μια απειλή ransomware στο διαδίκτυο. Αυτό δεν είναι ούτε ένα καινούργιο σχέδιο. Διατίθεται στο διαδίκτυο εδώ και αρκετό καιρό. Μπορείτε ακόμη να συναντήσετε ένα πλήθος πακέτων RaaS στην αγορά, τα οποία απολύουν εντελώς την ανάγκη κωδικοποίησης κακόβουλου λογισμικού.

Γι 'αυτό είναι μια τέλεια υπηρεσία για ανθρώπους που θέλουν να ξεκινήσουν μια κακόβουλες λοίμωξη και να καταστρέψουν online, αλλά δεν έχουν τις τεχνικές γνώσεις για να το κάνουν. Το μοντέλο επιτρέπει σε οποιονδήποτε να γίνει μια «θυγατρική» ενός πακέτου RaaS. Η διαδικασία περιλαμβάνει θυγατρικές που διανέμουν το ransomware στα ανυποψίαστα θύματα και οι δημιουργοί του ransomware παίρνουν μια περικοπή των κερδών από την εκβίαση που ακολουθεί. Άλλες γνωστές απειλές RaaS περιλαμβάνουν δημοφιλή ονόματα όπως REVil, GandCrab, Phobos. Ο κατάλογος αυτών των απειλών είναι αρκετά εκτενής, συμπεριλαμβανομένου του προκατόχου του Buran, γνωστού ως ransomware VegaLocker.

Το σύνολο του συστήματος θυγατρικών-RaaS λειτουργεί με βάση μια συνεργασία. Είναι ένα σύστημα εμπιστοσύνης μεταξύ του δημιουργού κώδικα κακόβουλου λογισμικού και του ατόμου που χρησιμοποιεί τον εν λόγω κώδικα για να το εξαπολύσει σε ανυποψίαστους θύματα. Το άτομο που δημιούργησε τον κακόβουλο κώδικα παίρνει μια προμήθεια από το εισόδημα που κερδίζει από τις επιθέσεις ransomware . Οι περισσότερες απειλές RaaS χρεώνουν οπουδήποτε μεταξύ 30% έως 40%. Ο Buran απαιτεί μόνο 25%, γεγονός που υποτιμά τις τιμές των ανταγωνιστών του αρκετά καλά. Επιπλέον, οι δημιουργοί του Buran είναι ανοικτοί σε διαπραγματεύσεις. Υπάρχει η δυνατότητα να μειωθεί το ποσό της προμήθειας ακόμη χαμηλότερα, καθιστώντας την ιδέα της αξιοποίησης του Buran ακόμη πιο ελκυστική για τους εγκληματίες του κυβερνοχώρου.

Το Buran ransomware έχει ακόμη διαφημίσεις! Ανακοινώνουν ότι κάθε πιθανός συνεργάτης παίρνει μια εξατομικευμένη συμφωνία με τον δημιουργό κώδικα κακόβουλου λογισμικού. Το ransomware διαφημίστηκε σε ένα δημοφιλές ρωσικό φόρουμ σε μια προσπάθεια να συγκεντρωθεί μια πρόσθετη προσοχή. Το μήνυμα έχει ως εξής:

| Το Buran είναι ένας σταθερός κρυπτοκλειδωτής εκτός σύνδεσης, με ευέλικτη λειτουργικότητα και υποστήριξη 24/7. Λειτουργικός: Αξιόπιστος κρυπτογραφικός αλγόριθμος με χρήση πλήκτρων συνδιάλεξης και συνεδρίας + τυχαία πλήκτρα αρχείων. Σάρωση όλων των τοπικών μονάδων δίσκου και όλων των διαθέσιμων διαδρομών δικτύου. Υψηλή ταχύτητα: λειτουργεί ξεχωριστό ρεύμα για κάθε δίσκο και διαδρομή δικτύου. Παράκαμψη των καταλόγων συστήματος των Windows και των καταλόγων του προγράμματος περιήγησης. Δημιουργία Decryptor βασισμένη σε κρυπτογραφημένο αρχείο. Διορθώστε την εργασία σε όλα τα λειτουργικά συστήματα από τα Windows XP, Server 2003 έως τις τελευταίες. Το ντουλάπι δεν έχει εξαρτήσεις, δεν χρησιμοποιεί βιβλιοθήκες τρίτων, μόνο τα μαθηματικά και το vinapi. Η ολοκλήρωση ορισμένων διαδικασιών για την απελευθέρωση ανοιχτών αρχείων (προαιρετικά, με διαπραγμάτευση). Η δυνατότητα κρυπτογράφησης αρχείων χωρίς αλλαγή επεκτάσεων (προαιρετικά). Αφαίρεση σημείων ανάκτησης + ημερολόγια καθαρισμού σε ειδικό διακομιστή (προαιρετικό). Βασικές επιλογές: υποκλοπή, εκκίνηση, αυτόματη διαγραφή (προαιρετικό) Εγκατεστημένη προστασία έναντι εκτόξευσης στο τμήμα CIS. Συνθήκες: Συζητούνται ξεχωριστά για κάθε διαφήμιση ανάλογα με τον όγκο και το υλικό. Ξεκινήστε να κερδίζετε μαζί μας! |

Όπως αναφέρει παραπάνω, η διαφήμιση υποστηρίζει ότι ο Buran έχει εγκαταστήσει προστασία κατά της εκτόξευσης στο τμήμα της CIS. »Αν δεν είστε εξοικειωμένοι, το CIS είναι η Κοινοπολιτεία Ανεξάρτητων Κρατών, βασικά μια συνομοσπονδία χωρών που ήταν κάποτε μέρος της Σοβιετική Ένωση. Οι χώρες που περιλαμβάνονται στην συνομοσπονδία είναι η Αρμενία, η Λευκορωσία, το Καζακστάν, η Κιργιζία, η Μολδαβία, η Ρωσία, το Τατζικιστάν, το Τουρκμενιστάν, η Ουκρανία και το Ουζμπεκιστάν. Ο αποκλεισμός από τη δυνητική επίθεση του Buran μπορεί επίσης να αποτελεί ένδειξη ότι οι δημιουργοί του ανήκουν σε μια από τις χώρες που αναφέρονται.

Οι ερευνητές πραγματοποίησαν διεξοδικούς ελέγχους για να επαληθεύσουν τη δήλωση αποκλεισμού για τις δέκα συνομοσπονδιακές χώρες. Μόνο τρεις επιβεβαιώθηκαν για να είναι πραγματικά ασφαλείς από τα κράσπεδα του Buran. Μόλις το ransomware γλιστρήσει στο σύστημά σας, τρέχει ένας έλεγχος - επιχειρεί να εντοπίσει πού είναι καταχωρημένο το μηχάνημά σας. Και αν αποκαλυφθεί ότι έχει καταχωριστεί στη Λευκορωσία, τη Ρωσία ή την Ουκρανία, ο Buran εξέρχεται και δεν έχει εμφανές αποτέλεσμα.

Μια υπερβολή από την πλευρά του Buran είναι η δήλωση του: "Οι σωστές εργασίες σε όλα τα λειτουργικά συστήματα από τα Windows XP, Server 2003 μέχρι το τελευταίο." Παρά τους ισχυρισμούς αυτούς για «συμμετοχή», οι ερευνητές έχουν αποδείξει ότι είναι απατηλή. Ωστόσο, τα Windows XP φαίνεται να είναι άνοσα στις επιθέσεις από τον Buran.

Table of Contents

Η Εξέλιξη του Buran Ransomware

Δεν μπορείτε να μιλήσετε για το Buran ransomware χωρίς να αναφέρετε την απειλή Jumper (Jamper) και την απειλή VegaLocker. Το Buran ransomware είναι μια εξέλιξη των προηγούμενων δύο. Το ransomware VegaLocker ανακαλύφθηκε για πρώτη φορά τον Φεβρουάριο του 2019, τον Jumper τον Μάρτιο του 2019. Και, όπως αναφέρθηκε, το Buran ransomware ήρθε το Μάιο του 2019. Αυτές οι τρεις μολύνσεις είναι μέρος της γνωστής ως «οικογένειας κακόβουλων προγραμμάτων». Το ένα είναι το πρωτότυπο, το οποίο έδωσε τη θέση του για τις άλλες δύο που δημιουργήθηκαν και οι παθογόνοι χρήστες του διαδικτύου.

VegaLocker, Jumper, και Buran ransomware συνδέονται μαζί με πολλές ομοιότητες. Και οι τρεις απειλές είναι γνωστό ότι τροποποιούν το μητρώο - δημιουργούν πολλαπλά κλειδιά μητρώου σε μια προσπάθεια να μανδαλώσουν στον υπολογιστή σας και να καταστήσουν δύσκολη την αφαίρεση. Οι απειλές δημιουργούν και αποθηκεύουν αρχεία σε προσωρινά φακέλους με τον ίδιο τρόπο. Μοιράζονται τον ίδιο βασικό κώδικα, ο οποίος τροποποιείται με κάθε εξέλιξη της απειλής. Οι συγγραφείς κακόβουλων προγραμμάτων τροποποιούν τον κώδικα κακόβουλου λογισμικού, για να το βελτιώσουν στην εργασία του (εισβάλλοντας το σύστημά σας και καταστρέφοντας τον όλεγμά σας όσο πιο αποτελεσματικά γίνεται). Προσπαθούν να περιστρέψουν τα προγράμματα κατά των ιών και να αποφύγουν την ανίχνευση στα χέρια των ερευνητών ασφαλείας. Αυτός είναι ο πιο πιθανός λόγος για τον οποίο η VegaLocker είχε πολλές αναθεωρήσεις. Ο Buran είναι μόνο η τελευταία επανάληψη του κώδικα.

Το Buran ransomware μπορεί να σαρώσει τοπικές μονάδες δίσκου και διαδρομές δικτύου. Μπορεί να κρυπτογραφήσει τα αρχεία χωρίς να αλλάξει επεκτάσεις , καθώς και να αφαιρέσει τα σημεία ανάκτησης, να καταργήσει τα αρχεία καταγραφής και να διαγράψει τον κατάλογο αντιγράφων ασφαλείας. Ο Buran μπορεί επίσης να διαγράψει αυτόματα, αν έχει ποτέ την ανάγκη να κρυφτεί για να αποφύγει την ανίχνευση.

Οι ερευνητές κακόβουλου λογισμικού έχουν ανακαλύψει δύο εκδόσεις Burrans ransomware που επιπλέουν στο διαδίκτυο, που επηρεάζουν ενεργά τους χρήστες υπολογιστών. Και οι δύο γράφονται στους Δελφούς, γεγονός που καθιστά την αντίστροφη μηχανική μια αρκετά δύσκολη διαδικασία. Παραμένουν παρόμοιες αλλά μοιράζονται μερικές βασικές διαφορές. Για ένα, το ενημερωμένο Buran έχει δύο νέα χαρακτηριστικά που αποδίδονται στη διάθεσή του. Οι δημιουργοί του έχουν εισαγάγει δύο νέες διεργασίες - τα σκιώδη αντίγραφα διαγράφουν τη διαδικασία. και δημιουργία αντιγράφων ασφαλείας διαγραφής καταλόγου. Το Buran ransomware φαίνεται να υπομένει βελτιώσεις από τους δημιουργούς του κάθε μερικούς μήνες. Είναι δίκαιο να πούμε ότι οι νέες παραλλαγές του ransomware, παρόμοιες με τις βιντεοεπιδόσεις VegaLocker, δεν μπορούν να αποκλειστούν ως επιλογή. Εκτός από τις ενημερώσεις, ο Buran μπορεί να υπομείνει ακόμη να υπομείνει μια άλλη αλλαγή εμπορικού σήματος, αν πιέσει πολύ από ειδικούς ασφαλείας.

Η στρατηγική εισβολής του Buran Ransomware - Πώς τελειώνει στο σύστημά σας

Το Buran ransomware παραδίδεται στον υπολογιστή σας μέσω του κιτ εκτόξευσης Rig. Χρησιμοποιεί το θέμα ευπάθειας RCE του Microsoft Internet Explorer VBScript Engine Engine (CVE-2018-8174) για την εκμετάλλευση μηχανών για ανάπτυξη. Μόλις η εκμετάλλευση είναι μια επιτυχία, ξεκινά μια σειρά εντολών που κατεβάζουν το Buran στο σύστημά σας.

Όταν το κιτ εκμετάλλευσης Rig πέσει το εκτελέσιμο αρχείο Buran στον υπολογιστή σας, ακολουθεί άμεση εκτέλεση. Στη συνέχεια, το ransomware φροντίζει να αντιγραφεί στη διαδρομή αρχείου% APPDATA% \ microsoft \ windows \ ctfmon.exe και να ξεκινήσει. Προχωράει με κρυπτογράφηση, αλλά δεν στοχεύει σε κάθε αρχείο στο μηχάνημά σας. Αντίθετα, αποκλείει ορισμένες επεκτάσεις από την κρυπτογράφηση. Έχουν ως εξής: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Εξαιρεί επίσης ορισμένους φακέλους και αρχεία.

Αποκλεισμένοι φάκελοι:

| \Windows Media Player\ \ Apple υπολογιστή \ σαφάρι \ \ windows viewer φωτογραφιών \ \ windows portable devices \ \ windows security \ \ ενσωματωμένος διαχειριστής κλειδώματος \ \ assembly assemblies \ : \ windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ : \ $ παράθυρα. ~ bt \ \Δεδομένα εφαρμογής\ \Google Chrome\ \Mozilla Firefox\ \ λογισμικό όπερας \ \ browser \ \κοινά αρχεία\ \ internet explorer \ \ windows defender \ \ windows mail \ \ windows nt \ \ windowspowershell \ \ windows journal \ \ windows sidebar \ \ cache πακέτου \ \ microsoft help \ : \ ανακυκλωτής : \ windows \ c: \ windows \ : \ intel \ : \ nvidia \ \όλοι οι χρήστες\ \δεδομένα εφαρμογής\ \μπότα\ \ google \ \ mozilla \ \ΛΥΡΙΚΗ ΣΚΗΝΗ\ \ msbuild \ \ microsoft \ |

Εξαιρούμενα αρχεία:

| !!! τα αρχεία σας είναι κρυπτογραφημένα !!!. txt boot.ini bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr ntuser.dat ntuser.ini temp.txt thumbs.db unlock.exe |

Το Rig Exploit Kit δεν είναι η μόνη μέθοδος εισβολής που χρησιμοποιεί το Buran. Υπάρχουν επίσης τα συνηθισμένα κόλπα - δωρεάν λογισμικό, καμπάνιες ηλεκτρονικού ταχυδρομείου ανεπιθύμητης αλληλογραφίας, κατεστραμμένες συνδέσεις, ιστότοποι ή torrents. Ο Buran έχει εντοπιστεί χρησιμοποιώντας τη μέθοδο προσάρτησης αρχείου IQY. Όταν ανοίξει, αυτά τα συνημμένα του Microsoft Excel Web Query εκτελούν μια απομακρυσμένη εντολή. Αυτή η εντολή προχωρά στην εγκατάσταση του ransomware στο μηχάνημα. Σε περίπτωση που δεν είστε σίγουροι για τα αρχεία IQY, είναι έγγραφα του Excel Web Query. Όταν ανοίγετε ένα τέτοιο έγγραφο, προσπαθεί να εισάγει δεδομένα σε ένα φύλλο εργασίας χρησιμοποιώντας εξωτερικές πηγές. Να είστε πάντοτε επιφυλακτικοί και προσεκτικοί κατά τη διαδικασία. Η επιμέλεια σας αποτρέπει από την άθετη πρόσκληση μολύνσεων στον υπολογιστή σας. Τελικά, με προσοχή μπορεί να σας εξοικονομήσει έναν τόνο προβλημάτων και την επιδείνωση του ενδεχομένως να χρειαστεί να επαναφέρετε το σύστημά σας λόγω των χαμένων δεδομένων.

Γερμανικές εταιρείες πέφτουν θύματα Buran Ransomware επιθέσεις

Τον Οκτώβριο του 2019, αναφέρθηκαν εκθέσεις ότι μια πληθώρα γερμανικών οργανώσεων έγινε στόχος μιας εκστρατείας διανομής για τον Buran. Έπεσαν θύματα μιας καμπάνιας ανεπιθύμητης αλληλογραφίας που χρησιμοποίησε ένα eFax δέλεαρ, εκτός από ένα κακόβουλο έγγραφο του Word. Το σημείωμα λύτρα μεταφράστηκε στα γερμανικά για να φιλοξενήσει τη θέση.

Τα μηνύματα ηλεκτρονικού ταχυδρομείου που έλαβαν αυτές οι οργανώσεις, που χρησιμοποιήθηκαν για την αρχική διάδοση του ransomware, περιείχαν συνδέσμους σε μια σελίδα PHP. Στη συνέχεια, η σελίδα αυτή εξυπηρετούσε τα κακόβουλα έγγραφα του Word, τα οποία, μετά από λέξεις, κατεβάζουν την απειλή Buran. Αυτή η χρήση υπερσυνδέσμων, αντί για συνημμένα, υποδεικνύει ότι οι άνθρωποι που ξεκίνησαν την κακόβουλη καμπάνια προσπάθησαν να αποφύγουν την ανίχνευση από σαρωτές κακόβουλου λογισμικού (οι σαρωτές συνήθως έχουν ρυθμιστεί για να αποκλείσουν τα μηνύματα ηλεκτρονικού ταχυδρομείου με ανεπιθύμητα μηνύματα).

Η συγκεκριμένη στόχευση των γερμανικών εταιρειών είναι μόνο ένα παράδειγμα που προσθέτει στοιχεία για την ιδέα ότι το Buran δεν είναι μία λοίμωξη κατανεμημένη με υπερβολικό στόχο. Είναι προσαρμοσμένο στις ανάγκες και επιθυμίες των θυγατρικών πίσω από κάθε εκστρατεία. Το κακόβουλο λογισμικό χρησιμοποιείται με τρόπο που έχει κερδίσει το όνομα "κακόβουλο λογισμικό". Αυτό σημαίνει μόνο ότι η ανάπτυξή του δεν εξαρτάται από έναν συγκεκριμένο στόχο. Οι στόχοι δεν το διαμορφώνουν, αλλά μάλλον ο Buran το διαμορφώνει για να ταιριάζει στους στόχους.

Τι να περιμένετε από μια απεργία Buran Ransomware Strike

Αφού το Burrans ransomware ξεκινήσει την επίθεσή του στον υπολογιστή σας, υπάρχουν μερικά πράγματα που μπορείτε να περιμένετε να συμβεί. Το μαύρο λίστες ransomware μια σειρά αρχείων και φακέλων. Υπάρχει ένας σκοπός για τις ενέργειές της - η μόλυνση θέλει να εξασφαλίσει ότι μπορεί να εκτελέσει όπως οι δημιουργοί της αναμένουν, χωρίς να σπάσει τη λειτουργικότητά της. Πριν αναγνωριστεί ως απειλή, ο Buran καθιστά προτεραιότητα την κρυπτογράφηση των γραμμάτων και των φακέλων της μονάδας δίσκου.

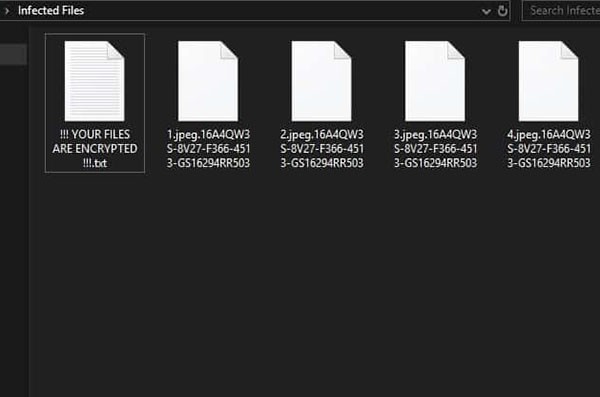

Μόλις το Buran ransomware πλησιάσει το δρόμο του στο σύστημά σας, χρησιμοποιεί ισχυρούς αλγόριθμους κρυπτογράφησης για να κλειδώσει τα δεδομένα σας. Κάνει τα στοχευμένα αρχεία απρόσιτα. Εικόνες, έγγραφα, αρχεία, βίντεο. Τα αρχεία σας μετονομάζονται. Το ransomware αποδίδει το μοναδικό σας αναγνωριστικό στο πίσω μέρος κάθε αρχείου και βρίσκετε ότι τα αρχεία σας έχουν μια δέσμη νεοσυσταθέντων αριθμών κολλημένων σε αυτά. Ένα παράδειγμα θα ήταν το όνομα του αρχείου 'sample.jpg' που μετατράπηκε σε 'sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722'.

Παράδειγμα των μετονομασμένων αρχείων μετά την κρυπτογράφηση του Buran ransomware.

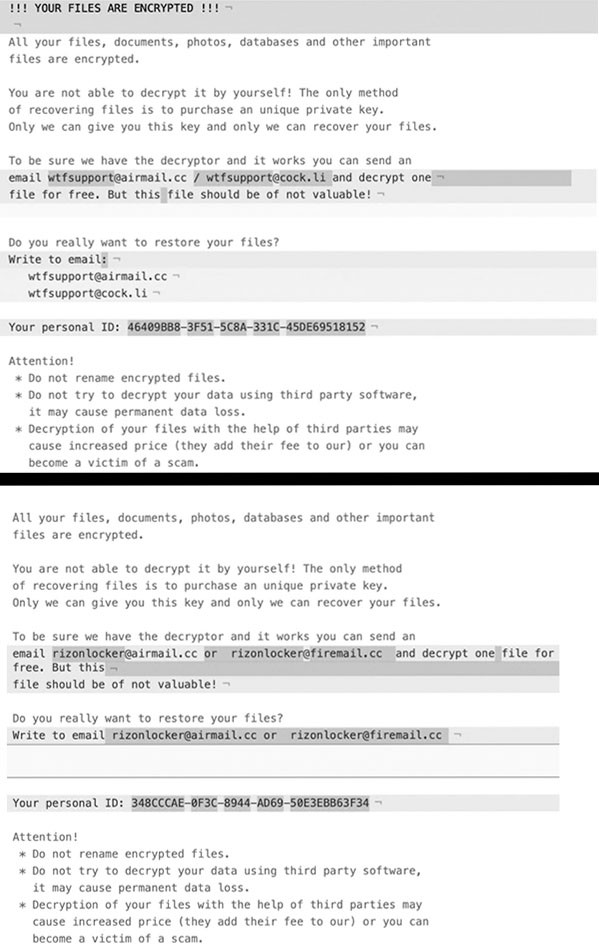

Μόλις ολοκληρώσει τη διαδικασία κρυπτογράφησης, ο Buran σας αφήνει το σημείωμα λύτρας. Είναι ένα αρχείο που ονομάζεται '' !!! ΟΛΑ ΤΑ ΑΡΧΕΙΑ ΣΑΣ ΕΙΝΑΙ ΑΚΡΙΒΕΙΑ !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! Υπάρχουν μερικές σημειώσεις λύτρας που έχουν αναφέρει τα θύματα της επίθεσης και έχουν μικρές αποκλίσεις μεταξύ τους.

Παράδειγμα των αποκλίσεων μεταξύ των δύο σημειώσεων λύτρας του Buran.

Περιεχόμενα κειμένου μιας σημείωσης λύτρας Buran:

| !!! ΤΑ ΑΡΧΕΙΑ ΣΑΣ ΑΚΡΙΖΟΝΤΑΙ !!! Όλα τα αρχεία, τα έγγραφα, οι φωτογραφίες, οι βάσεις δεδομένων και άλλα σημαντικά τα αρχεία κρυπτογραφούνται. Δεν είστε σε θέση να το αποκρυπτογραφήσετε μόνοι σας! Η μόνη μέθοδος της ανάκτησης αρχείων είναι να αγοράσετε ένα μοναδικό ιδιωτικό κλειδί. Μόνο μπορούμε να σας δώσουμε αυτό το κλειδί και μόνο μπορούμε να ανακτήσουμε τα αρχεία σας. Για να είμαστε βέβαιοι ότι έχουμε τον αποκρυπτογράφο και λειτουργεί, μπορείτε να στείλετε ένα mail polssh1@protonmail.com και αποκρυπτογραφήστε ένα αρχείο δωρεάν. Αλλά αυτό το αρχείο δεν πρέπει να είναι πολύτιμο! Θέλετε πραγματικά να επαναφέρετε τα αρχεία σας; Γράψτε στο ηλεκτρονικό ταχυδρομείο polssh1@protonmail.com, polshh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Το προσωπικό σας αναγνωριστικό: - Προσοχή! * Μην μετονομάσετε κρυπτογραφημένα αρχεία. * Μην επιχειρήσετε να αποκρυπτογραφήσετε τα δεδομένα σας χρησιμοποιώντας λογισμικό τρίτων κατασκευαστών, μπορεί να προκαλέσει μόνιμη απώλεια δεδομένων. * Η αποκρυπτογράφηση των αρχείων σας με τη βοήθεια τρίτων μπορεί προκαλούν αυξημένη τιμή (προσθέτουν την αμοιβή τους) ή μπορείτε να γίνει θύμα απάτης. |

Η σημείωση δηλώνει ότι αν δεν πληρώσετε, τα αρχεία σας θα παραμείνουν χαμένα για σας. Αυτός είναι επειδή ο Buran δημιουργεί ένα μοναδικό κλειδί αποκρυπτογράφησης για κάθε θύμα και το αποθηκεύει σε απομακρυσμένους διακομιστές, όπου εσείς, το θύμα, δεν έχετε πρόσβαση σε αυτό. Ο Buran κάνει ό, τι είναι δυνατό για να σας στηρίξει σε μια γωνία με μία επιλογή που απομένει - συμμόρφωση. Υποτίθεται ότι, μόλις πληρώσετε τα λύτρα, θα λάβετε το κλειδί που χρειάζεστε για να αποκρυπτογραφήσετε τα πάντα. Το πράγμα είναι, με τα περισσότερα, αν όχι όλα, τα ransomware αποδεικνύεται ότι είναι con και δεν μπορεί ποτέ να παραιτηθεί από τα αρχεία . Η λοίμωξη γεμίζει τα αυτιά σας με αυτό που θέλετε να ακούσετε και ελπίζει να πέσετε γι 'αυτό. Βεβαιωθείτε ότι δεν το κάνετε!

Το ακριβές ποσό λύτρα δεν προσδιορίζεται, αλλά θεωρείται ότι είναι περίπου $ 500 και $ 1500, το οποίο αναμένεται να πληρωθεί σε κάποιο είδος ψηφιακού νομίσματος (Bitcoin, Monero, Ethereum κ.ο.κ.). Παρά τις υποσχέσεις του Μπουράν, η πληρωμή θα αποδειχθεί μάταιη. Έχεις να κάνεις με απατεώνες - κακόβουλοι κυβερνοεγκληματίες, οι οποίοι θύματα της αφέλειάς σου με την ελπίδα να κάνεις ένα γρήγορο buck. Μην πέσετε θύμα της παγίδας που βάζουν για σας. Μην πάρετε scammed σε πληρωμή. Το μοναδικό καταφύγιο που μπορεί να έχετε είναι ένα σύστημα δημιουργίας αντιγράφων ασφαλείας των αρχείων σας και ειδικών πόρων για την εξάλειψη της απειλής σε μια προσπάθεια εξοικονόμησης και ανάκτησης όσο το δυνατόν πιο προσιτών δεδομένων.