Buran Ransomware fortsætter den destruktive arv fra dens forgænger VegaLocker

Buran ransomware begyndte først at gå i maj 2019. malware-infektionen er en Ransomware-as-a-Service trussel, eller RaaS. Udnyttelse af RaaS-trusler er en temmelig almindelig måde for cyberkriminelle at tjene penge på. Den enkleste måde at forklare en sådan proces er at forstå, at et RaaS-angreb er en del af en abonnementsbaseret model, der tillader selv den mest ufaglærte cyberangreb at lancere en ransomware-trussel på nettet. Det er heller ikke et nyt, kommende program. Det har været tilgængeligt online i ganske lang tid. Du kan endda støde på et væld af RaaS-pakker på markedet, dem, der fuldstændigt skærer behovet for at kode malware.

Derfor er det en perfekt service for folk, der ønsker at starte en ondsindet infektion og forstyrre ødelæggelse online, men ikke har den tekniske viden til at gøre det. Modellen lader enhver blive en 'tilknyttet' af en RaaS-pakke. Processen involverer datterselskaber, der distribuerer ransomware til intetanende ofre, og ransomwares skabere får et skæring af overskuddet fra den afpresning, der følger. Andre berygtede RaaS-trusler inkluderer populære navne som REVil, GandCrab, Phobos. Listen over sådanne trusler er temmelig omfattende, inklusive Burans forgænger kendt som VegaLocker ransomware.

Hele det tilknyttede RaaS-system fungerer på grundlag af et samarbejde. Det er et system med tillid mellem forfatteren af malware-koden og den person, der bruger nævnte kode for at løsne den over på intetanende ofre. Den person, der lavede den ondsindede kode, får en provision af indtægten, der er optjent ved ransomware-angreb . De fleste RaaS-trusler opkræver et sted mellem 30% og 40%. Buran kræver kun 25%, hvilket underskriver konkurrenternes priser ganske godt. Hvad mere er, Burans skabere er åbne for forhandlinger. Der er potentiale til at falde provisionen endnu lavere, hvilket gør ideen om at udnytte Buran endnu mere attraktiv for cyberkriminelle.

Buran ransomware har endda annoncer! De meddeler, at hvert potentielt tilknyttet selskab får en personlig aftale med malware-kodeskaberen. Ransomware blev annonceret i et populært russisk forum i et forsøg på at få yderligere opmærksomhed. Beskeden er som følger:

| Buran er en stabil offline cryptoclocker med fleksibel funktionalitet og support 24/7. Funktionel: Pålidelig kryptografisk algoritme ved hjælp af globale og sessionstaster + tilfældige filtaster; Scan alle lokale drev og alle tilgængelige netværksstier; Høj hastighed: en separat strøm fungerer for hver disk og netværkssti; Spring over Windows-systemmapper og browsermapper; Decryptor-generation baseret på en krypteret fil; Korrekt arbejde på alle OS'er fra Windows XP, Server 2003 til det nyeste; Skabet har ingen afhængigheder, bruger ikke tredjepartsbiblioteker, kun matematik og vinapi; Afslutningen af nogle processer til frigørelse af åbne filer (valgfrit, forhandlet); Muligheden for at kryptere filer uden at ændre udvidelser (valgfrit); Fjernelse af gendannelsespunkter + rengøringslogfiler på en dedikeret server (valgfrit); Standardindstillinger: tappe, opstart, selvsletning (valgfrit); Installeret beskyttelse mod lancering i CIS-segmentet. Betingelser: De forhandles individuelt for hver annonce afhængigt af mængder og materiale. Begynd at tjene med os! |

Som det læses ovenfor, hævder annoncen, at Buran har '' installeret beskyttelse mod lancering i CIS-segmentet. '' Hvis du ikke er bekendt, er CIS Commonwealth of Independent States, grundlæggende en konføderation af lande, der engang var en del af Sovjetunionen. De lande, der er inkluderet i konføderationen, er Armenien, Hviderusland, Kasakhstan, Kirgisistan, Moldova, Rusland, Tadsjikistan, Turkmenistan, Ukraine og Uzbekistan. Udelukkelsen fra Burans potentielle angreb kan lige så godt være en anelse om, at dens skabere hører til et af de anførte lande.

Forskere foretog grundige kontroller for at verificere erklæringen om udelukkelse for de ti konføderationslande. Kun tre blev bekræftet for at være virkelig sikre fra Burans koblinger. Så snart ransomware glider ind i dit system, kører det en check - det forsøger at finde ud af, hvor din maskine er registreret. Og hvis det afsløres at være registreret i Hviderusland, Rusland eller Ukraine, forlader Buran og har ingen åbenbar virkning.

En overdrivelse fra Burans side er dets udsagn '' Korrekt arbejde på alle operativsystemer fra Windows XP, Server 2003 til det seneste. '' På trods af disse påstande om 'inklusivitet' har forskere vist sig at være svigagtige. Windows XP ser imidlertid ud til at være immun mod angreb fra Buran.

Table of Contents

Udviklingen af Buran Ransomware

Du kan ikke tale om Buran ransomware uden at nævne truslen Jumper (Jamper) og VegaLocker-truslen. Buran ransomware er en udvikling af de to foregående. VegaLocker ransomware blev først opdaget i februar 2019, Jumper - i marts 2019. Og som nævnt kom Buran ransomware til at være i maj 2019. Disse tre infektioner er en del af det, der er kendt som en 'malware-familie'. Den ene er den originale, der gav plads for de andre to at blive oprettet og plage webbrugere.

VegaLocker, Jumper og Buran ransomware er forbundet sammen med mange ligheder. Alle tre af truslerne er kendt for at ændre registreringsdatabasen - de opretter flere registernøgler i et forsøg på at låse sig fast på din pc og vanskeliggør fjernelse. Truslerne opretter og gemmer også filer i midlertidige mapper på samme måde. De deler den samme basekode, som bliver ændret med hver udvikling af truslen. Malware-forfattere ændrer deres malware-kode for at gøre det bedre på sit job (invaderer dit system og skaber ødelæggelse så effektivt som muligt). De forsøger at dreje rundt om antivirusprogrammer og undgå opdagelse hos sikkerhedsforskere. Det er den mest sandsynlige grund til, at VegaLocker har haft så mange revisioner, som den har gjort. Buran er kun den seneste gentagelse af koden.

Buran ransomware kan scanne lokale drev og netværksstier. Det kan kryptere filer uden at ændre udvidelser samt fjerne gendannelsespunkter, rydde logfiler og slette sikkerhedskataloget. Buran kan også selv slette, hvis den nogensinde har behov for at skjule sig for at undgå opdagelse.

Malware-forskere har opdaget to versioner af Buran-ransomware, der flyder rundt på nettet, og som aktivt påvirker computerbrugere. Begge er skrevet i Delphi, hvilket gør reverse engineering til en temmelig vanskelig proces. De forbliver ret ens, men deler nogle få centrale forskelle. For det første har den opdaterede Buran to nye funktioner, der tilskrives. Dets skabere har introduceret to nye processer - skygge kopier slette proces; og sletning af sikkerhedskatalog. Burans ransomware ser ud til at udholde forbedringer fra sine skabere hvert par måneder. Det er rimeligt at sige, at nye varianter af ransomware, der også ligner VegaLocker ransomware, ikke kan udelukkes som en mulighed. Bortset fra opdateringer kan Buran måske endda udholde en anden mærkeændring, hvis det får for meget pres fra sikkerhedseksperter.

Buran Ransomwares invasionstrategi - hvordan det ender i dit system

Buran ransomware leveres til din pc via Rig Exploit Kit. Det bruger Microsoft Internet Explorer VBScript Engine Engine RCE sårbarhed (CVE-2018-8174) til at udnytte maskiner til distribution. Når udnyttelsen er en succes, starter den en række kommandoer, der henter Buran på dit system.

Når Rig-udnyttelsessættet slipper Buran-eksekverbare på din pc, følger øjeblikkelig eksekvering. Ransomware sørger derefter for at kopiere sig selv til filstien% APPDATA% \ microsoft \ windows \ ctfmon.exe og starter. Det fortsætter med kryptering, men målretter ikke hver enkelt fil på din maskine. Snarere udelukker det visse udvidelser fra kryptering. De er som følger: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Det ekskluderer også visse mapper og filer.

Ekskluderede mapper:

| \ windows media player \ \ æble computer \ safari \ \ windows fotovisning \ \ windows bærbare enheder \ \ windows sikkerhed \ \ embedded lockdown manager \ \ referencesamlinger \ : \ Windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ :. \ $ vinduer ~ bt \ \Applikationsdata\ \ Google \ Chrome \ \Mozilla Firefox\ \ opera software \ \ tor browser \ \fælles filer\ \ internet explorer \ \ windows forsvarer \ \ windows mail \ \ windows nt \ \ WindowsPowerShell \ \ windows journal \ \ windows sidebar \ \ pakke cache \ \ microsoft help \ : \ recycler : \ Windows \ C: \ Windows \ : \ intel \ : \ nvidia \ \alle brugere\ \ AppData \ \støvle\ \ Google \ \ mozilla \ \opera\ \ MSBuild \ \ Microsoft \ |

Ekskluderede filer:

| !!! dine filer er krypteret !!!. txt boot.ini bootfont.bin bootsect.bak defender.exe Desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat NTLDR Ntuser.dat ntuser.ini temp.txt Thumbs.db Unlock.exe |

Rig Exploit Kit er ikke den eneste metode til invasion, Buran bruger. Der er også de sædvanlige tricks - freeware, e-mail-kampagner med spam, beskadigede links, websteder eller torrents. Buran er også blevet opdaget ved hjælp af IQY-filvedhæftningsmetoden. Når de åbnes, udfører disse Microsoft Excel Web Query-vedhæftede filer en fjernkommando. Denne kommando fortsætter med at installere ransomware på maskinen. I tilfælde af at du er usikker på, hvad IQY-filer er, er de Excel Web Query-dokumenter. Når du åbner et sådant dokument, forsøger det at importere data til et regneark ved hjælp af eksterne kilder. Vær altid forsigtig og forsigtig med at gøre det. Flid forhindrer dig i uforvarende at invitere infektioner til din pc. I sidste ende kan forsigtighed spare dig for masser af problemer og forværring af potentielt at skulle gendanne dit system på grund af mistede data.

Tyske virksomheder er ofre for Buran Ransomware-angreb

I oktober 2019 kom der rapporter om, at et utal af tyske organisationer blev mål for en distributionskampagne for Buran. De faldt offer for en spam-kampagne, der brugte en eFax-lokkning ud over et ondsindet Word-dokument. Løsningsnotaen blev oversat til tysk for at imødekomme placeringen.

Den spam-e-mail, som disse organisationer modtog, bruges til oprindeligt at sprede ransomware, indeholdt links til en PHP-side. Den side serverede derefter de ondsindede Word-dokumenter, som efterfølgende ville downloade Buran-truslen. Denne brug af hyperlinks i stedet for vedhæftede filer indikerer, at de mennesker, der startede den ondsindede kampagne, forsøgte at undgå registrering af malware-scannere (scannere er normalt konfigureret til at blokere spam-e-mails).

Den specifikke målretning mod tyske virksomheder er kun et eksempel, der tilføjer bevis på tanken om, at Buran ikke er en infektion distribueret på en hypermålrettet måde. Det er tilpasset behovene og ønskerne hos tilknyttede virksomheder bag hver kampagne. Malware bruges på en måde, der har fortjent navnet 'commodity malware.' Det betyder kun, at dens udvikling ikke er afhængig af et bestemt mål. Mål støber det ikke, men Buran støber det snarere til målene.

Hvad man kan forvente af en Buran Ransomware-strejke

Når Buran ransomware initierer sit angreb på din pc, er der et par ting, du kan forvente at ske. Ransomware-sortlisterne en række filer og mapper. Der er et formål med dens handlinger - infektionen ønsker at sikre, at den kan fungere som dens skabere forventer, uden at ødelægge dens funktionalitet. Før det anerkendes som en trussel, gør Buran det en prioritet at kryptere drevbogstaver og -mapper.

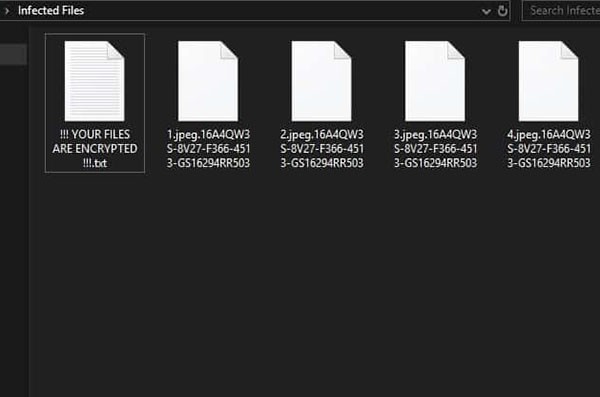

Så snart Buran ransomware glider sig ind i dit system, bruger den stærke krypteringsalgoritmer til at låse dine data. Det gør de målrettede filer utilgængelige. Billeder, dokumenter, arkiver, videoer. Dine filer bliver omdøbt. Ransomware knytter dit unikke ID bag på hver fil, og du finder ud af, at dine filer har en masse nytilknyttede numre fastgjort til dem. Et eksempel ville være filnavnet 'sample.jpg', der omdannes til 'sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722.'

Eksempel på omdøbt filer efter Buran ransomware krypterer dem.

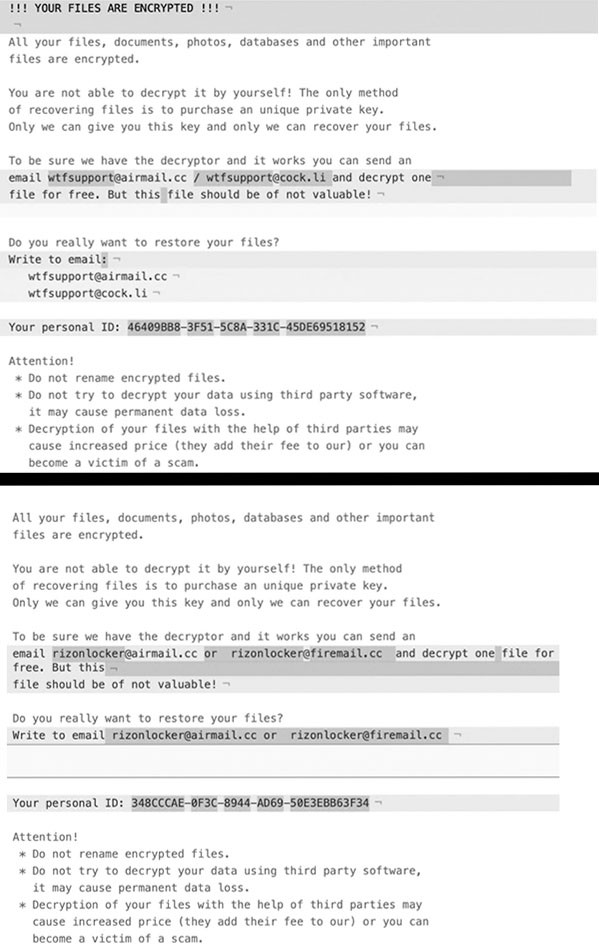

Når den er færdig med krypteringsprocessen, efterlader Buran dig løsepenge. Det er en fil kaldet '' !!! ALLE DIN FILER ER KRYPTET !!!. TXT. '' Du kan finde det i hver mappe, der indeholder de låste filer såvel som på dit skrivebord. Der er et par løsepenge, som ofrene for angrebet har rapporteret, og de har små variationer imellem.

Eksempel på afvigelser mellem Burans to løsepenge.

Tekstindhold i en Buran løsepenge note:

| !!! DINE FILER ER KRYPTET !!! Alle dine filer, dokumenter, fotos, databaser og andet vigtigt filer er krypteret. Du er ikke i stand til at dekryptere det selv! Den eneste metode af gendannelse af filer er at købe en unik privat nøgle. Kun vi kan give dig denne nøgle, og kun vi kan gendanne dine filer. For at være sikker på, at vi har dekrypteren, og det fungerer, kan du sende en e-mail polssh1@protonmail.com og dekrypter en fil gratis. Men dette filen skal være af ikke værdifuld! Vil du virkelig gendanne dine filer? Skriv til e-mail polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemaill@g Din personlige id: - Opmærksomhed! * Omdøb ikke krypterede filer. * Forsøg ikke at dekryptere dine data ved hjælp af tredjepartssoftware, det kan forårsage permanent datatab. * Dekryptering af dine filer ved hjælp af tredjepart kan muligvis forårsage øget pris (de tilføjer deres gebyr til vores), eller du kan blive et offer for en fidus. |

Bemærkningen angiver, at medmindre du betaler, vil dine filer forblive tabt for dig. Det er fordi Buran opretter en unik dekrypteringsnøgle for hvert offer og gemmer den på fjernservere, hvor du som offer ikke har adgang til den. Buran gør sit bedste for at bakke dig ind i et hjørne med en resterende mulighed - compliance. Når det er meningen, at når du betaler løsepenge, modtager du den nøgle, du har brug for for at dekryptere alt. Sagen er, at de fleste, hvis ikke alle, ransomware viser sig at være en ulempe og måske aldrig opgive filerne . Infektionen fylder dine ører med det, du vil høre, og håber, at du falder for den. Sørg for, at du ikke gør det!

Det nøjagtige løsepenge beløb er ikke specificeret, men det antages, at det er omkring $ 500 og $ 1500, som forventes at blive betalt i en form for digital valuta (Bitcoin, Monero, Ethereum, og så videre). På trods af Burans løfter vil betaling vise sig nytteløs. Du har at gøre med svindlere - ondsindede cyberkriminelle, der byder på din naivitet i håb om at få et hurtigt penge. Må ikke blive offer for den fælde, de lægger for dig. Bliv ikke scammet til betaling. Den eneste tilflugt, du måtte have, er en sikkerhedskopi af dine filer og bestemte antimalware-ressourcer for at fjerne truslen i et forsøg på at gemme og gendanne så meget tilgængelige data, som du kan.