Buran Ransomware setzt das zerstörerische Erbe seines Vorgängers VegaLocker fort

Buran Ransomware machte im Mai 2019 erste Fortschritte. Die Malware-Infektion ist eine Ransomware-as-a-Service-Bedrohung (RaaS). Die Nutzung von RaaS-Bedrohungen ist für Cyberkriminelle eine weit verbreitete Methode, um Geld zu verdienen. Der einfachste Weg, einen solchen Prozess zu erklären, besteht darin, zu verstehen, dass ein RaaS-Angriff Teil eines auf Abonnements basierenden Modells ist, mit dem selbst unerfahrene Cyber-Angreifer eine Ransomware-Bedrohung im Web starten können. Das ist auch kein neues, aufstrebendes Programm. Es ist seit geraumer Zeit online verfügbar. Es gibt sogar eine Vielzahl von RaaS-Paketen auf dem Markt, mit denen das Codieren von Malware vollständig entfällt.

Deshalb ist es ein perfekter Service für Menschen, die eine böswillige Infektion auslösen und online Chaos anrichten möchten, aber nicht über die entsprechenden technischen Kenntnisse verfügen. Mit dem Modell kann jeder Teilnehmer eines RaaS-Pakets werden. Der Prozess beinhaltet, dass Partner die Ransomware an ahnungslose Opfer verteilen, und die Schöpfer der Ransomware erhalten einen Teil der Gewinne aus der folgenden Erpressung. Andere berüchtigte RaaS-Bedrohungen sind bekannte Namen wie REVil, GandCrab, Phobos. Die Liste solcher Bedrohungen ist ziemlich umfangreich, einschließlich Burans Vorgänger, der als VegaLocker-Ransomware bekannt ist.

Das gesamte Affiliate-RaaS-System arbeitet auf der Grundlage einer Zusammenarbeit. Es ist ein Vertrauenssystem zwischen dem Autor des Malware-Codes und der Person, die diesen Code verwendet, um ihn an ahnungslose Opfer weiterzuleiten. Die Person, die den böswilligen Code erstellt hat, erhält eine Provision für die Einnahmen aus den Ransomware-Angriffen . Die meisten RaaS-Bedrohungen erheben Gebühren zwischen 30% und 40%. Buran verlangt nur 25%, was die Preise seiner Konkurrenten recht gut unterbietet. Darüber hinaus sind die Macher von Buran offen für Verhandlungen. Es besteht das Potenzial, den Provisionsbetrag noch weiter zu senken, wodurch die Idee, Buran für Cyberkriminelle noch attraktiver zu machen, noch attraktiver wird.

Buran Ransomware hat sogar Werbung! Sie geben bekannt, dass jeder potenzielle Affiliate einen personalisierten Deal mit dem Ersteller des Malware-Codes abschließen kann. Die Ransomware wurde in einem beliebten russischen Forum beworben, um zusätzliche Aufmerksamkeit zu erlangen. Die Nachricht lautet wie folgt:

| Buran ist ein stabiler Offline-Cryptoclocker mit flexibler Funktionalität und Unterstützung rund um die Uhr. Funktional: Zuverlässiger kryptografischer Algorithmus mit globalen Schlüsseln und Sitzungsschlüsseln + zufälligen Dateischlüsseln; Scannen Sie alle lokalen Laufwerke und alle verfügbaren Netzwerkpfade. Hohe Geschwindigkeit: Für jeden Datenträger und Netzwerkpfad funktioniert ein separater Stream. Überspringen von Windows-Systemverzeichnissen und Browserverzeichnissen; Entschlüsselungsgenerierung basierend auf einer verschlüsselten Datei; Richtige Arbeit auf allen Betriebssystemen von Windows XP, Server 2003 bis zum neuesten Stand; Das Schließfach hat keine Abhängigkeiten, verwendet keine Bibliotheken von Drittanbietern, nur Mathematik und Vinapi. Abschluss einiger Prozesse zur Freigabe geöffneter Dateien (optional, ausgehandelt); Die Möglichkeit, Dateien zu verschlüsseln, ohne die Erweiterungen zu ändern (optional); Entfernen von Wiederherstellungspunkten + Bereinigungsprotokollen auf einem dedizierten Server (optional); Standardoptionen: Tippen, Starten, Selbstlöschen (optional); Installierter Startschutz im CIS-Segment. Bedingungen: Sie werden je nach Umfang und Material für jede Anzeige individuell ausgehandelt. Verdienen Sie mit uns! |

Wie oben angegeben, wird in der Anzeige behauptet, Buran habe im GUS-Segment einen "" Startschutz installiert. " Sovietunion. Zu den Ländern der Konföderation zählen Armenien, Weißrussland, Kasachstan, Kirgisistan, Moldawien, Russland, Tadschikistan, Turkmenistan, die Ukraine und Usbekistan. Der Ausschluss von Burans potenziellem Angriff kann auch ein Hinweis darauf sein, dass seine Urheber zu einem der aufgelisteten Länder gehören.

Die Forscher führten gründliche Kontrollen durch, um die Ausschlusserklärung für die zehn Konföderationsländer zu überprüfen. Nur drei erwiesen sich als wirklich sicher vor Burans Klauen. Sobald die Ransomware in Ihr System eingeschlüpft ist, führt sie eine Überprüfung durch - sie versucht herauszufinden, wo Ihr Computer registriert ist. Und wenn sich herausstellt, dass es in Belarus, Russland oder der Ukraine registriert ist, tritt Buran aus und hat keine offensichtlichen Auswirkungen.

Eine Übertreibung auf Burans Seite ist die Aussage "Korrektes Arbeiten auf allen Betriebssystemen von Windows XP bis Server 2003". Trotz dieser Behauptung der "Inklusivität" haben Forscher bewiesen, dass dies trügerisch ist. Windows XP scheint jedoch immun gegen Angriffe von Buran zu sein.

Table of Contents

Die Entwicklung der Buran Ransomware

Sie können nicht über Buran Ransomware sprechen, ohne die Bedrohung durch Jumper (Jamper) und die VegaLocker-Bedrohung zu erwähnen. Buran Ransomware ist eine Weiterentwicklung der beiden Vorgänger. Die erste Entdeckung der VegaLocker-Ransomware erfolgte im Februar 2019, Jumper im März 2019. Wie bereits erwähnt, kam die Buran-Ransomware im Mai 2019 auf den Markt. Diese drei Infektionen sind Teil der sogenannten Malware-Familie. Eines ist das Original, das es den beiden anderen ermöglichte, Webnutzer zu plagen.

VegaLocker, Jumper und Buran Ransomware sind mit vielen Gemeinsamkeiten verbunden. Von allen drei Bedrohungen ist bekannt, dass sie die Registrierung ändern. Sie erstellen mehrere Registrierungsschlüssel, um eine Verbindung zu Ihrem PC herzustellen und das Entfernen zu erschweren. Die Bedrohungen erstellen und speichern auf die gleiche Weise auch Dateien in temporären Ordnern. Sie haben denselben Basiscode, der bei jeder Entwicklung der Bedrohung geändert wird. Malware-Autoren ändern ihren Malware-Code, um ihn an seinem Arbeitsplatz zu verbessern (indem sie in Ihr System eindringen und so effizient wie möglich Chaos anrichten). Sie versuchen, sich um Antivirenprogramme zu drehen und die Erkennung durch Sicherheitsforscher zu vermeiden. Das ist der wahrscheinlichste Grund, warum VegaLocker so viele Revisionen hatte wie zuvor. Buran ist nur die neueste Wiederholung des Codes.

Buran Ransomware kann lokale Laufwerke und Netzwerkpfade scannen. Es kann Dateien verschlüsseln, ohne die Erweiterung zu ändern , sowie Wiederherstellungspunkte entfernen, Protokolle löschen und den Sicherungskatalog löschen. Buran kann sich auch selbst löschen, falls es jemals die Notwendigkeit hat, sich zu verstecken, um der Entdeckung zu entgehen.

Malware-Forscher haben zwei Versionen der Buran-Ransomware entdeckt, die im Internet verbreitet sind und die Computerbenutzer aktiv betreffen. Beide sind in Delphi geschrieben, was Reverse Engineering zu einem ziemlich schwierigen Prozess macht. Sie bleiben ziemlich ähnlich, haben aber einige wesentliche Unterschiede. Zum einen stehen dem aktualisierten Buran zwei neue Funktionen zur Verfügung. Seine Schöpfer haben zwei neue Verfahren eingeführt - das Löschen von Schattenkopien; und Backup-Katalog löschen. Die Buran Ransomware scheint alle paar Monate Verbesserungen von ihren Entwicklern zu ertragen. Man kann mit Recht sagen, dass neue Varianten der Ransomware, die auch der VegaLocker-Ransomware ähneln, nicht als Option ausgeschlossen werden können. Abgesehen von Updates könnte Buran sogar eine weitere Änderung des Markennamens ertragen, wenn die Sicherheitsexperten zu viel Druck ausüben.

Die Invasionsstrategie von Buran Ransomware - wie sie in Ihrem System endet

Buran Ransomware wird über das Rig Exploit Kit auf Ihren PC übertragen. Es verwendet die Sicherheitsanfälligkeit von Microsoft Internet Explorer VBScript Engine Engine RCE (CVE-2018-8174), um Computer für die Bereitstellung auszunutzen. Sobald der Exploit erfolgreich war, werden eine Reihe von Befehlen gestartet, mit denen Buran auf Ihr System heruntergeladen wird.

Wenn das Rig-Exploit-Kit die ausführbare Buran-Datei auf Ihrem PC ablegt, folgt die sofortige Ausführung. Die Ransomware stellt dann sicher, dass sie sich in den Dateipfad% APPDATA% \ microsoft \ windows \ ctfmon.exe kopiert und startet. Die Verschlüsselung wird fortgesetzt, es wird jedoch nicht jede einzelne Datei auf Ihrem Computer als Ziel ausgewählt. Es schließt vielmehr bestimmte Erweiterungen von der Verschlüsselung aus. Sie lauten wie folgt: .cmd, .com, .cpl, .dll, .msc, .msp, .pif, .scr, .sys, .log, .exe, .buran. Es schließt auch bestimmte Ordner und Dateien aus.

Ausgeschlossene Ordner:

| \Windows Media Player\ \ apple computer \ safari \ \ Windows Photo Viewer \ \ Windows Portable Geräte \ \ windows security \ \ Embedded Lockdown Manager \ \ Referenzbaugruppen \ : \ windows.old \ : \ inetpub \ logs \ : \ $ recycle.bin \ : \ $ windows. ~ bt \ \Anwendungsdaten\ \Google Chrome\ \ Mozilla Firefox \ \ Opera-Software \ \Tor Browser\ \gemeinsame Dateien\ \Internet Explorer\ \Windows Defender\ \ windows mail \ \ windows nt \ \ windowspowershell \ \ windows journal \ \ windows sidebar \ \ package cache \ \ Microsoft Help \ : \ recycler : \ windows \ c: \ windows \ : \ intel \ : \ nvidia \ \Alle Nutzer\ \Anwendungsdaten\ \Stiefel\ \Google\ \ Mozilla \ \Oper\ \ msbuild \ \Microsoft\ |

Ausgeschlossene Dateien:

| !!! Ihre Dateien sind verschlüsselt !!!. txt boot.ini bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr ntuser.dat ntuser.ini temp.txt thumbs.db unlock.exe |

Das Rig Exploit Kit ist nicht die einzige Invasionsmethode, die Buran einsetzt. Es gibt auch die üblichen Tricks - Freeware, Spam-E-Mail-Kampagnen, beschädigte Links, Websites oder Torrents. Buran wurde auch mit der IQY-Dateianhangmethode entdeckt. Beim Öffnen führen diese Microsoft Excel Web Query-Anhänge einen Remote-Befehl aus. Dieser Befehl fährt mit der Installation der Ransomware auf dem Computer fort. Falls Sie sich nicht sicher sind, was IQY-Dateien sind, handelt es sich um Excel Web Query-Dokumente. Wenn Sie ein solches Dokument öffnen, wird versucht, Daten mithilfe externer Quellen in ein Arbeitsblatt zu importieren. Seien Sie dabei immer vorsichtig und vorsichtig. Sorgfalt verhindert, dass Sie unbeabsichtigt Infektionen auf Ihren PC laden. Letztendlich können Sie mit Vorsicht eine Menge Ärger und die Schwierigkeit ersparen, Ihr System aufgrund verlorener Daten möglicherweise wiederherstellen zu müssen.

Deutsche Unternehmen fallen Buran-Ransomware-Angriffen zum Opfer

Im Oktober 2019 wurde berichtet, dass unzählige deutsche Organisationen Ziel einer Vertriebskampagne für Buran wurden. Sie wurden Opfer einer Spam-Kampagne, die neben einem schädlichen Word-Dokument auch einen eFax-Köder verwendete. Der Lösegeldschein wurde ins Deutsche übersetzt, um dem Ort Rechnung zu tragen.

Die Spam-E-Mail, die diese Organisationen erhalten hatten und die ursprünglich zur Verbreitung der Ransomware verwendet wurde, enthielt Links zu einer PHP-Seite. Diese Seite lieferte dann die schädlichen Word-Dokumente, mit denen die Bedrohung durch Buran heruntergeladen werden konnte. Diese Verwendung von Hyperlinks anstelle von Anhängen weist darauf hin, dass die Personen, die die böswillige Kampagne gestartet haben, versucht haben, die Erkennung durch Malware-Scanner zu vermeiden (Scanner sind normalerweise so konfiguriert, dass sie Spam-E-Mails blockieren).

Die gezielte Ausrichtung deutscher Unternehmen ist nur ein Beispiel dafür, dass Buran keine überzielt verbreitete Infektion ist. Es ist an die Bedürfnisse und Wünsche der Partner angepasst, die hinter jeder Kampagne stehen. Die Malware wird auf eine Weise verwendet, die den Namen "Commodity Malware" verdient hat. Das heißt nur, dass seine Entwicklung nicht an ein bestimmtes Ziel gebunden ist. Ziele formen ihn nicht, sondern Buran formt ihn passend zu den Zielen.

Was Sie von einem Buran Ransomware-Streik erwarten können

Nachdem die Buran Ransomware ihren Angriff auf Ihren PC gestartet hat, können Sie einige Dinge erwarten, die passieren werden. Die Ransomware listet eine Reihe von Dateien und Ordnern auf. Ihre Aktionen haben einen Zweck: Die Infektion soll sicherstellen, dass sie die von ihren Erstellern erwartete Leistung erbringt, ohne ihre Funktionalität zu beeinträchtigen. Bevor es als Bedrohung erkannt wird, ist es für Buran eine Priorität, die Laufwerksbuchstaben und Ordner zu verschlüsseln.

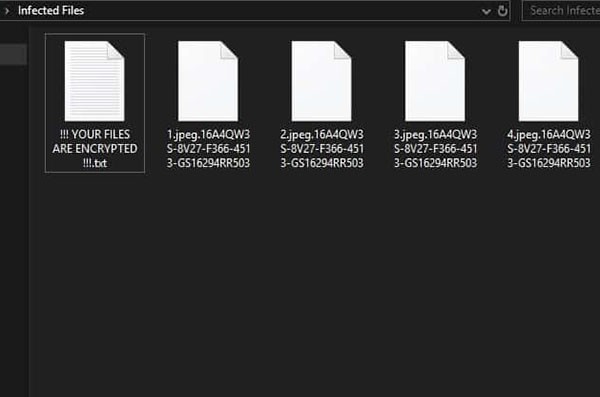

Sobald Buran Ransomware in Ihr System gelangt, werden Ihre Daten mithilfe starker Verschlüsselungsalgorithmen gesperrt. Es macht die Zieldateien unzugänglich. Bilder, Dokumente, Archive, Videos. Ihre Dateien werden umbenannt. Die Ransomware hängt Ihre eindeutige ID an die Rückseite jeder Datei an, und an Ihre Dateien sind eine Reihe von neu angehängten Nummern geklebt. Ein Beispiel wäre die Umwandlung des Dateinamens 'sample.jpg' in 'sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722'.

Beispiel für umbenannte Dateien, nachdem Buran Ransomware sie verschlüsselt hat.

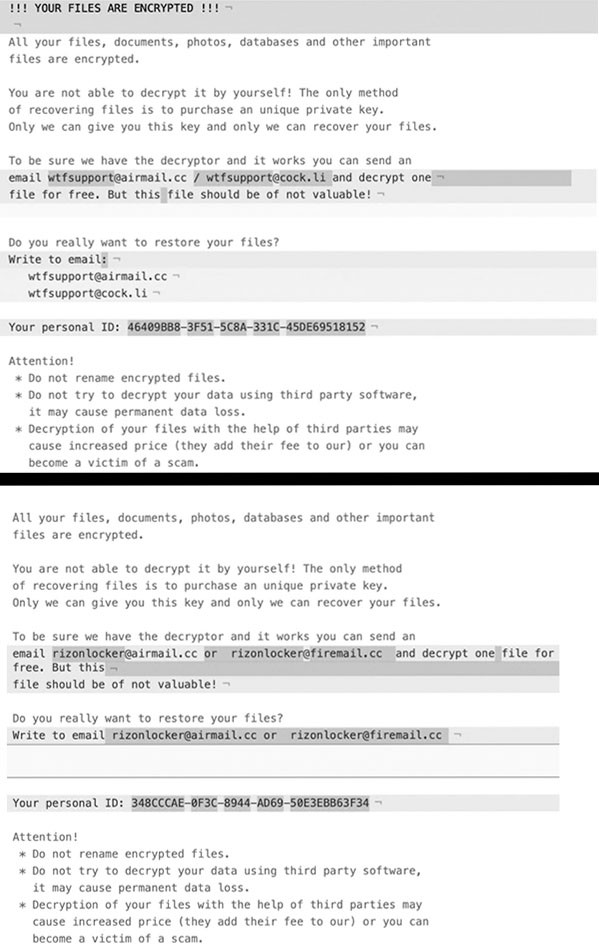

Sobald der Verschlüsselungsprozess abgeschlossen ist, hinterlässt Buran Ihnen den Lösegeldschein. Es ist eine Datei mit dem Namen '' !!! ALLE IHRE DATEIEN SIND VERSCHLÜSSELT !!!. TXT. '' Sie können sie in jedem Ordner finden, der die gesperrten Dateien enthält, sowie auf Ihrem Desktop. Es gibt ein paar Lösegeldscheine, die Opfer des Angriffs gemeldet haben, und zwischen ihnen bestehen leichte Unterschiede.

Beispiel für die Abweichungen zwischen Burans zwei Lösegeldscheinen.

Textinhalt einer Buran-Lösegeld-Notiz:

| !!! IHRE DATEIEN SIND VERSCHLÜSSELT !!! Alle Ihre Dateien, Dokumente, Fotos, Datenbanken und andere wichtige Dateien werden verschlüsselt. Sie können es nicht selbst entschlüsseln! Die einzige Methode Zum Wiederherstellen von Dateien muss ein eindeutiger privater Schlüssel erworben werden. Nur wir können Ihnen diesen Schlüssel geben und nur wir können Ihre Dateien wiederherstellen. Um sicher zu gehen, dass wir den Entschlüsseler haben und er funktioniert, können Sie einen senden Senden Sie eine E-Mail an polssh1@protonmail.com und entschlüsseln Sie eine Datei kostenlos. Aber dieses datei sollte nicht wertvoll sein! Möchten Sie Ihre Dateien wirklich wiederherstellen? Schreiben Sie eine E-Mail an polssh1@protonmail.com, polssh@protonmail.com, BhatMaker@protonmail.com, BhatMaker@tutanota.com, stopcrypt@cock.email, decryptor@cock.email, sofiasqhwells0gw@gmail.com, harveyjq9freemannl1@gmail.com Ihre persönliche ID: - Beachtung! * Benennen Sie verschlüsselte Dateien nicht um. * Versuchen Sie nicht, Ihre Daten mit Software von Drittanbietern zu entschlüsseln. Dies kann zu dauerhaftem Datenverlust führen. * Entschlüsselung Ihrer Dateien mit Hilfe von Dritten möglich verursachen Sie erhöhten Preis (sie addieren ihre Gebühr zu unserem) oder Sie können Opfer eines Betrugs werden. |

Der Hinweis besagt, dass Ihre Dateien für Sie verloren bleiben, wenn Sie nicht bezahlen. Das liegt daran, dass Buran für jedes Opfer einen eindeutigen Entschlüsselungsschlüssel erstellt und auf Remote-Servern speichert, auf die Sie als Opfer nicht zugreifen können. Buran tut sein Bestes, um Sie mit einer verbleibenden Option - Compliance - in eine Ecke zu locken. Angeblich erhalten Sie nach Zahlung des Lösegelds den Schlüssel, mit dem Sie alles entschlüsseln können. Die Sache ist, mit den meisten, wenn nicht allen, erweist sich Ransomware als Betrug und kann die Dateien nie freigeben . Die Infektion füllt Ihre Ohren mit dem, was Sie hören möchten und hofft, dass Sie darauf hereinfallen. Stellen Sie sicher, dass Sie nicht!

Der genaue Lösegeldbetrag ist nicht angegeben, es wird jedoch davon ausgegangen, dass er zwischen 500 und 1500 US-Dollar liegt und voraussichtlich in einer digitalen Währung (Bitcoin, Monero, Ethereum usw.) gezahlt wird. Trotz Burans Versprechen wird sich die Zahlung als zwecklos erweisen. Sie haben es mit Betrügern zu tun - böswilligen Cyberkriminellen, die Ihre Naivität ausnutzen, um schnell Geld zu verdienen. Fallen Sie nicht der Falle zum Opfer, die sie für Sie bereithalten. Lassen Sie sich nicht zur Zahlung verleiten. Die einzige Möglichkeit, die Sie haben können, ist eine Systemsicherung Ihrer Dateien und bestimmter Antischadsoftware-Ressourcen, um die Bedrohung zu beseitigen und so viele zugängliche Daten wie möglich zu speichern und wiederherzustellen.