ブランランサムウェアは前身のVegaLockerの破壊的な遺産を継続

Buranランサムウェアは、2019年5月に最初の一歩を踏み出しました。マルウェアの感染は、Ransomware-as-a-Serviceの脅威(RaaS)です。 RaaSの脅威を活用することは、サイバー犯罪者がお金を稼ぐためのかなり一般的な方法です。そのようなプロセスを説明する最も簡単な方法は、RaaS攻撃がサブスクリプションベースのモデルの一部であることを理解することです。それは、新しくて有望なスキームでもありません。かなり以前からオンラインで利用できました。市場に出回っている多数のRaaSパッケージに出くわすこともできます。これらは、マルウェアをコーディングする必要性を完全に排除します。

そのため、悪意のある感染を開始し、オンラインで大混乱を起こしたいが、そのための技術的な知識を持っていない人にとっては完璧なサービスです。このモデルにより、誰でもRaaSパッケージの「アフィリエイト」になれます。このプロセスには、疑いを持たない被害者にランサムウェアを配布するアフィリエイトが含まれ、ランサムウェアの作成者は、その後の恐fromから利益をカットします。その他の悪名高いRaaSの脅威には、REVil、GandCrab、Phobosなどの一般的な名前が含まれます。そのような脅威のリストはかなり広範であり、VegaLockerランサムウェアとして知られるBuranの前身を含みます。

アフィリエイトとRaaSシステム全体は、コラボレーションの理由で機能します。これは、マルウェアコードの作成者と、そのコードを使用して疑いを持たない被害者にそれを解き放つ人との間の信頼のシステムです。悪意のあるコードを作成した人は、ランサムウェア攻撃から得た収入の手数料を受け取ります。ほとんどのRaaSの脅威は、30%から40%の間で請求されます。 Buranが要求するのはわずか25%であり、競合他社の価格をかなり下回ります。さらに、ブランのクリエイターは交渉を受け入れています。手数料をさらに低くする可能性があり、サイバー犯罪者にとってブランを活用するという考えがさらに魅力的になります。

ブランランサムウェアには広告さえあります!彼らは、潜在的な各アフィリエイトがマルウェアコードの作成者と個別の取引を行うことを発表します。ランサムウェアは、さらなる注目を集めるために、人気のあるロシアのフォーラムで宣伝されました。メッセージは次のとおりです。

| Buranは、柔軟な機能と24時間365日のサポートを備えた、安定したオフライン暗号化ツールです。 機能的: グローバルキーとセッションキー+ランダムファイルキーを使用した信頼性の高い暗号化アルゴリズム。 すべてのローカルドライブと使用可能なすべてのネットワークパスをスキャンします。 高速:ディスクとネットワークパスごとに個別のストリームが機能します。 Windowsシステムディレクトリとブラウザディレクトリをスキップします。 暗号化されたファイルに基づく復号化器の生成。 Windows XP、Server 2003から最新のすべてのOSでの作業を修正します。 ロッカーには依存関係はなく、サードパーティのライブラリは使用せず、数学とvinapiのみを使用します。 開いているファイルを解放するためのいくつかのプロセスの完了(オプション、ネゴシエート)。 拡張子を変更せずにファイルを暗号化する機能(オプション)。 リカバリポイントの削除+専用サーバー上のログのクリーニング(オプション); 標準オプション:タップ、起動、自己削除(オプション); CISセグメントでの起動に対する保護をインストールしました。 条件: 量と素材に応じて、広告ごとに個別に交渉されます。 一緒に稼ぎ始めましょう! |

上記のように、広告はBuranが「CISセグメントでの起動に対する保護をインストールした」と主張しています。あなたがよく知らない場合、CISは独立国家共同体であり、基本的にはかつてソビエト連邦。連合に含まれる国は、アルメニア、ベラルーシ、カザフスタン、キルギスタン、モルドバ、ロシア、タジキスタン、トルクメニスタン、ウクライナ、ウズベキスタンです。 Buranの潜在的な攻撃からの除外は、その作成者がリストされている国の1つに属していることの手がかりにもなります。

研究者は徹底的なチェックを行い、10の連合国の除外声明を検証しました。ブランのクラッチから本当に安全であることが確認されたのは3人だけでした。ランサムウェアがシステムに侵入すると、すぐにチェックが実行され、マシンが登録されている場所を見つけようとします。また、ベラルーシ、ロシア、またはウクライナに登録されていることが明らかになった場合、ブランは終了し、明らかな効果はありません。

Buranが誇張しているのは、「Windows XP、Server 2003から最新のすべてのOSでの動作を修正する」という声明です。ただし、Windows XPはBuranからの攻撃の影響を受けないようです。

Table of Contents

ブランランサムウェアの進化

ジャンパー(ジャンパー)の脅威とVegaLockerの脅威に言及せずに、ブランランサムウェアについて話すことはできません。ブランランサムウェアは、前の2つの進化版です。 VegaLockerランサムウェアは、2019年2月、Jumper – 2019年3月に初めて発見されました。また、述べられているように、ブランランサムウェアは2019年5月に登場しました。 1つはオリジナルで、他の2つを作成してWebユーザーを悩ませました。

VegaLocker、Jumper、およびBuranランサムウェアは、多くの類似点とともにリンクされています。 3つの脅威はすべてレジストリを変更することが知られています。PCにラッチして削除を困難にするために複数のレジストリキーを作成します。脅威は、同じ方法で一時フォルダーにファイルを作成して保存します。これらは同じ脅威を共有し、脅威の進化ごとに変更されます。マルウェアの作成者は、マルウェアコードを修正して、仕事を改善します(システムに侵入し、可能な限り効率的に大混乱を引き起こします)。彼らは、アンチウイルスプログラムを中心にして、セキュリティ研究者の手による検出を回避しようとしています。これが、VegaLockerが多くの改訂を行った最も可能性の高い理由です。ブランは、コードの最新の繰り返しです。

Buranランサムウェアは、ローカルドライブとネットワークパスをスキャンできます。 拡張子を変更せずにファイルを暗号化し、リカバリポイントを削除し、ログを消去し、バックアップカタログを削除できます。 Buranは、検出を回避するために自分自身を隠す必要がある場合、自己削除することもできます。

マルウェア研究者は、Webユーザーに積極的に影響を与える2つのバージョンのBuranランサムウェアを発見しました。どちらもDelphiで記述されているため、リバースエンジニアリングはかなり難しいプロセスです。それらは非常に似ていますが、いくつかの重要な違いを共有しています。たとえば、更新されたBuranには、自由に使用できる2つの新しい機能があります。その作成者は2つの新しいプロセスを導入しました-シャドウコピーの削除プロセス。バックアップカタログの削除。 Buranランサムウェアは、数か月ごとに作成者による改善に耐えているようです。 VegaLockerランサムウェアにも似ているランサムウェアの新しい亜種をオプションとして除外することはできません。更新以外に、ブランは、セキュリティの専門家からあまりにも多くの圧力を受けた場合、別のブランド名の変更に耐えることさえできます。

Buran Ransomwareの侵入戦略-システムでどのように終わるか

Buranランサムウェアは、Rig Exploit Kitを介してPCに配信されます。 Microsoft Internet Explorer VBScript Engine Engine RCE脆弱性(CVE-2018-8174)を使用して、展開のためにマシンを悪用します。エクスプロイトが成功すると、システムにBuranをダウンロードする一連のコマンドが起動します。

RigエクスプロイトキットがPCにBuran実行可能ファイルをドロップすると、すぐに実行されます。ランサムウェアは、ファイルパス%APPDATA%\ microsoft \ windows \ ctfmon.exeに自分自身をコピーし、起動します。暗号化は続行されますが、マシン上のすべてのファイルを対象とするわけではありません。むしろ、特定の拡張機能を暗号化から除外します。それらは次のとおりです。.cmd、.com、.cpl、.dll、.msc、.msp、.pif、.scr、.sys、.log、.exe、.buran。また、特定のフォルダーとファイルも除外されます。

除外フォルダー:

| \ウィンドウズメディアプレイヤー\ \ appleコンピューター\ safari \ \ windows photo viewer \ \ windowsポータブルデバイス\ \ windows security \ \埋め込みロックダウンマネージャー\ \参照アセンブリ\ :\ windows.old \ :\ inetpub \ logs \ :\ $ recycle.bin \ :\ $ windows。〜bt \ \アプリケーションデータ\ \グーグルクローム\ \ mozilla firefox \ \ opera \ \ tor browser \ \一般的なファイル\ \インターネットエクスプローラ\ \ windows defender \ \ windows mail \ \ windows nt \ \ windowspowershell \ \ windows journal \ \ windowsサイドバー\ \パッケージキャッシュ\ \ microsoftヘルプ\ :\ recycler :\ウィンドウズ\ c:\ windows \ :\ intel \ :\ nvidia \ \すべてのユーザー\ \アプリデータ\ \ブート\ \ google \ \ mozilla \ \オペラ\ \ msbuild \ \ microsoft \ |

除外ファイル:

| !!!ファイルは暗号化されています!!!。txt boot.ini bootfont.bin bootsect.bak defender.exe desktop.ini iconcache.db ntdetect.com ntuser.dat.log unlocker.exe master.exe master.dat ntldr ntuser.dat ntuser.ini temp.txt thumbs.db unlock.exe |

Rig Exploit Kitは、ブランが使用する侵入の唯一の方法ではありません。フリーウェア、スパムメールキャンペーン、破損したリンク、サイト、または急流など、通常のトリックもあります。ブランは、IQYファイル添付方法を使用して発見されています。これらのMicrosoft Excel Web Query添付ファイルを開くと、リモートコマンドが実行されます。このコマンドは、ランサムウェアをマシンにインストールします。 IQYファイルが不明な場合は、Excel Web Queryドキュメントです。このようなドキュメントを開くと、外部ソースを使用してデータをワークシートにインポートしようとします。そうする際には、常に用心深く注意してください。勤勉はあなたがあなたのPCに無意識のうちに感染を誘うことを防ぎます。最終的には、注意を払うことで、大量のトラブルを回避でき、データが失われたためにシステムを復元しなければならなくなる可能性が増します。

ドイツ企業がブランランサムウェア攻撃の被害者に

2019年10月、無数のドイツの組織がブランの配布キャンペーンの標的になったという報告が出ました。彼らは、悪意のあるWord文書に加えて、eFaxルアーを使用したスパムキャンペーンの犠牲になりました。身代金メモは、場所に合わせてドイツ語に翻訳されました。

これらの組織が受信したスパムメールには、最初にランサムウェアを拡散するために使用され、PHPページへのリンクが含まれていました。そのページはその後、悪意のあるWord文書を提供し、その後、ブランの脅威をダウンロードします。添付ファイルの代わりにハイパーリンクを使用することは、悪意のあるキャンペーンを開始した人がマルウェアスキャナーによる検出を回避しようとしたことを示します(通常、スキャナーはスパムメールをブロックするように設定されています)。

ドイツ企業の特定のターゲティングは、ブランがハイパーターゲティングされた方法で配布された感染ではないという考えに証拠を追加する一例にすぎません。各キャンペーンの背後にあるアフィリエイトのニーズと要望に合わせて調整されています。このマルウェアは、「商品マルウェア」という名前が付けられた方法で使用されます。これは、その開発が特定のターゲットに依存していないことを意味します。ターゲットはそれを成形しませんが、むしろブランはターゲットに合うように成形します。

ブランランサムウェアストライクに期待すること

BuranランサムウェアがPCで攻撃を開始すると、いくつかのことが予想されます。ランサムウェアは、一連のファイルとフォルダーをブラックリストに載せます。そのアクションには目的があります-感染は、その機能を損なうことなく、作成者が期待するとおりに実行できるようにすることを望んでいます。ブランは、脅威として認識される前に、ドライブ文字とフォルダーを暗号化することを優先事項にします。

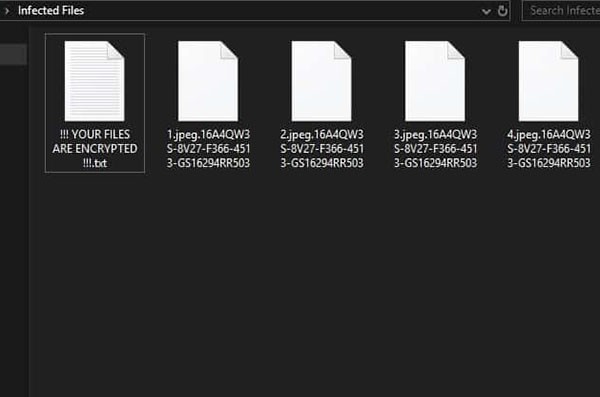

Buranランサムウェアがシステムに侵入するとすぐに、強力な暗号化アルゴリズムを使用してデータをロックします。ターゲットファイルにアクセスできなくなります。写真、ドキュメント、アーカイブ、ビデオ。ファイルの名前が変更されます。ランサムウェアは各ファイルの背面に一意のIDを添付しますが、ファイルには多数の新しく追加された番号が付いています。例は、ファイル名「sample.jpg」が「sample.jpg.48E7EE9F-3B50-B177-0614-DF09178EE722」に変わることです。

Buranランサムウェアがそれらを暗号化した後に名前を変更したファイルの例。

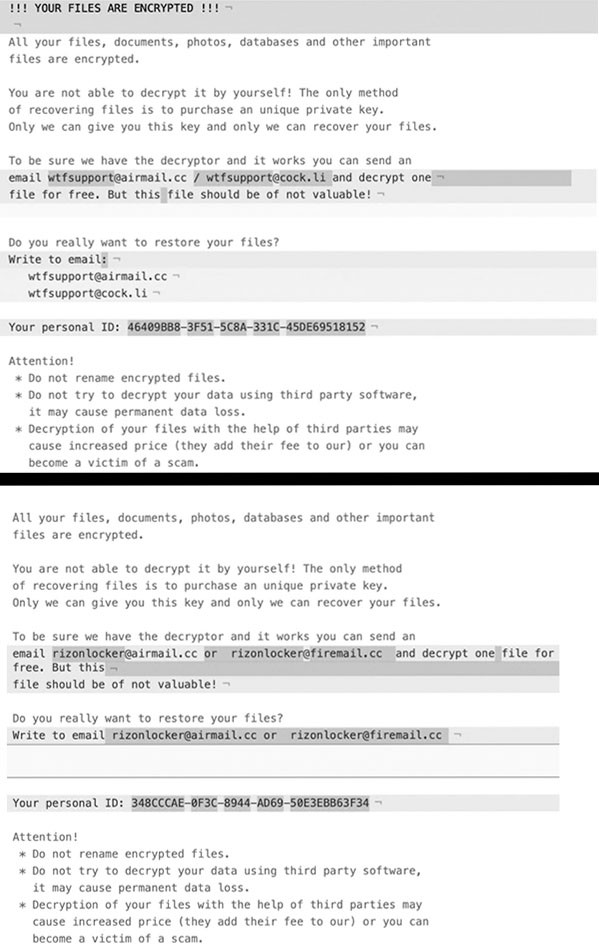

暗号化プロセスが完了すると、Buranは身代金メモを残します。 '' !!!というファイルです。すべてのファイルは暗号化されています!!!。TXT。 ''デスクトップだけでなく、ロックされたファイルを含む各フォルダーでそれを発見できます。攻撃の被害者が報告した身代金メモがいくつかあり、それらにはわずかな違いがあります。

Buranの2つの身代金ノート間の偏差の例。

ブラン身代金メモのテキストコンテンツ:

| !!!あなたのファイルは暗号化されています!!! すべてのファイル、ドキュメント、写真、データベース、その他の重要な ファイルは暗号化されます。 自分で解読することはできません!唯一の方法 ファイルを回復するには、一意の秘密キーを購入します。 このキーを提供できるのは私たちだけで、ファイルを回復できるのは私たちだけです。 デクリプターが機能していることを確認するには、送信することができます polssh1@protonmail.comにメールを送信し、1つのファイルを無料で解読します。しかしこれは ファイルは貴重ではないはずです! 本当にファイルを復元しますか? メールに書き込むpolssh1 @ protonmail.com、polssh @ protonmail.com、BhatMaker @ protonmail.com、BhatMaker @ tutanota.com、stopcrypt @ cock.email、decryptor @ cock.email、sofiasqhwells0gw @ gmail.com、harveyjq9freemannl1 @ gmail.com あなたの個人ID:- 注意! *暗号化されたファイルの名前を変更しないでください。 *サードパーティのソフトウェアを使用してデータを復号化しないでください。 永続的なデータ損失を引き起こす可能性があります。 *サードパーティの助けを借りたファイルの復号化は、 価格を引き上げる(料金を追加する)か、できます 詐欺の被害者になる。 |

メモには、支払いを行わない限り、ファイルが失われたままになることが記載されています。これは、Buranが被害者ごとに一意の復号化キーを作成し、それをリモートサーバーに保存するためです。リモートサーバーでは、被害者はアクセスできません。 Buranは、コンプライアンスという1つの選択肢を残して、お客様を隅に追いやるために最善を尽くします。おそらく、身代金を支払うと、すべてを解読するために必要なキーを受け取ることになります。問題は、すべてではないにしても、ほとんどの場合、ランサムウェアが詐欺であることが証明され、ファイルを放棄することは決してないということです 。感染症は、あなたが聞きたいものであなたの耳を満たし、あなたがそれに陥ることを望みます。しないでください!

身代金の正確な金額は指定されていませんが、約500ドルと1500ドルであると推定され、何らかのデジタル通貨(ビットコイン、モネロ、イーサリアムなど)で支払われると予想されます。ブランの約束にもかかわらず、支払いは無駄になります。あなたは詐欺師に対処しています-悪意のあるサイバー犯罪者は、手っ取り早く金を稼ぐことを望んであなたの素朴さを犠牲にします。彼らがあなたのために置いたtrapの犠牲にならないでください。支払いにcamされないでください。唯一の避難場所は、ファイルと特定のマルウェア対策リソースのシステムバックアップであり、できるだけアクセス可能なデータを保存および回復するために脅威を排除します。