Shade Ransomware ikke lenger en trussel: Ondsinnede skuespillere slår av alle operasjoner og gir ut over 750K dekrypteringstaster

Shade ransomware er en fryktelig kryptor, som begynte sin invasjon tilbake i 2014. Over tid begynte trusselen (også kjent som Troldesh eller Encoder.858) å distribuere annen skadelig programvare på berørte maskiner etter å ha kryptert offerets filer og krevd betaling i bytte for deres dekryptering. Det ser ut til at etter seks år med ondsinnet praksis har Shade ransomware-operatører bestemt seg for å kalle det slutter.

Table of Contents

Cyberkriminelle trekker pluggen på skyggen med skadelig programvare etter seks års ondsinnet aktivitet

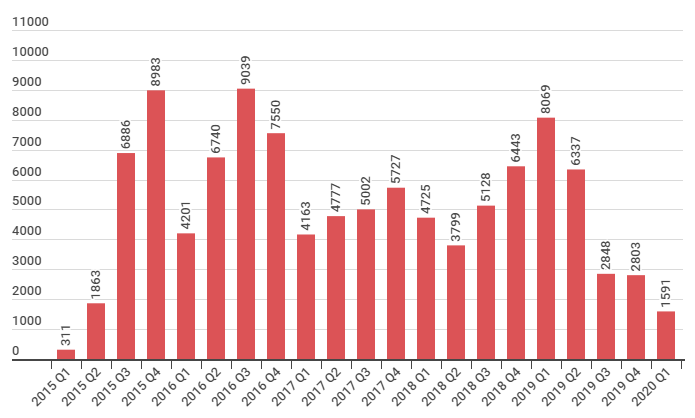

I april opprettet Shade-gjengen et GitHub-lager, hvor de kunngjorde at de har sluttet å spre ransomware i slutten av 2019. Deres uttalelse forklarer den mistenkelige fallraten til ofre som ble rammet av Shade ransomware i slutten av 2019 og begynnelsen av 2020 (Fig.1 ), i motsetning til tidligere år.

Figur 1: Bilde viser en plutselig nedgang i Shade ransomware-tilfeller som starter fra 3. kvartal 2019. Frafallet fortsetter gjennom resten av 2019 og begynnelsen av 2020. Kilde: Kaspersky

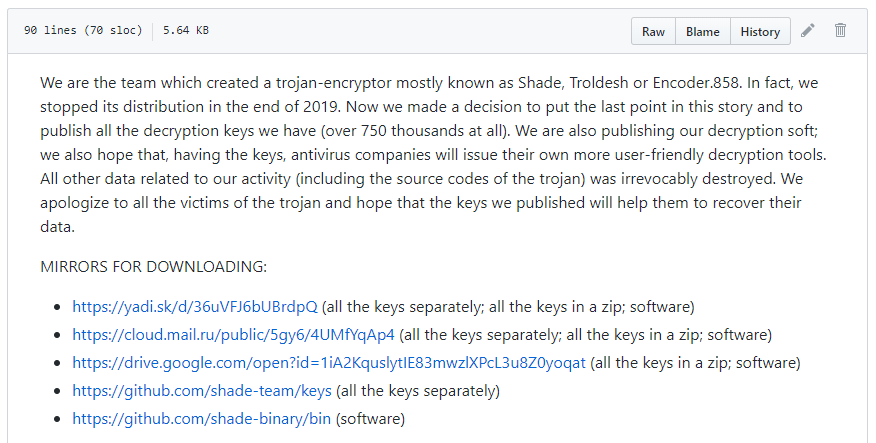

"Vi er teamet som opprettet en trojanskrypter, mest kjent som Shade, Troldesh eller Encoder.858. Faktisk stoppet vi distribusjonen i slutten av 2019. Nå tok vi en beslutning om å sette det siste poenget i denne historien og til publisere alle dekrypteringsnøklene vi har (over 750 tusen i det hele tatt). Vi publiserer også dekrypteringsmyklet; vi håper også at antivirusfirmaene har nøklene til å gi ut sine mer brukervennlige dekrypteringsverktøy. Alle andre data relatert til vår aktivitet (inkludert kildekodene til trojanen) ble ugjenkallelig ødelagt. Vi beklager alle ofrene for trojanen og håper at nøklene vi publiserte vil hjelpe dem å gjenopprette dataene sine, "heter det i innlegget på GitHub .

Shade Team-arkivet er ikke lenger tilgjengelig, men skjermdumpen nedenfor (Fig.2) vil gi deg et inntrykk av hvordan det så ut før.

Figur 2: Bilde viser Shade Teams GitHub-lager, som inkluderer en merknad, nedlastingslenker for dekrypteringsnøkkel og instruksjoner for fildekryptering.

Over 750 000 dekrypteringsnøkler er tilgjengelige for skyggeofre for å gjenopprette tapte data

I deres GitHub-lager, inkluderte Shade-gjengen fem masterdekrypteringsnøkler og over 750K individuelle offerets dekrypteringsnøkler. De ga også lenker til dekrypteringsprogramvaren deres og instruksjoner om hvordan ofre kan gjenopprette tapte data. Dessverre, som de ondsinnede skuespillerne påpeker seg selv, er deres dekrypteringsverktøy ikke brukervennlig. På grunn av dette har noen cybersecurity-selskaper begynt å jobbe med dekryptering som kan forenkle prosessen for alle berørte brukere. Når det er sagt, kan hver bruker som var uheldig å bli offer for denne ondsinnede trusselen, nå få krypterte filer tilbake. For å gjøre det, bare søk etter tilgjengelige dekryptere fra anerkjente sikkerhetsselskaper.

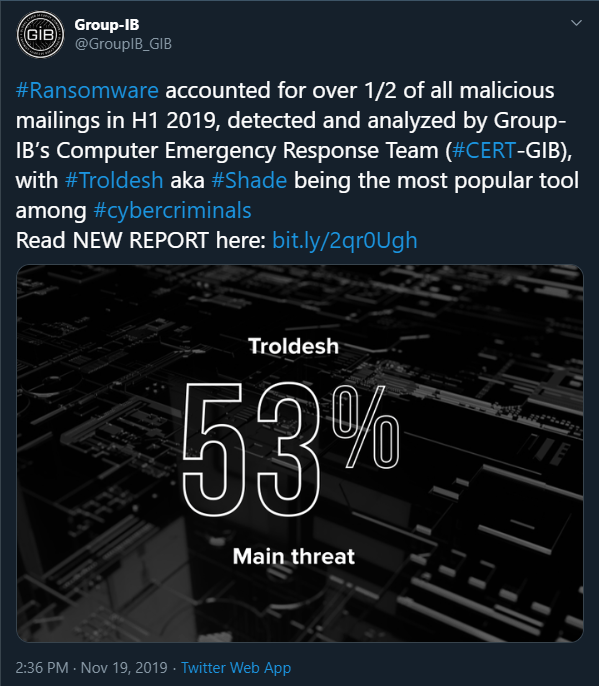

Troldesh Ransomware rangert som det mest distribuerte skadelig programvare via e-postkampanjer for 2019

I følge forskning gjort av Group- IBs Computer Emergency Response Team (CERT-GIB), var Shade (Troldesh) ransomware den mest distribuerte trusselen gjennom ondsinnede e-postkampanjer i løpet av første halvår av 2019. CERT-GIB hevder at i løpet av den tiden , de tre av de mest utbredte verktøyene som ble brukt i angrep har vært Troldesh (53%), RTM (17%) og Pony Formgrabber (6%).

Figur 3: Bilde viser Group-IBs innlegg på Twitter angående deres forskning på den mest utbredte trusselen for første halvår av 2019. Kilde: Group-IB

Shade ransomware er en trussel som er kjent for å målrette europeiske land som Frankrike, Tyskland, Storbritannia, Italia, Ukraina og Russland. Forskere rapporterer at Russland er det landet som har lidd de mest betydelige tapene fra Shade malware-angrep. Det ser ut til at 52% av Shade-teamets ondsinnede e-postvedlegg gikk spesifikt til russiske adresser. Denne informasjonen kommer ikke som noen overraskelse siden de fleste rapporter støtter teorien om at Shade ransomware startet som en russisk-orientert trussel spredt via spam-kampanjer.

Når infeksjonen har tilgang til offerets datamaskin, vil den kryptere alle verdifulle filer som bilder, dokumenter, mediefiler, så vel som andre data, og knytte forskjellige utvidelser til dem. Her er en liste over kjente utvidelser brukt av Shade ransomware:

- .xtbl

- .ytbl

- .Breaking Bad

- .heisenberg

- .Du bør ringe Saul

- .los_pollos

- .da_vinci_code

- .magic_software_syndicate

- .windows10

- .Windows 8

- .no_more_ransom

- .tyson

- .crypted000007

- .crypted000078

- .rsa3072

- .decrypt_it

- .dexter

- .miami_california

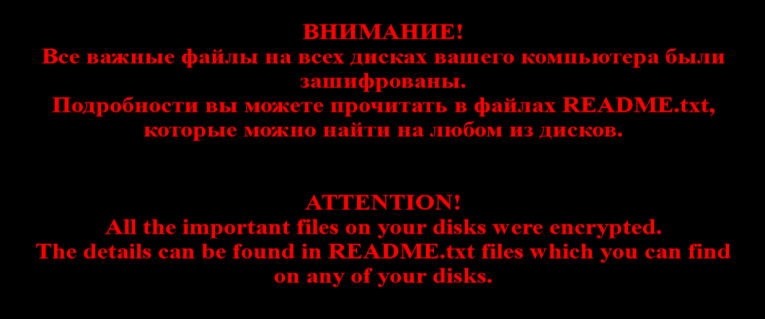

Etter det vil Shade endre skrivebordsbakgrunnen (fig.4) og slippe en README.txt-fil som fungerer som løsepenger som inneholder tekst på to språk - engelsk og russisk.

Figur 4: Bilde viser bakgrunnsbilde som ble brukt av Troldesh (Shade) til å erstatte skrivebordsbakgrunnen til offerets datamaskin.

Det som er interessant med denne trusselen er at den ble programmert for mer enn filkryptering. Det ble oppdaget at Shade ransomware kunne brukes til cryptocurrency gruvedrift, samt midler til å generere og øke online trafikk, for å motta inntekter fra annonsekampanjer. Som tidligere nevnt kan Troldesh også fungere som en "transportør" for annen skadelig programvare. Over tid begynte det å installere et eksternt administrasjonsverktøy (RAT) på offerets PC. Et annet interessant faktum er at når ransomware infiltrerer systemet, vil den søke etter en bestemt type data, noe som indikerer at enheten brukes av russiske regnskapsavdelinger. Hvis slike data blir funnet, vil skadelig programvare starte et Teamspy Trojan-angrep, i stedet for et ransomware. I tillegg vil Shade droppe modifiserte versjoner av verktøy som TeamViewer, 7ZIP, NirCmd, RDP Wrapper og TeamViewer VPN-driver, for å endre OS-innstillingene og få ekstern tilgang over datamaskinen.

Er dette virkelig slutten på skyggen Ransomware?

Mens det ble slått fast at dekrypteringsnøklene er reelle, er noen sikkerhetsforskere ikke helt sikre på at det var den virkelige Shade-gjengen som delte dem. Tross alt kan dekrypteringsnøkler bli stjålet og delt på internett av noen som later til å være de virkelige Shade-operatørene. For alt vi vet, kunne en rivaliserende gjeng ha gjort det.

Folk skal ikke spille det trygt og stole på at det er dekrypteringsprogramvare tilgjengelig. Bare fordi brukere nå kan gjenopprette tapte data med tilgjengelige dekrypteringsverktøy, betyr ikke det at de er beskyttet. Det er best å ikke samhandle med e-postmeldinger med spam, spesielt hvis de inneholder filvedlegg. Det kan også gå langt å sjekke avsenderen for e-post. Hvem som helst kan kreve alt i emnetittelen, og late som å være et kjent selskap eller organisasjon. De kan imidlertid ikke bruke den faktiske e-postadressen til personen eller selskapet de utgir seg for. Mottakeren av meldingen bør sammenligne den oppgitte adressen med den legitime adressen, før du åpner e-posten. Hvis adressene ikke samsvarer, vil det bety at meldingen er en del av en svindel, og avsenderen ikke er den de påstår å være.