Shade Ransomware não é mais uma ameaça: atores maliciosos encerram todas as operações e liberam mais de 750 mil chaves de descriptografia

O Shade ransomware é um cryptor terrível, que começou sua invasão em 2014. Com o tempo, a ameaça (também conhecida como Troldesh ou Encoder.858) começou a distribuir outros malwares nas máquinas afetadas depois de criptografar os arquivos da vítima e exigir pagamento em troca de seu pagamento. descriptografia. Parece que após seis anos de prática maliciosa, os operadores de ransomware da Shade decidiram encerrar.

Table of Contents

Criminosos cibernéticos desligam suas operações de malware após seis anos de atividades maliciosas

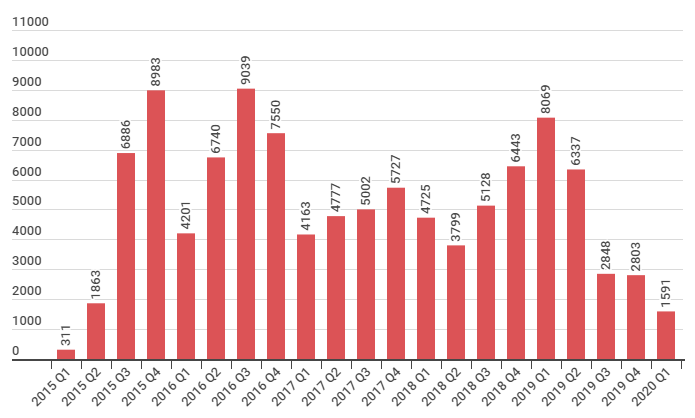

Em abril, a gangue Shade criou um repositório GitHub onde anunciou que havia parado de espalhar o ransomware no final de 2019. A declaração deles explica a taxa de queda suspeita de vítimas afetadas pelo Shade ransomware no final de 2019 e no início de 2020 (Fig.1 ), em oposição aos anos anteriores.

Figura 1: A imagem mostra um declínio repentino nos casos de ransomware Shade que começa no terceiro trimestre de 2019. A taxa de queda continua no restante de 2019 e no início de 2020. Fonte: Kaspersky

"Somos a equipe que criou um trojan-encryptor conhecido como Shade, Troldesh ou Encoder.858. De fato, paramos sua distribuição no final de 2019. Agora, decidimos colocar o último ponto nesta história e publicamos todas as chaves de descriptografia que temos (mais de 750 mil no total) .Estamos também publicando nosso software de descriptografia; também esperamos que, com as chaves, as empresas de antivírus publiquem suas próprias ferramentas de descriptografia mais amigáveis. nossa atividade (incluindo os códigos-fonte do trojan) foi irrevogavelmente destruída. Pedimos desculpas a todas as vítimas do trojan e esperamos que as chaves que publicamos os ajudem a recuperar seus dados ", afirma seu post no GitHub .

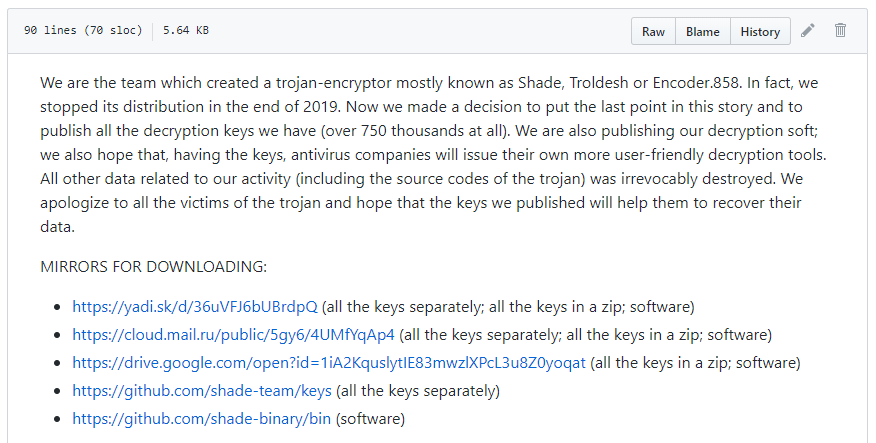

O repositório Shade Team não está mais disponível, mas a captura de tela abaixo (Fig.2) dará uma idéia de como era antes.

Figura 2: A imagem mostra o repositório GitHub do Shade Team, que inclui uma nota, links para download de chaves de descriptografia e instruções para descriptografia de arquivos.

Mais de 750 mil chaves de descriptografia estão disponíveis para que as vítimas recuperem seus dados perdidos

Em seu repositório GitHub, a turma Shade incluiu cinco chaves mestras de descriptografia e mais de 750K chaves de descriptografia de vítimas individuais. Eles também forneceram links para seu software de descriptografia e instruções sobre como as vítimas podem recuperar seus dados perdidos. Infelizmente, como os atores maliciosos se destacam, sua ferramenta de descriptografia não é fácil de usar. Por esse motivo, algumas empresas de segurança cibernética começaram a trabalhar no decodificador que pode simplificar o processo para todos os usuários afetados. Dito isto, todo usuário que teve a infelicidade de ser vítima dessa ameaça maliciosa agora pode recuperar seus arquivos criptografados. Para fazer isso, basta procurar descriptografadores disponíveis de empresas de segurança respeitáveis.

O Troldesh Ransomware é classificado como o malware mais distribuído ativamente por meio de campanhas por email de 2019

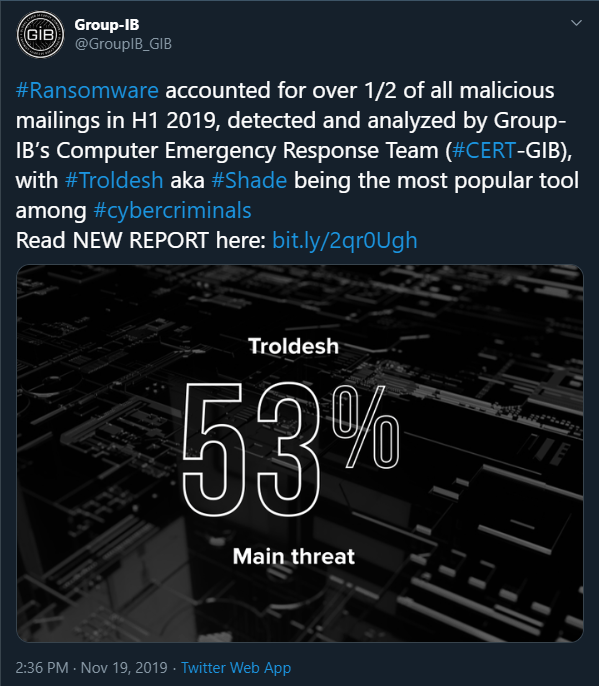

De acordo com uma pesquisa feita pela equipe de resposta a emergências de computadores (CERT-GIB) do Grupo-IB , o ransomware Shade (Troldesh) foi a ameaça mais ativamente distribuída por meio de campanhas de email maliciosas no primeiro semestre de 2019. O CERT-GIB alega que durante esse período , as três das ferramentas mais difundidas usadas em ataques foram Troldesh (53%), RTM (17%) e Pony Formgrabber (6%).

Figura 3: Imagem mostra a postagem do Grupo-IB no Twitter sobre suas pesquisas sobre a ameaça mais prevalente no primeiro semestre de 2019. Fonte: Grupo-IB

O Shade ransomware é uma ameaça conhecida por atingir países europeus como França, Alemanha, Reino Unido, Itália, Ucrânia e Rússia. Pesquisadores relatam que a Rússia é o país que sofreu as perdas mais significativas dos ataques de malware do Shade. Parece que 52% dos anexos de email maliciosos da equipe Shade foram especificamente para endereços russos. Essas informações não surpreendem, pois a maioria dos relatórios apóia a teoria de que o Shade ransomware começou como uma ameaça orientada para a Rússia, espalhada por campanhas de spam.

Depois que a infecção tiver acesso ao computador da vítima, ela criptografará todos os arquivos valiosos, como fotos, documentos, arquivos de mídia e outros dados, além de anexar extensões diferentes a elas. Aqui está uma lista de extensões conhecidas usadas pelo Shade ransomware:

- .xtbl

- .ytbl

- .liberando o mal

- .heisenberg

- .melhor chamar o Saul

- .los_pollos

- .Código da Vinci

- .magic_software_syndicate

- .windows10

- .windows8

- .no_more_ransom

- .tyson

- .crypted000007

- .crypted000078

- .rsa3072

- .decrypt_it

- .dexter

- .miami_california

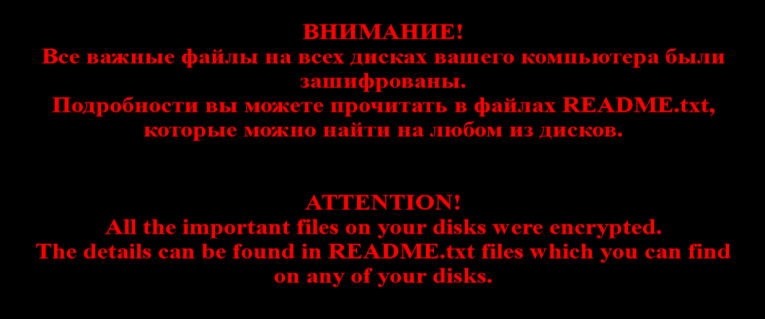

Depois disso, o Shade mudará o plano de fundo da área de trabalho (Fig.4) e soltará um arquivo README.txt que serve como uma nota de resgate contendo texto em dois idiomas - inglês e russo.

Figura 4: A imagem mostra o papel de parede usado por Troldesh (Shade) para substituir o plano de fundo da área de trabalho do computador da vítima.

O interessante dessa ameaça é que ela foi programada para mais do que criptografia de arquivos. Foi descoberto que o Shade ransomware poderia ser usado para mineração de criptomoedas, bem como meios para gerar e aumentar o tráfego on-line, a fim de receber receita de campanhas publicitárias. Como mencionado anteriormente, o Troldesh também pode atuar como uma 'transportadora' para outros softwares maliciosos. Com o tempo, começou a instalar uma ferramenta de administração remota (RAT) no PC da vítima. Outro fato interessante é que, uma vez que o ransomware se infiltra no sistema, ele procura um tipo específico de dados, o que indicaria que o dispositivo é usado pelos departamentos de contabilidade da Rússia. Se esses dados forem encontrados, o malware iniciará um ataque do Trojan do Teamspy, em vez de um ataque de ransomware. Além disso, o Shade descartará versões modificadas de ferramentas como o TeamViewer, 7ZIP, NirCmd, RDP Wrapper e o driver TeamViewer VPN, para alterar as configurações do sistema operacional e obter acesso remoto pelo computador.

Este é realmente o fim do Shade Ransomware?

Embora tenha sido estabelecido que as chaves de descriptografia são reais, alguns pesquisadores de segurança não têm muita certeza de que foi a verdadeira gangue Shade que as compartilhou. Afinal, as chaves de descriptografia podem ser roubadas e compartilhadas na internet por alguém que finge ser o verdadeiro operador do Shade. Pelo que sabemos, uma gangue rival poderia ter feito isso.

As pessoas não devem jogar pelo seguro e confiar no fato de que há um software de descriptografia disponível. Só porque os usuários agora podem recuperar dados perdidos com as ferramentas de descriptografia disponíveis, não significa que eles estejam protegidos. É melhor não interagir com as mensagens de spam, especialmente se elas contêm anexos de arquivo. Além disso, a verificação das credenciais de email do remetente pode percorrer um longo caminho. Qualquer pessoa pode reivindicar tudo no título do assunto e fingir ser uma empresa ou organização bem conhecida. No entanto, eles não podem usar o endereço de email real da pessoa ou empresa em que estão se passando. O destinatário da mensagem deve comparar o endereço fornecido com o legítimo, antes de abrir o email. Se os endereços não corresponderem, isso significa que a mensagem faz parte de uma farsa e o remetente não é quem eles afirmam ser.