Shade Ransomware niet langer een bedreiging: kwaadwillende actoren sluiten alle bewerkingen af en geven meer dan 750.000 decoderingssleutels vrij

Shade ransomware is een vreselijke cryptor, die in 2014 zijn invasie begon. Na verloop van tijd begon de bedreiging (ook bekend als Troldesh of Encoder.858) andere malware op getroffen machines te verspreiden nadat de bestanden van het slachtoffer waren versleuteld en betaling was gevraagd in ruil voor hun decodering. Het lijkt erop dat de Shade ransomware-operators na zes jaar van kwaadwillende praktijken besloten hebben ermee op te houden.

Table of Contents

Cybercriminelen trekken de stekker uit hun schaduw Malwareactiviteiten na zes jaar kwaadaardige activiteiten

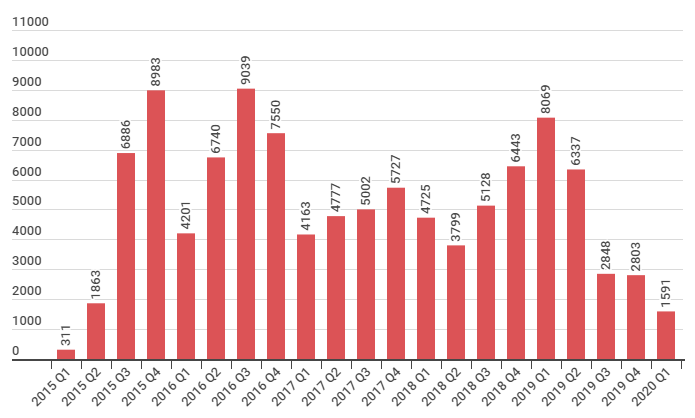

In april creëerde de Shade-bende een GitHub-repository waarin ze aankondigden dat ze eind 2019 de ransomware niet meer verspreidden. Hun verklaring verklaart de verdachte daling van de slachtoffers van de Shade-ransomware eind 2019 en begin 2020 (figuur 1). ), in tegenstelling tot voorgaande jaren.

Figuur 1: Afbeelding toont een plotselinge daling in Shade-ransomwaregevallen die begint in het derde kwartaal van 2019. De drop-rate zet zich door in de rest van 2019 en begin 2020. Bron: Kaspersky

"Wij zijn het team dat een trojan-encryptor heeft gemaakt, beter bekend als Shade, Troldesh of Encoder.858. Sterker nog, we hebben de distributie ervan eind 2019 stopgezet. Nu hebben we besloten om het laatste punt in dit verhaal te plaatsen en om alle decoderingssleutels publiceren die we hebben (in totaal meer dan 750 duizend). We publiceren ook onze decoderingssoftware; we hopen ook dat antivirusbedrijven met deze sleutels hun eigen gebruiksvriendelijkere decoderingshulpmiddelen zullen uitgeven. Alle andere gegevens met betrekking tot onze activiteit (inclusief de broncodes van de trojan) werd onherroepelijk vernietigd. Onze excuses aan alle slachtoffers van de trojan en we hopen dat de sleutels die we hebben gepubliceerd hen zullen helpen hun gegevens te herstellen ", aldus hun bericht op GitHub .

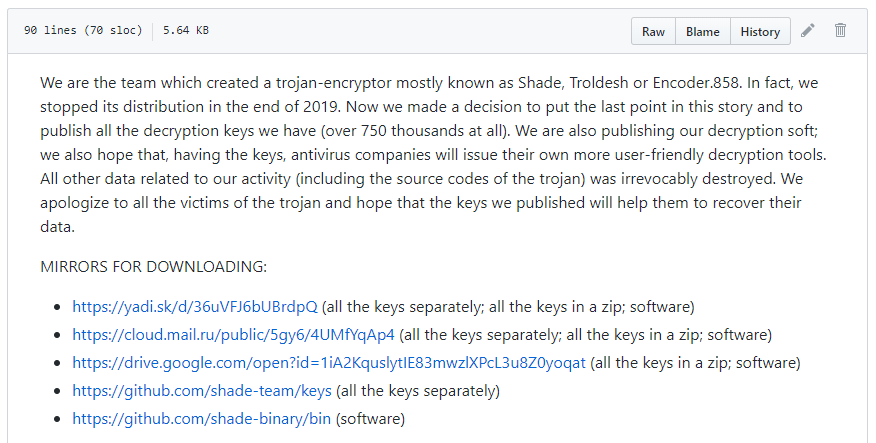

De Shade Team-repository is niet langer beschikbaar, maar de onderstaande schermafbeelding (Fig.2) geeft je een idee van hoe het er eerder uitzag.

Figuur 2: Afbeelding toont de GitHub-opslagplaats van Shade Team, met een notitie, downloadlinks voor de decoderingssleutel en instructies voor het decoderen van bestanden.

Er zijn meer dan 750.000 decoderingssleutels beschikbaar voor schaduwslachtoffers om hun verloren gegevens te herstellen

In hun GitHub-repository bevatte de Shade-bende vijf hoofddecoderingssleutels en meer dan 750K individuele decoderingssleutels. Ze gaven ook links naar hun decoderingssoftware en instructies over hoe slachtoffers hun verloren gegevens kunnen herstellen. Helaas, zoals de kwaadwillende actoren zelf aangeven, is hun decoderingstool niet gebruiksvriendelijk. Daarom zijn sommige cyberbeveiligingsbedrijven begonnen met het werken aan een decryptor die het proces voor alle betrokken gebruikers kan vereenvoudigen. Dat gezegd hebbende, kan elke gebruiker die het ongeluk heeft gehad het slachtoffer te worden van deze kwaadaardige bedreiging, nu zijn versleutelde bestanden terugkrijgen. Om dat te doen, zoekt u eenvoudig naar beschikbare decryptors van gerenommeerde beveiligingsbedrijven.

Troldesh Ransomware gerangschikt als de meest actief verspreide malware via e-mailcampagnes voor 2019

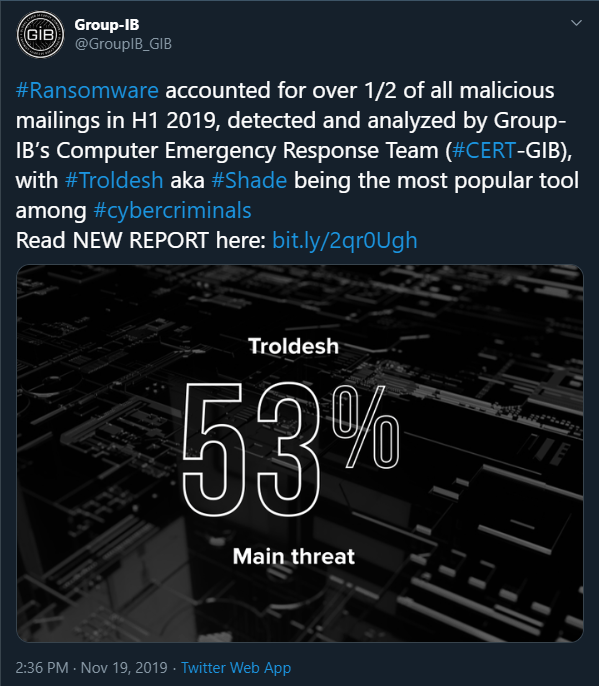

Volgens onderzoek van Group-IB 's Computer Emergency Response Team (CERT-GIB) was Shade (Troldesh) ransomware de meest actief verspreide bedreiging via kwaadaardige e-mailcampagnes voor de eerste helft van 2019. CERT-GIB beweert dat in die tijd , de drie meest gebruikte tools die bij aanvallen worden gebruikt, zijn Troldesh (53%), RTM (17%) en Pony Formgrabber (6%).

Figuur 3: Afbeelding toont het bericht van Group-IB op Twitter over hun onderzoek naar de meest voorkomende bedreiging voor de eerste helft van 2019. Bron: Group-IB

Shade-ransomware is een bedreiging waarvan bekend is dat deze zich richt op Europese landen zoals Frankrijk, Duitsland, het VK, Italië, Oekraïne en Rusland. Onderzoekers melden dat Rusland het land is dat de grootste verliezen heeft geleden door Shade-malware-aanvallen. Het lijkt erop dat 52% van de kwaadaardige e-mailbijlagen van het Shade-team specifiek naar Russische adressen is gegaan. Deze informatie is geen verrassing, aangezien de meeste rapporten de theorie ondersteunen dat Shade-ransomware is begonnen als een op Rusland gerichte bedreiging die via spamcampagnes werd verspreid.

Zodra de infectie toegang heeft tot de computer van het slachtoffer, worden alle waardevolle bestanden zoals foto's, documenten, mediabestanden en andere gegevens versleuteld en worden er verschillende extensies aan toegevoegd. Hier is een lijst met bekende extensies die worden gebruikt door Shade-ransomware:

- .xtbl

- .ytbl

- .breaking_bad

- .heisenberg

- .Je kunt beter Saul bellen

- .los_pollos

- .da_vinci_code

- .magic_software_syndicate

- .windows10

- .windows8

- .no_more_ransom

- .tyson

- .crypted000007

- .crypted000078

- .rsa3072

- .decrypt_it

- .rechts

- .miami_california

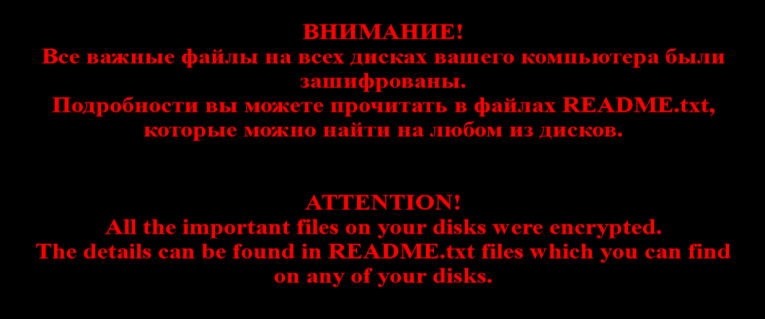

Daarna zal Shade de bureaubladachtergrond veranderen (Fig.4) en een README.txt-bestand neerzetten dat dient als losgeldbrief met tekst in twee talen - Engels en Russisch.

Figuur 4: Afbeelding toont de achtergrond die Troldesh (Shade) gebruikt om de bureaubladachtergrond van de computer van het slachtoffer te vervangen.

Het interessante aan deze bedreiging is dat deze is geprogrammeerd voor meer dan alleen bestandsversleuteling. Er werd ontdekt dat Shade-ransomware kan worden gebruikt voor het delven van cryptocurrency, maar ook voor het genereren en vergroten van online verkeer, om inkomsten uit advertentiecampagnes te ontvangen. Zoals eerder vermeld, kan Troldesh ook optreden als 'drager' van andere kwaadaardige software. Na verloop van tijd begon het met het installeren van een tool voor extern beheer (RAT) op de pc van het slachtoffer. Een ander interessant feit is dat zodra de ransomware het systeem binnendringt, het zal scannen op een bepaald type gegevens, wat erop zou duiden dat het apparaat wordt gebruikt door Russische boekhoudafdelingen. Als dergelijke gegevens worden gevonden, start de malware een Teamspy Trojan-aanval in plaats van een ransomware-aanval. Bovendien zal Shade gewijzigde versies van tools zoals TeamViewer, 7ZIP, NirCmd, RDP Wrapper en TeamViewer VPN-stuurprogramma laten vallen om de instellingen van het besturingssysteem te wijzigen en externe toegang via de computer te krijgen.

Is dit echt het einde van de schaduw Ransomware?

Hoewel werd vastgesteld dat de decoderingssleutels echt zijn, weten sommige beveiligingsonderzoekers niet helemaal zeker of het de echte Shade-bende was die ze deelde. Decoderingssleutels kunnen immers worden gestolen en op internet worden gedeeld door iemand die zich voordoet als de echte Shade-operators. Voor zover we weten, had een rivaliserende bende het kunnen doen.

Mensen moeten niet veilig spelen en vertrouwen op het feit dat er decoderingssoftware beschikbaar is. Alleen omdat gebruikers nu verloren gegevens kunnen herstellen met beschikbare decoderingstools, wil nog niet zeggen dat ze beschermd zijn. U kunt het beste geen interactie hebben met spam-e-mailberichten, vooral als ze bestandsbijlagen bevatten. Ook het controleren van de e-mailreferenties van de afzender kan een lange weg gaan. Iedereen kan alles claimen in de Onderwerptitel en zich voordoen als een bekend bedrijf of een bekende organisatie. Ze kunnen echter niet het daadwerkelijke e-mailadres gebruiken van de persoon of het bedrijf dat ze nadoen. De ontvanger van het bericht moet het opgegeven adres vergelijken met het legitieme adres, voordat de e-mail wordt geopend. Als de adressen niet overeenkomen, betekent dit dat het bericht deel uitmaakt van een scam en dat de afzender niet is wie ze beweren te zijn.