Shade Ransomware ya no es una amenaza: los actores maliciosos cerraron todas las operaciones y lanzaron más de 750K claves de descifrado

Shade ransomware es un terrible criptor, que comenzó su invasión en 2014. Con el tiempo, la amenaza (también conocida como Troldesh o Encoder.858) comenzó a distribuir otro malware en las máquinas afectadas después de cifrar los archivos de la víctima y exigir el pago a cambio de su descifrado Parece que después de seis años de práctica maliciosa, los operadores de ransomware Shade han decidido dejarlo.

Table of Contents

Los ciberdelincuentes desconectan sus operaciones de malware de sombra después de seis años de actividad maliciosa

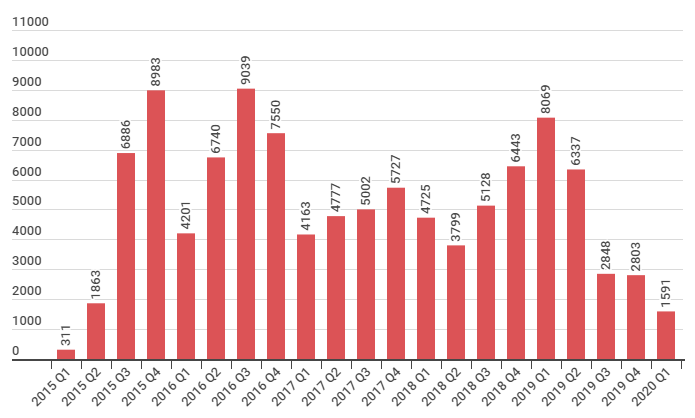

En abril, la pandilla Shade creó un repositorio GitHub donde anunciaron que habían dejado de difundir el ransomware a fines de 2019. Su declaración explica la tasa de caída sospechosa de víctimas afectadas por el ransomware Shade a fines de 2019 y principios de 2020 (Fig.1 ), a diferencia de años anteriores.

Figura 1: La imagen muestra una disminución repentina en los casos de ransomware Shade que comienza desde el tercer trimestre de 2019. La tasa de caída continúa durante el resto de 2019 y principios de 2020. Fuente: Kaspersky

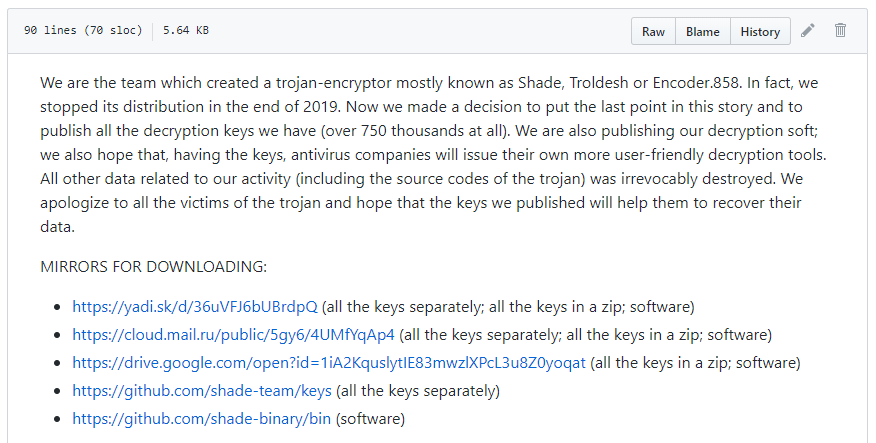

"Somos el equipo que creó un encriptador de troyanos conocido principalmente como Shade, Troldesh o Encoder.858. De hecho, detuvimos su distribución a fines de 2019. Ahora tomamos la decisión de poner el último punto en esta historia y publicamos todas las claves de descifrado que tenemos (más de 750 mil en total). También estamos publicando nuestro soft de descifrado; también esperamos que, al tener las claves, las compañías de antivirus emitan sus propias herramientas de descifrado más fáciles de usar. nuestra actividad (incluidos los códigos fuente del troyano) se destruyó irrevocablemente. Pedimos disculpas a todas las víctimas del troyano y esperamos que las claves que publicamos les ayuden a recuperar sus datos ", afirma su publicación en GitHub .

El repositorio de Shade Team ya no está disponible, pero la captura de pantalla a continuación (Fig. 2) le dará una idea de cómo era antes.

Figura 2: La imagen muestra el repositorio GitHub de Shade Team, que incluye una nota, enlaces de descarga de claves de descifrado e instrucciones para descifrar archivos.

Más de 750K claves de descifrado están disponibles para las víctimas de sombra para recuperar sus datos perdidos

En su repositorio GitHub, la pandilla Shade incluyó cinco claves maestras de descifrado y más de 750K claves de descifrado de víctimas individuales. También proporcionaron enlaces a su software de descifrado e instrucciones sobre cómo las víctimas pueden recuperar sus datos perdidos. Desafortunadamente, como se señalan los actores maliciosos, su herramienta de descifrado no es fácil de usar. Debido a esto, algunas compañías de ciberseguridad han comenzado a trabajar en descifradores que pueden simplificar el proceso para todos los usuarios afectados. Dicho esto, cada usuario que tuvo la desgracia de ser víctima de esta amenaza maliciosa ahora puede recuperar sus archivos cifrados. Para hacer eso, simplemente busque descifradores disponibles de compañías de seguridad acreditadas.

Troldesh Ransomware clasificado como el malware distribuido más activamente a través de campañas de correo electrónico para 2019

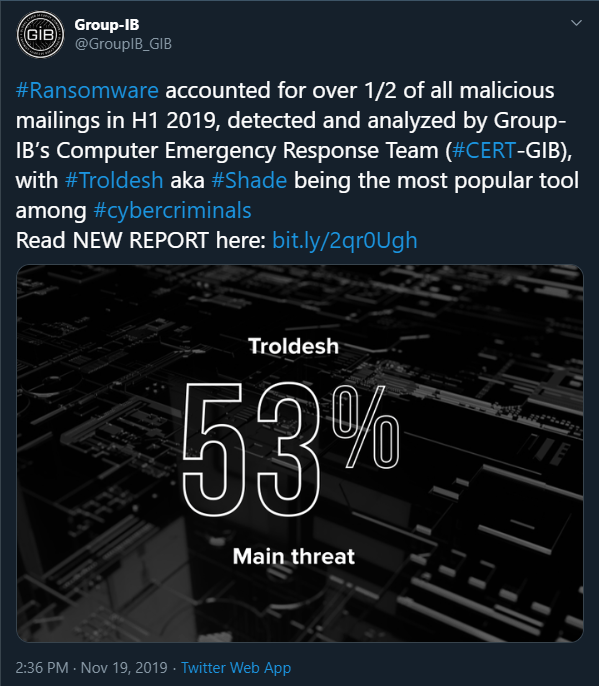

Según una investigación realizada por el Equipo de Respuesta a Emergencias Informáticas del Grupo IB (CERT-GIB), el ransomware Shade (Troldesh) fue la amenaza distribuida más activamente a través de campañas de correo electrónico malicioso durante la primera mitad de 2019. CERT-GIB afirma que durante ese tiempo , las tres herramientas más utilizadas en ataques han sido Troldesh (53%), RTM (17%) y Pony Formgrabber (6%).

Figura 3: La imagen muestra la publicación de Group-IB en Twitter con respecto a su investigación sobre la amenaza más frecuente durante el primer semestre de 2019. Fuente: Group-IB

Shade ransomware es una amenaza conocida por apuntar a países europeos como Francia, Alemania, el Reino Unido, Italia, Ucrania y Rusia. Los investigadores informan que Rusia es el país que ha sufrido las pérdidas más significativas de los ataques de malware Shade. Parece que el 52% de los archivos adjuntos de correo electrónico malicioso del equipo Shade fueron específicamente a direcciones rusas. Esta información no sorprende, ya que la mayoría de los informes respaldan la teoría de que el ransomware Shade comenzó como una amenaza orientada a Rusia que se propagó mediante campañas de spam.

Una vez que la infección tiene acceso a la computadora de la víctima, cifrará todos los archivos valiosos como fotos, documentos, archivos multimedia, así como otros datos, y les adjuntará diferentes extensiones. Aquí hay una lista de extensiones conocidas utilizadas por Shade ransomware:

- .xtbl

- .ytbl

- .hacerse malo

- .heisenberg

- .Mejor llamar a Saul

- .los_pollos

- .Código da Vinci

- .magic_software_syndicate

- .windows10

- .windows8

- .no_more_ransom

- .tyson

- .crypted000007

- .crypted000078

- .rsa3072

- .decrypt_it

- .diestro

- .miami_california

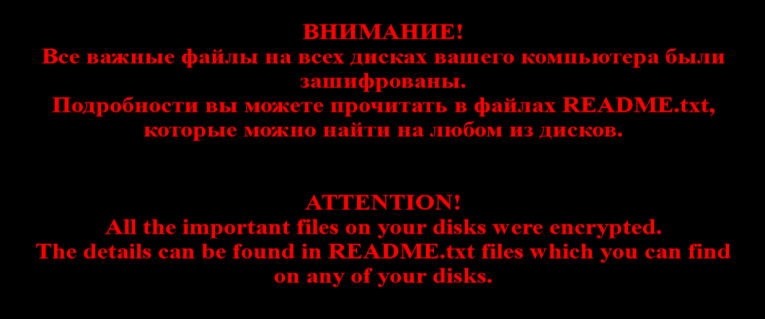

Después de eso, Shade cambiará el fondo del escritorio (Fig.4) y soltará un archivo README.txt que sirve como nota de rescate que contiene texto en dos idiomas: inglés y ruso.

Figura 4: La imagen muestra el fondo de pantalla utilizado por Troldesh (Shade) para reemplazar el fondo de escritorio de la computadora de la víctima.

Lo interesante de esta amenaza es que se programó para algo más que el cifrado de archivos. Se descubrió que el ransomware Shade podría usarse para la minería de criptomonedas, así como también para generar y aumentar el tráfico en línea, a fin de recibir ingresos de las campañas publicitarias. Como se mencionó anteriormente, Troldesh también puede actuar como un 'operador' para otro software malicioso. Con el tiempo, comenzó a instalar una herramienta de administración remota (RAT) en la PC de la víctima. Otro hecho interesante es que una vez que el ransomware se infiltra en el sistema, buscará un tipo particular de datos, lo que indicaría que el dispositivo es utilizado por los departamentos de contabilidad rusos. Si se encuentran estos datos, el malware lanzará un ataque de Troy Teamspy, en lugar de un ataque de ransomware. Además, Shade soltará versiones modificadas de herramientas como TeamViewer, 7ZIP, NirCmd, RDP Wrapper y el controlador TeamViewer VPN, para cambiar la configuración del sistema operativo y obtener acceso remoto a través de la computadora.

¿Es este realmente el fin de Shade Ransomware?

Si bien se estableció que las claves de descifrado son reales, algunos investigadores de seguridad no están del todo seguros de que fue la verdadera banda de Shade quien las compartió. Después de todo, las claves de descifrado pueden ser robadas y compartidas en Internet por alguien que se hace pasar por los verdaderos operadores de Shade. Por lo que sabemos, una pandilla rival podría haberlo hecho.

La gente no debería ir a lo seguro y confiar en el hecho de que hay un software de descifrado disponible. El hecho de que los usuarios ahora puedan recuperar datos perdidos con las herramientas de descifrado disponibles no significa que estén protegidos. Es mejor no interactuar con los mensajes de correo electrónico no deseado, especialmente si contienen archivos adjuntos. Además, verificar las credenciales de correo electrónico del remitente puede ser muy útil. Cualquiera puede reclamar todo en el Título del Asunto y pretender ser una empresa u organización conocida. Sin embargo, no pueden usar la dirección de correo electrónico real de la persona o empresa a la que se hacen pasar. El receptor del mensaje debe comparar la dirección dada con la legítima, antes de abrir el correo electrónico. Si las direcciones no coinciden, significaría que el mensaje es parte de una estafa y que el remitente no es quien dice ser.