„Shade Ransomware“ nebekelia grėsmės: kenksmingi veikėjai sustabdo visas operacijas ir išleido daugiau nei 750 tūkst. Iššifravimo raktų

„Shade ransomware“ yra baisus kriptografas, kuris savo invaziją pradėjo dar 2014 m. Laikui bėgant grėsmė (dar vadinama „Troldesh“ arba „Encoder.858“) ėmė platinti kitą kenkėjišką programą paveiktose mašinose, užšifravusi aukos failus ir reikalaudama sumokėti už jas iššifravimas. Panašu, kad po šešerių metų kenkėjiškos praktikos „Shade“ išpirkos programų operatoriai nusprendė vadinti tai pasitraukiančia.

Table of Contents

Kibernetiniai nusikaltėliai po šešerių metų kenkėjiškos veiklos užtraukia savo kenkėjiškos programinės įrangos operacijas

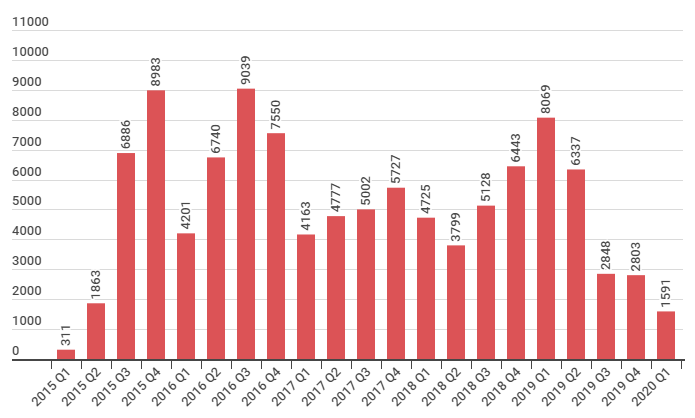

Balandį „Shade“ gauja sukūrė „GitHub“ saugyklą, kurioje jie paskelbė, kad 2019 m. Pabaigoje nustojo platinti išpirkos programas. Jų pareiškimas paaiškina įtartiną aukų, kurias „Shade“ išpirkos programinė įranga paveikė 2019 m. Pabaigoje ir 2020 m. Pradžioje, sumažėjimą (1 pav.) ), priešingai nei ankstesniais metais.

1 pav. Paveikslėlyje parodytas staigus „Shade“ išpirkos programų atvejų sumažėjimas, prasidedantis nuo 2019 m. Trečiojo ketvirčio. Mažėjimo tempas tęsiasi visą likusį 2019 m. Ir 2020 m. Pradžią. Šaltinis: „Kaspersky“

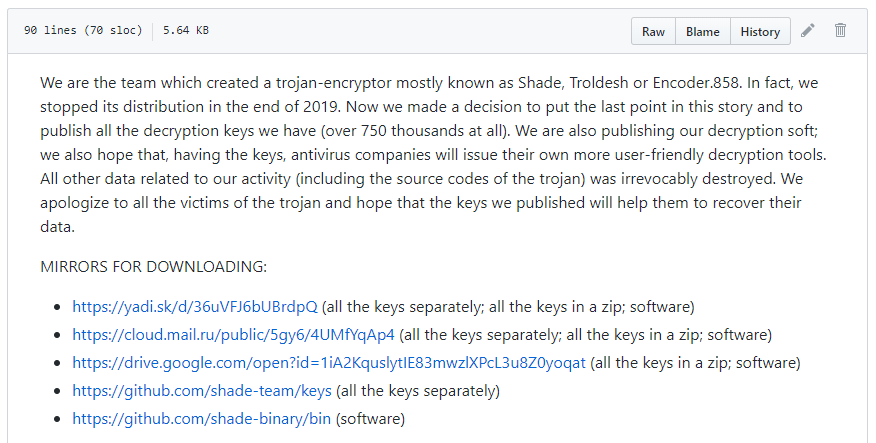

Mes esame komanda, sukūrusi „Trojan“ šifruotoją, dažniausiai žinomą kaip „Shade“, „Troldesh“ arba „Encoder“ .858. Tiesą sakant, mes sustabdėme jo platinimą 2019 m. Pabaigoje. Dabar mes priėmėme sprendimą paskutinį tašką šioje istorijoje ir paskelbsime visus turimus iššifravimo raktus (iš viso daugiau nei 750 tūkst.). Taip pat skelbiame „dešifravimo“ programą; taip pat tikimės, kad turėdami raktus antivirusinės kompanijos išleis savo vartotojui patogesnes dešifravimo priemones. Visus kitus duomenis, susijusius su mūsų veikla (įskaitant Trojos šaltinio kodus) buvo neatšaukiamai sunaikinta. Atsiprašome visų trojanų aukų ir tikimės, kad raktai, kuriuos paskelbėme, padės jiems atgauti jų duomenis “, - teigiama jų įraše„ GitHub “ .

„Shade Team“ saugykla nebegalima, tačiau ekrano kopija (2 pav.) Suteiks jums supratimą, kaip ji atrodė anksčiau.

2 pav. Paveikslėlyje pavaizduota „Shade Team“ „GitHub“ saugykla, kurioje yra užrašas, dešifravimo rakto atsisiuntimo nuorodos ir failo iššifravimo instrukcijos.

Šešėlinėms aukoms yra daugiau nei 750 tūkst. Dešifravimo raktų, kad būtų galima atkurti prarastus duomenis

Į savo „GitHub“ saugyklą „Shade“ gauja įtraukė penkis pagrindinius iššifravimo raktus ir daugiau nei 750 000 atskirų aukos dešifravimo raktų. Jie taip pat pateikė nuorodas į savo iššifravimo programinę įrangą ir instrukcijas, kaip aukos gali atkurti prarastus duomenis. Deja, kaip patys kenksmingi veikėjai nurodo, jų iššifravimo įrankis nėra patogus vartotojui. Dėl šios priežasties kai kurios kibernetinio saugumo įmonės pradėjo dirbti su iššifravimo programa, kuri gali supaprastinti procesą visiems paveiktiems vartotojams. Atsižvelgiant į tai, kiekvienas vartotojas, kuriam buvo gaila nukentėti nuo šios kenksmingos grėsmės, dabar gali susigrąžinti užšifruotus failus. Norėdami tai padaryti, paprasčiausiai ieškokite galimų iššifruotojų iš patikimų apsaugos kompanijų.

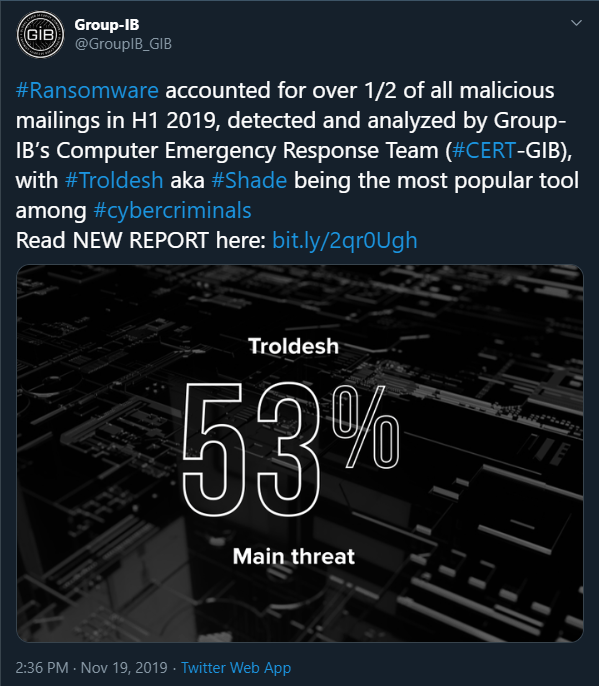

„Troldesh Ransomware“ buvo įvertinta kaip aktyviausiai paskirstyta kenkėjiška programa el. Pašto kampanijose 2019 m

Remiantis IB grupės grupės Kompiuterinių avarijų likvidavimo grupės (CERT-GIB) atliktais tyrimais, „Shade“ (Troldešas) išpirkos programinė įranga buvo aktyviausiai paskirstyta grėsmė per kenksmingas elektroninio pašto kampanijas 2019 m. Pirmąjį pusmetį. CERT-GIB teigia, kad per tą laiką , trys iš labiausiai paplitusių priemonių, naudojamų išpuoliuose, buvo „Troldesh“ (53%), RTM (17%) ir „Pony Formgrabber“ (6%).

3 pav. Paveikslėlyje parodytas IB grupės pranešimas „Twitter“ apie jų tyrimus dėl labiausiai paplitusios grėsmės 2019 m. Pirmąjį pusmetį. Šaltinis: IB grupė

„Shade ransomware“ yra pavojus, žinomas tokioms Europos šalims kaip Prancūzija, Vokietija, JK, Italija, Ukraina ir Rusija. Tyrėjai praneša, kad Rusija yra šalis, labiausiai patyrusi nuostolius dėl „Shade“ kenkėjiškų programų atakų. Atrodo, kad 52% „Shade“ komandos kenkėjiškų el. Laiškų priedų buvo nukreipti būtent Rusijos adresais. Ši informacija nieko nestebina, nes dauguma pranešimų palaiko teoriją, kad „Shade“ išpirkos programa atsirado kaip į Rusiją nukreipta grėsmė, skleidžiama per šlamšto kampanijas.

Kai infekcija turės prieigą prie aukos kompiuterio, ji užšifruos visus vertingus failus, pvz., Nuotraukas, dokumentus, daugialypės terpės failus, taip pat kitus duomenis, ir pridės prie jų skirtingus plėtinius. Pateikiame žinomų „Shade“ ransomware naudojamų plėtinių sąrašą:

- .xtbl

- .ytbl

- .sulaužymas_badas

- .heisenbergas

- . geresnis_skambinimas_saulis

- .los_pollos

- .da_vinci_code

- .magic_software_syndicate

- .logai10

- .logai8

- .no_more_ransom

- .tyson

- .šifruota000007

- .šifruota000078

- .rsa3072

- .decrypt_it

- .dexter

- .miami_kalifornija

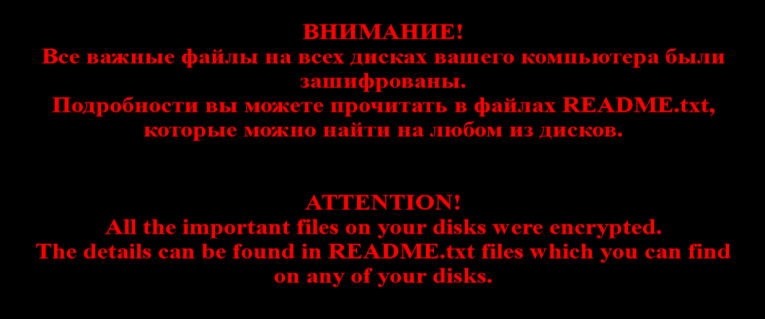

Po to „Shade“ pakeis darbalaukio foną (4 pav.) Ir nustums failą README.txt, kuris tarnauja kaip išpirkos užrašas, kuriame yra tekstas dviem kalbomis - anglų ir rusų.

4 paveikslas: paveikslėlyje parodyta tapetai, kuriuos „Troldesh“ („Shade“) naudoja, kad pakeistų aukos kompiuterio darbalaukio foną.

Įdomu, kad ši grėsmė buvo užprogramuota ne tik failų šifravimui. Buvo išsiaiškinta, kad „Shade“ išpirkos programinė įranga gali būti naudojama kriptovaliutų gavybai, taip pat priemonėms generuoti ir didinti internetinį srautą, norint gauti pajamų iš reklaminių kampanijų. Kaip minėta anksčiau, Troldešas taip pat gali būti kitos kenkėjiškos programinės įrangos „nešėjas“. Laikui bėgant ji pradėjo diegti nuotolinio administravimo įrankį (RAT) aukos asmeniniame kompiuteryje. Kitas įdomus faktas yra tas, kad kai „ransomware“ įsiskverbs į sistemą, ji nuskaitys tam tikro tipo duomenis, kurie parodytų, kad įrenginį naudoja Rusijos apskaitos departamentai. Jei tokių duomenų bus rasta, kenkėjiška programa užleis „Teamspy Trojan“ ataką, o ne išpirkos programinę įrangą. Be to, „Shade“ atsisakys modifikuotų įrankių, tokių kaip „TeamViewer“, „7ZIP“, „NirCmd“, „RDP Wrapper“ ir „TeamViewer“ VPN tvarkyklės, versijų, kad pakeistų OS nustatymus ir gautų nuotolinę prieigą per kompiuterį.

Ar tai tikrai yra „Ransomware“ šešėlio pabaiga?

Nors buvo nustatyta, kad iššifravimo raktai yra tikri, kai kurie saugumo tyrinėtojai nėra visiškai tikri, kad juos pasidalijo tikroji „Shade“ gauja. Juk iššifravimo raktus gali pavogti ir pasidalyti internete kažkas, apsimesdamas esąs tikrasis „Shade“ operatorius. Visiems žinome, kad konkurentų gauja galėjo tai padaryti.

Žmonės neturėtų ja žaisti saugiai ir pasikliauti tuo, kad yra iššifravimo programinė įranga. Tai, kad vartotojai dabar gali atkurti prarastus duomenis naudodamiesi iššifravimo priemonėmis, dar nereiškia, kad jie yra apsaugoti. Geriausia nebendrauti su šlamšto el. Laiškais, ypač jei juose yra failų priedų. Taip pat ilgą kelią gali patikrinti siuntėjo el. Pašto kredencialai. Kiekvienas asmuo gali reikalauti visko, kas nurodoma dalyko pavadinime, ir apsimesti gerai žinoma įmone ar organizacija. Tačiau jie negali naudoti tikro asmens ar įmonės el. Pašto adreso, kuriuo apsimetinėja. Prieš atidarydamas el. Laišką, pranešimo gavėjas turėtų palyginti nurodytą adresą su teisėtu. Jei adresai nesutampa, tai reikštų, kad pranešimas yra apgaulės dalis, o siuntėjas nėra tas, kuris, jų teigimu, yra.