Shade Ransomware n'est plus une menace: les acteurs malveillants arrêtent toutes les opérations et libèrent plus de 750 000 clés de déchiffrement

Le rançongiciel Shade est un horrible crypteur, qui a commencé son invasion en 2014. Au fil du temps, la menace (également connue sous le nom de Troldesh ou Encoder.858) a commencé à distribuer d'autres logiciels malveillants sur les machines affectées après avoir chiffré les fichiers de la victime et exigé un paiement en échange de leur décryptage. Il semble qu'après six ans de pratique malveillante, les opérateurs de rançongiciels Shade ont décidé de le stopper.

Table of Contents

Les cybercriminels mettent fin à leurs opérations de logiciels malveillants Shade après six ans d’activité malveillante

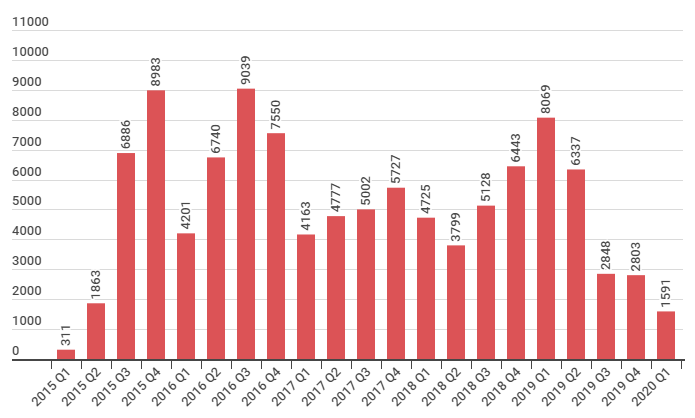

En avril, le gang Shade a créé un référentiel GitHub où il a annoncé qu'il avait cessé de diffuser le ransomware fin 2019. Leur déclaration explique le taux de chute suspect des victimes du ransomware Shade fin 2019 et début 2020 (Fig.1 ), contrairement aux années précédentes.

Figure 1: L'image montre une baisse soudaine des cas de rançongiciels Shade qui commence à partir du 3ème trimestre de 2019. Le taux de baisse continue tout au long de 2019 et début 2020. Source: Kaspersky

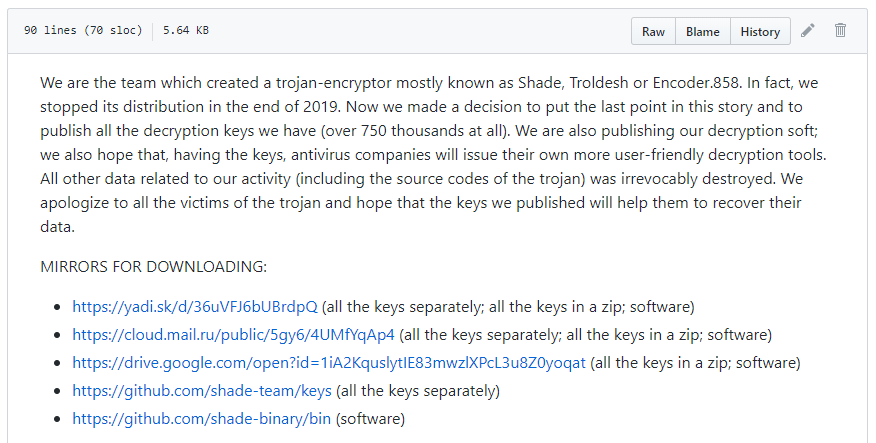

"Nous sommes l'équipe qui a créé un crypto-cheval de Troie principalement connu sous le nom de Shade, Troldesh ou Encoder.858. En fait, nous avons arrêté sa distribution fin 2019. Maintenant, nous avons décidé de mettre le dernier point de cette histoire et de publier toutes les clés de déchiffrement que nous avons (plus de 750 milliers). Nous publions également notre logiciel de déchiffrement; nous espérons également que, ayant les clés, les sociétés antivirus publieront leurs propres outils de déchiffrement plus conviviaux. Toutes les autres données liées à notre activité (y compris les codes sources du cheval de Troie) a été irrévocablement détruite. Nous nous excusons auprès de toutes les victimes du cheval de Troie et espérons que les clés que nous avons publiées les aideront à récupérer leurs données », précise leur post sur GitHub .

Le référentiel Shade Team n'est plus disponible, mais la capture d'écran ci-dessous (Fig.2) vous donnera une idée de ce à quoi il ressemblait auparavant.

Figure 2: l'image montre le référentiel GitHub de Shade Team, qui comprend une note, des liens de téléchargement de clé de déchiffrement et des instructions pour le déchiffrement de fichiers.

Plus de 750 000 clés de déchiffrement sont disponibles pour que les victimes de l’ombre récupèrent leurs données perdues

Dans leur référentiel GitHub, le gang Shade comprenait cinq clés de déchiffrement principales et plus de 750 000 clés de déchiffrement de victimes individuelles. Ils ont également fourni des liens vers leur logiciel de décryptage et des instructions sur la façon dont les victimes peuvent récupérer leurs données perdues. Malheureusement, comme le soulignent les acteurs malveillants, leur outil de décryptage n'est pas convivial. Pour cette raison, certaines sociétés de cybersécurité ont commencé à travailler sur le déchiffreur qui peut simplifier le processus pour tous les utilisateurs concernés. Cela étant dit, chaque utilisateur qui a eu la malchance d'être victime de cette menace malveillante peut désormais récupérer ses fichiers cryptés. Pour ce faire, recherchez simplement les décrypteurs disponibles auprès de sociétés de sécurité réputées.

Troldesh Ransomware classé parmi les logiciels malveillants les plus activement distribués via des campagnes par e-mail pour 2019

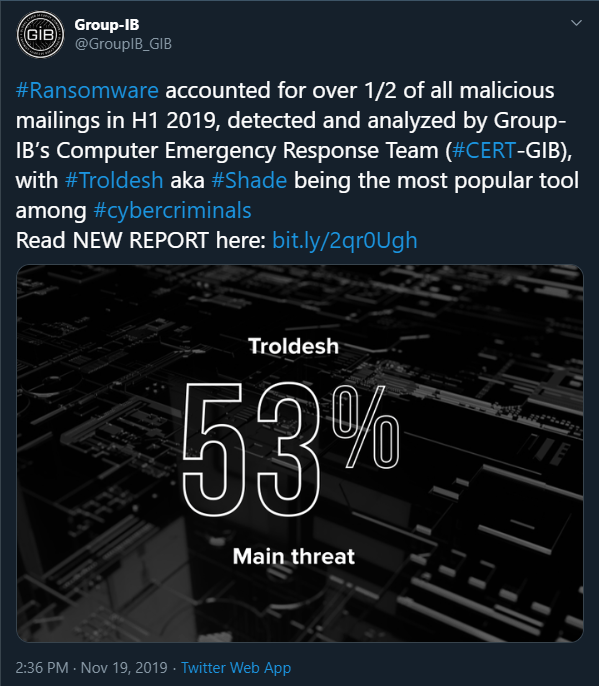

Selon une étude réalisée par l' équipe de réponse aux urgences informatiques du Groupe IB (CERT-GIB), le rançongiciel Shade (Troldesh) était la menace la plus activement distribuée par le biais de campagnes de courrier électronique malveillant pour le premier semestre de 2019. Le CERT-GIB affirme que pendant cette période , les trois des outils les plus répandus utilisés dans les attaques sont Troldesh (53%), RTM (17%) et Pony Formgrabber (6%).

Figure 3: L'image montre la publication du Groupe IB sur Twitter concernant leurs recherches sur la menace la plus répandue au premier semestre 2019. Source: Groupe IB

Le rançongiciel Shade est une menace connue pour cibler des pays européens comme la France, l'Allemagne, le Royaume-Uni, l'Italie, l'Ukraine et la Russie. Les chercheurs rapportent que la Russie est le pays qui a subi les pertes les plus importantes des attaques de logiciels malveillants Shade. Il semble que 52% des pièces jointes malveillantes de l'équipe Shade soient allées spécifiquement à des adresses russes. Ces informations ne sont pas surprenantes, car la plupart des rapports soutiennent la théorie selon laquelle le rançongiciel Shade a commencé comme une menace à orientation russe diffusée via des campagnes de spam.

Une fois que l'infection a accès à l'ordinateur de la victime, elle crypte tous les fichiers précieux tels que les photos, les documents, les fichiers multimédias, ainsi que d'autres données, et y attache différentes extensions. Voici une liste des extensions connues utilisées par le rançongiciel Shade:

- .xtbl

- .ytbl

- .Breaking Bad

- .heisenberg

- .Tu ferais mieux d'appeler Saul

- .los_pollos

- .Le code de De Vinci

- .magic_software_syndicate

- .windows10

- .Windows 8

- .no_more_ransom

- .tyson

- .crypted000007

- .crypted000078

- .rsa3072

- .decrypt_it

- .dexter

- .miami_california

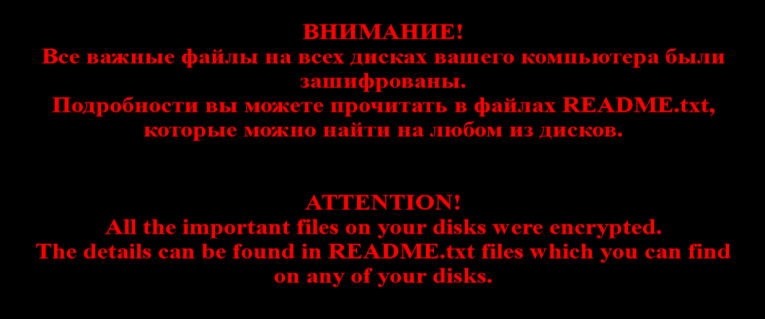

Après cela, Shade changera l'arrière-plan du bureau (Fig.4) et déposera un fichier README.txt qui sert de note de rançon contenant du texte en deux langues - anglais et russe.

Figure 4: L'image montre le papier peint utilisé par Troldesh (Shade) pour remplacer l'arrière-plan du bureau de l'ordinateur de la victime.

Ce qui est intéressant à propos de cette menace, c'est qu'elle a été programmée pour plus que le chiffrement de fichiers. Il a été découvert que le rançongiciel Shade pouvait être utilisé pour l'extraction de crypto-monnaie, ainsi que des moyens pour générer et augmenter le trafic en ligne, afin de recevoir des revenus des campagnes publicitaires. Comme mentionné précédemment, Troldesh peut également agir comme un «transporteur» pour d'autres logiciels malveillants. Au fil du temps, il a commencé à installer un outil d'administration à distance (RAT) sur le PC de la victime. Un autre fait intéressant est qu'une fois le ransomware infiltré dans le système, il recherchera un type particulier de données, ce qui indiquerait que l'appareil est utilisé par les services comptables russes. Si de telles données sont trouvées, le malware lancera une attaque de cheval de Troie Teamspy, au lieu d'une attaque de ransomware. De plus, Shade supprimera les versions modifiées d'outils tels que TeamViewer, 7ZIP, NirCmd, RDP Wrapper et TeamViewer VPN, pour changer les paramètres du système d'exploitation et accéder à distance sur l'ordinateur.

Est-ce vraiment la fin du ransomware Shade?

Bien qu'il ait été établi que les clés de déchiffrement sont réelles, certains chercheurs en sécurité ne sont pas entièrement sûrs que ce soit le vrai gang de Shade qui les ait partagées. Après tout, les clés de déchiffrement peuvent être volées et partagées sur Internet par quelqu'un qui prétend être les vrais opérateurs de Shade. Pour tout ce que nous savons, un gang rival aurait pu le faire.

Les gens ne devraient pas jouer en toute sécurité et compter sur le fait qu'il existe un logiciel de décryptage. Ce n'est pas parce que les utilisateurs peuvent désormais récupérer les données perdues avec les outils de décryptage disponibles qu'ils sont protégés. Il est préférable de ne pas interagir avec les e-mails indésirables, surtout s'ils contiennent des pièces jointes. En outre, la vérification des informations d'identification de l'expéditeur peut être très utile. Tout le monde peut revendiquer tout dans le titre du sujet et prétendre être une entreprise ou une organisation bien connue. Cependant, ils ne peuvent pas utiliser l'adresse e-mail réelle de la personne ou de l'entreprise qu'ils usurpent l'identité. Le destinataire du message doit comparer l'adresse donnée avec l'adresse légitime, avant d'ouvrir l'e-mail. Si les adresses ne correspondent pas, cela signifierait que le message fait partie d'une arnaque et que l'expéditeur n'est pas celui qu'il prétend être.