Shade Ransomware ist keine Bedrohung mehr: Böswillige Akteure schließen alle Vorgänge und geben über 750.000 Entschlüsselungsschlüssel frei

Shade Ransomware ist ein schrecklicher Kryptor, der bereits 2014 seine Invasion begann. Im Laufe der Zeit begann die Bedrohung (auch bekannt als Troldesh oder Encoder.858), andere Malware auf betroffenen Computern zu verbreiten, nachdem sie die Dateien des Opfers verschlüsselt und dafür eine Zahlung verlangt hatte Entschlüsselung. Es scheint, dass die Shade-Ransomware-Betreiber nach sechs Jahren böswilliger Praxis beschlossen haben, das Programm zu beenden.

Table of Contents

Cyber-Kriminelle ziehen nach sechs Jahren böswilliger Aktivitäten den Stecker aus ihren Schatten-Malware-Operationen

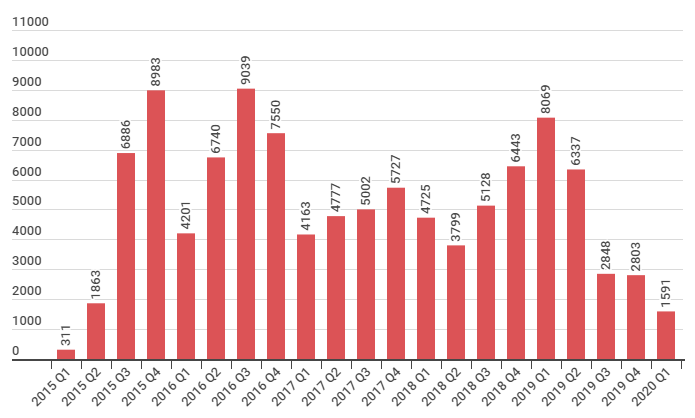

Im April erstellte die Shade-Bande ein GitHub-Repository, in dem sie bekannt gab, dass sie die Verbreitung der Ransomware Ende 2019 eingestellt haben. Ihre Erklärung erklärt die verdächtige Droprate der Opfer, die Ende 2019 und Anfang 2020 von Shade-Ransomware betroffen waren (Abb.1) ) im Gegensatz zu den Vorjahren.

Abbildung 1: Das Bild zeigt einen plötzlichen Rückgang der Fälle von Shade-Ransomware ab dem 3. Quartal 2019. Die Droprate hält im weiteren Verlauf des Jahres 2019 und Anfang 2020 an. Quelle: Kaspersky

"Wir sind das Team, das einen Trojaner-Verschlüsseler entwickelt hat, der hauptsächlich als Shade, Troldesh oder Encoder bekannt ist.858. Tatsächlich haben wir seine Verbreitung Ende 2019 eingestellt. Jetzt haben wir beschlossen, den letzten Punkt in dieser Geschichte und zu setzen Veröffentlichen Sie alle Entschlüsselungsschlüssel, die wir haben (insgesamt über 750.000). Wir veröffentlichen auch unsere Entschlüsselungssoftware. Wir hoffen auch, dass Antiviren-Unternehmen mit den Schlüsseln ihre eigenen benutzerfreundlicheren Entschlüsselungstools herausgeben. Alle anderen Daten beziehen sich auf Unsere Aktivitäten (einschließlich der Quellcodes des Trojaners) wurden unwiderruflich zerstört. Wir entschuldigen uns bei allen Opfern des Trojaners und hoffen, dass die von uns veröffentlichten Schlüssel ihnen helfen, ihre Daten wiederherzustellen ", heißt es in ihrem Beitrag auf GitHub .

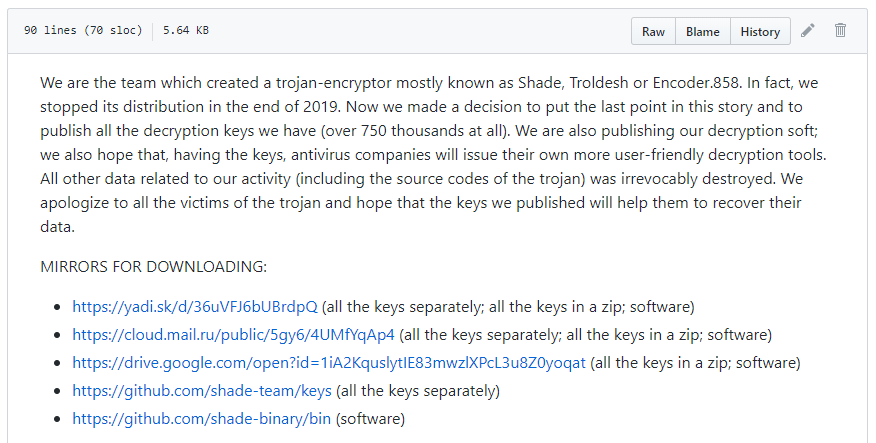

Das Shade Team-Repository ist nicht mehr verfügbar, aber der folgende Screenshot (Abb. 2) gibt Ihnen eine Vorstellung davon, wie es zuvor ausgesehen hat.

Abbildung 2: Das Bild zeigt das GitHub-Repository von Shade Team, das einen Hinweis, Links zum Herunterladen des Entschlüsselungsschlüssels und Anweisungen zum Entschlüsseln von Dateien enthält.

Über 750.000 Entschlüsselungsschlüssel stehen Schattenopfern zur Verfügung, um ihre verlorenen Daten wiederherzustellen

In ihrem GitHub-Repository enthielt die Shade-Bande fünf Hauptentschlüsselungsschlüssel und über 750.000 Entschlüsselungsschlüssel für einzelne Opfer. Sie lieferten auch Links zu ihrer Entschlüsselungssoftware und Anweisungen, wie Opfer ihre verlorenen Daten wiederherstellen können. Wie die böswilligen Akteure selbst betonen, ist ihr Entschlüsselungstool leider nicht benutzerfreundlich. Aus diesem Grund haben einige Cybersicherheitsunternehmen begonnen, an Entschlüsselern zu arbeiten, die den Prozess für alle betroffenen Benutzer vereinfachen können. Davon abgesehen kann jeder Benutzer, der unglücklicherweise Opfer dieser böswilligen Bedrohung geworden ist, seine verschlüsselten Dateien zurückerhalten. Suchen Sie dazu einfach nach verfügbaren Entschlüsselern von seriösen Sicherheitsunternehmen.

Troldesh Ransomware wurde 2019 per E-Mail-Kampagne als die am aktivsten verteilte Malware eingestuft

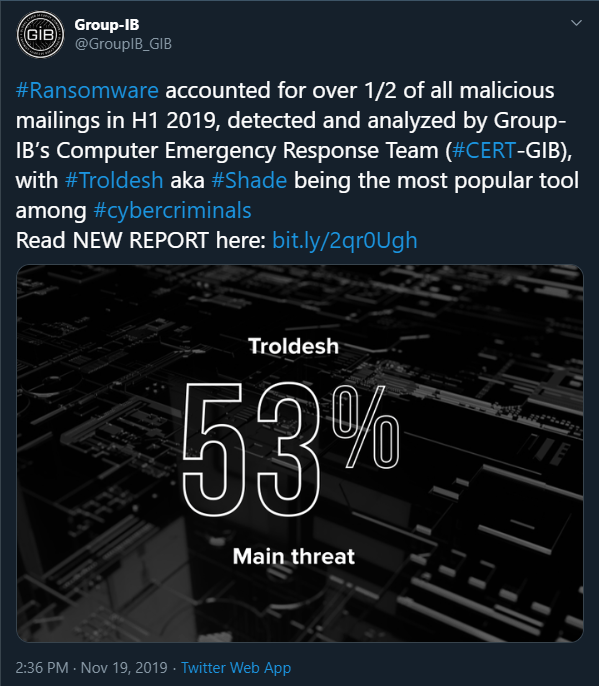

Laut Untersuchungen des Computer Emergency Response Team (CERT-GIB) von Group-IB war Shade (Troldesh) Ransomware im ersten Halbjahr 2019 die am aktivsten verbreitete Bedrohung durch böswillige E-Mail-Kampagnen. CERT-GIB behauptet, dass dies während dieser Zeit der Fall war Die drei am häufigsten bei Angriffen verwendeten Tools waren Troldesh (53%), RTM (17%) und Pony Formgrabber (6%).

Abbildung 3: Das Bild zeigt den Beitrag von Group-IB auf Twitter zu ihren Untersuchungen zur am weitesten verbreiteten Bedrohung für das erste Halbjahr 2019. Quelle: Group-IB

Shade Ransomware ist eine Bedrohung für europäische Länder wie Frankreich, Deutschland, Großbritannien, Italien, die Ukraine und Russland. Forscher berichten, dass Russland das Land ist, das die größten Verluste durch Shade-Malware-Angriffe erlitten hat. Es scheint, dass 52% der böswilligen E-Mail-Anhänge des Shade-Teams speziell an russische Adressen gingen. Diese Informationen sind keine Überraschung, da die meisten Berichte die Theorie unterstützen, dass Shade Ransomware als russisch orientierte Bedrohung begann, die über Spam-Kampagnen verbreitet wurde.

Sobald die Infektion Zugriff auf den Computer des Opfers hat, werden alle wertvollen Dateien wie Fotos, Dokumente, Mediendateien sowie andere Daten verschlüsselt und mit verschiedenen Erweiterungen versehen. Hier ist eine Liste bekannter Erweiterungen, die von Shade Ransomware verwendet werden:

- .xtbl

- .ytbl

- .Wandlung zum Bösen

- .Heisenberg

- .ruf lieber Saul an

- .los_pollos

- .da_vinci_code

- .magic_software_syndicate

- .windows10

- .Windows 8

- .no_more_ransom

- .tyson

- .crypted000007

- .crypted000078

- .rsa3072

- .decrypt_it

- .dexter

- .miami_california

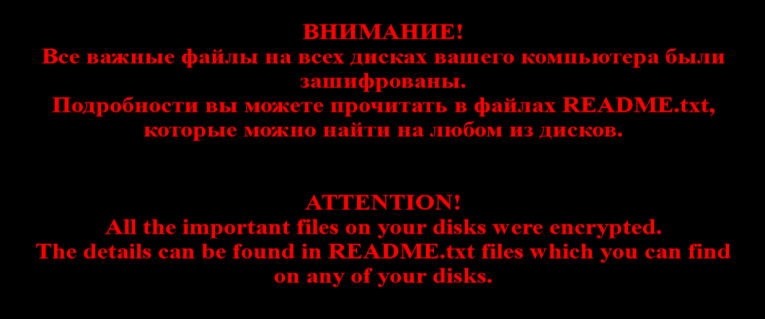

Danach ändert Shade den Desktop-Hintergrund (Abb. 4) und löscht eine README.txt-Datei, die als Lösegeldnotiz dient und Text in zwei Sprachen enthält - Englisch und Russisch.

Abbildung 4: Das Bild zeigt das Hintergrundbild, mit dem Troldesh (Shade) den Desktop-Hintergrund des Computers des Opfers ersetzt.

Das Interessante an dieser Bedrohung ist, dass sie nicht nur für die Dateiverschlüsselung programmiert wurde. Es wurde festgestellt, dass Shade-Ransomware für das Cryptocurrency-Mining sowie für die Generierung und Steigerung des Online-Datenverkehrs verwendet werden kann, um Einnahmen aus Werbekampagnen zu erzielen. Wie bereits erwähnt, kann Troldesh auch als "Träger" für andere schädliche Software fungieren. Im Laufe der Zeit wurde ein Remote Administration Tool (RAT) auf dem PC des Opfers installiert. Eine weitere interessante Tatsache ist, dass die Ransomware, sobald sie das System infiltriert, nach einem bestimmten Datentyp sucht, was darauf hinweist, dass das Gerät von russischen Buchhaltungsabteilungen verwendet wird. Wenn solche Daten gefunden werden, startet die Malware einen Teamspy-Trojaner-Angriff anstelle eines Ransomware-Angriffs. Darüber hinaus wird Shade modifizierte Versionen von Tools wie TeamViewer, 7ZIP, NirCmd, RDP Wrapper und TeamViewer VPN-Treiber löschen, um die Einstellungen des Betriebssystems zu ändern und Fernzugriff über den Computer zu erhalten.

Ist dies wirklich das Ende von Shade Ransomware?

Obwohl festgestellt wurde, dass die Entschlüsselungsschlüssel echt sind, sind sich einige Sicherheitsforscher nicht ganz sicher, ob es die echte Shade-Bande war, die sie geteilt hat. Schließlich können Entschlüsselungsschlüssel von jemandem gestohlen und im Internet geteilt werden, der vorgibt, der echte Shade-Betreiber zu sein. Nach allem, was wir wissen, hätte es eine rivalisierende Bande tun können.

Die Leute sollten nicht auf Nummer sicher gehen und sich darauf verlassen, dass Entschlüsselungssoftware verfügbar ist. Nur weil Benutzer jetzt verlorene Daten mit verfügbaren Entschlüsselungstools wiederherstellen können, bedeutet dies nicht, dass sie geschützt sind. Es ist am besten, nicht mit Spam-E-Mail-Nachrichten zu interagieren, insbesondere wenn diese Dateianhänge enthalten. Das Überprüfen der E-Mail-Anmeldeinformationen des Absenders kann ebenfalls einen langen Weg gehen. Jeder kann alles im Betreff beanspruchen und sich als bekanntes Unternehmen oder Organisation ausgeben. Sie können jedoch nicht die tatsächliche E-Mail-Adresse der Person oder Firma verwenden, für die sie sich ausgeben. Der Empfänger der Nachricht sollte die angegebene Adresse mit der legitimen vergleichen, bevor er die E-Mail öffnet. Wenn die Adressen nicht übereinstimmen, bedeutet dies, dass die Nachricht Teil eines Betrugs ist und der Absender nicht der ist, für den er sich ausgibt.