Cybercrooks utnytter den globale pandemien til å tjene på Coronavirus Malware

Med Verdens helseorganisasjon som offisielt erklærer COVID-19-infeksjonen som en pandemi, tar flere og flere land rundt om i verden ekstra tiltak for å inneholde spredning av viruset. I denne krisetiden har hackere benyttet anledningen til å utnytte massepanikken rundt stammen Coronavirus for å spre skadelig programvare og tjene penger.

Table of Contents

Ekstern tilgang kan vise seg å være en trussel for organisasjoner

Noen steder blir det innført landsomfattende karantene, noe som gjør at mange selskaper og organisasjoner ikke har noe annet alternativ enn å gjøre sine ansatte karantene selv hjemme og jobber eksternt. Det er vanskelig for selskaper og organisasjoner å tilpasse sine sikkerhetsmodeller deretter på så kort tid. Fordi tilgang og brukervennlighet har blitt prioritert fremfor online sikkerhet, har risikoen for nettangrep økt betydelig.

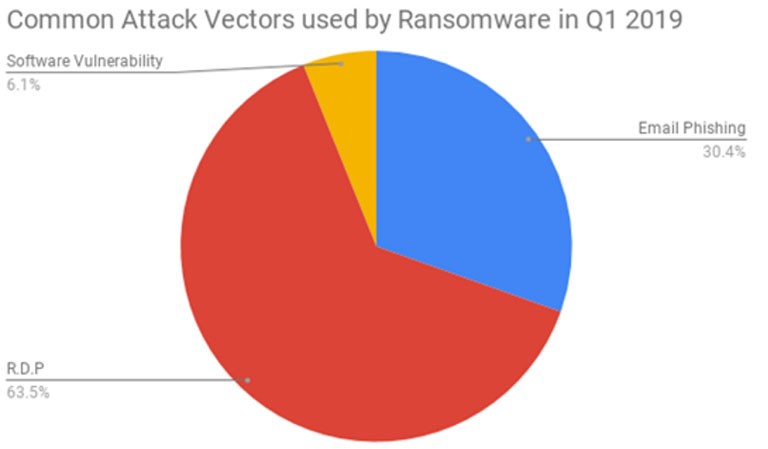

Hovedproblemet ligger ikke i behovet for å tilby et skalerbart eksternt arbeidsalternativ, men i nettverkssikkerhet. De fleste vil stole på RDP (eksternt skrivebord) og enterprise VPN-tilgangsløsninger for å koble seg selv til arbeidsnettverket og serverne. Mens RDP er et flott verktøy som gir deg muligheten til å koble deg til et eksternt skrivebord og jobbe hjemmefra, ser det ut til at det var den mest foretrukne angrepsvektoren for ransomware i løpet av første kvartal av 2019. På toppen av det er RDP-legitimasjon kjent å lett høstes av angripere.

Figur 1: RDP topper oversikten over foretrukne infeksjonsvektorer for ransomware i første kvartal av 2019. Kilde: Coveware

Når et selskap gir eksternt skrivebordstilgang for sine ansatte å jobbe hjemme, anbefales det på det sterkeste å tilbakestille alle passord, velge sterkere passord, samt velge en MFA (multifaktorautentisering). Disse kravene er nødvendige fordi et stort antall ansatte gjør feilen ved å gjenbruke det samme passordet for mer enn en online tjeneste. Dette øker sjansene for at personlig informasjon blir stjålet og senere solgt på mørke nettmarkeder.

En rapport fra Cloudfare slår fast at på grunn av det store antallet som bor hjemme på en gang, har den generelle bruken av internett spisset på global skala:

"Etter hvert som flere jobber hjemmefra, har topptrafikken i påvirkede regioner i gjennomsnitt økt omtrent 10%. I Italia, som har innført en landsomfattende karantene, øker den maksimale internettrafikken med 30%. Trafikkmønstrene har også forskjøvet seg slik at topptrafikken er som forekom tidligere på dagen i påvirkede regioner. "

Ondsinnede aktører utnytter Coronavirus-utbruddet for phishing-formål

Ingen viktig global begivenhet har blitt forlatt uutnyttet av cyberkriminelle for phishing. Med COVID-19-epidemien som holder mennesker i konstant panikk, er det veldig enkelt å lokke intetanende ofre. Falske løfter om viktige funn og nyheter om Coronavirus-stammen blir presentert for brukerne i form av lyssky lenker, eller åpne infiserte filer. Alt de trenger å gjøre er å klikke, og enhetene deres vil umiddelbart bli infisert med Coronavirus malware.

I følge ActionFraud (National Fraud & Cyber Crime Reporting Center i Storbritannia) har svindel fra Coronavirus kostet ofre over £ 800 000 bare for februar 2020.

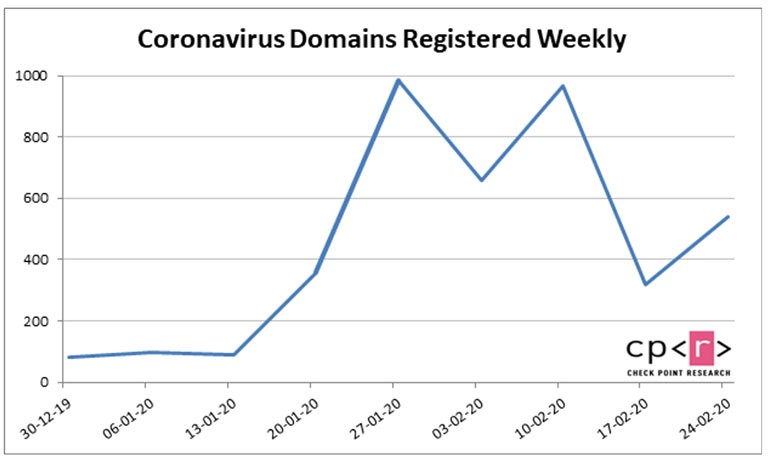

Check Point rapporterer at det siden begynnelsen av 2020 er registrert over 4000 domener relatert til Coronavirus, hvorav mange mistenkes å være laget for phishing-aktivitet.

Figur 2: Grafen viser antall Coronavirus-relaterte domener registrert fra starten av 2020. Kilde: Check Point

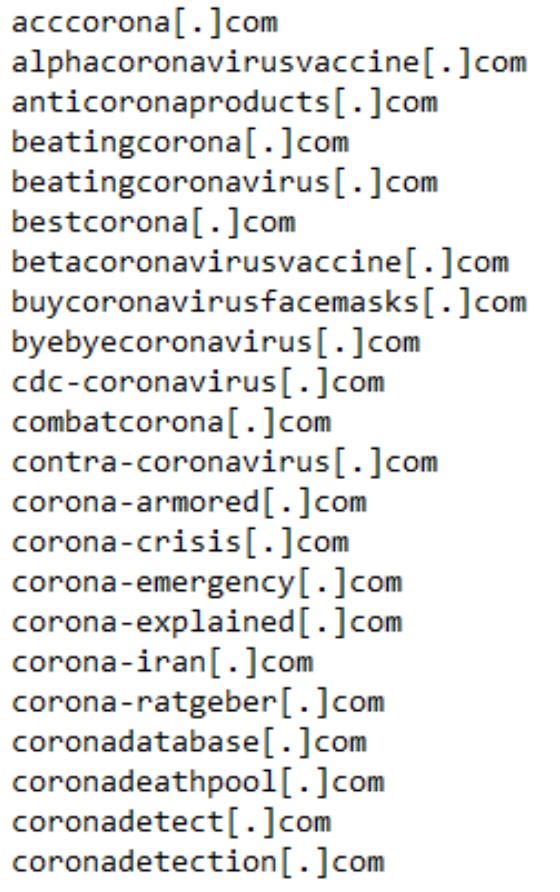

Figur 3: Coronavirus-domener som er kjent for å være skadelige

Coronavirus-relaterte spam-kampanjer og kommentarboter svermer på internett

Fake nyheter og desinformasjon om det fryktede Coronavirus har blitt til våpen ikke bare for politisk skjevhet, men også for nettkriminell aktivitet.

Flere og flere spam-kampanjer angående COVID-19-utbruddet blir sendt daglig. De vil late som om de er fra offisielle organisasjoner som tilbyr legitim informasjon om stammen Coronavirus. Mottakeren blir bedt om å følge en lyssky kobling, eller åpne et filvedlegg.

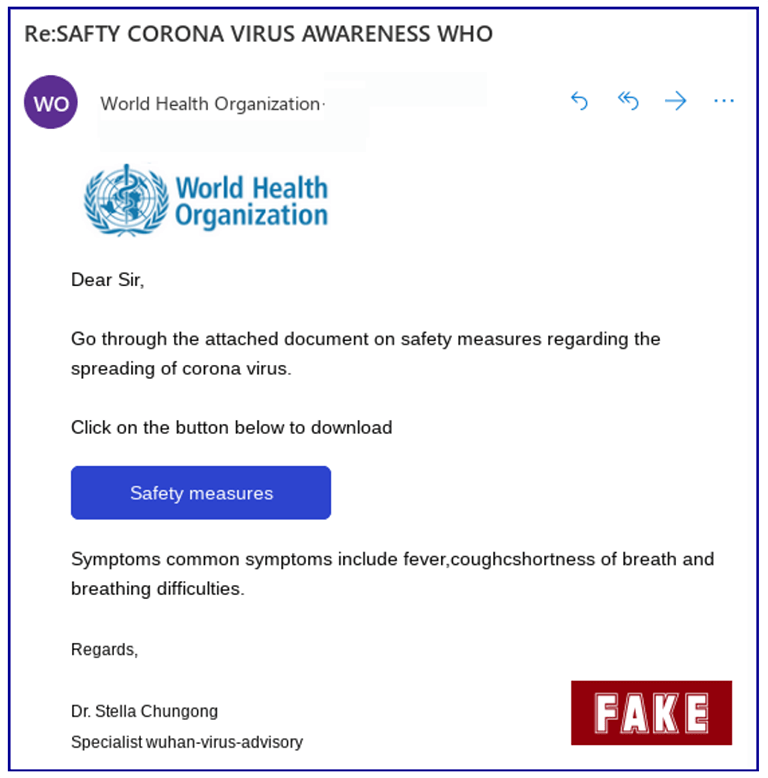

Sophos Security Team advarer om en e-postmelding som hevder å bli sendt fra Verdens helseorganisasjon, angående bevissthet om Coronavirus. Meldingen inneholder WHO-logoen og sier:

"Gå gjennom det vedlagte dokumentet om sikkerhetstiltak vedrørende spredning av koronavirus.

Klikk på knappen nedenfor for å laste ned

Vanlige symptomer inkluderer feber, hoste i pusten og pustevansker. "

Figur 4: Bilde viser e-posten til svindelen som hevder å være fra Verdens helseorganisasjon. Teksten er full av stave- og grammatikkfeil, som er en vanlig egenskap i svindelkampanjer. Kilde: Sophos

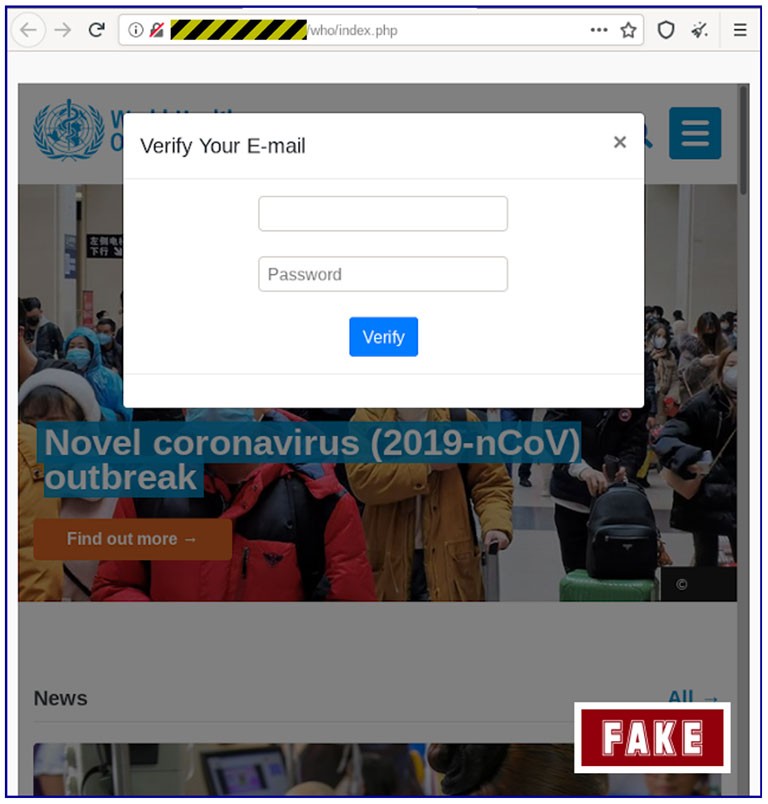

Når du har klikket på koblingen, blir du omdirigert til et nettsted med et rart domenenavn, som ikke har noen forbindelse til WHO, og er også et ikke-sikkert HTTP-nettsted. I bakgrunnen kan du se den offisielle WHO-siden gjengitt i en ramme, og en popup-bekreftelsesskjema for e-post på toppen av den.

Figur 5: Bilde viser nettstedet du vil bli omdirigert til når du følger den tvilsomme lenken som er inkludert i svindel-e-posten. Etter at du har klikket på Bekreft, vil du bli omdirigert igjen, men denne gangen til den virkelige WHO-siden. Kilde: Sophos

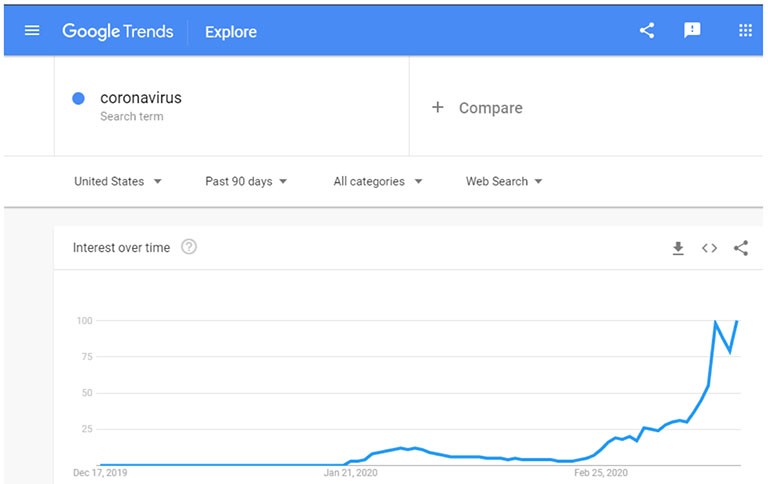

Bortsett fra e-postadresser til svindel, er spam-spamming en annen populær metode. Bots er programmert til å injisere 'Coronavirus' i kommentarseksjonene på nettsteder siden det er et veldig trendende søkeelement i disse dager. Ved å gjøre det vil den dårlige roboten bidra til å rangere siden betydelig, takket være søkealgoritmer. Spamming av kommentarer kan også sees på legitime og pålitelige nettsteder siden de tiltrekker seg mange lesere. Ved å bruke Coronavirus-relatert innhold som klikk-agn i kommentarfeltene, kan de lokke enda mer intetanende ofre.

Figur 6: Bilde viser 'Coronavirus' som et veldig trendende søkeord på Google.

Trusler som Emotet og Trickbot bruker nyheter fra Coronavirus for å unngå deteksjon

I følge rapporter fra januar 2020 ble både trojanere - Trickbot og Emotet sett ved å bruke nyheter om president Trumps forfalskning i form av tekst for å snike seg forbi sikkerhetsprogramvare som bruker AI eller maskinlæringsteknologi. På grunn av effektiviteten til denne ordningen, fortsetter begge trojanere å bruke den siden den får dem til å virke ufarlige, og AV klarer ikke å oppdage den ondsinnede koden de har. Bare denne gangen kommer teksten de legger til fra Coronavirus-relaterte nyheter.

Ved nærmere undersøkelse av Emotet- og Trickbot-prøver ble det oppdaget at de bruker nyheter fra CNN-nyheter, og inkluderer dem som en del av skadelig programvarebeskrivelse. Informasjonen det gjelder kan sees i delen Detaljer når du åpner Egenskaper-vinduet til skadelig fil.

Dette utspekulerte trikset viser seg å være nyttig for å unngå deteksjon fra sikkerhetsprogramvare med AI (kunstig intelligens) og maskinlæringsfunksjoner.

Andre tilfeller av skadelig programvare fra Coronavirus som sirkulerer på internett

Emotet og Trickbot-trojanerne er ikke den eneste skadelige programvaren der ute som drar nytte av COVID-19-stammen. Fordi pandemien fikk folk til å motta nyheter om viruset, har den skapt et perfekt utgangspunkt for effektive cyberattacks.

For eksempel ble passord stjele AZORult malware oppdaget på tvilsomme nettsteder som brukte en versjon av det interaktive dashbordet av Coronavirus-infeksjoner og dødsfall (produsert av Johns Hopkins University).

En annen malware fra Coronavirus er Vicious Panda. Skaperne bruker falske dokumenter relatert til COVID-19-viruset for å spre ondsinnet programvare og skaffe brukerens personlige data. De kinesiske aktørene som er ansvarlig for denne skadelige skadevirkningen fra Coronavirus later til å sende offisiell informasjon fra det mongolske helsedepartementet, med sikte på å få offeret til å røpe sensitive data.

Det er også tilfeller av malware som har 'Coronavirus' eller 'COVID-19' i navnet. Eksempler på slike trusler er ransomware fra CovidLock og CoronaVirus. Det som er nysgjerrig på det siste, er at det faktisk kan være en visker som fungerer som et deksel for en KPOT Trojan-installasjon.

Fordi COVID-19 fortsetter å være et globalt hett tema, vil cybercrooks uunngåelig utnytte situasjonen til fordel for dem. For å sikre at du ikke blir offer for skadelig programvare fra Coronavirus, bør du alltid være forsiktig når du er online. Her er noen skritt du kan ta for å sikre at dette ikke skjer:

- Ikke la deg lure av navnet på e-postsenderen. Siden navnet ikke er en reell indikator på legitimitet, bør du sammenligne avsenderens e-post med den til den virkelige organisasjonen eller selskapet de påstår å være.

- Tenk to ganger før du klikker på en lenke hvis det ser skyggefull ut for deg.

- Legg aldri inn personlig informasjon på et nettsted som ikke bør kreve slikt. Hvis du har mistanke om at du har delt påloggingsinformasjon på en falsk side, bør du endre passordene dine så snart som mulig.

- Ofte er stave- og grammatikkfeil det som gir angripere unna. Hvis en viktig organisasjon eller et selskap skulle kontakte deg via e-post, vil meldingen ikke være full av enkle feil.

- Ikke føl deg presset til å følge e-postens instruksjoner. Uansett hvor presserende du blir bedt om å følge en lenke eller åpne et vedlegg, ville det være best om du tenkte to ganger før du overholder. Hvis du er i tvil, gjør du nødvendig undersøkelser for å bekrefte legitimiteten til e-posten og avsenderen før du utfører noe utslett.