Hackers Shift Focus et Target Education Sector

Le coronavirus ne montre aucun signe de ralentissement car le nombre de personnes infectées ne cesse d'augmenter. Alors que certains pays s'améliorent avec la réponse à COVID-19, d'autres ne sont pas aussi chanceux. C'est une période de grands bouleversements alors que les individus et les gouvernements recherchent la meilleure stratégie pour lutter contre la pandémie, rester à la maison et se conformer aux directives de distanciation sociale. Ce qui n'aide pas du tout la situation, c'est l'ingérence persistante des cybercriminels.

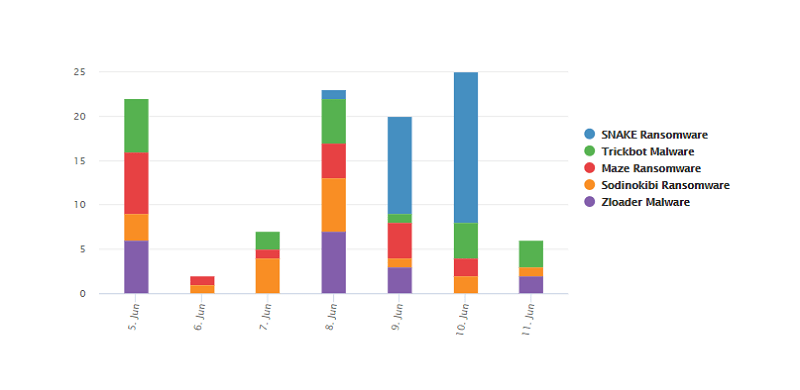

Ce graphique montre les logiciels malveillants tendance liés à l'épidémie de coronavirus entre le 5 juin et le 11 juin. Il y a eu plusieurs «reprises» pour les outils malveillants dont les pirates semblaient s'être éloignés, comme Zloader, par exemple.

Tendance des logiciels malveillants liés à COVID-19 entre le 5 juin et le 11 juin. Source: cdn2.hubspot.net

Des escrocs malveillants n'ont pas ralenti leurs cyberattaques. Au lieu de cela, ils ont intensifié leur piratage et ciblé les gouvernements et les individus de tous les secteurs. Il fut un temps où le secteur de la santé était la victime privilégiée de leur piratage. De nos jours, le secteur de la santé semble céder la place au secteur de l'éducation comme cible privilégiée des cyber-activités.

De nombreux responsables gouvernementaux ont supplié les pirates informatiques de cesser leurs attaques contre le secteur de la santé, ce qui a conduit certains escrocs à se concentrer sur le secteur de l'éducation. Et, il montre maintenant un pic d'attaques.

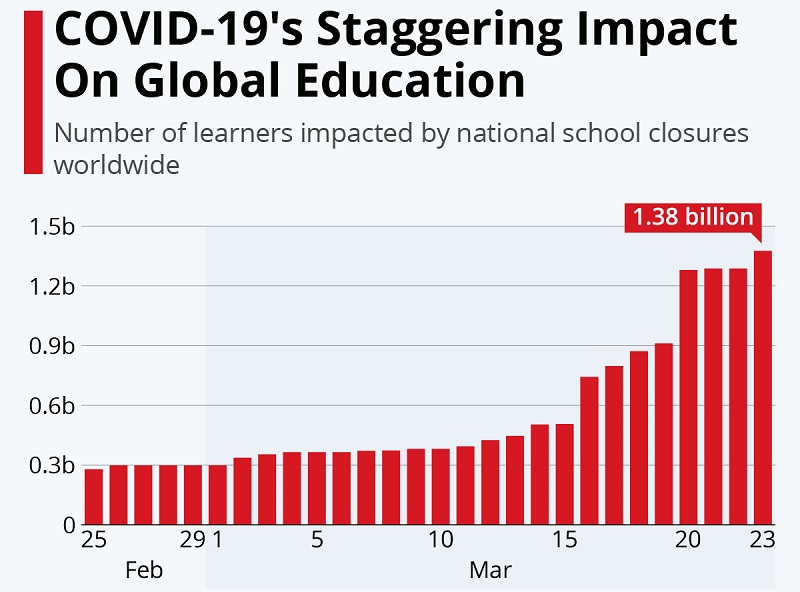

C'est déjà assez grave de voir comment la pandémie de COVID-19 a affecté le secteur de l'éducation, mais maintenant que les pirates se tournent vers lui, cela va probablement empirer.

Impact des coronavirus sur le secteur de l'éducation. Source: cdn.statcdn.com

Les écoles, les collèges et les universités ont subi des coupes budgétaires, ce qui ne les aide pas à se défendre contre les individus malveillants et leurs attaques. La plupart de ces établissements ne disposent pas du financement nécessaire pour installer les défenses appropriées, comme les outils de cybersécurité et éduquer les personnes qui y travaillent (comme les administrateurs ) à surveiller - malvertising, spams, liens corrompus, etc. Et, ils ne parviennent pas à se protéger contre les cyberattaques.

De plus, ce ne sont pas seulement les représentants des établissements qui les mettent en danger d'autoriser les pirates à accéder de manière indésirable. Ce sont aussi les étudiants. Certains ne connaissent pas mieux et sont enclins à un comportement en ligne risqué. Par exemple, lorsqu'ils visitent des sites, ils ne doivent pas aller sur, ou cliquer sur des liens suspects ou ouvrir une pièce jointe qui semble assez inoffensive mais malveillante. Les élèves sont une autre porte d'entrée dans le système scolaire, que les pirates peuvent utiliser.

Le coronavirus facilite ces attaques.

Les attaques des escrocs ont été facilitées par la pandémie de coronavirus et la scolarisation à distance qu'elle a imposée aux élèves de tous âges. Les cours en ligne sont actuellement la norme, et c'est encore une autre boîte de vers. Zoom , Google Hangouts, presque toutes les plates-formes offrant aux groupes la possibilité de se réunir en ligne, sont susceptibles de piratage.

Le plus souvent, ces établissements sont la proie d'attaques de rançongiciels. C'est l'un des moyens les plus lucratifs pour les pirates informatiques de forcer les logiciels malveillants à pénétrer dans leur système.

Le ransomware s'infiltre dans le système, crypte toutes les données qui y sont conservées, puis demande le paiement du décryptage. C'est un schéma simple, mais efficace.

Ci-dessous, vous verrez un graphique du paiement moyen des ransomwares effectué en 2018 et 2019. Étant donné que les attaques de ransomwares sont plus répandues cette année, les statistiques pour 2020 seront probablement ahurissantes.

La croissance impressionnante des paiements de rançongiciels effectués en 2019 par rapport à 2018. Source: ninjarmm.com

La recherche souligne que les attaques de rançongiciels représentent 80% des incidents liés aux logiciels malveillants dans ce secteur - l'éducation. Voici quelques exemples d'établissements ciblés qui ont été victimes de ransomwares.

En mars, la Wichita State University du Kansas, aux États-Unis, a alerté ses étudiants d'un incident de sécurité, qui a conduit à "un accès non autorisé à un serveur informatique que WSU a utilisé pour exploiter divers portails Web d'étudiants et d'employés". Les responsables de l'université ont estimé que cela avait touché jusqu'à 1 762 personnes.

En mai, l'Université de Corse a dû faire la même annonce. Il a informé ses étudiants d'un incident similaire. Les pirates ont réussi à prendre le contrôle du réseau de l'école et ont demandé une rançon pour sa libération.

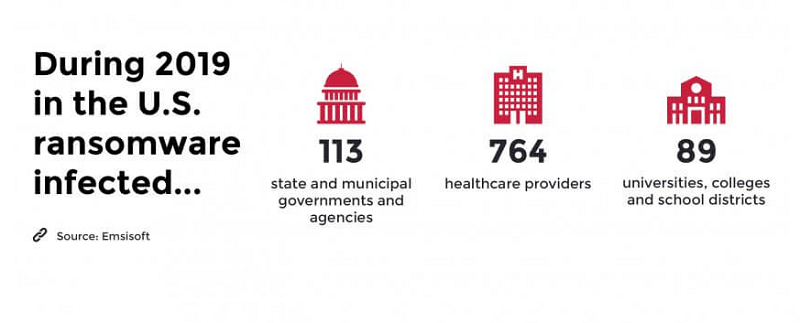

Voici encore un autre tableau composé de données de 2019 sur les cibles des ransomwares la même année aux États-Unis. Les chiffres en 2020 afficheront probablement une différence marquée car les attaques de logiciels malveillants contre le gouvernement, les établissements de santé et les établissements d'enseignement n'ont augmenté que cette année par rapport à la précédente.

Cibles de ransomware aux États-Unis en 2019. Source: ninjarmm.com

Comment les escrocs vous trompent-ils?

Il y a eu une multitude de trucs auxquels les cybercriminels ont recours pour tenter de vous tromper en autorisant les logiciels malveillants dans votre machine. Concernant COVID-19, il y a eu de fausses cartes , de fausses applications de recherche de contacts , des escroqueries frauduleuses par SMS , des sites Web malveillants. Et, tant d'autres méthodes, les pirates utilisent encore pour duper leurs victimes.

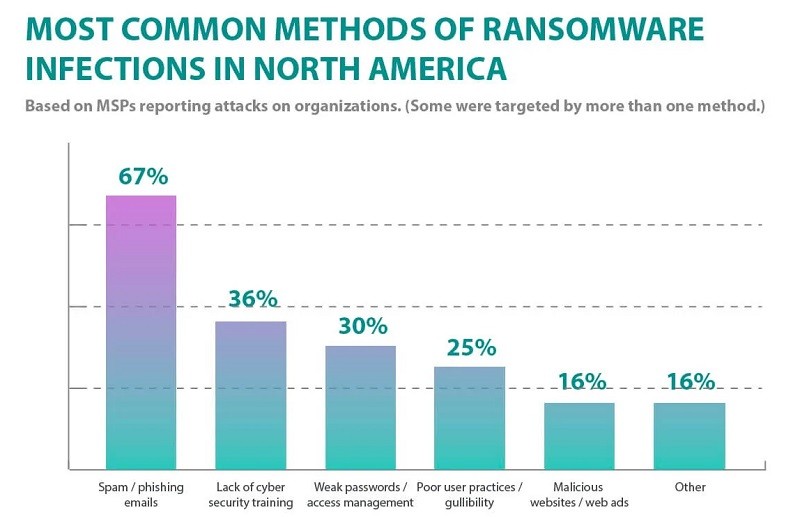

Les campagnes de publicité malveillante et de phishing restent les moyens les plus couramment utilisés pour propager les mensonges des pirates. C'est l'un des moyens les plus simples d'atteindre le plus grand nombre de personnes.

Ce graphique montre les types d'attaque de tendance liés aux attaques d'infrastructures critiques. Il est visible que le phishing prend les devants.

Méthodes d'infiltration les plus courantes utilisées dans les attaques de ransomwares en Amérique du Nord. Source: safetydetectives.com

Soyez toujours prudent lorsque vous êtes en ligne. Méfiez-vous des sites que vous visitez et de tout ce que vous cliquez. Les cybercriminels sont avisés et certaines de leurs escroqueries sont plus difficiles à repérer que d'autres. Lorsque vous recevez un e-mail, posez-vous quelques questions avant de l'ouvrir. Connaissez-vous l'expéditeur? Attendiez-vous un e-mail de cet expéditeur, ou vous at-il surpris? Avez-vous remarqué un problème avec l'adresse e-mail de l'expéditeur? Souvent, les escrocs imitent des adresses électroniques légitimes. Ne laissez pas un e-mail usurpé vous tromper en tombant dans une arnaque! Regardez le contenu des e-mails avec un grain de sel. Vérifiez qu'ils proviennent d'une source vérifiée. Les drapeaux rouges ont tendance à inclure des erreurs de grammaire, d'orthographe et de ponctuation. Restez prudent et ne suivez pas aveuglément les instructions, comme télécharger une pièce jointe ou cliquer sur un lien. Une attention supplémentaire ne fera pas de mal, mais cela peut vous faire économiser une tonne de problèmes.